漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157002

漏洞标题:阿里某管理平台一处漏洞(我还真不敢点支付宝消息推送)

相关厂商:阿里巴巴

漏洞作者: ksss

提交时间:2015-11-30 13:45

修复时间:2016-01-14 15:10

公开时间:2016-01-14 15:10

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-30: 细节已通知厂商并且等待厂商处理中

2015-11-30: 厂商已经确认,细节仅向厂商公开

2015-12-10: 细节向核心白帽子及相关领域专家公开

2015-12-20: 细节向普通白帽子公开

2015-12-30: 细节向实习白帽子公开

2016-01-14: 细节向公众公开

简要描述:

虽然我觉得这个东西特别厉害,但是我不知道你觉得怎么样

详细说明:

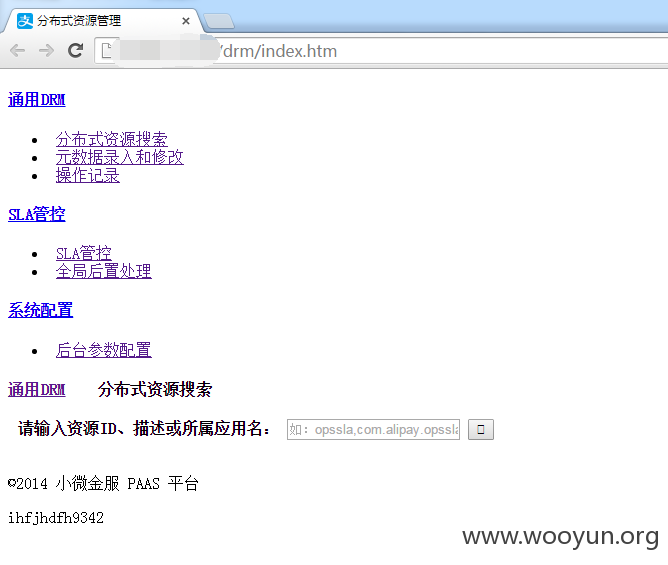

http://121.43.74.31/drm/index.htm

小微金服资源管理平台,支付宝相关的资源配置

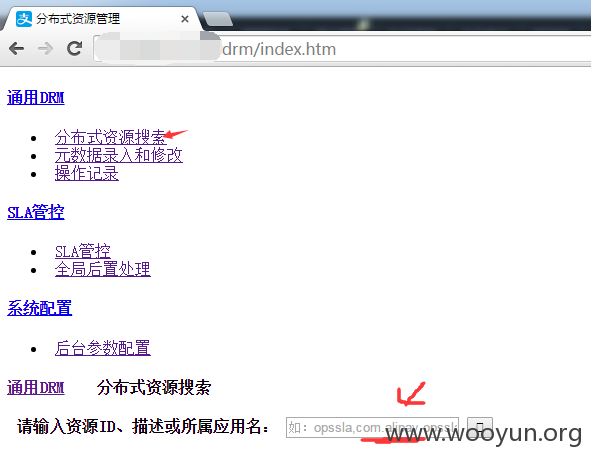

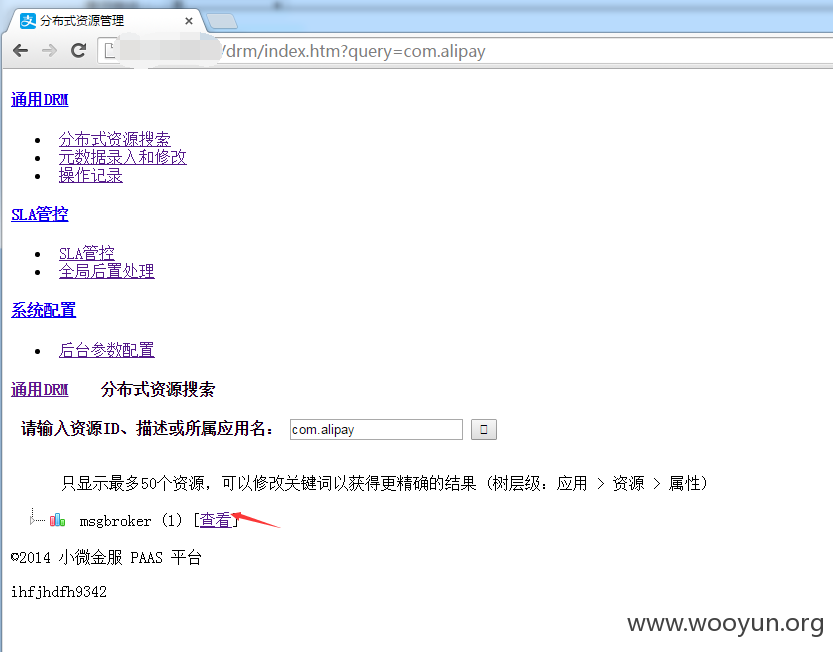

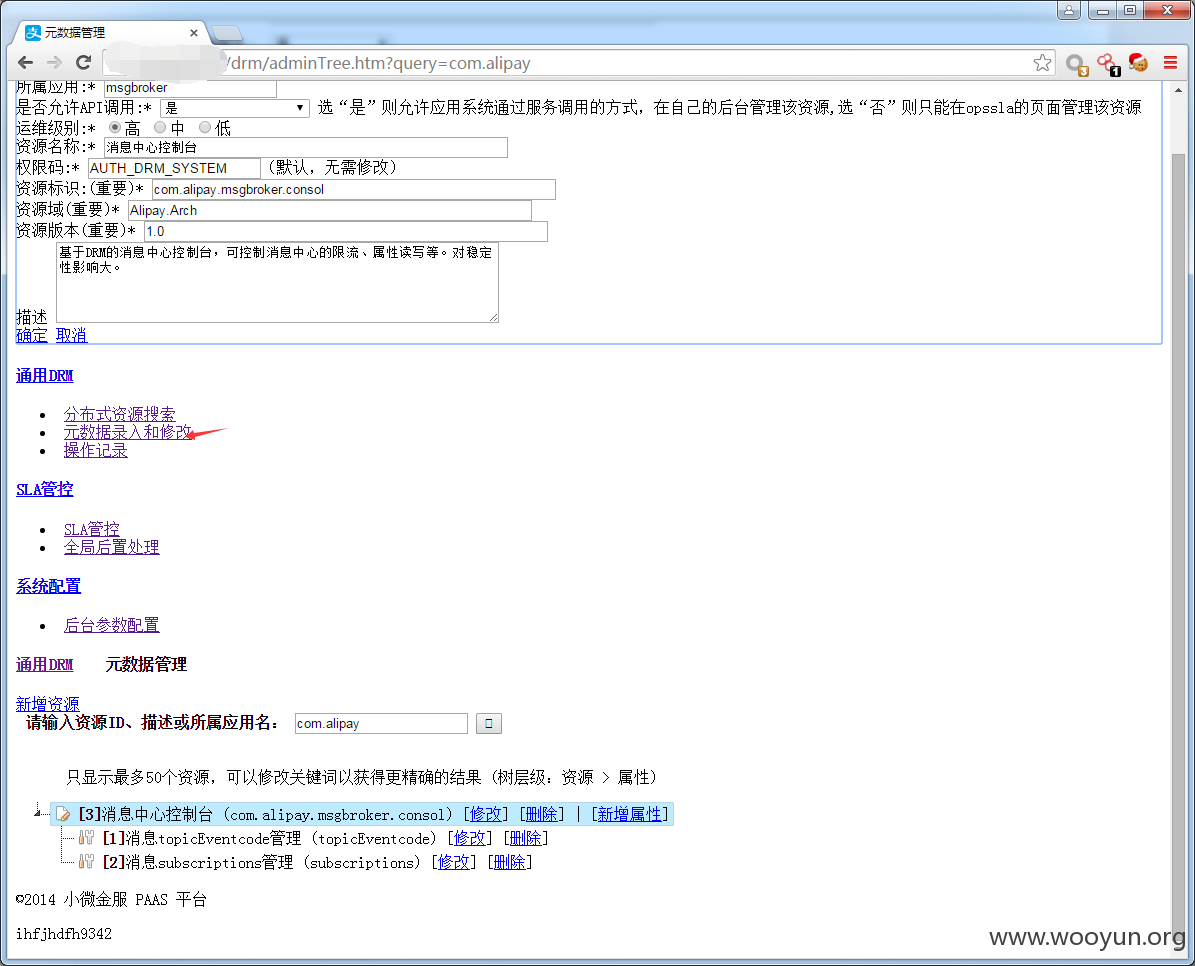

分布式资源管理的服务器可以公网直接访问,虽然有点奇怪,接着往下看,第一个分布式资源搜索,虽然不知道有什么资源,但是样例搜com.alipay,跟着填

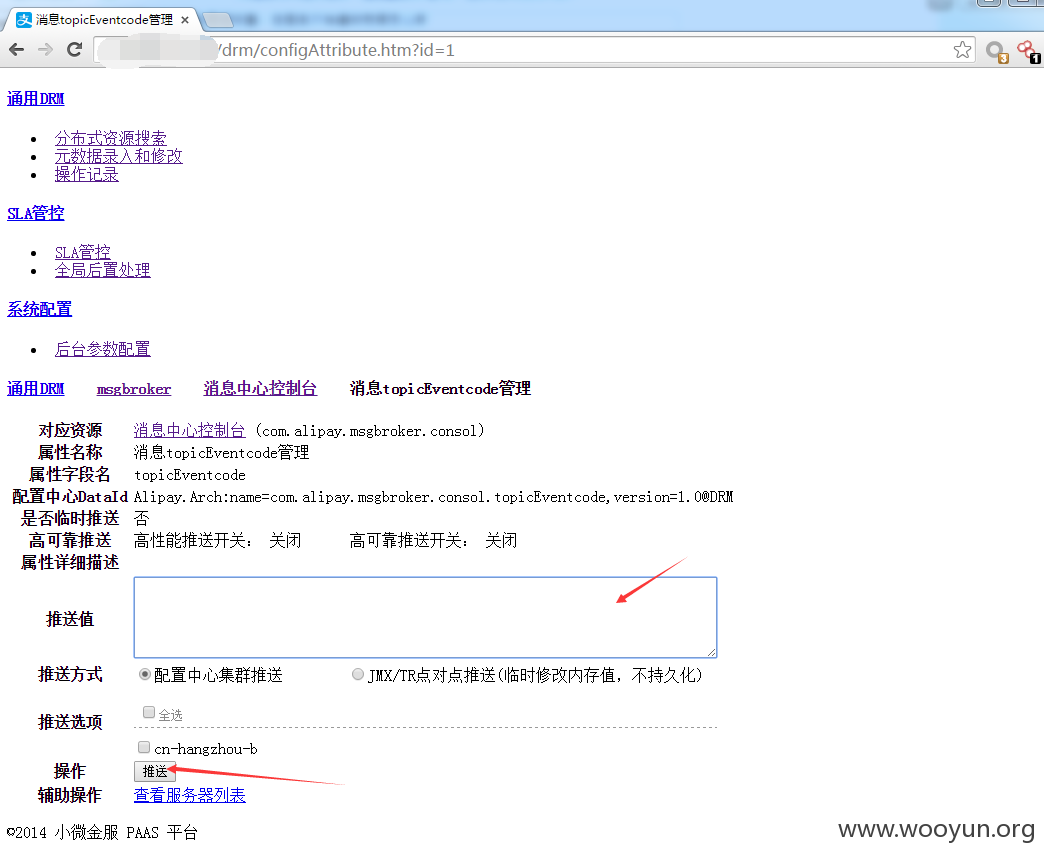

支付宝消息管理,可以编辑资源,推送值,看到alipay,真心不敢点推送,这个点就测到这

第二个元数据管理,还是以这个消息平台为例,可以编辑参数,对应支付宝1.0还是4.0版本吗。。。说明里写了搜索的这个资源是个支付宝的消息中心控制台

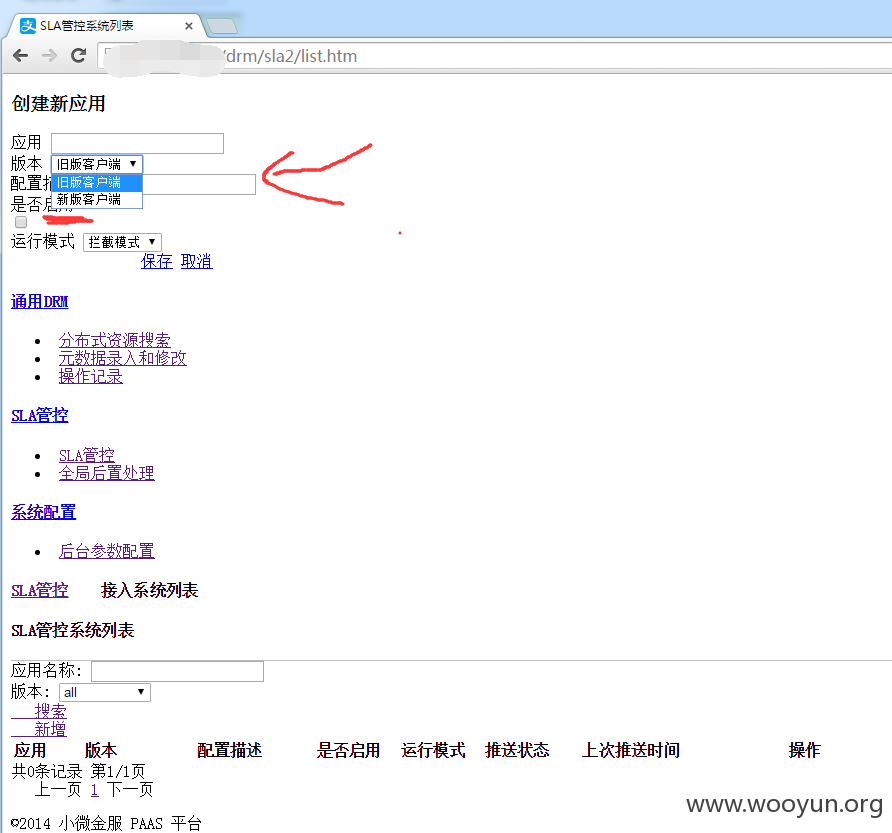

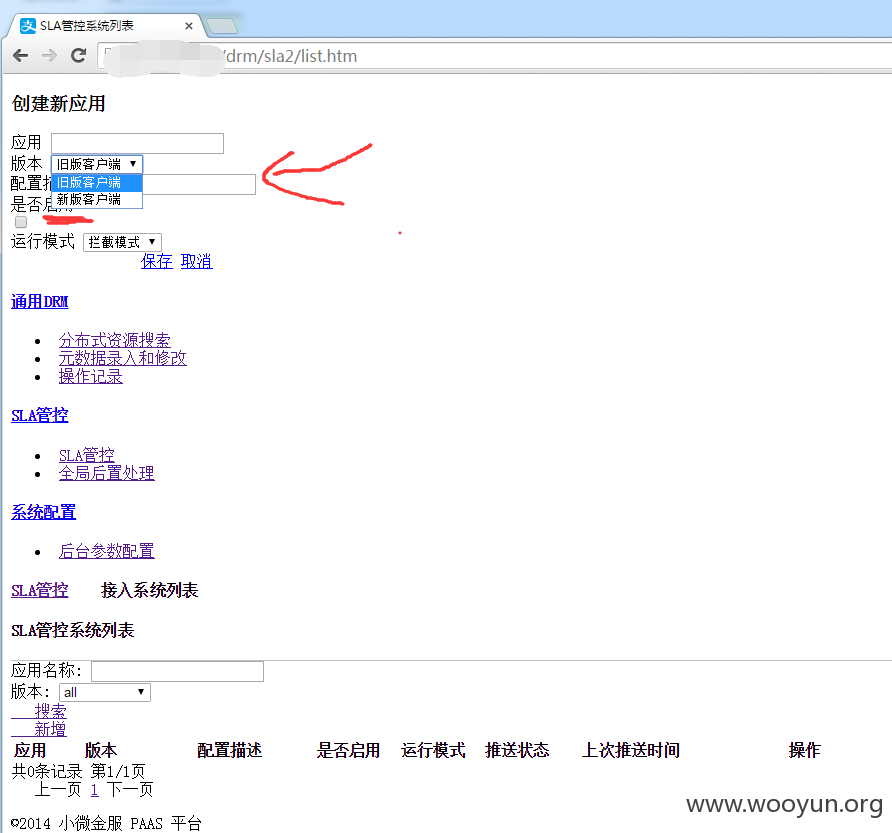

然后sla管控,可以给客户端增加应用,难道是添加类似于口碑外卖之类的支付宝里的子应用,只能猜想,不敢尝试

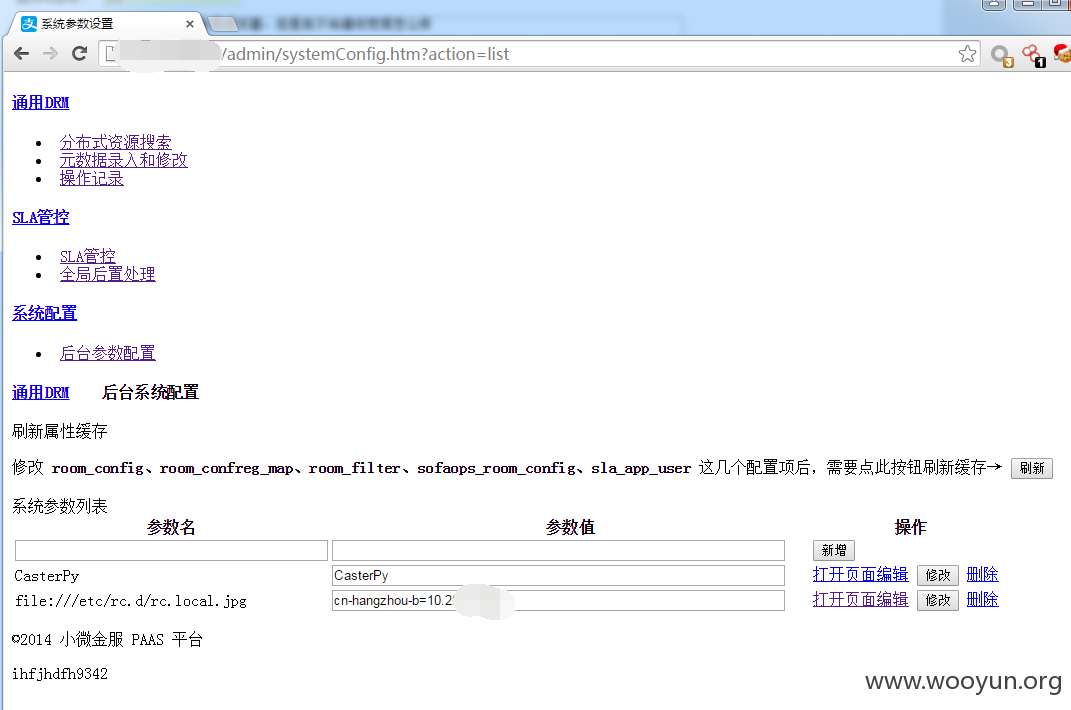

最后就是后台参数配置和页面跳转的一些配置,设定的是一个10段的内网ip,你肯定知道那台机器是干嘛用的~

综上,在没有刻意查找资源的情况下,可以控制找到的这个消息中心的资源进行编辑推送,上线应用,控制一些后台配置等,危害性就证明到这里,全程仅测试,未增删改任何值

漏洞证明:

修复方案:

你是我知道的人里面最专业的

版权声明:转载请注明来源 ksss@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-11-30 15:09

厂商回复:

亲,经过排查此系统为给合作伙伴的测试环境,感谢您对支付宝安全的关注!

最新状态:

暂无