漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147719

漏洞标题:阿里巴巴平台钉钉敏感信息泄露

相关厂商:阿里巴巴

漏洞作者: s3xy

提交时间:2015-10-19 11:43

修复时间:2015-12-04 17:18

公开时间:2015-12-04 17:18

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:14

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-19: 细节已通知厂商并且等待厂商处理中

2015-10-20: 厂商已经确认,细节仅向厂商公开

2015-10-30: 细节向核心白帽子及相关领域专家公开

2015-11-09: 细节向普通白帽子公开

2015-11-19: 细节向实习白帽子公开

2015-12-04: 细节向公众公开

简要描述:

阿里巴巴某平台敏感信息泄露

详细说明:

阿里出品的钉钉

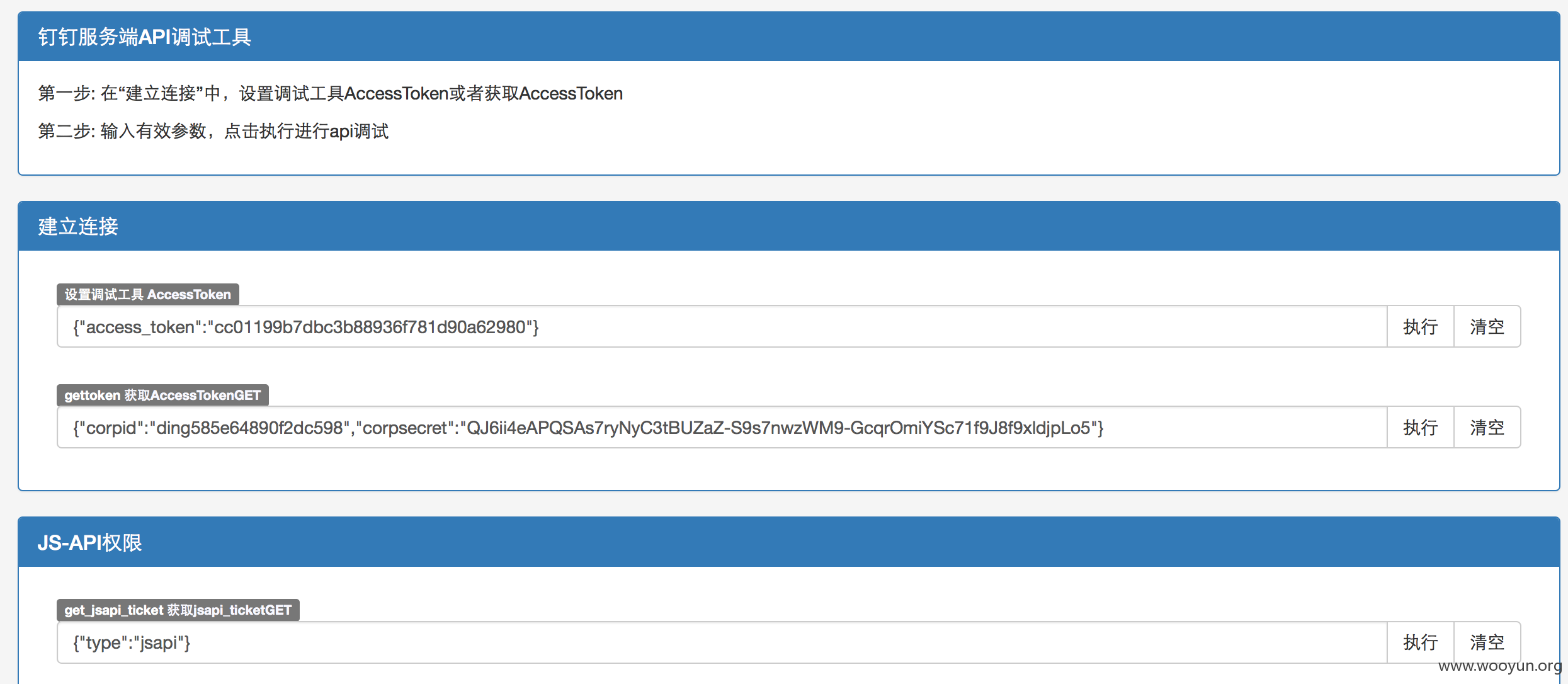

api调试https://debug.dingtalk.com/

先点击建立连接--gettoken 获取AccessTokenGE--执行

返回结果: {“access_token“:“cc01199b7dbc3b88936f781d90a62980“,“errcode“:0,“errmsg“:“ok“}

设置好token后便可以进行敏感操作了。

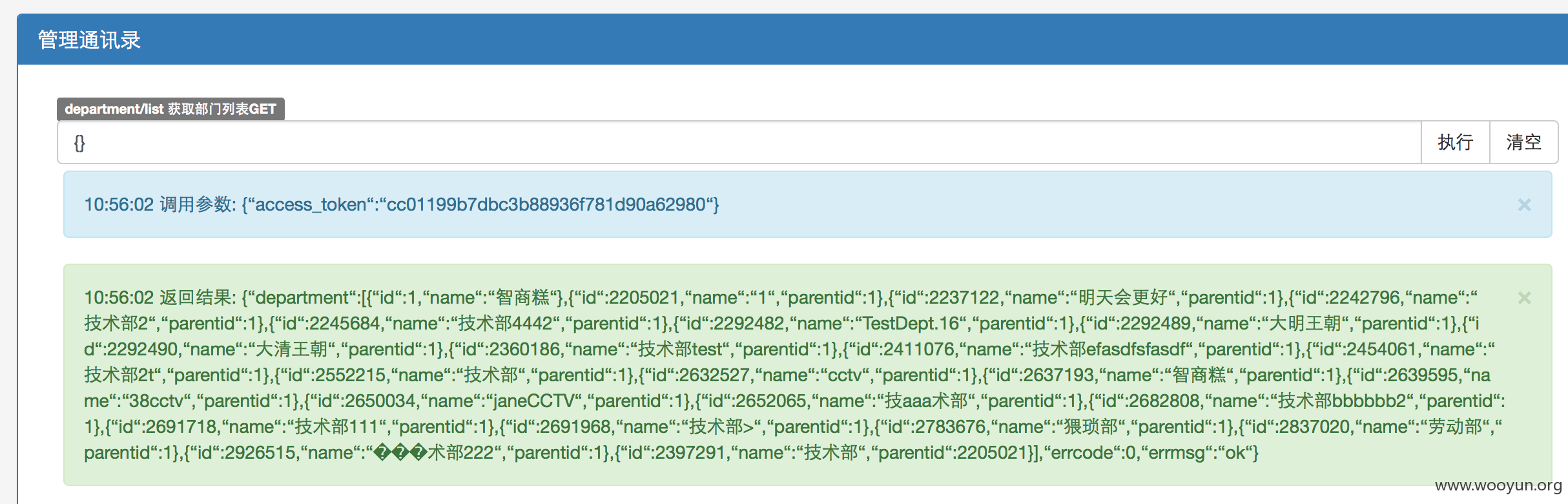

我们先看看部门列表

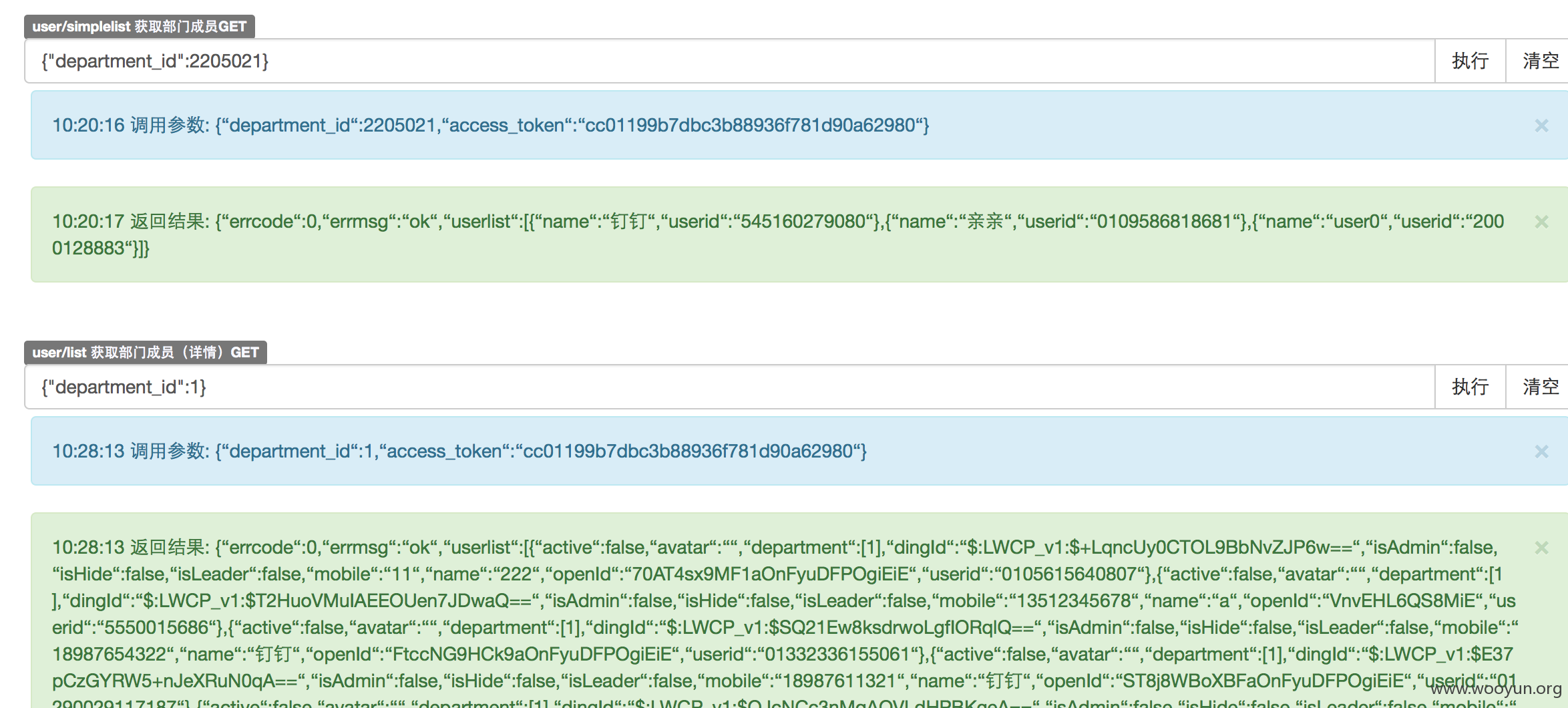

查看部门员工信息

***************

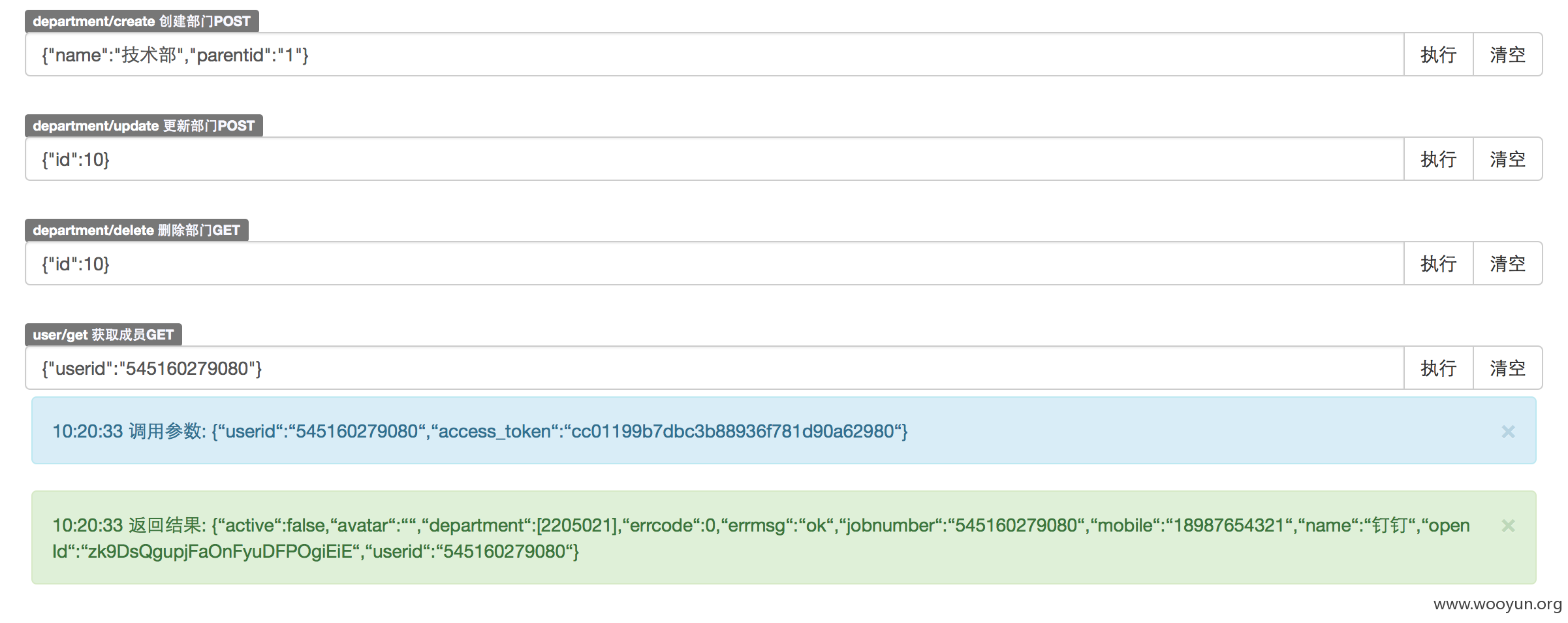

另外还有删除部门员工,更改员工信息,删除部门等等操作

其中获取成员功能只需提供userid即可获取钉钉用户手机号及邮箱等敏感信息

漏洞证明:

修复方案:

禁止访问

版权声明:转载请注明来源 s3xy@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-10-20 17:16

厂商回复:

亲,经确认是开发创建的测试企业的数据,只有开发个人信息是真实的,综合判定为轻微个人信息泄露,低危。感谢您对阿里巴巴安全的关注!

最新状态:

暂无