漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146101

漏洞标题:多家地方银行网上银行助手缺陷可导致远程代码执行

相关厂商:CNCERT

漏洞作者: 路人甲

提交时间:2015-10-14 12:36

修复时间:2016-01-17 08:34

公开时间:2016-01-17 08:34

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-14: 细节已通知厂商并且等待厂商处理中

2015-10-19: 厂商已经确认,细节仅向厂商公开

2015-10-22: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-13: 细节向核心白帽子及相关领域专家公开

2015-12-23: 细节向普通白帽子公开

2016-01-02: 细节向实习白帽子公开

2016-01-17: 细节向公众公开

简要描述:

受影响的银行(吉林银行 绍兴银行 宁波银行 广州银行 泉州银行 甘肃银行 温州银行 重庆三峡银行 厦门国际银行)

详细说明:

http://**.**.**.**/ 吉林银行

http://**.**.**.**/ 绍兴银行

http://**.**.**.**/ 宁波银行

http://**.**.**.**/ 广州银行

http://**.**.**.**/ 泉州银行

http://**.**.**.**/ 甘肃银行

http://**.**.**.**/ 温州银行

http://**.**.**.**/ 重庆三峡银行

http://**.**.**.**/ 厦门国际银行

以上银行都是乌云有注册的 ,每一个测试都出现同样的问题,当然还有部分地区的未出现此问题!

这里我只用吉林银行做演示, 以上银行出现的问题都是一致的!

测试IE版本:IE8

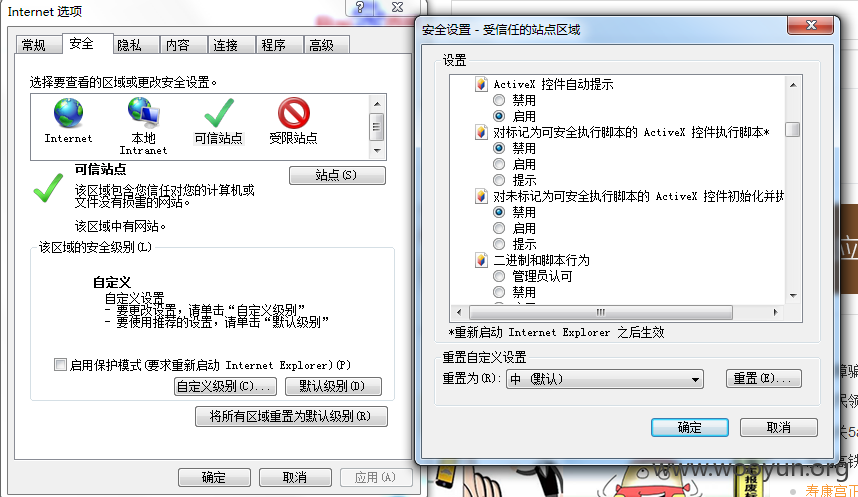

默认IE设置:

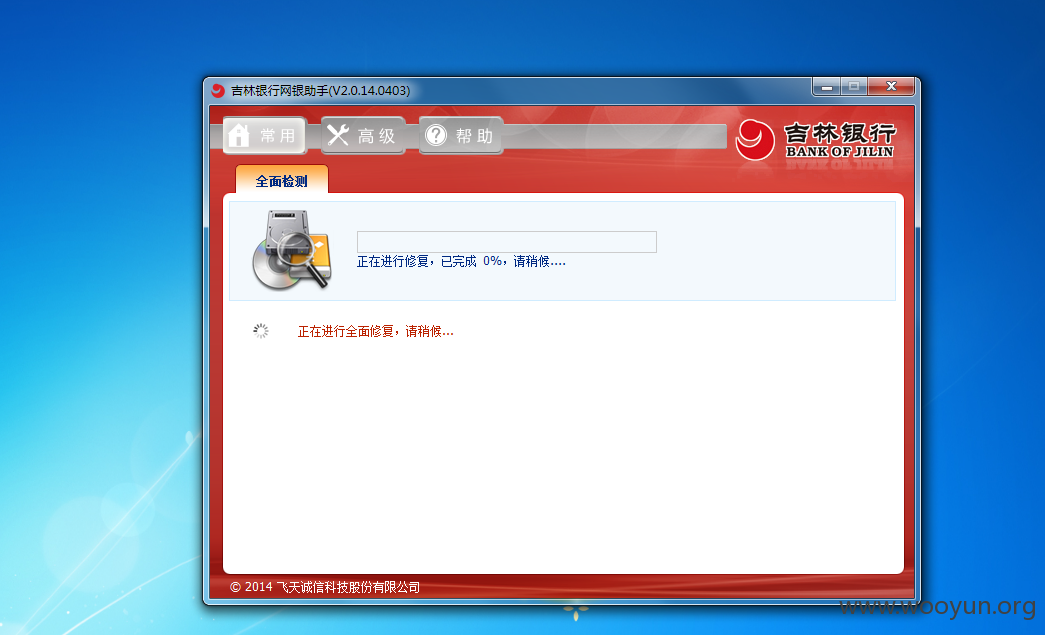

使用网银助手时候 提示修复 ,点击修复

问题就出现在修复这里 这个助手修复了什么呢 其中修复了IE中的安全设置, 可信任站点的安全设置

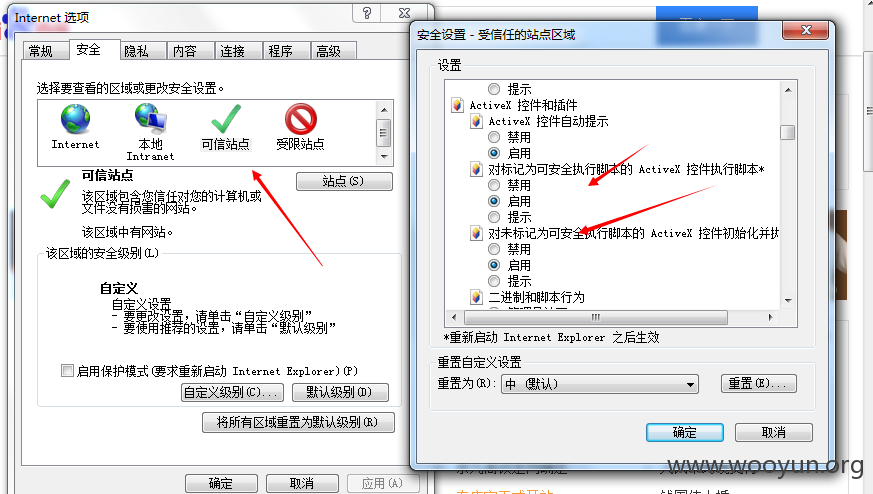

修复后的可信任站点的安全设置:

其中安全设置中的“对未标记为可安全执行的脚本activeX 控件初始化并执行脚本”这一项默认是禁止的 修复后被改为了启用 !

这样一来只要是在可信任列表内的就可以不用任何提示和交互执行ActiveX代码 执行任意程序 !

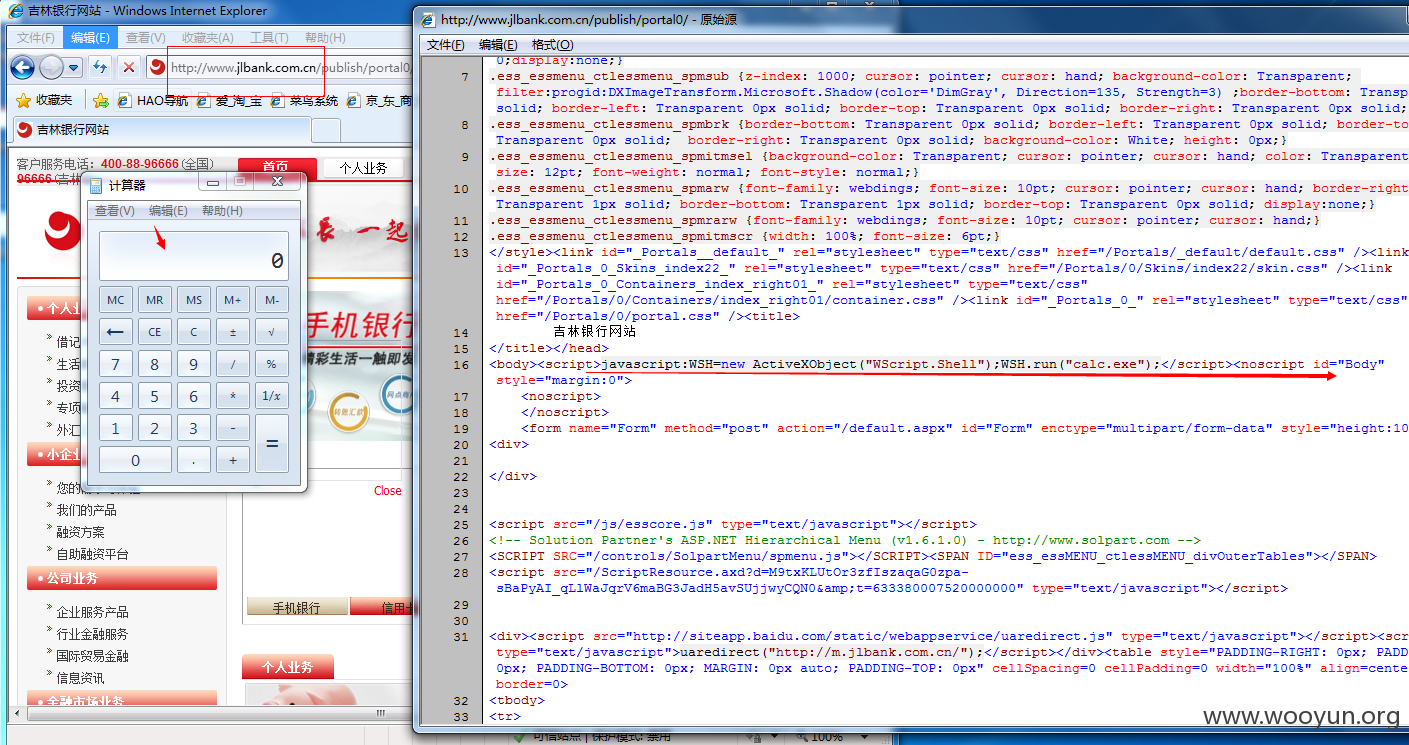

利用信任内站点的xss 或者 中间人攻击 这里我用中间人模拟攻击过程

被攻击的IP :

对目标IP发起攻击:

打开IE --打开任意网站--HTTP重定向攻击--跳转到--**.**.**.** --执行中间人恶意代码

成功执行了代码!

漏洞证明:

修复方案:

不要修改"对未标记为可安全执行的脚本activeX 控件初始化并执行脚本"这一项启用

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-19 08:33

厂商回复:

CNVD对所述安装配置风险暂无认定结论(需要银行方反馈),已经转由CNCERT向银行业信息化主管部门通报,由其后续协调对应银行单位处置. 同时发对应多个分中心协调处置。

最新状态:

暂无