漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141866

漏洞标题:乐视视频PC客户端远程代码执行漏洞(附漏洞POC)

相关厂商:乐视网

漏洞作者: 路人甲

提交时间:2015-09-18 09:54

修复时间:2015-12-20 11:28

公开时间:2015-12-20 11:28

漏洞类型:远程代码执行

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-18: 细节已通知厂商并且等待厂商处理中

2015-09-21: 厂商已经确认,细节仅向厂商公开

2015-09-24: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-11-15: 细节向核心白帽子及相关领域专家公开

2015-11-25: 细节向普通白帽子公开

2015-12-05: 细节向实习白帽子公开

2015-12-20: 细节向公众公开

简要描述:

乐视视频PC客户端存在远程代码执行漏洞。

详细说明:

乐视视频PC客户端存在DLL劫持漏洞。

当我们使用乐视视频打开一个视频时(比如Test.mp4),LeTVLoader.exe进程会尝试加载视频所在目录下的d3dcompiler_43.dll或者d3dcompiler_46.dll文件。

如果将视频文件与恶意的DLL文件放在同一个目录下,打包发给受害者,受害者解压后打开视频就会中招。

漏洞证明:

首先,下载一个最新版本的乐视视频客户端(版本号为**.**.**.**),如下图所示:

现在我们需要编译一个dll文件,代码如下(弹框提示证明DLL可以被加载):

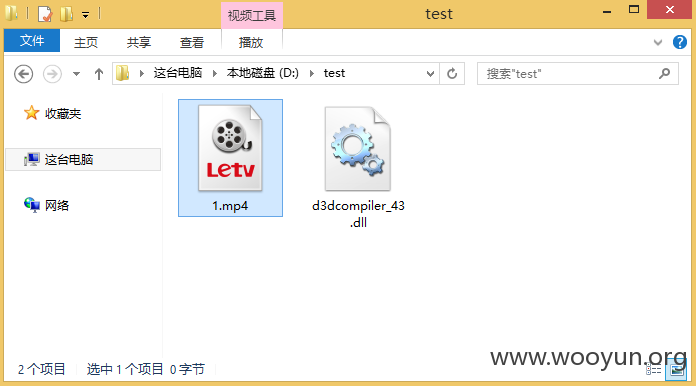

编译好之后,名字改成d3dcompiler_43.dll或者d3dcompiler_46.dll,然后随便找一个视频,如1.mp4。我们把dll和1.mp4放在任意一个文件夹中,比如都放在D:\Test文件夹下。

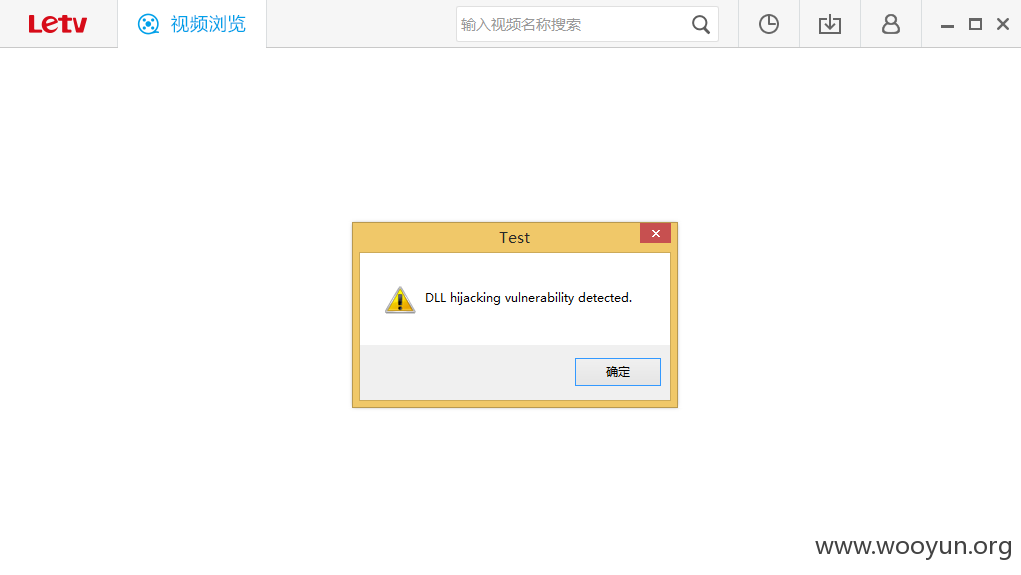

确保乐视视频已经关联了mp4文件格式之后,现在双击1.mp4,看到DLL成功被加载了,如下图:

证明完毕。

修复方案:

在LeTVLoader.exe进程中调用SetDllDirectory(""),将当前DLL搜寻目录设置为空。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-09-21 11:27

厂商回复:

感谢发现并提交漏洞,我们会尽快修正

最新状态:

暂无