漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144576

漏洞标题:一次对游奇的安全检测

相关厂商:上海游奇网络有限公司

漏洞作者: scanf

提交时间:2015-10-03 01:02

修复时间:2015-11-17 10:32

公开时间:2015-11-17 10:32

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-03: 细节已通知厂商并且等待厂商处理中

2015-10-03: 厂商已经确认,细节仅向厂商公开

2015-10-13: 细节向核心白帽子及相关领域专家公开

2015-10-23: 细节向普通白帽子公开

2015-11-02: 细节向实习白帽子公开

2015-11-17: 细节向公众公开

简要描述:

源于开发或者运维的不小心导致了这次的风险.

ps:运维们的交流挺多的,但是希望加强对安全的关注.

详细说明:

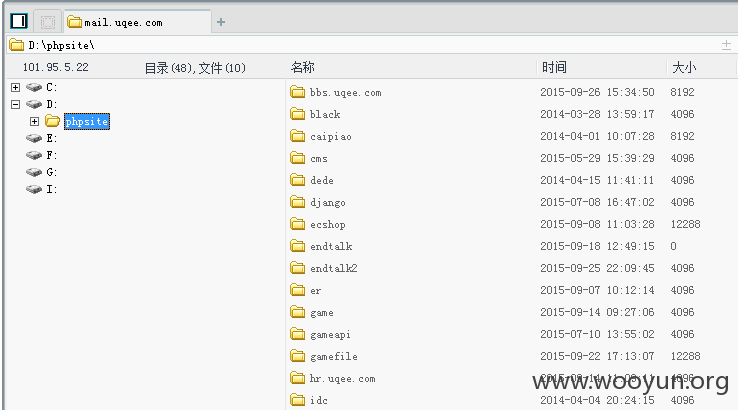

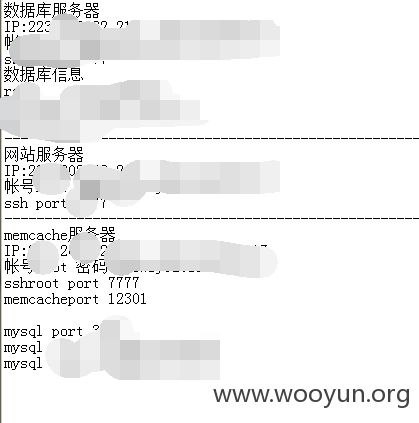

http://mail.uqee.com:7777/phpmyadmin/ 弱口令

root 123456

应该是运维错误的绑定了端口.

http://mail.uqee.com:7777/phpinfo.php

然后getshell

发现是一个运维的机器

就收集了相关信息

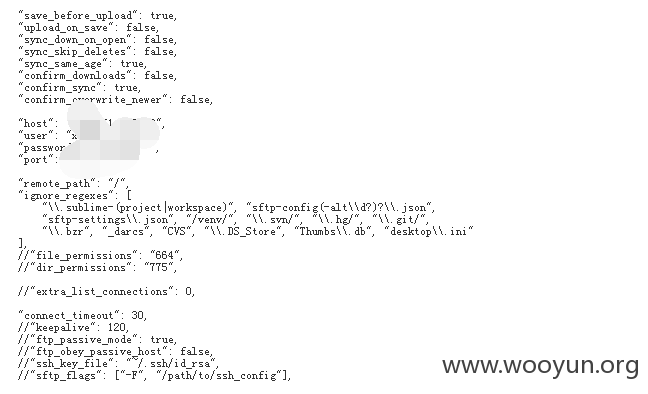

发现每个code目录的sftp-config.json

都有ssh的连接信息

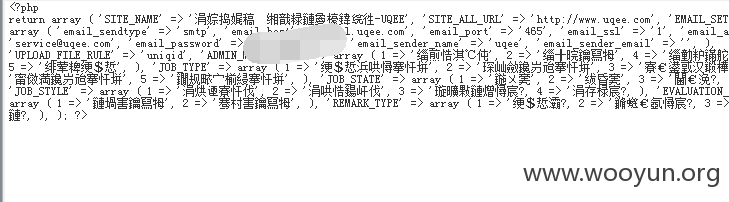

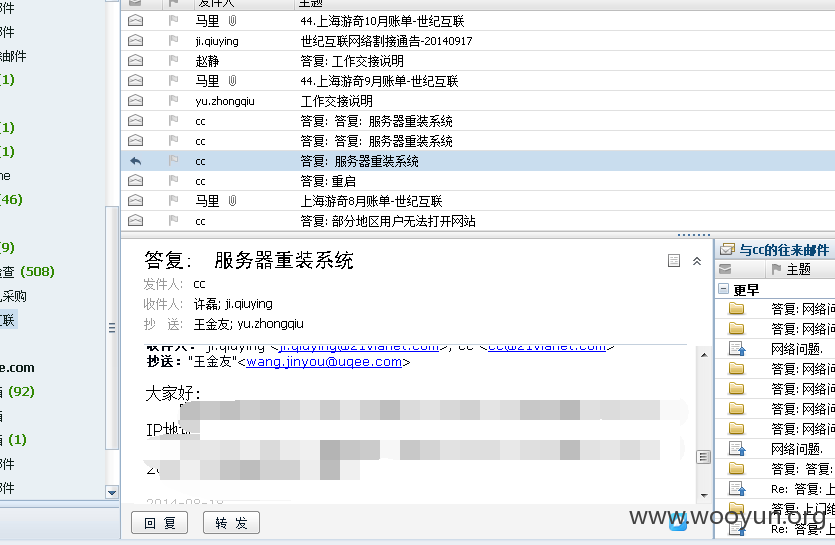

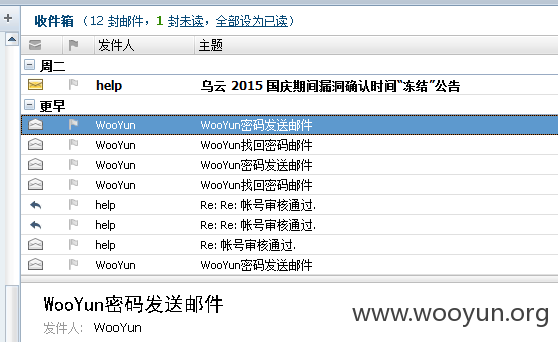

[email protected]邮箱密码泄漏

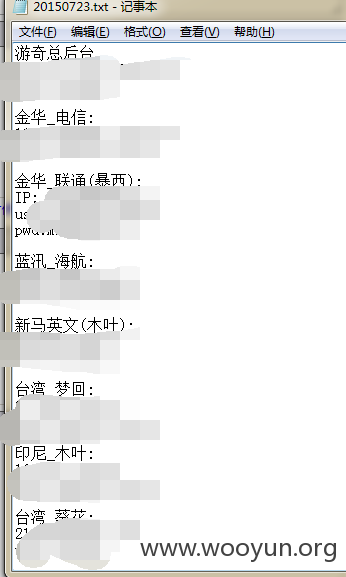

泄漏这些等信息

然后我们看看吧

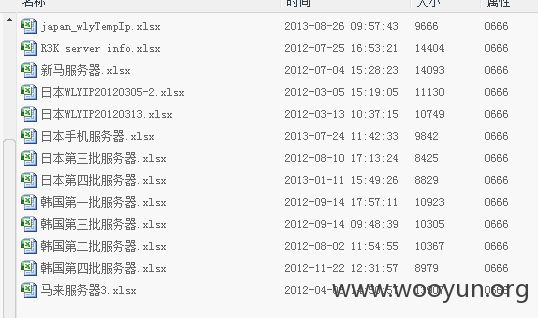

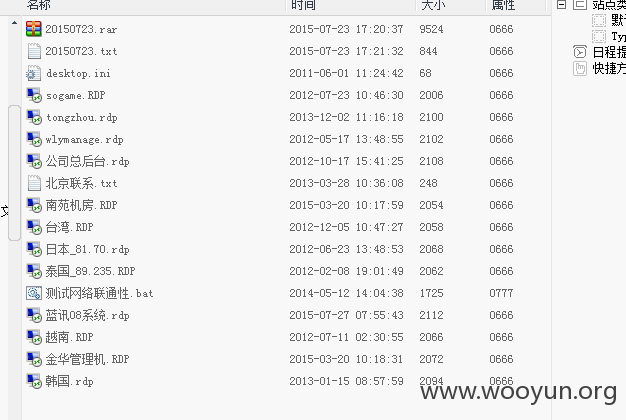

服务器ssh 或者ftp

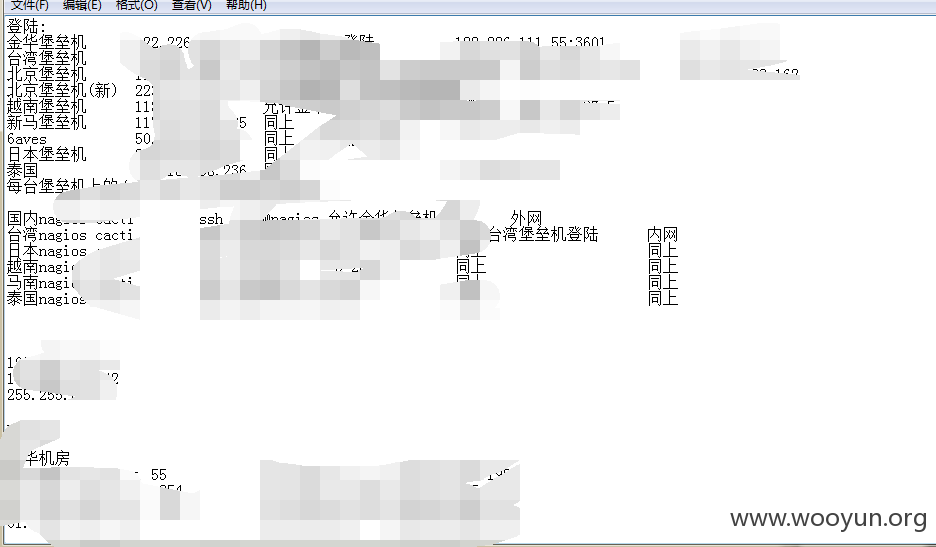

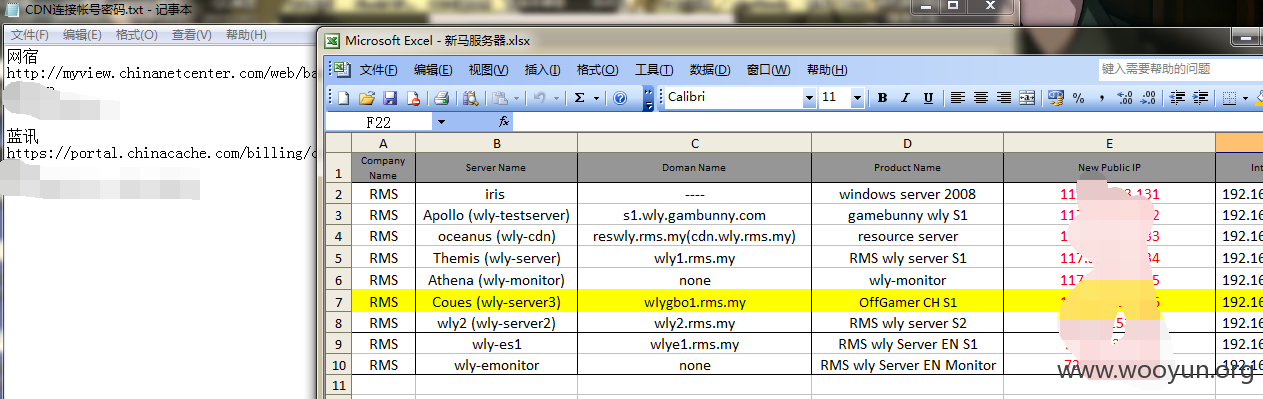

世界各地的服务器登录方式

数据库结合上面的那个

sftp-config.json里面的连接信息

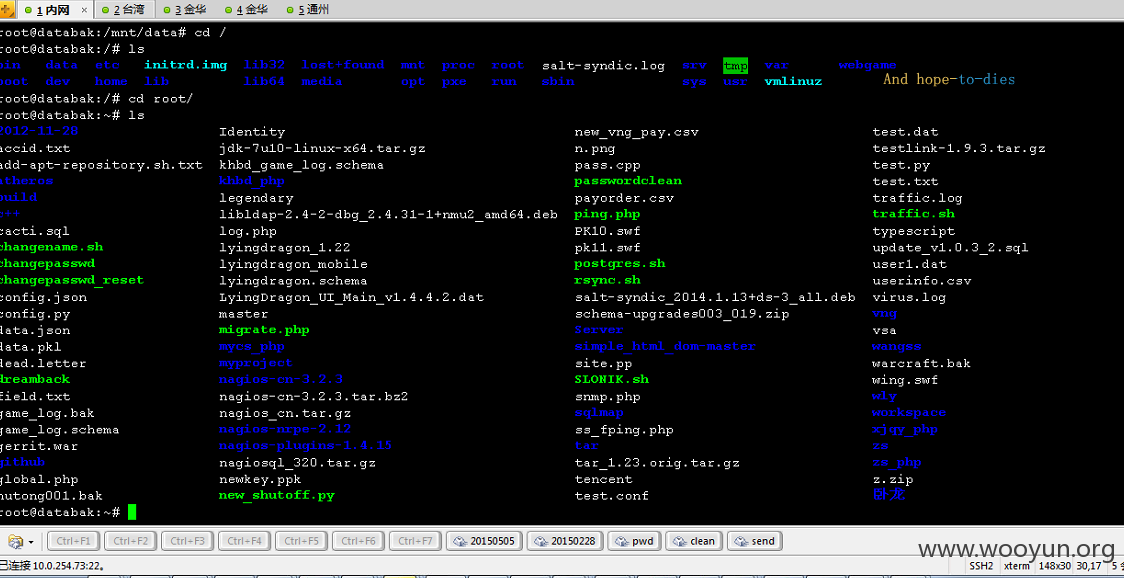

拿下了一些机房

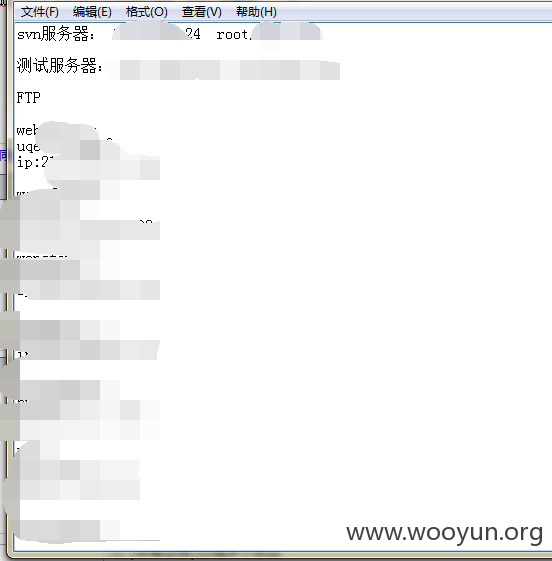

有svn服务器

数据库服务器

bbs,hr 等服务器

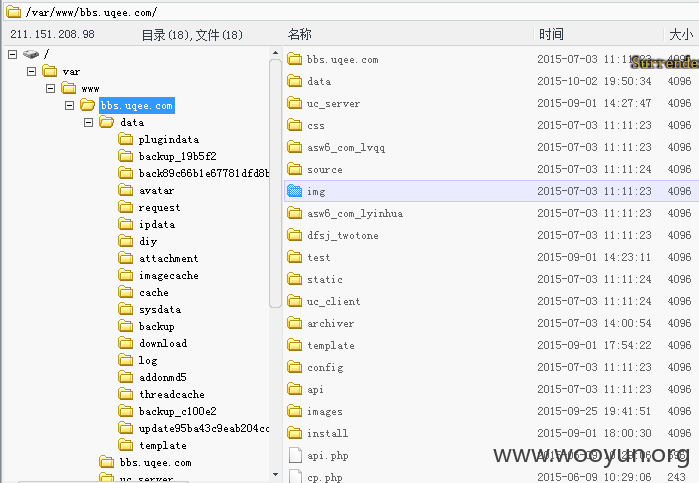

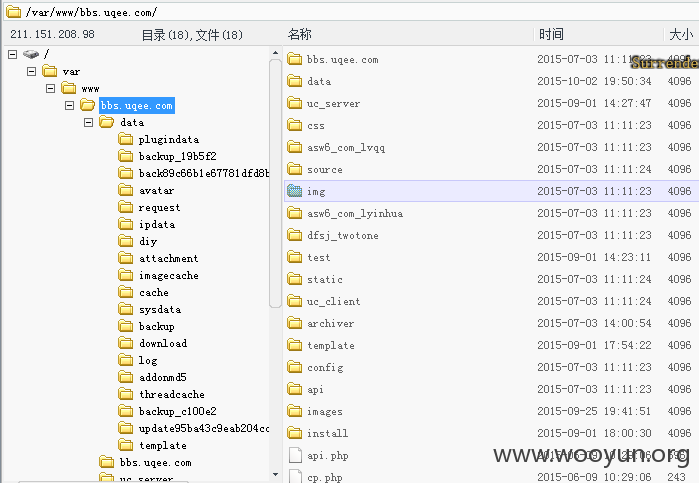

bbs

然后抓了这台机器的密码

在利用代理进入了内网.

那我是不是和重置主站了?

乌云账号

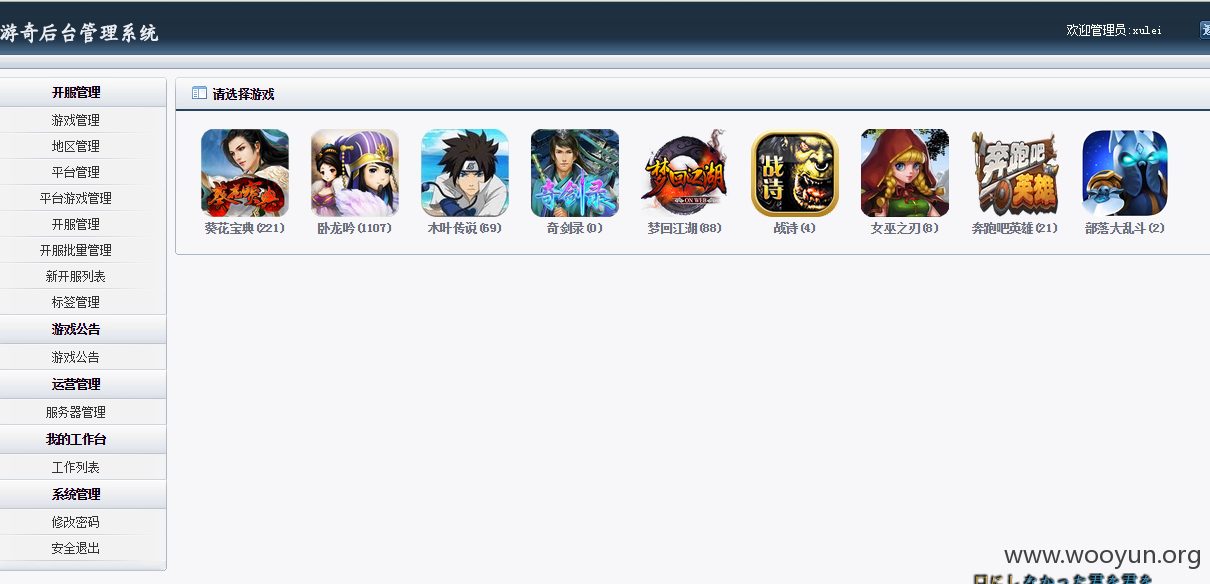

然后是登录各种系统.

管理后台

可开服停服,推送公告等.

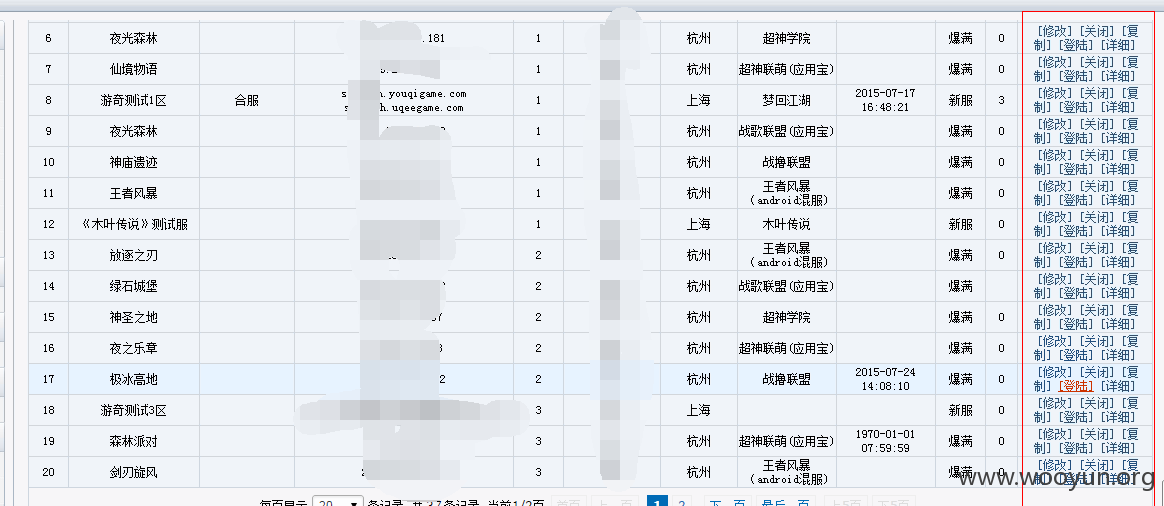

然后是GM管理后台

这个功能更多了

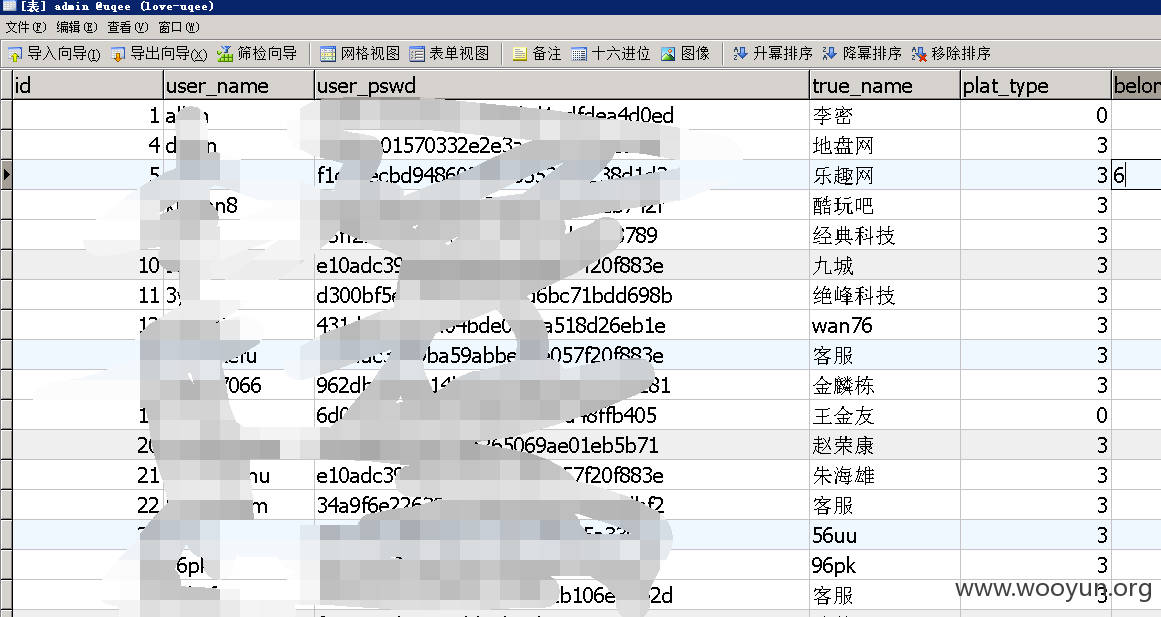

一大波数据信息

可人工充值没账号也就不测了

还能推送app 兑换码的生成等.

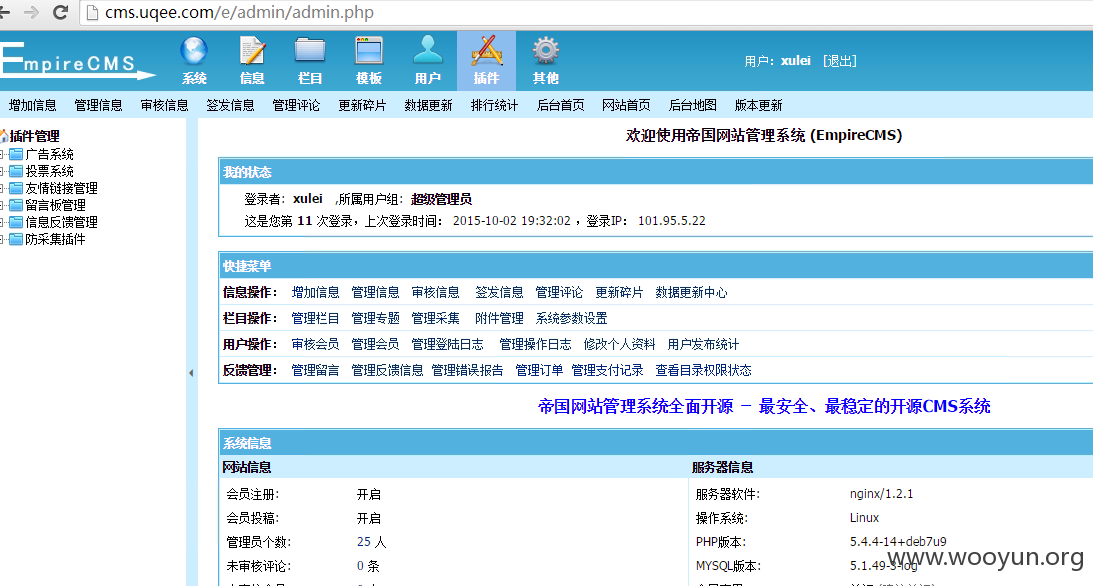

主站后台

然后是GM数据库

然后利用收集的信息进入了IDC

还有LDAP

还有cdn

漏洞证明:

修复方案:

测试环境对内.

缩短密码周期.

版权声明:转载请注明来源 scanf@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-03 10:30

厂商回复:

谢谢

最新状态:

暂无