漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129960

漏洞标题:四川四特软件集团办公OA系统漏洞导致一系列安全隐患

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-08-04 12:49

修复时间:2015-09-20 18:40

公开时间:2015-09-20 18:40

漏洞类型:服务弱口令

危害等级:低

自评Rank:1

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-04: 细节已通知厂商并且等待厂商处理中

2015-08-06: 厂商已经确认,细节仅向厂商公开

2015-08-16: 细节向核心白帽子及相关领域专家公开

2015-08-26: 细节向普通白帽子公开

2015-09-05: 细节向实习白帽子公开

2015-09-20: 细节向公众公开

简要描述:

原标题:送给国家互联网应急响应与协调中心的小礼包(内含WEB事件,网络基础设施通用及转送给基层纪检组的违规游戏问题)

多个网站系统锐捷EG设备存在弱口令可导致网站被攻陷内网被渗透(软件企业、政府机关、学校等)。同时OEM锐捷NPE系列通用漏洞一枚,未归档用户名一个。

求乌云马甲账号一个,CNVD证书一个(为啥直接报送给政府的有证书通过第三方的就没有了尼)

详细说明:

一、系列事件漏洞大礼包

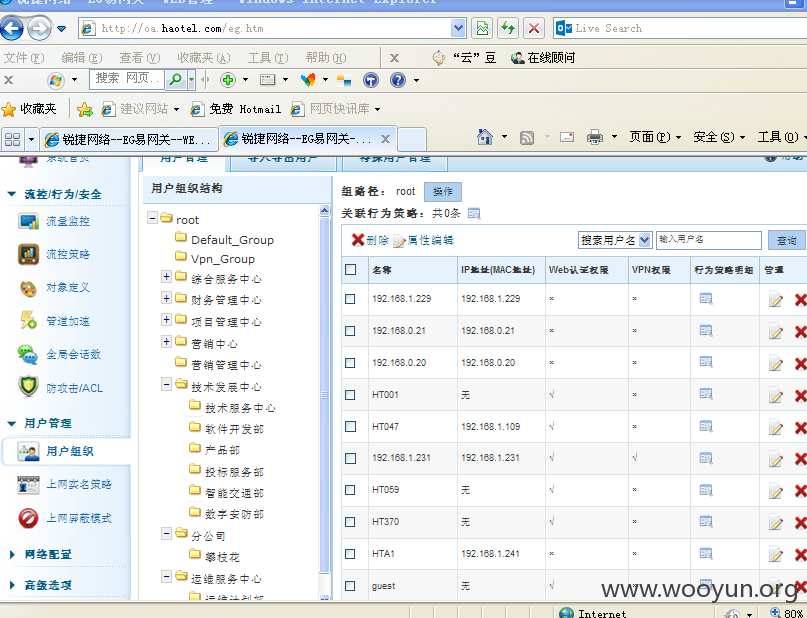

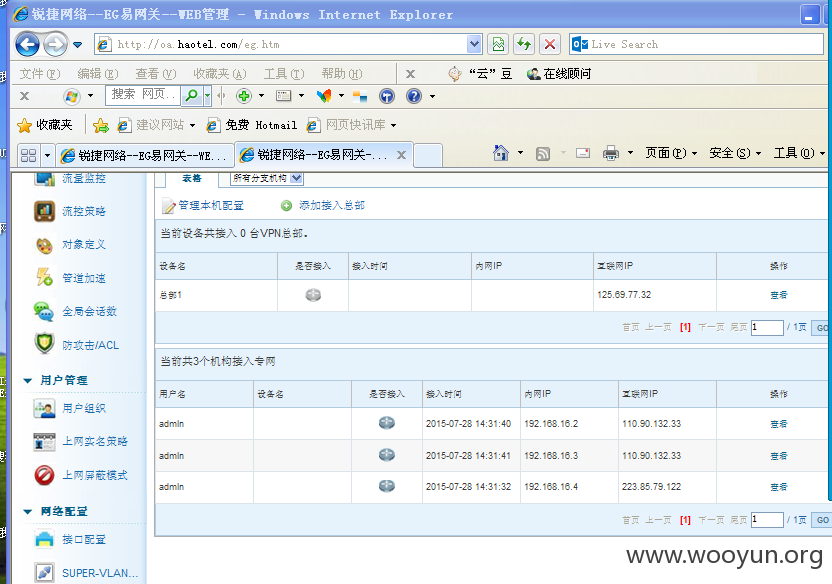

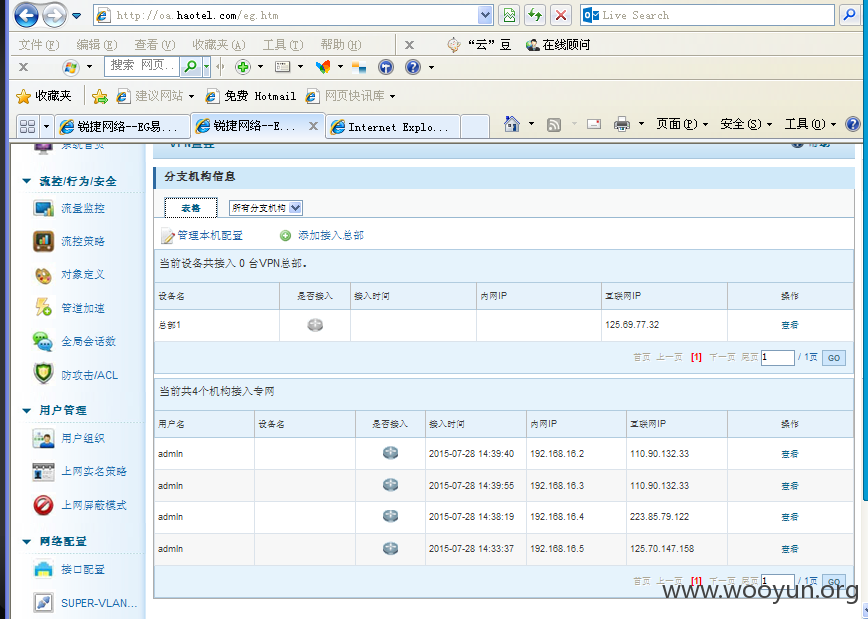

四川四特软件集团办公OA系统(可渗透分支机构)

爱普网络

app.ip66.com

吴川市教育信息网

wcjy.zhjedu.cn

乡风实践网

djjp.dzschool.ne

金坛市金沙高级中学

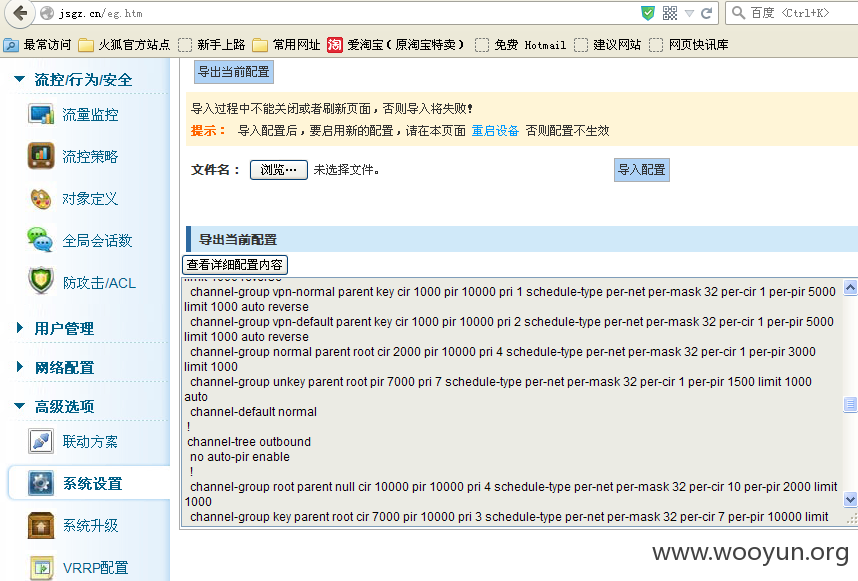

http://jsgz.cn/eg.htm

。

。

。

。等等等

配置管理员manager口令manager

下面啥免费的锐捷网络通用漏洞,疯狗记得发奖金奥,奖金直接打到乌云公益什么书包基金即可。

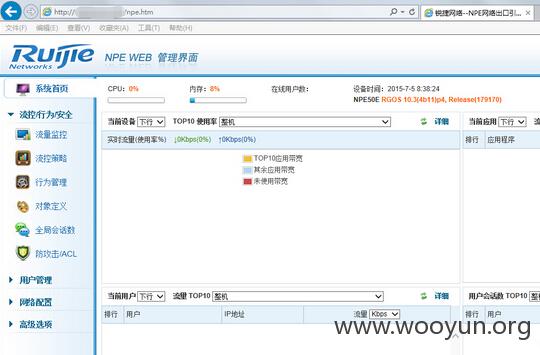

锐捷网络 --NPE网络出口引擎最高软件版本存在授权绕过漏洞(需登陆前提)

此漏洞非乌云平台WooYun-2015-123851号漏洞,是一针对此产品最高版本有效的漏洞测试用例。

锐捷网络,是中国网络解决方案领导品牌。作为一家民族企业,锐捷网络坚持走自主研发的道路,在竞争激烈的网络设备市场开辟出独树一帜的创新大道。以锐捷网络代表的厂商,不仅为中国用户争取了更低的建网和用网成本,更有效保障了网络安全和可控性。

锐捷网络是上市公司,股票代码星网锐捷(002396)。其产品被我金融,政府,银行和军方广泛使用,多数为涉密部门。

锐捷网络 --NPE网络出口引擎存在授权绕过敏感信息泄漏漏洞(需要登录前提)危害级别 中

锐捷网络,是中国网络解决方案领导品牌。作为一家民族企业,锐捷网络坚持走自主研发的道路,在竞争激烈的网络设备市场开辟出独树一帜的创新大道。以锐捷网络代表的厂商,不仅为中国用户争取了更低的建网和用网成本,更有效保障了网络安全和可控

锐捷网络是上市公司,股票代码星网锐捷(002396)。其产品被我金融,政府,银行和军方广泛使用,多数为涉密部门。

经各种渠道情报确认使用星网锐捷网络产品的主要部门企业有,青海省人社厅,中华人民共和国信息产业部,中国移动,中国铁通,朝阳银行,暨南大学、马来西亚的UKM大学、湛江市教育局、锦州市教育局、锦州市政府、辽宁工业大学、辽工维森集团、武汉市政府、中煤集团等。

谷歌或者用咱们360自己的搜索引擎搜索关键字“锐捷网络 --NPE网络”可找到相关案例,百度貌似屏蔽了。

受影响型号NPE系列与NBR系类。EG系列由于在乌云平台与wooyun-2015-0123370报告重复不再赘述,NBR系列由于是小厂商(上次已提交由于市场占有率低而未受理)产品也不另案报送但是请注意! 测试样品为 锐捷应用广泛的产品 NPE 50 E 软件版本号为

version RGOS 10.3(4b11)p4, Release(179170)

版本更新信息

http://www.ruijie.com.cn/fw/rj-ss-npe50

二、通用安全漏洞1

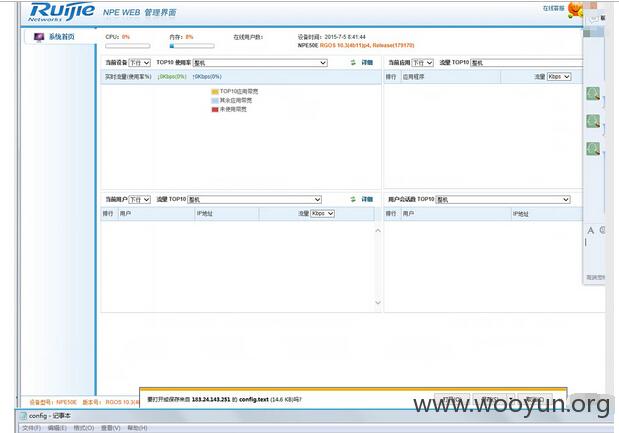

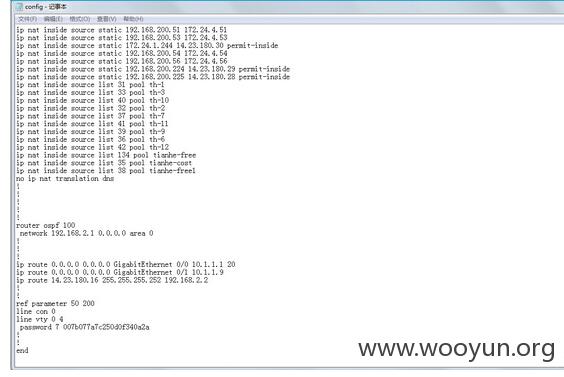

锐捷网络 --NPE网络出口引擎最高软件版本存在授权绕过敏感信息泄漏漏洞 有效攻击在和见测试代码

http://NPE地址/config.text

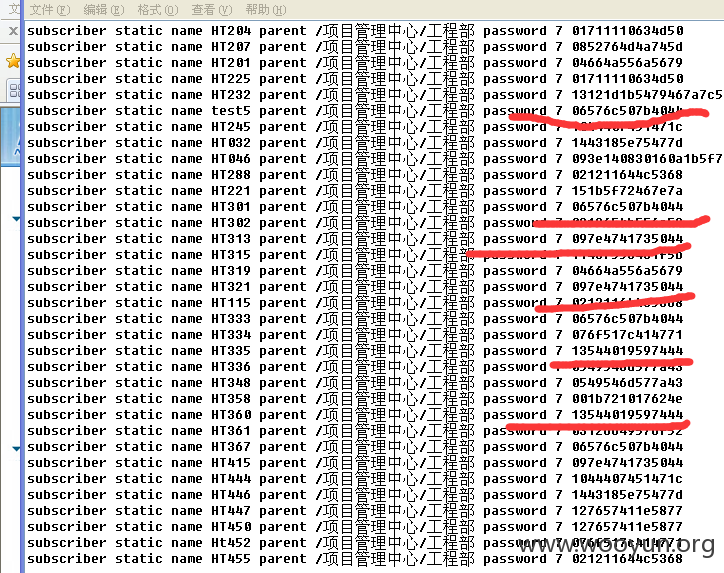

首先建立个最低权限用户,用最低权限用户登录系统,这个用户没有访问配置文件的权限但是执行上面的URL皆可下载配置文件实现授权绕过(需登录前提)敏感信息访问(配置文件中包括用户名和加密后的密码,可本地爆破

三、通用安全漏洞2

存在未归档用户名,此用户只在EG说明书中提及,本产品并未说明。

配置管理员manager口令manager

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-08-06 18:39

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过软件生产厂商(或网站管理方)公开联系渠道向其邮件(和电话)通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无