漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0139097

漏洞标题:看我如何进入途牛内网访问大量内部系统与权限

相关厂商:途牛旅游网

漏洞作者: if、so

提交时间:2015-09-05 11:27

修复时间:2015-10-20 12:10

公开时间:2015-10-20 12:10

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-05: 细节已通知厂商并且等待厂商处理中

2015-09-05: 厂商已经确认,细节仅向厂商公开

2015-09-15: 细节向核心白帽子及相关领域专家公开

2015-09-25: 细节向普通白帽子公开

2015-10-05: 细节向实习白帽子公开

2015-10-20: 细节向公众公开

简要描述:

好久没提交漏洞了,晚上一直睡不着,半夜背着老婆爬起来做做渗透,就有了今天的漫游,内部系统很给力,火车票啥的都是浮云!

详细说明:

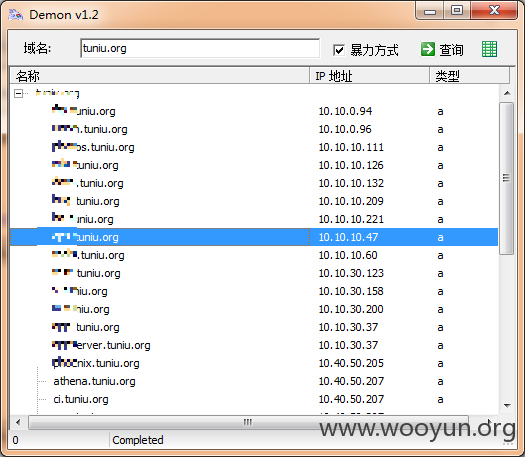

“途牛网内网用户弱口令"这个漏洞只爆破出来一个普通内网的用户密码,原本指望直接漫游的,没想到不能登陆邮箱,很是不甘心。于是开始全面的分析排查途牛网的各个系统。

发现

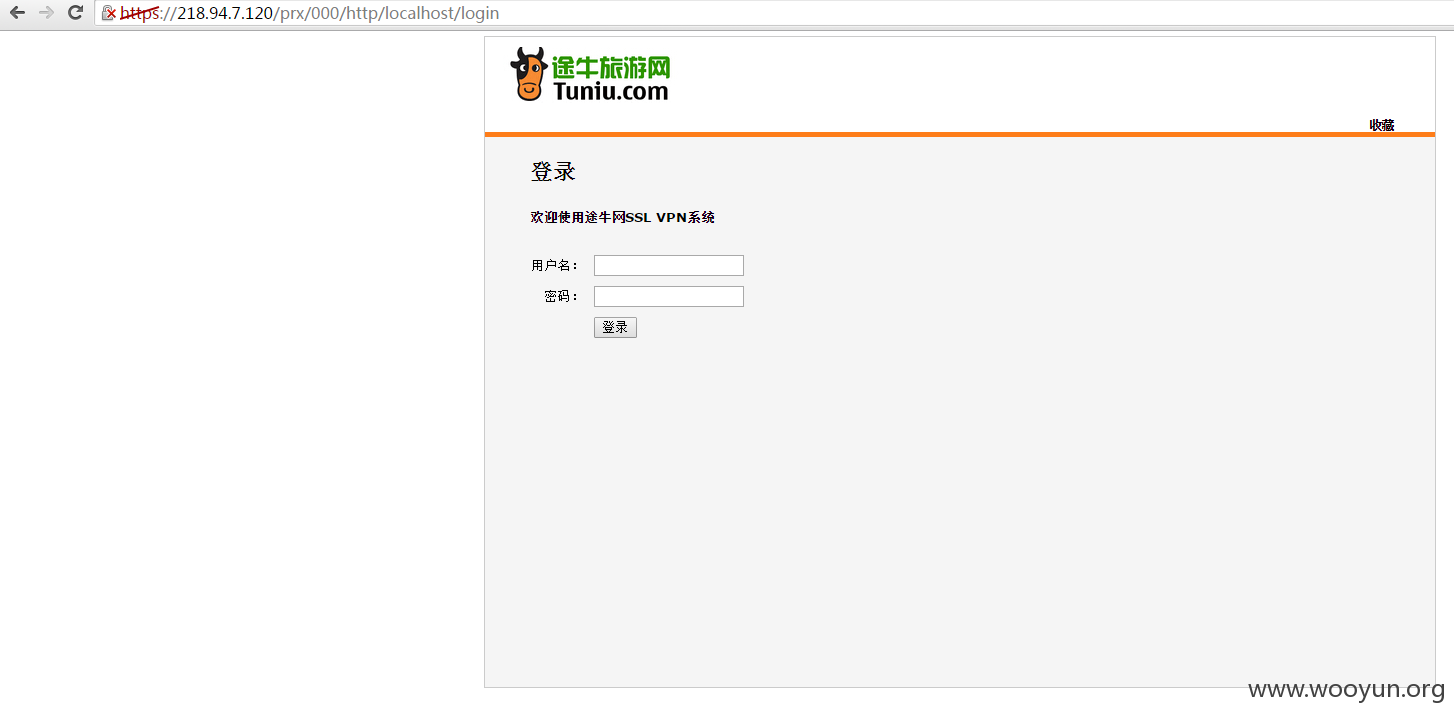

是途牛的vpn,以前没有发现,应该是新部署的vpn

用之前爆破到的wangbing 1qaz@WSX登陆不成功,没有vpn权限。那现在怎么办了?陷入了僵局。

无数案例告诉我,不要偷懒,要按照科学系统的渗透体系来尝试,于是开始扫描这个vpn机器的端口

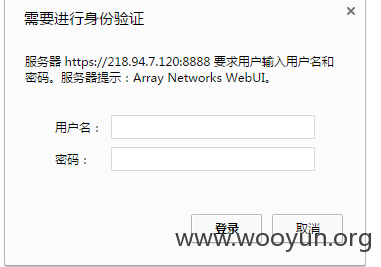

访问https://218.94.7.120:8888/ 发现是array的vpn,在众测的几次项目里面遇到过

尝试了几个弱口令都失败

https://218.94.7.120:9888同样是array的登陆口,应该都是负责管理vpn的

这时候,我便猜测,vpn是刚部署上来的,有没有可能会存在默认口令了?可是array的默认口令不知道啊,于是构造了几个分别尝试登陆

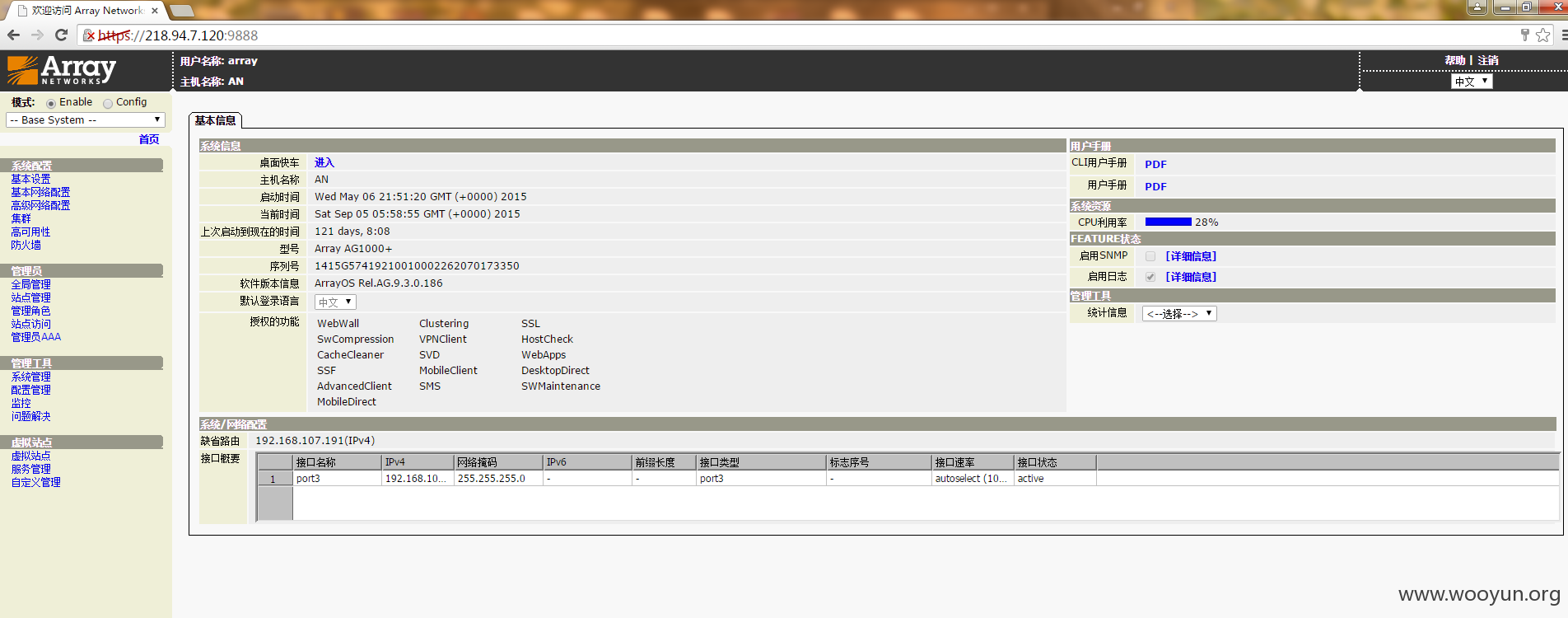

果然,https://218.94.7.120:9888 尝试

成功登陆,被里面功能吓尿了!

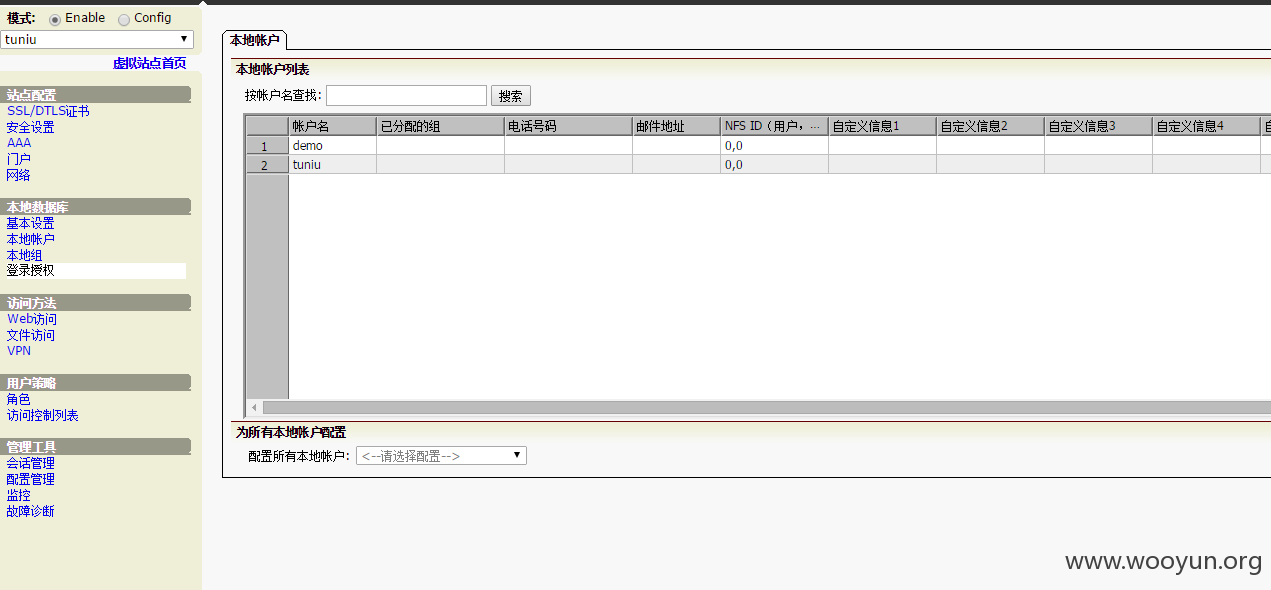

功能十分强大,可以说有了这个系统权限,内网已经沦陷,可是对网络架构知识不熟悉,不敢乱动配置,只能翻翻有没有什么vpn账号密码啥的,果然发现了一个本地账户,也就是不是通过tuniu ldap认证的账号,俗称预设账号- -。

看到有2个账号,一个是tuniu,一个demo,将账号导出后,发现密码加密了。

看这个demo应该是系统自带账号,去

尝试弱口令登陆

demo demo成功登陆,也是醉了。。

既然登陆进去了,那就开始漫游呗,大爽特爽!

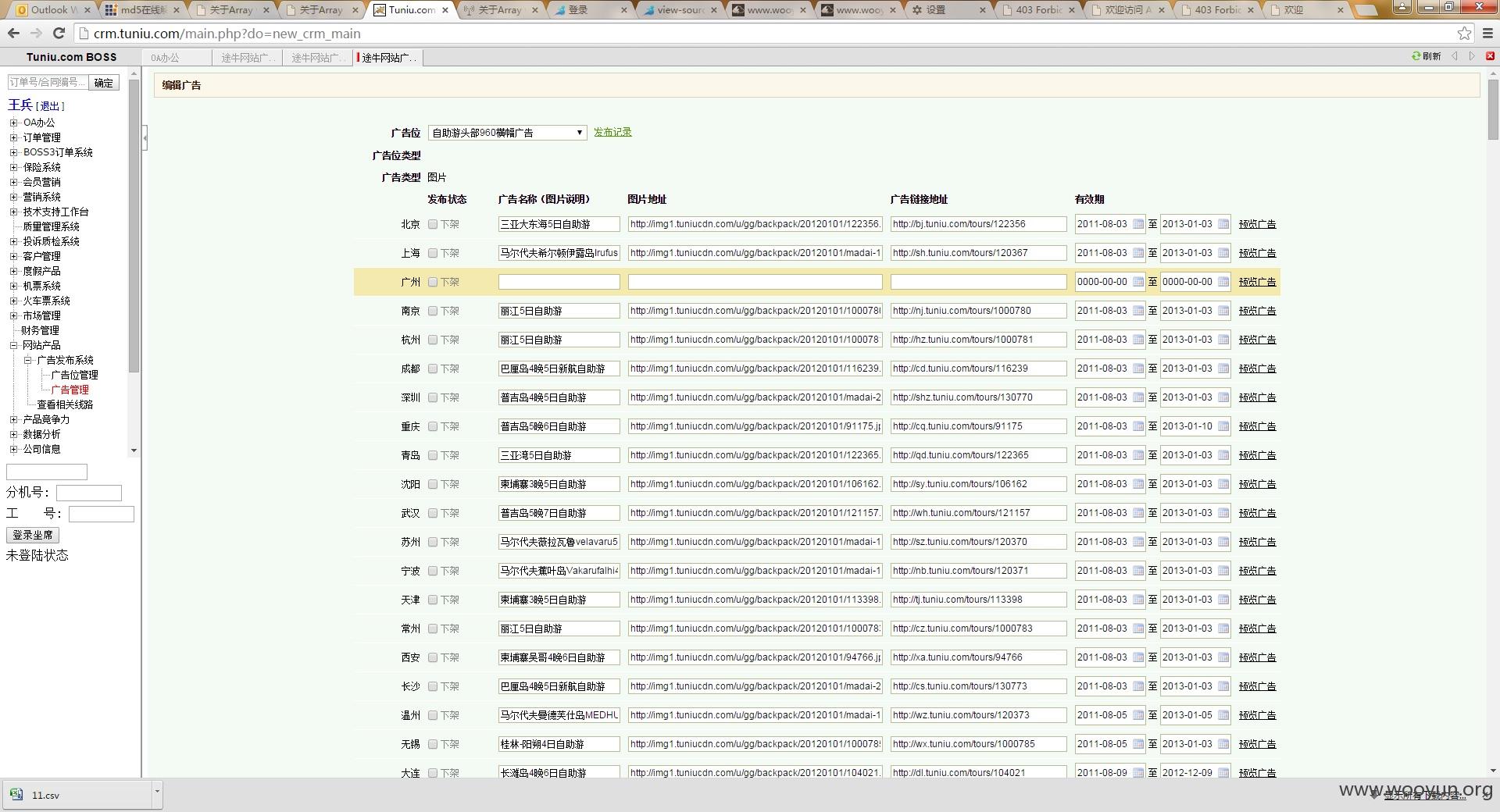

首先登陆crm系统,用之前爆破出来的wangbing登陆

通讯录

可管理主站广告

实时会员管理,为了证明数据是实时更新,特地去注册了会员,果然碉堡!

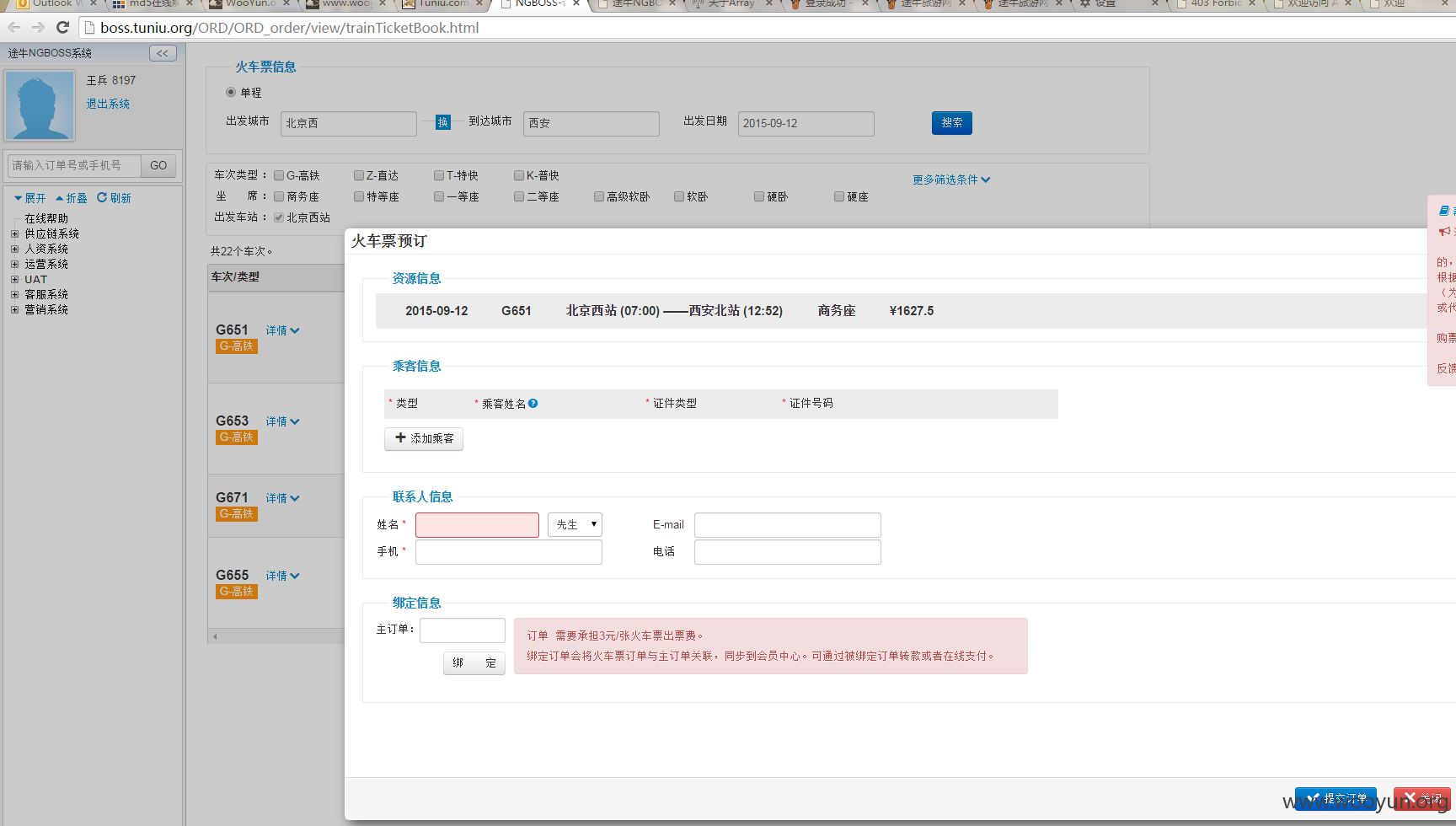

下面是更吊的,可以直接购买火车票,免费的哟,只是没胆子买!

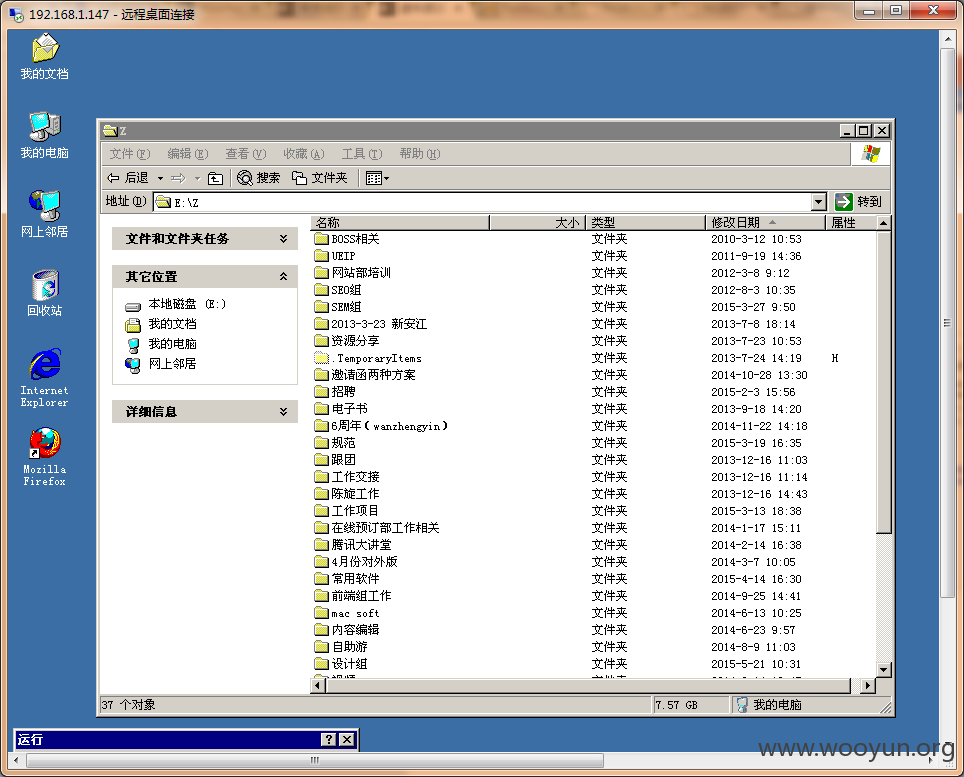

尝试弱口令登陆服务器

在域里面,只要重复抓密码,登陆,抓密码,拿到域控权限会很easy

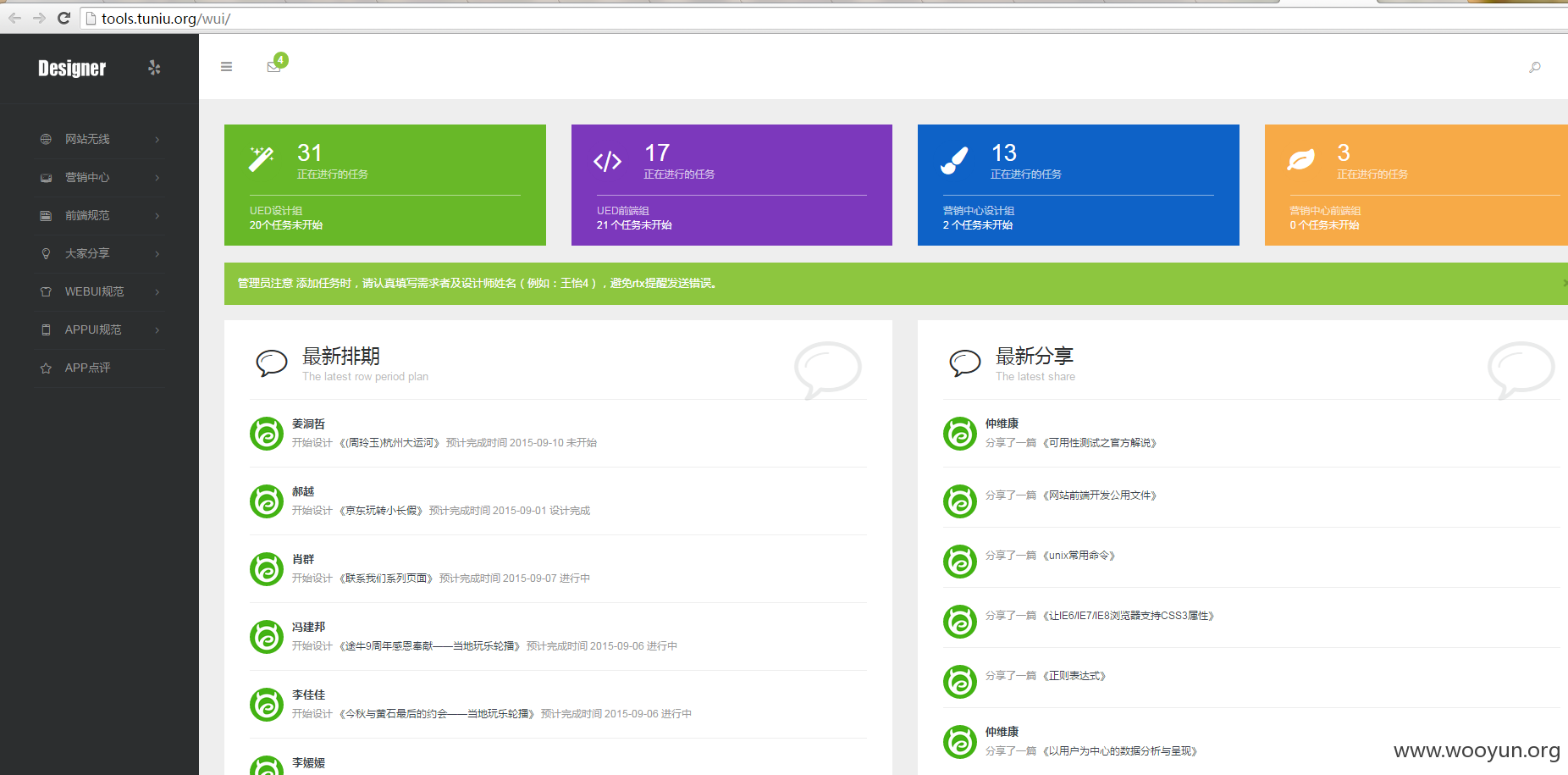

内网系统图已经呈现

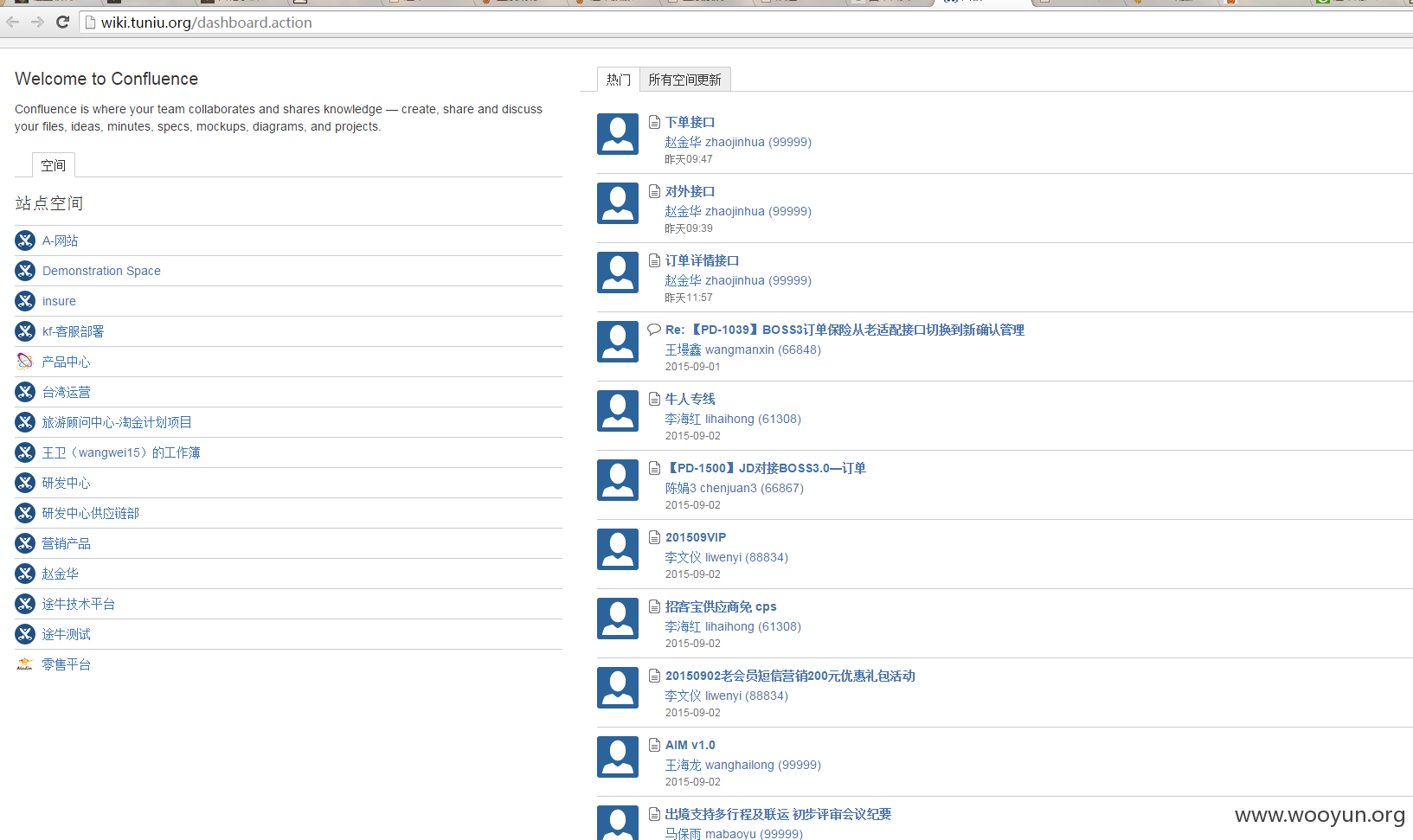

confluence系统

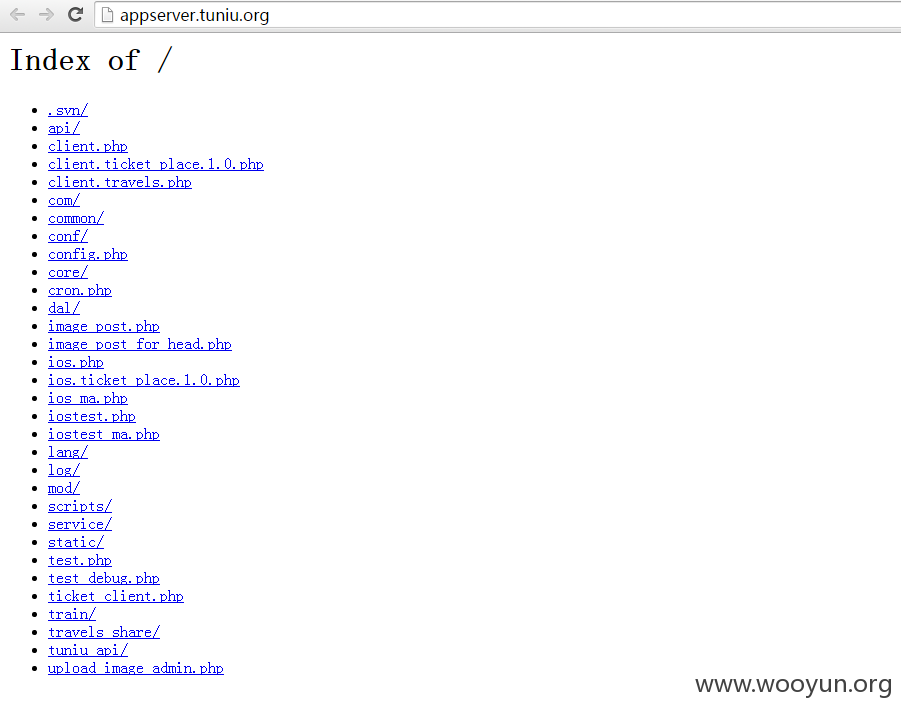

appserver

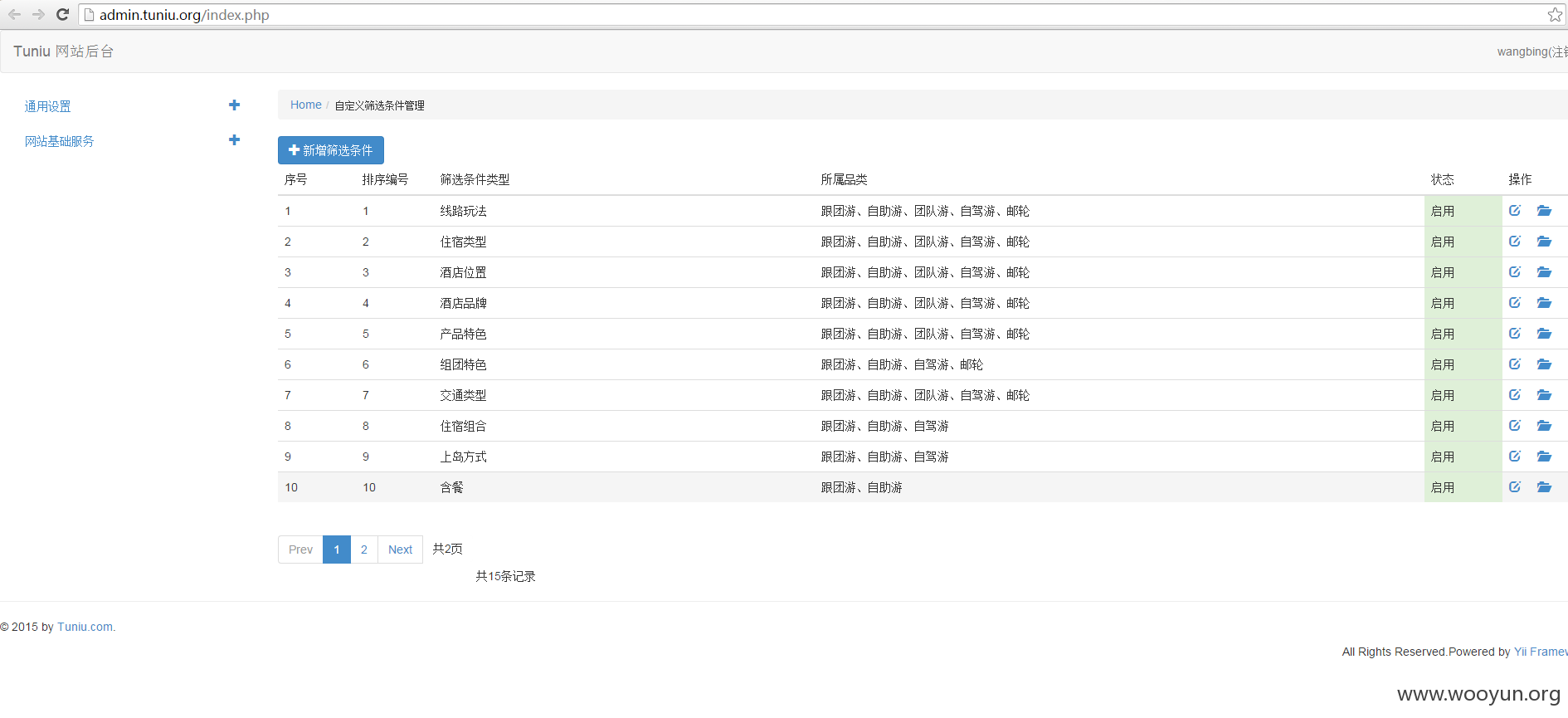

途牛主站后台管理系统

不一一列举。。。

漏洞证明:

修复方案:

修改相关弱口令,vpn做acl,只允许访问特定资源。其实做安全工作确实比较蛋疼,一个点出问题,就会导致重大纰漏,本次测试没有恶意,纯粹的技术挑战,希望与厂商共同进步

版权声明:转载请注明来源 if、so@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-09-05 12:09

厂商回复:

感谢if、so关注途牛安全,我们会尽快修复,醉了也是!

最新状态:

2015-09-05:又一次深刻体会到安全是一个整体,对于这次vpn相关弱口令安全这边是有很大责任的,之前vpn一直是it那边在管,最近有过vpn升级,我们也完全不知道。默认口令是开给厂商用的,管理口一直没关,内网安全就更不用说了。接下来口令、访问控制、多因素认证、内网安全有太多的事可以做,啥都不说了,再次感谢if、so!