漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0138938

漏洞标题:篱笆网两处CSRF任意刷评论,任意收藏作品

相关厂商:篱笆网

漏洞作者: Xenc

提交时间:2015-09-04 13:51

修复时间:2015-10-23 16:48

公开时间:2015-10-23 16:48

漏洞类型:CSRF

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-04: 细节已通知厂商并且等待厂商处理中

2015-09-08: 厂商已经确认,细节仅向厂商公开

2015-09-18: 细节向核心白帽子及相关领域专家公开

2015-09-28: 细节向普通白帽子公开

2015-10-08: 细节向实习白帽子公开

2015-10-23: 细节向公众公开

简要描述:

篱笆网,原名无忧团购网对于商家篱笆网是宣传媒体,是营销顾问,是销售渠道。通过篱笆网,商家可以针对准确的目标客户群进行产品最有效的宣传,网站还可以为商家提供专业的营销顾问服务,协助商家轻松开拓网络销售渠道,快速提升销售量。篱笆网是交流平台,是采购顾问,是消费保镖。通过篱笆网,会员可以学习交流消费知识、消费信息,更可通过网站、电话、团购卡等方式与网站商家进行交易,在享受优惠价格的同时,获得消费安全保障。

详细说明:

篱笆网两处CSRF任意刷评论,修改用户资料

测试过程:

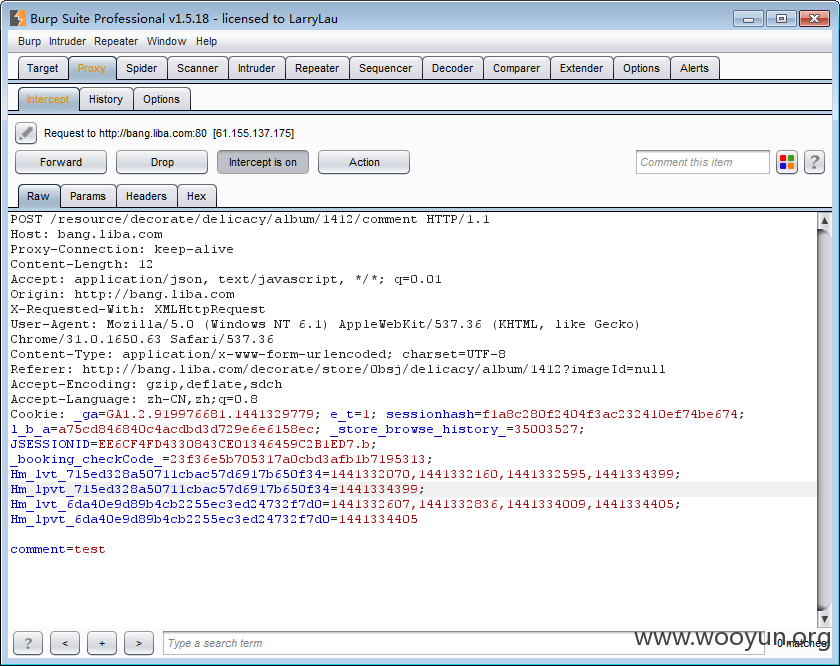

在首页随便找一个作品,然后在评论处抓包

评论处没有验证用户ID 那么就存在CSRF 同时对任意一个用户 都可以csrf 不需要用户ID

我们构造CSRF POC:

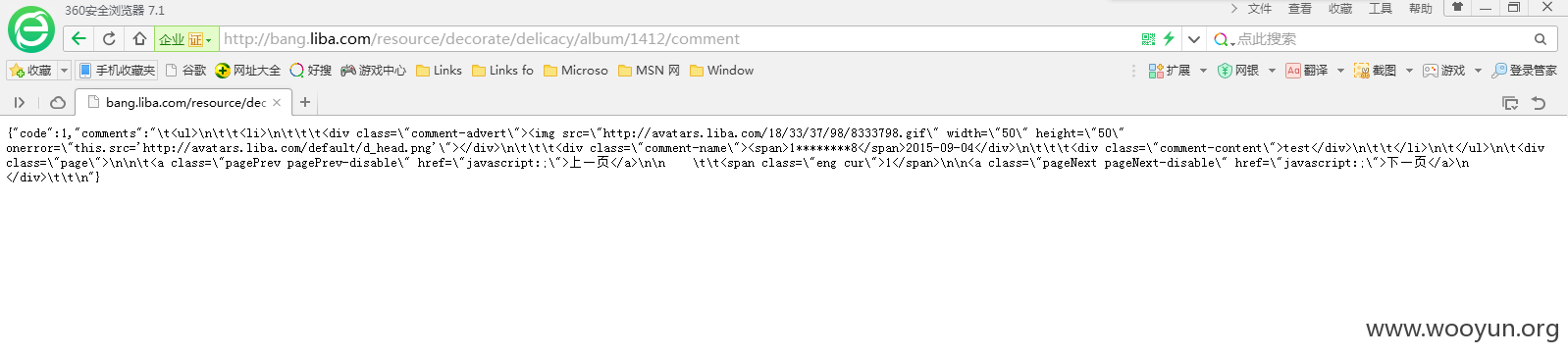

将其保存,打开HTML

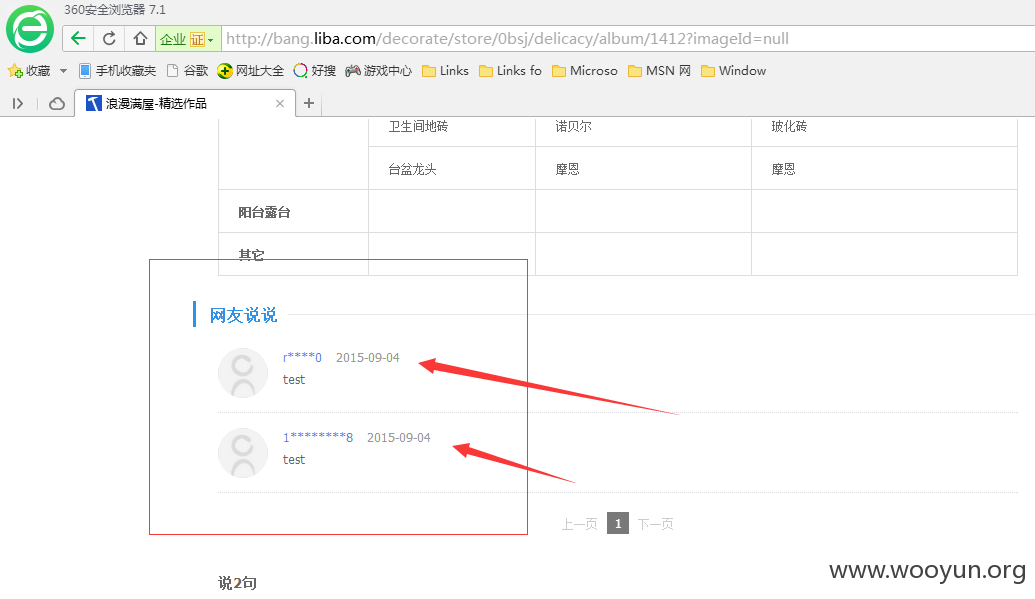

单机按钮 出现下图

然后我们返回作品那里看看

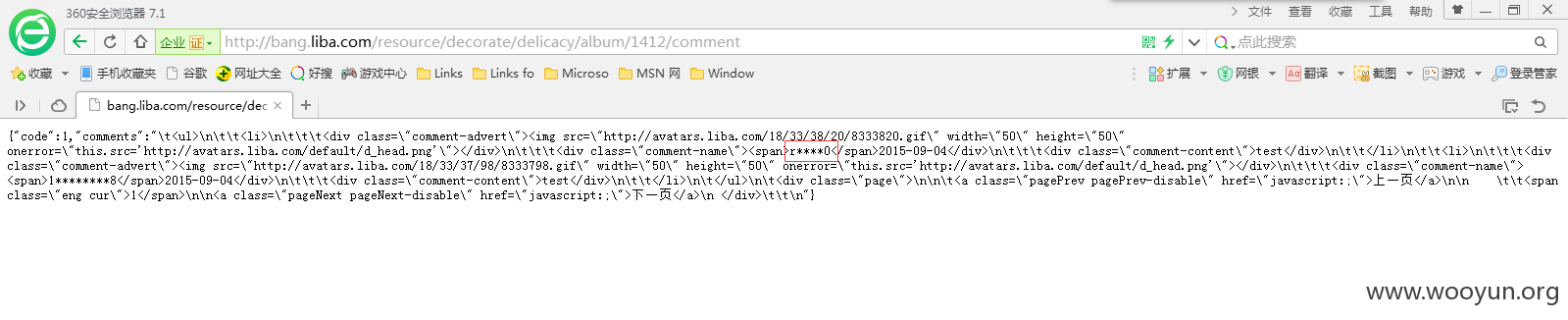

我注册的用户进行测试,

再次打开HTML,单击后如下:

r***0 是另一个用户

我们再次返回作品看看

成功进行了 csrf 利用的当然还有其方法,例如 在一个帖子 让别人进去, 那么就会让其他的用户中招, 但是我没有进行下去

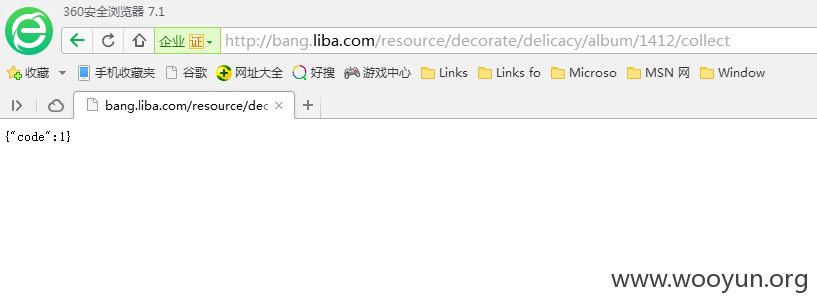

CSRF任意收藏作品:

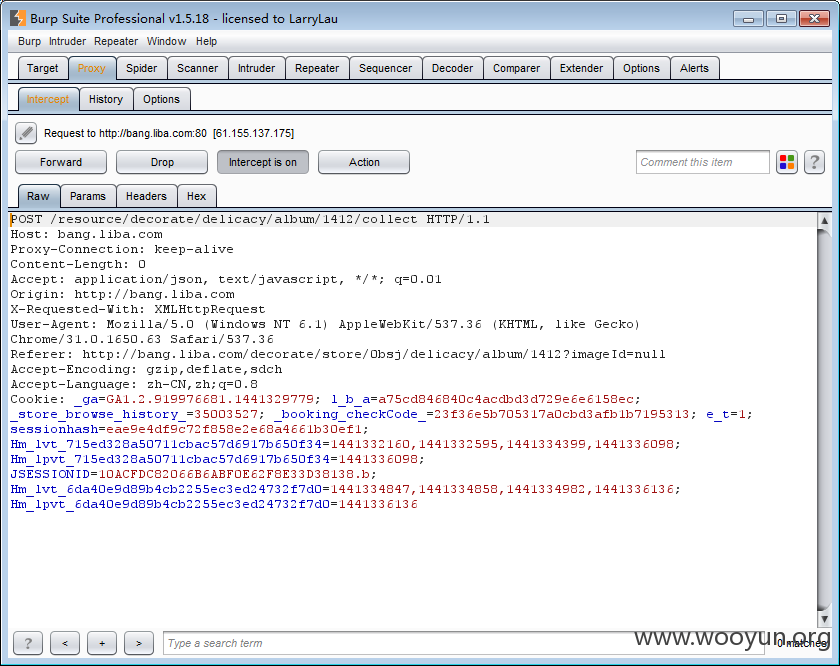

点击收藏的时候抓包

构造csrf

poc

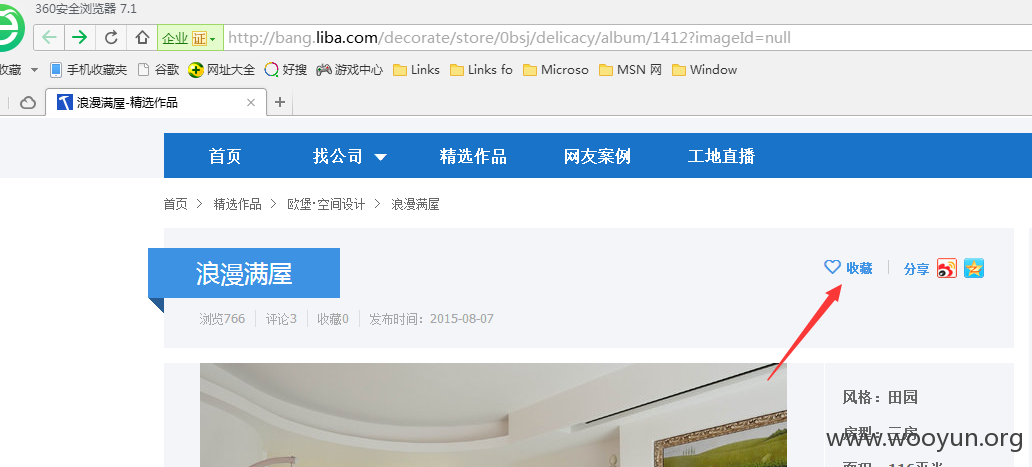

没有csrf收藏前

打开 单机后

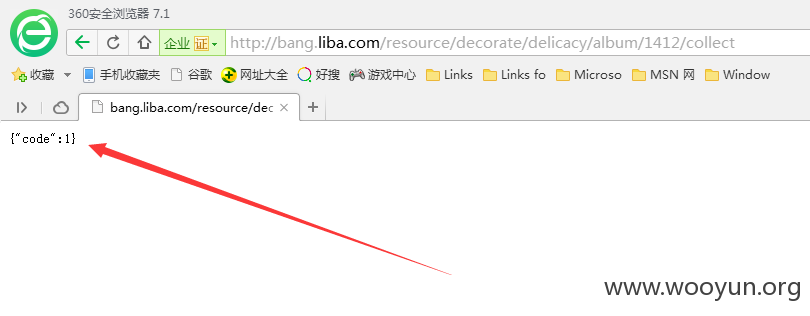

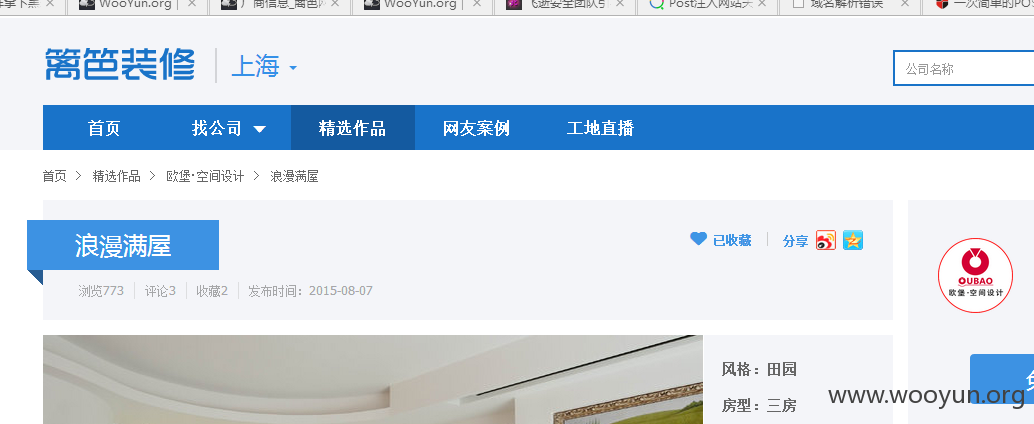

返回作品

成功了 我们用另一个号测试

没有收藏

我们打开HTML

成功了

当然 利用csrf刷名气 貌似还是可以的

求rank

漏洞证明:

篱笆网两处CSRF任意刷评论,修改用户资料

测试过程:

在首页随便找一个作品,然后在评论处抓包

评论处没有验证用户ID 那么就存在CSRF 同时对任意一个用户 都可以csrf 不需要用户ID

我们构造CSRF POC:

将其保存,打开HTML

单机按钮 出现下图

然后我们返回作品那里看看

我注册的用户进行测试,

再次打开HTML,单击后如下:

r***0 是另一个用户

我们再次返回作品看看

成功进行了 csrf 利用的当然还有其方法,例如 在一个帖子 让别人进去, 那么就会让其他的用户中招, 但是我没有进行下去

CSRF任意收藏作品:

点击收藏的时候抓包

构造csrf

poc

没有csrf收藏前

打开 单机后

返回作品

成功了 我们用另一个号测试

没有收藏

我们打开HTML

成功了

当然 利用csrf刷名气 貌似还是可以的

求rank

修复方案:

你懂的

版权声明:转载请注明来源 Xenc@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-09-08 16:47

厂商回复:

已安排修复

最新状态:

暂无