漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0136695

漏洞标题:网信金融集团邮件系统弱口令可导致大量业务数据泄露

相关厂商:ncfgroup.com

漏洞作者: 路人甲

提交时间:2015-08-24 23:31

修复时间:2015-10-09 11:18

公开时间:2015-10-09 11:18

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-24: 细节已通知厂商并且等待厂商处理中

2015-08-25: 厂商已经确认,细节仅向厂商公开

2015-09-04: 细节向核心白帽子及相关领域专家公开

2015-09-14: 细节向普通白帽子公开

2015-09-24: 细节向实习白帽子公开

2015-10-09: 细节向公众公开

简要描述:

看了下厂商注册了居然没人提交漏洞 先来一发

详细说明:

涉及业务信息,太敏感了,点到为止,登陆一个账号证明一下。

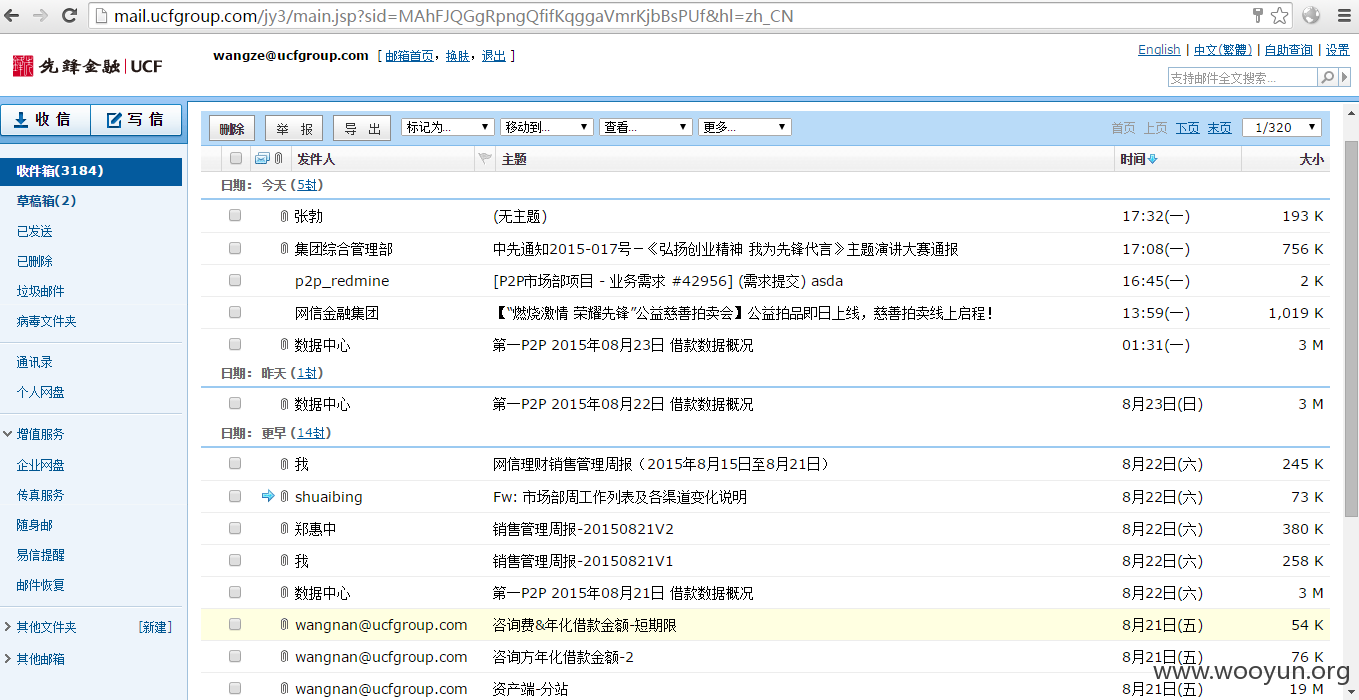

http://mail.ucfgroup.com

密码 username+123

估计还有不少类似username+321 username+123456 username+2015厂商自行排查一下吧

漏洞证明:

登陆wangze wangze123看一下

运维人员,数千封邮件,含大量敏感信息。

每周以及每天的报表信息

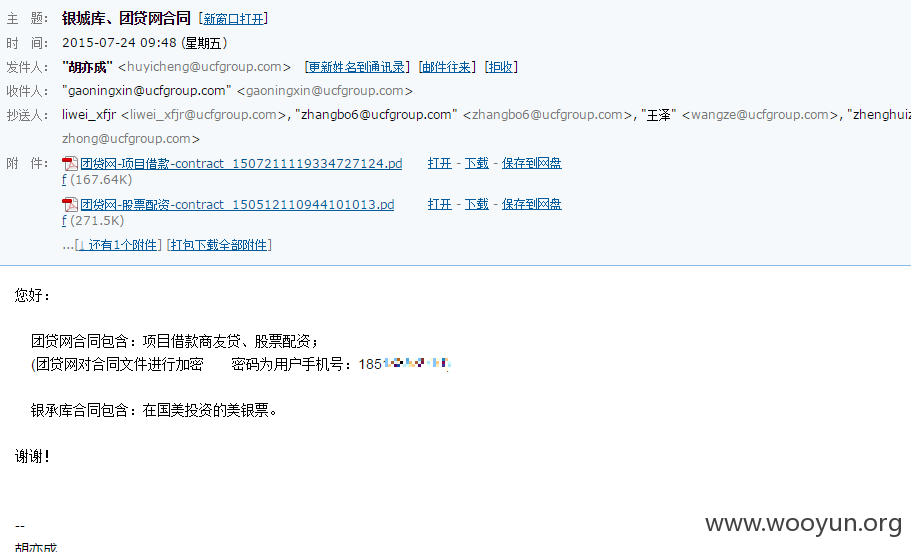

随机下一个看一下

搜索关键词密码,不愧是运维人员

员工通信量

可惜撕不进vpn,应该是动态token

大家好:

网信金融新的VPN服务器已经启用,新的VPN服务器使用SSL协议,使用token(动态口令卡)认证,可以保证公司VPN网络的安全性,详细信息如下:

SSL VPN地址:https://vpn.corp.ncfgroup.com

用户名:token用户名

密码:token密码

权限:办公区网络

使用方法:见附件。

已经领到token的同事都可以登录。

所下载文件截图证明完已删除。

修复方案:

加强员工安全意识

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-08-25 11:17

厂商回复:

感谢您的关注,我们马上处理。

最新状态:

2015-08-25:目前我们在处理此事,但是与此同时想要声明和建议一下,请乌云上的白帽子同学注意标题的尺度,也请乌云官方注意审核漏洞的严谨。前有安恒为例,很多漏洞都是题文不符,或略带擦边意味。该漏洞正文内容说的实际是部分员工邮箱弱口令,导致部分邮箱内的信息泄露,但是单从标题看,别人还以为是网信的客户账户体系问题,这会对客户厂商造成极大的困扰。再次感谢这位白帽子的报告 :)