漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101498

漏洞标题:游族网络一之如何获取昵称背后的真实登录名(可用于撞库)

相关厂商:上海游族网络股份有限公司

漏洞作者: 天地不仁 以万物为刍狗

提交时间:2015-03-17 12:40

修复时间:2015-03-22 12:42

公开时间:2015-03-22 12:42

漏洞类型:账户体系控制不严

危害等级:低

自评Rank:1

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-17: 细节已通知厂商并且等待厂商处理中

2015-03-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

人生若只如初见,

何事秋风悲画扇。

等闲变却故人心,

却道故人心易变。

详细说明:

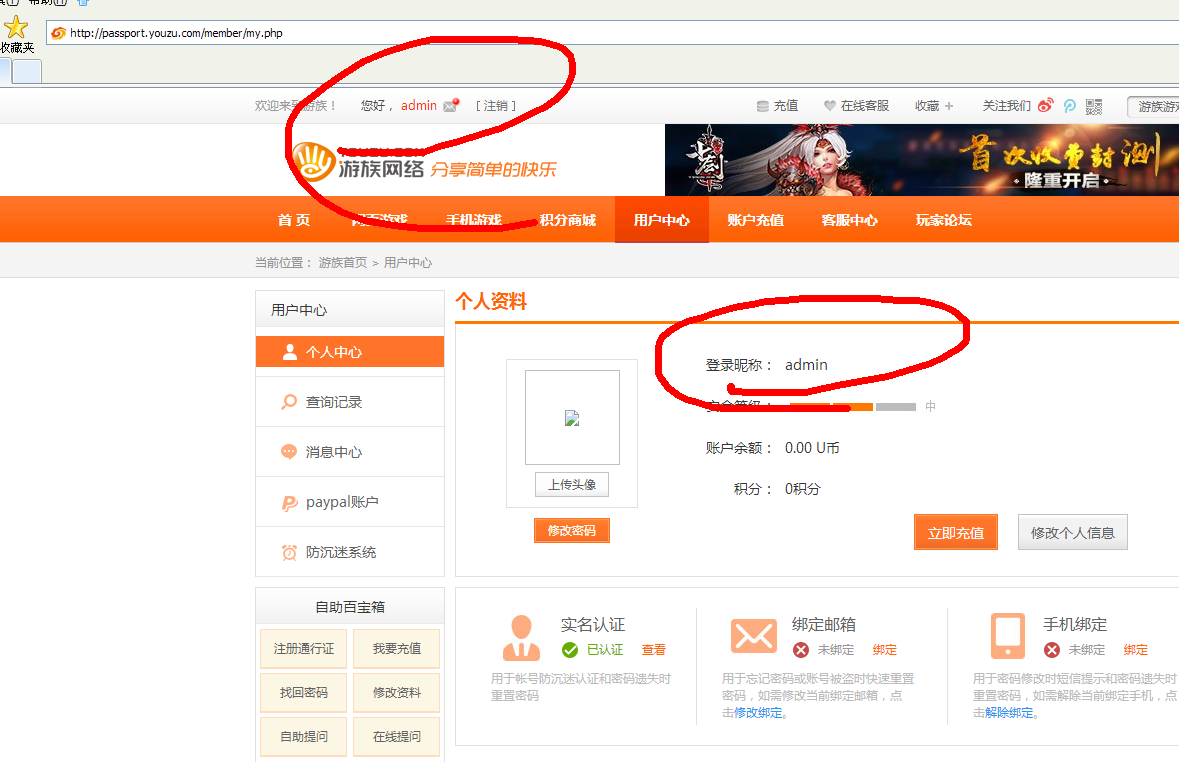

直接显示登录帐号会使帐号安全性降低,建议使用昵称

大数据时代,这是网站为了保护帐号被撞库的一种措施,可是这种措施却可以被绕过 直接获取到用户的真实帐号 那么如何获取呢?

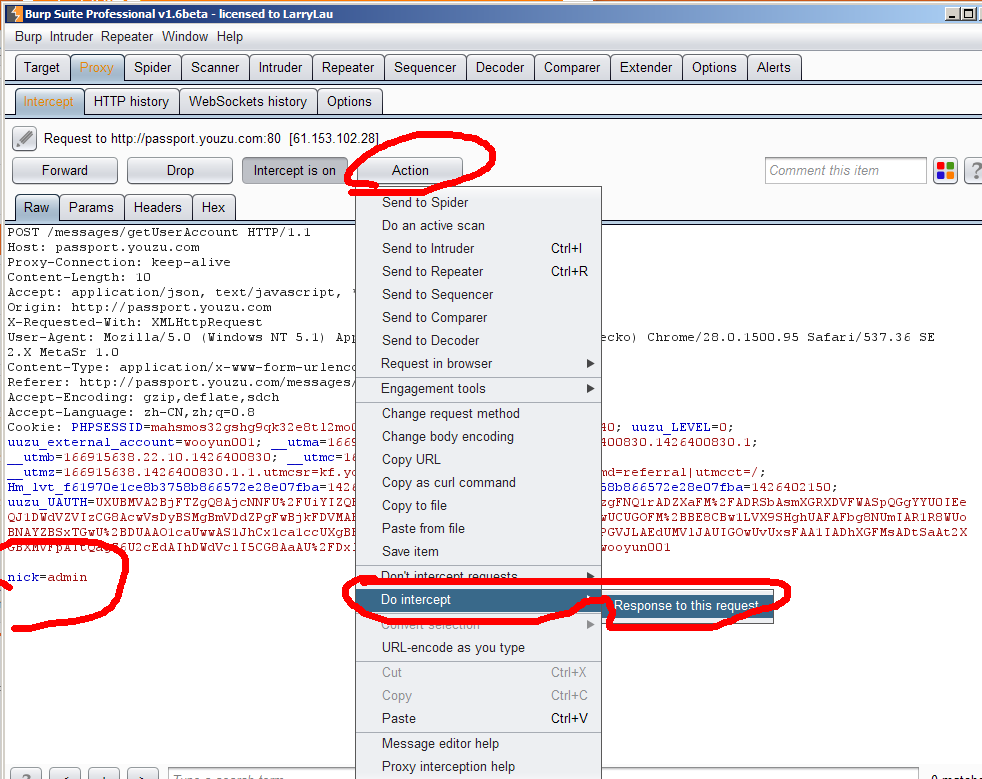

点击 用户中心 的 消息中心 然后再点击 发信息

然后我们在 收件人 处输入我们要查找真实帐号的昵称 这里我们以 admin 为例 内容处随便写点什么 (如图)

写好后 我们开启 burp 截获发送数据包

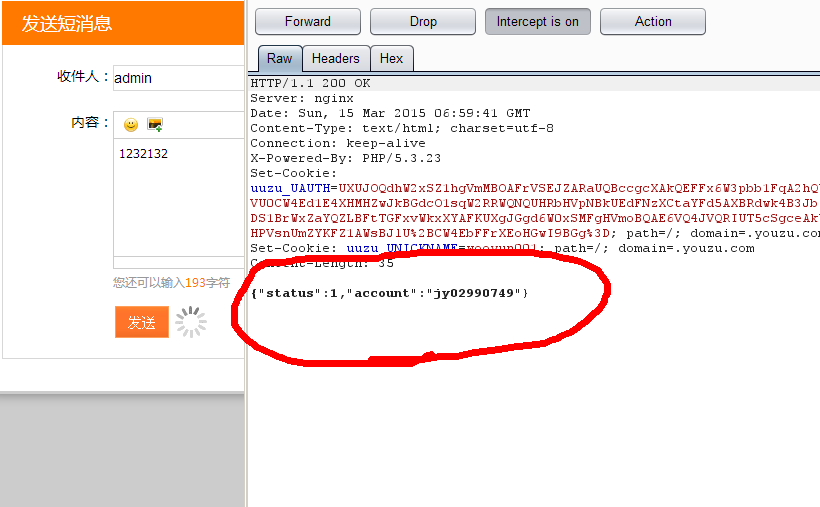

我们可以看见第一次post的数据是对用户进行校检 检测用户存在与否 是否是自己给自己发送 可以问题就出在这 我们继续下一步 按照上图中的点击后 我们将截获返回的数据(如下图)

status=1 是表示用户存在

account后面的数据就是真实的登录帐号

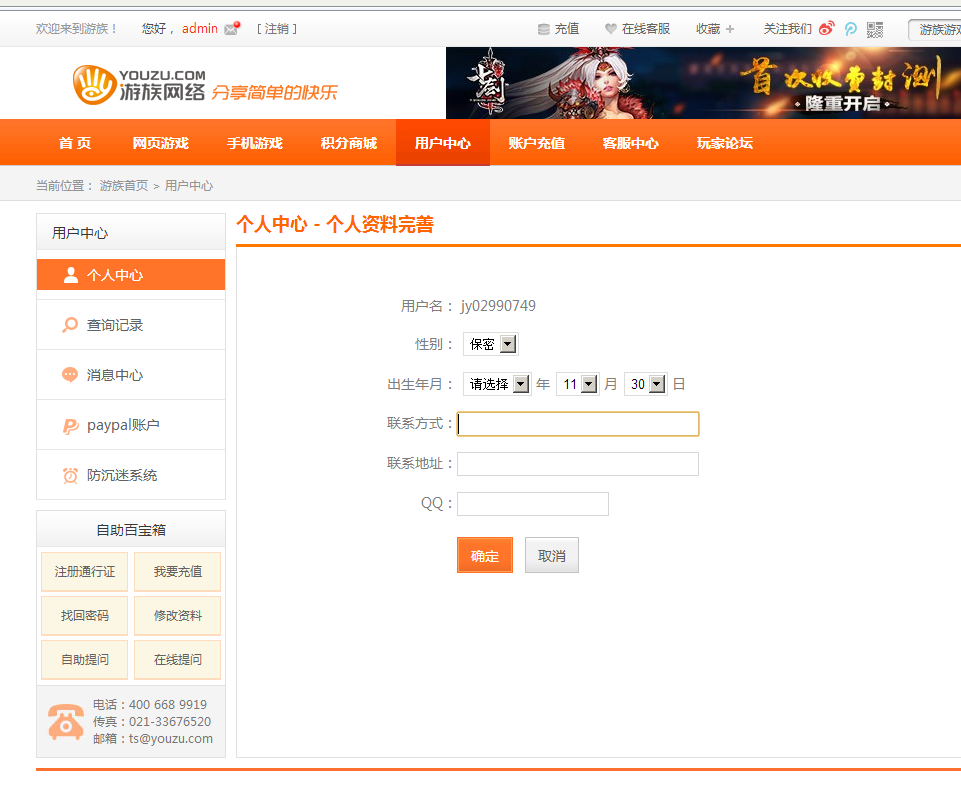

大数据时代 将 真实帐号的 jy02990749 丢到数据里

结果很幸运 第一次就对了

漏洞证明:

修复方案:

将返回数据 account 里的值省去

版权声明:转载请注明来源 天地不仁 以万物为刍狗@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-03-22 12:42

厂商回复:

最新状态:

暂无