漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135695

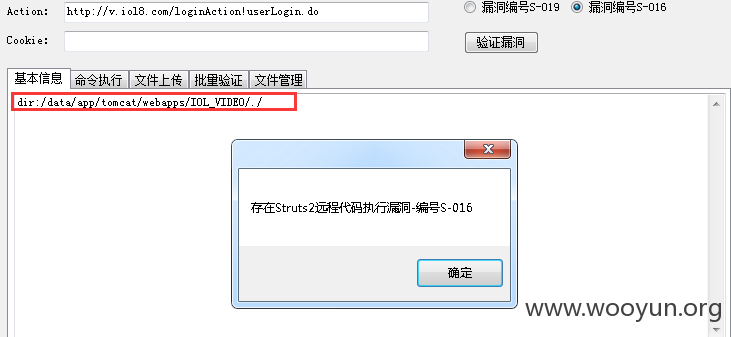

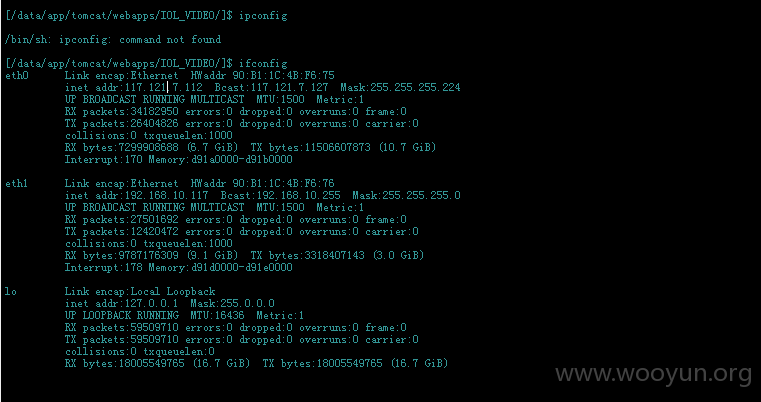

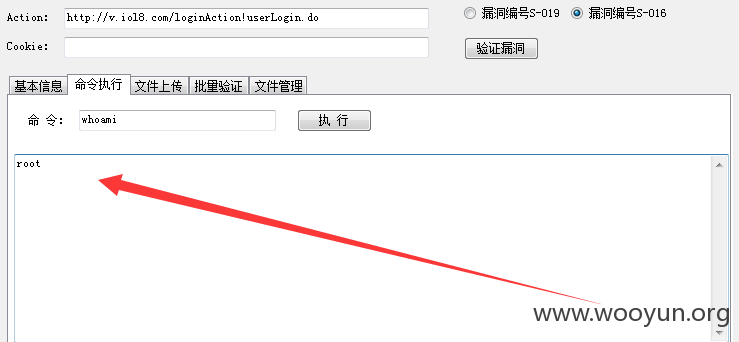

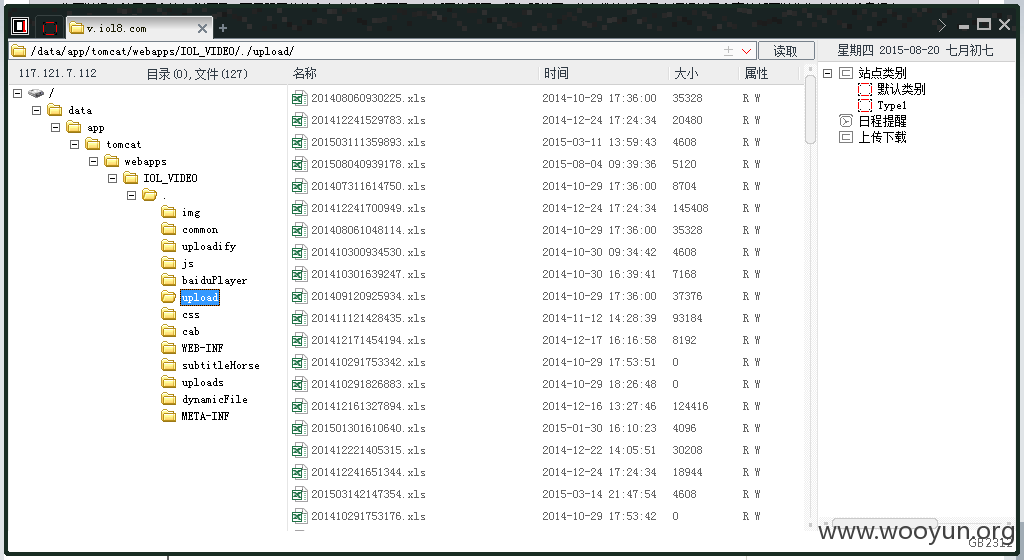

漏洞标题:语联网某分站命令执行ROOT权限(已shell)

相关厂商:传神联合(北京)信息技术有限公司 主办单位性质

漏洞作者: 路人甲

提交时间:2015-08-22 22:57

修复时间:2015-10-09 10:28

公开时间:2015-10-09 10:28

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-22: 细节已通知厂商并且等待厂商处理中

2015-08-25: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-04: 细节向核心白帽子及相关领域专家公开

2015-09-14: 细节向普通白帽子公开

2015-09-24: 细节向实习白帽子公开

2015-10-09: 细节向公众公开

简要描述:

2011年11月,中国国务院参事、中国科学院首席科学家牛文元考察“武汉多语言信息处理中心”,对于传神以及“语联网”充分肯定并给予厚望,称“语联网”是“中国的第五大发明”。

语联网[3] 已应用到了中央电视台4套和10套的节目译制中,将节目源、字幕获取、编译处理、节目制作、后期处理等一整条供应链连接起来,中央电视台只需提供中外文原始语言节目,通过“语联网”服务平台,就可以直接播出。同时,整个过程全部通过安全、高效的加密网络进行,将泄漏风险降至了最低,“语联网”还涵盖了教育培训、软件外包、印刷出版、网页设计、动漫开发等关联业务,形成以解决客户多语信息问题为目的,借助IT和互联网技术,将上述产业整合成为一种新型的翻译服务网络的产业链条。预计,到2013年,“语联网”收益将超过10亿元,关联产业达20亿元,就业人数近3.5万人次。

详细说明:

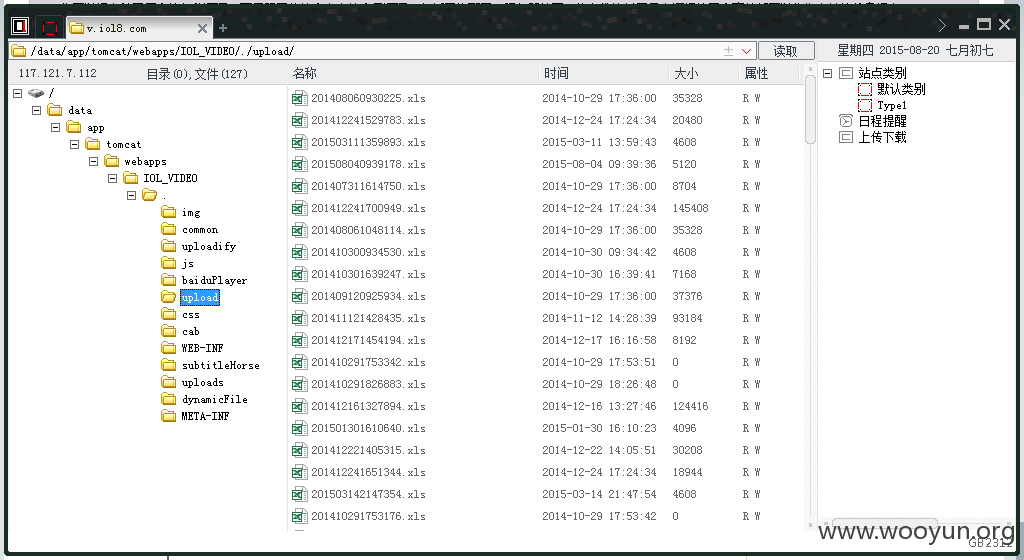

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-25 10:27

厂商回复:

暂未建立与网站管理单位的直接处置渠道,待认领.

最新状态:

暂无