漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134571

漏洞标题:对火车站免费WiFi的测试(整个网络沦陷\多个火车站中招\影响用户手机安全)

相关厂商:赛弗网络

漏洞作者: 默之

提交时间:2015-08-18 22:57

修复时间:2015-10-03 11:16

公开时间:2015-10-03 11:16

漏洞类型:命令执行

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-18: 细节已通知厂商并且等待厂商处理中

2015-08-19: 厂商已经确认,细节仅向厂商公开

2015-08-29: 细节向核心白帽子及相关领域专家公开

2015-09-08: 细节向普通白帽子公开

2015-09-18: 细节向实习白帽子公开

2015-10-03: 细节向公众公开

简要描述:

仅仅是路过测试

还是写笔记方便

详细说明:

搜索发现已经有人提出来了,不过没有把问题扩大化,影响还是相当大的,希望重视一下

继上次在石家庄没有完成的测试之后,回到家里想了想,貌似北京西站那边也有air-station的WiFi热点,所以很期待路过北京西站的测试。如愿以偿,正好到北京办点事情,然后就早点去北京西站,找个没人的地方,开始了测试。

一、设计缺陷,导致任意号码登录(小漏洞)

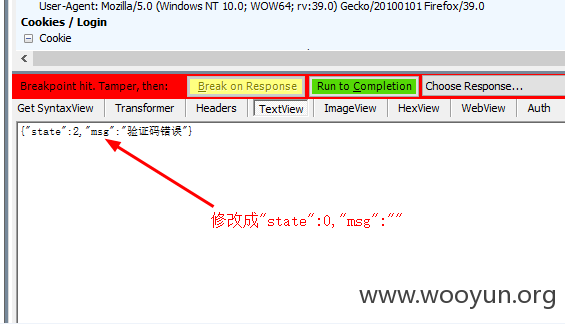

连上无线网之后,浏览器打开默认的界面,随便瞎填写一些内容就行。,之后抓取响应包,修改响应包放行就好了。

二、命令执行(很老的漏洞了。。。)

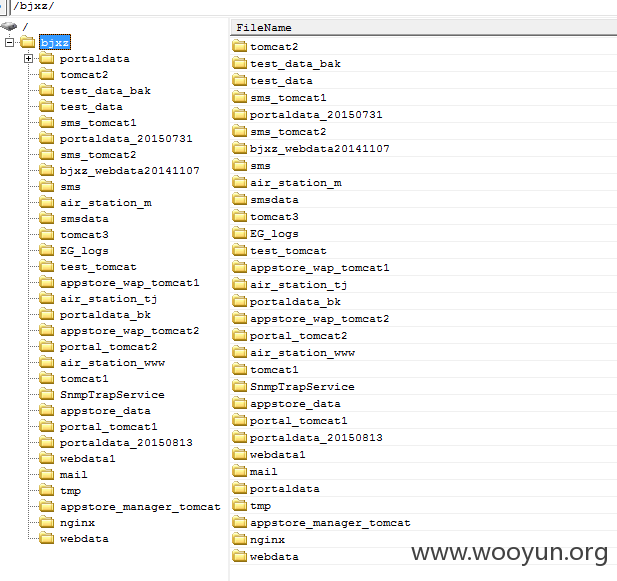

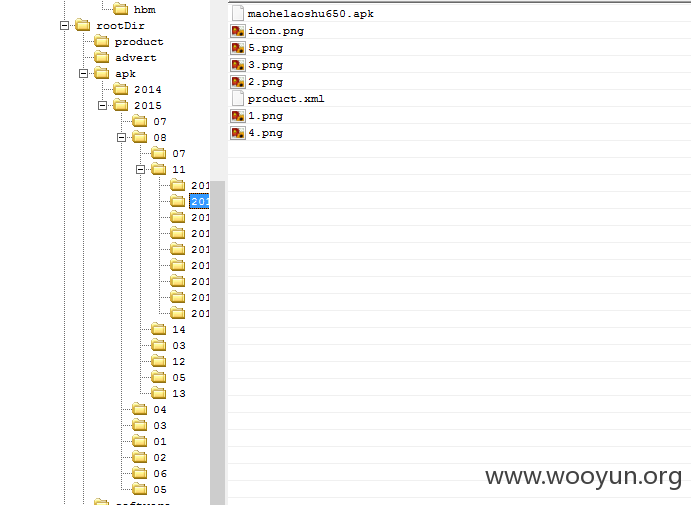

1. 跟上次一样,S16,很轻松就可以拿了shell,网站目录树如下

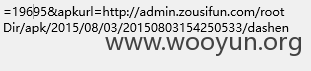

另外发现,从主页的链接站到应用的地址,发现可以直接替换之

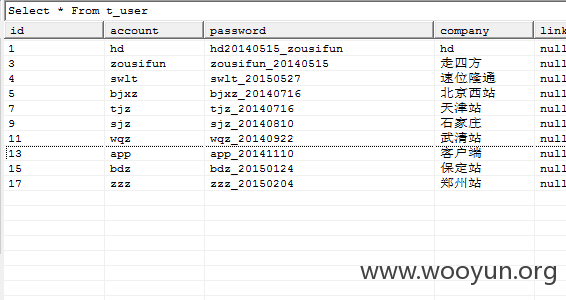

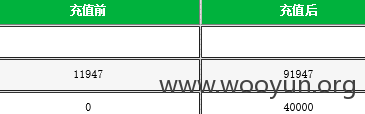

2. 数据配置

数据库配置信息

十个登录账户,总共四个较大的火车站点

邮箱配置

短信配置信息

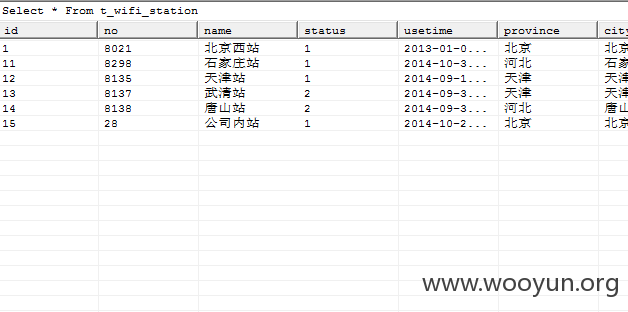

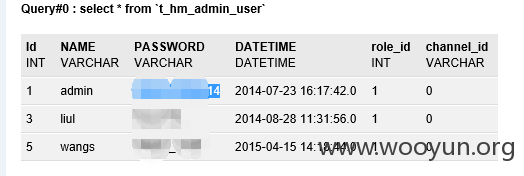

3. 对admin.zousifun.com的测试

配置数据库信息

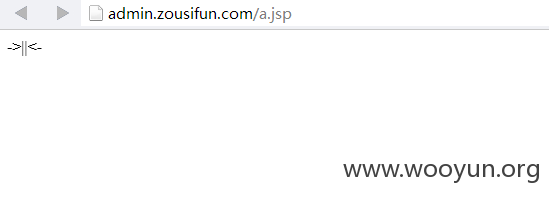

经过测试,发现可以直接在后台替换应用程序

4. 最后提一下

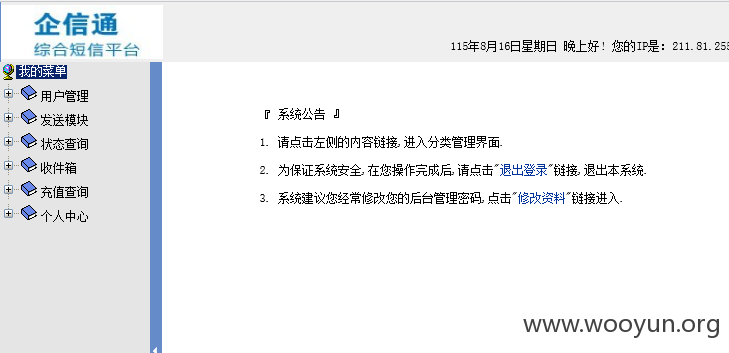

找到这个网址

猜测密码023,真是这样。大牛已经来过了,为什么没有提交呢。。。另外发现其他的几个站点也有大马小马,各种,估计早被轮过了。

漏洞证明:

修复方案:

公共安全不容忽视

版权声明:转载请注明来源 默之@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-08-19 11:15

厂商回复:

CNVD确认所述情况,已由CNVD通过软件生产厂商(或网站管理方)公开联系渠道向其邮件(和电话)通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无