漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0130456

漏洞标题:全时内网系统设计不当可暴力探测弱口令帐号(已经进入并成功获取到CEO信息)

相关厂商:quanshi.com

漏洞作者: px1624

提交时间:2015-08-17 16:17

修复时间:2015-08-20 09:20

公开时间:2015-08-20 09:20

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-17: 细节已通知厂商并且等待厂商处理中

2015-08-19: 厂商已经确认,细节仅向厂商公开

2015-08-20: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

百度了下厂商信息,可以看到,还是比较叼的!

北京创想空间商务通信服务有限公司(全时)创建于2000年,公司总部位于北京,在中国大陆和香港均设有分支机构,专业的运营网络和基础设施分布全球50个国家和地区。全时是中国唯一一家具有亚太区服务能力的公司,在亚太地区有超过20,000家的客户在使用全时的服务,其中全球500强企业300多家,每日均有超过250,000人通过全时的服务平台学习和工作。

详细说明:

1 问题系统

203.174.100.16

2 登录没有验证码,可以爆破登录。

然后点击找回密码,随便输入个比较常见的姓名的拼音,发现这个text框会自动想服务器发送请求校验用户名的正确性,如下。

3 可以看到,wangxin提示不存在,xin.wang通过了验证,所以说明用户名是以 名.姓 的形式存在的。

然后手机常见的姓名的字典去对这个检查接口爆破,成功爆破出300多个用户名。

然后再对这300多个用户使用常见的top100若密码进行登录爆破,成功爆破出2枚。

lin.chen a1b2c3d4

chao.liu 1q2w3e4r

4 这里随便用一个号登录下。

5 可以看到后台功能很强大,这里我们仅仅试试能不能获取到CEO的信息。

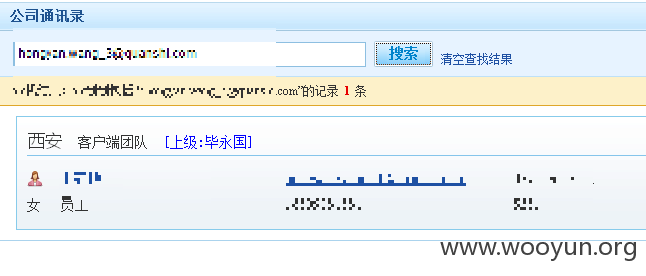

系统有个通讯录功能,但是只能关键字检索,不能直接展示。

然后拼音检索,随便找了个人,信息如下。

可以看到他的领导是谁,那么根据这个思路顺藤摸瓜,最终的领导肯定就是CEO了呗。

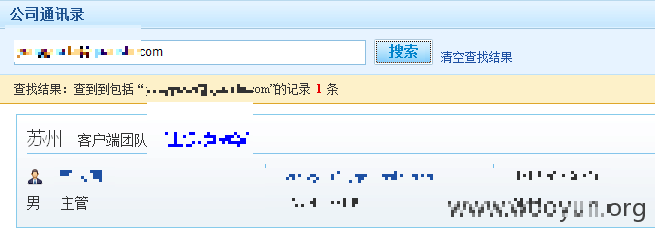

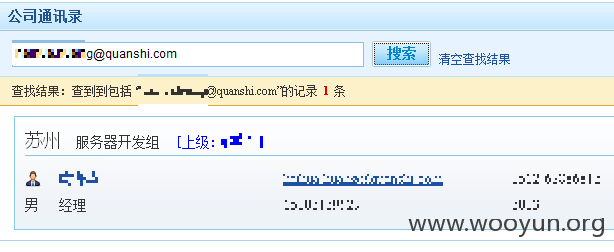

然后对领导一层一层的查找,如下。

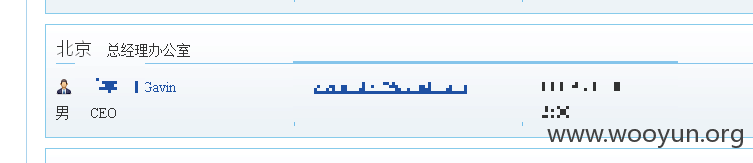

6 如上,成功找到了CEO信息,可以给其发邮件、打电话。

其他敏感信息就不一一截图了。

漏洞证明:

修复方案:

后台登录设置弱口令,找回密码时候,不要对用户名进行时时校验。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-08-19 10:59

厂商回复:

立即处理

最新状态:

2015-08-19:感谢你们查出问题,我们已经处理完毕。能否麻烦删除一些敏感的后台截图?谢谢!

2015-08-19:恳请麻烦删除一些敏感的后台截图,(人名、邮件、电话),谢谢

2015-08-19:恳请麻烦删除一些敏感的后台截图,或者对人名、电话、邮件作一下模糊处理,谢谢!以便我确认修复并公开漏洞。谢谢!

2015-08-20:已经完成。谢谢!

2015-08-20:还请帮我上面的关于人名和规则的敏感信息给模糊处理一下,多谢!