漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127184

漏洞标题:厦航机场大量无限AP及防火墙均存在弱口令

相关厂商:厦门机场

漏洞作者: 鸟云厂商

提交时间:2015-07-16 16:30

修复时间:2015-09-06 00:00

公开时间:2015-09-06 00:00

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-16: 细节已通知厂商并且等待厂商处理中

2015-07-20: 厂商已经确认,细节仅向厂商公开

2015-07-30: 细节向核心白帽子及相关领域专家公开

2015-08-09: 细节向普通白帽子公开

2015-08-19: 细节向实习白帽子公开

2015-09-06: 细节向公众公开

简要描述:

准备去北京参加峰会,怎奈飞机延误。

顺手操出电脑来一发。

详细说明:

首先接入xm-airport-free

通过认证连接成功

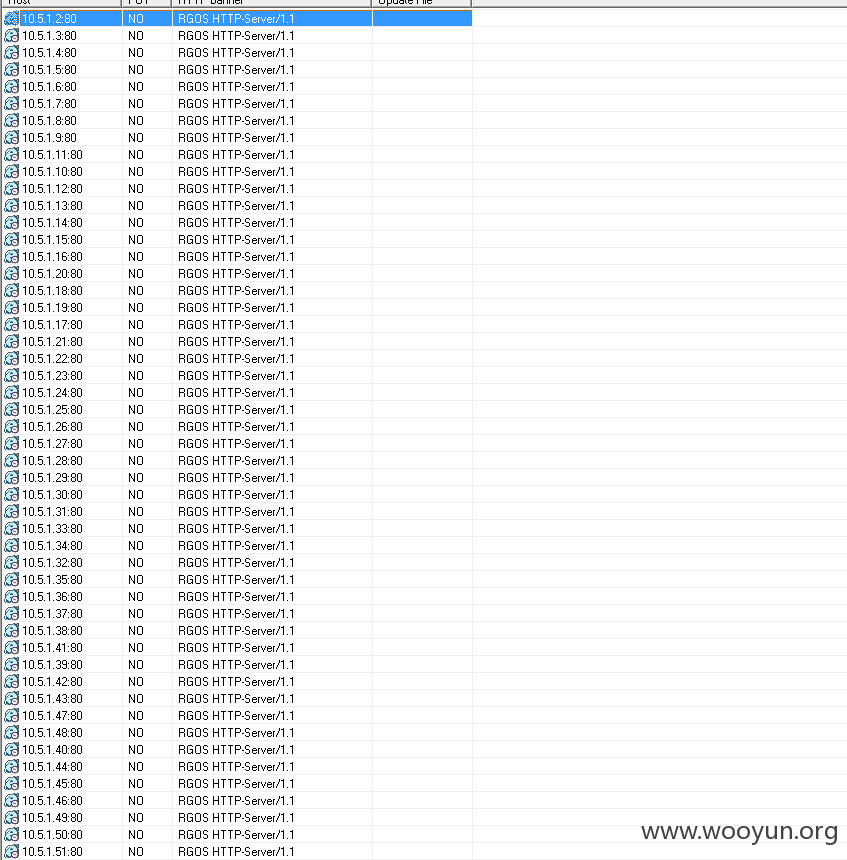

对10.5.0.*网段做了探测,发现大量3389、80、8080、23端口开放。

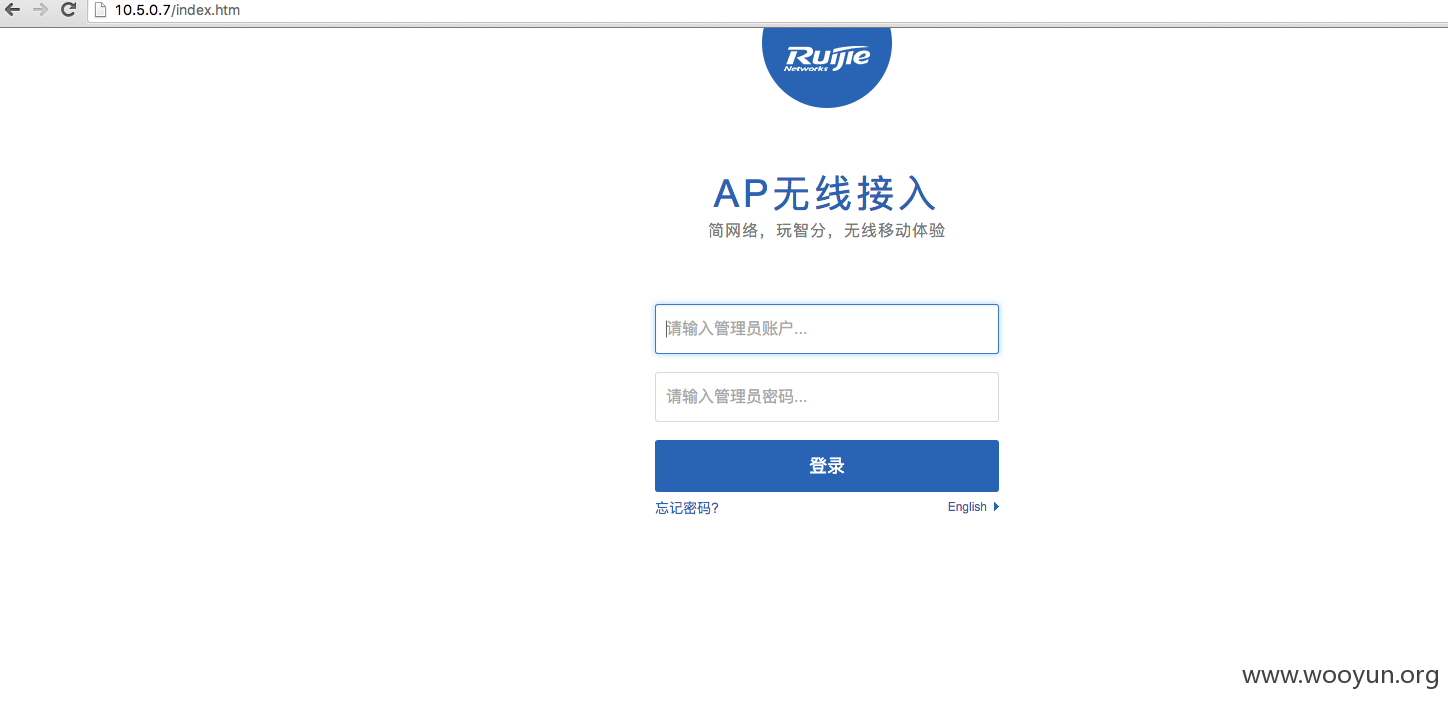

其中大量设备的HTTP Banner为RGOS-HTTP-Server/1.1

随便打开一个

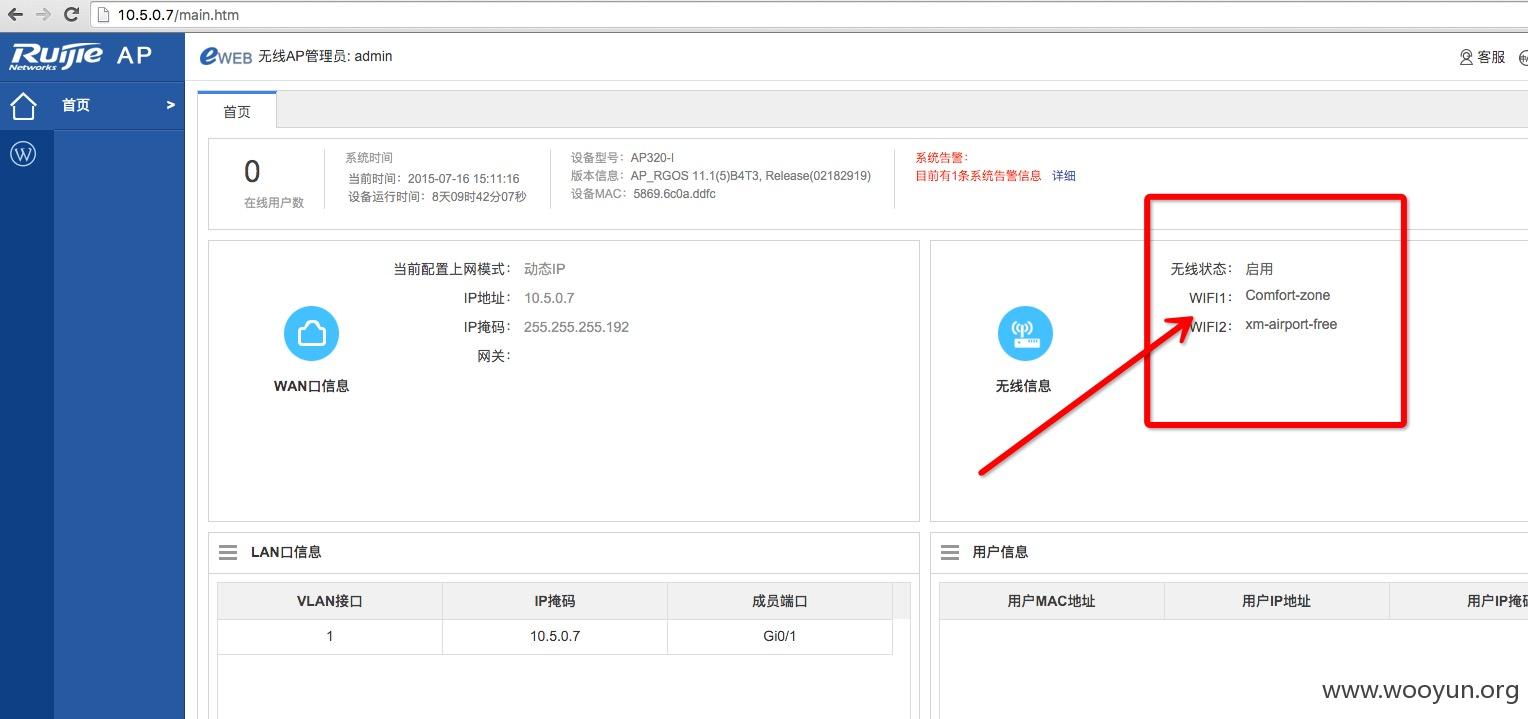

账号密码admin/admin

可以修改AP配置,机场内有数百个AP吧?

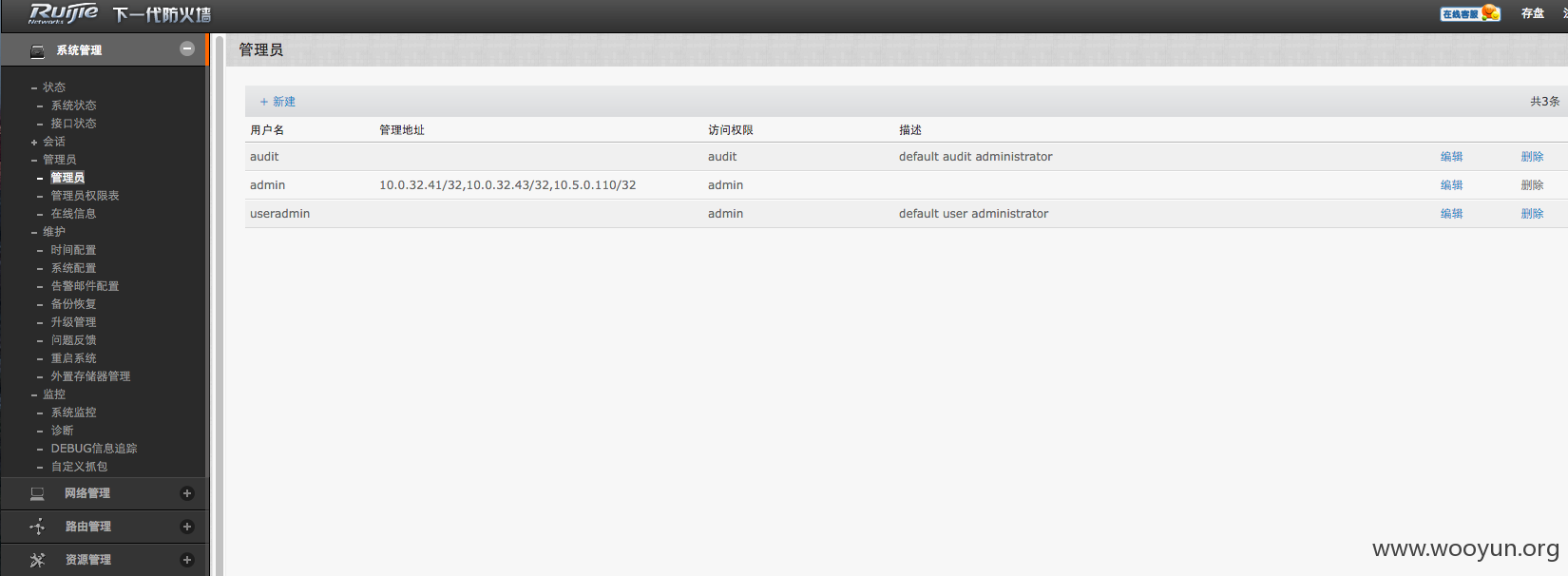

另外就是有几台锐捷下一代防火墙弱口令

硬防的型号应该是:RG-WALL1600-EA

存在三个初始账户

系统管理员admin

审计员audit

用户管理员useradmin

打开一个WEB界面,如http://10.5.0.244

检测发现只有useradmin使用了默认密码useradmin

于是登录,发现权限被封锁了

一番查找,找到个有权限的页面

系统管理-管理员-管理员-useradmin-编辑

把访问权限改为:admin

就获得了系统管理员权限

重新登录,可以控制整个防火墙

http://10.5.0.245

http://10.5.0.246

以上两个也存在相同问题

漏洞证明:

修复方案:

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-07-20 14:49

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给福建分中心,由福建分中心后续协调网站管理单位处置。

最新状态:

暂无