漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0125643

漏洞标题:对国内两大银行钓鱼系统的一次深入调查(泄露用户大量信息/姓名/身份号/银行卡号/取款密码等)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-07-09 15:35

修复时间:2015-08-27 14:42

公开时间:2015-08-27 14:42

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-09: 细节已通知厂商并且等待厂商处理中

2015-07-13: 厂商已经确认,细节仅向厂商公开

2015-07-23: 细节向核心白帽子及相关领域专家公开

2015-08-02: 细节向普通白帽子公开

2015-08-12: 细节向实习白帽子公开

2015-08-27: 细节向公众公开

简要描述:

对银行钓鱼的一次深入调查(泄露用户大量信息/姓名/身份号/银行卡号/取款密码等)

详细说明:

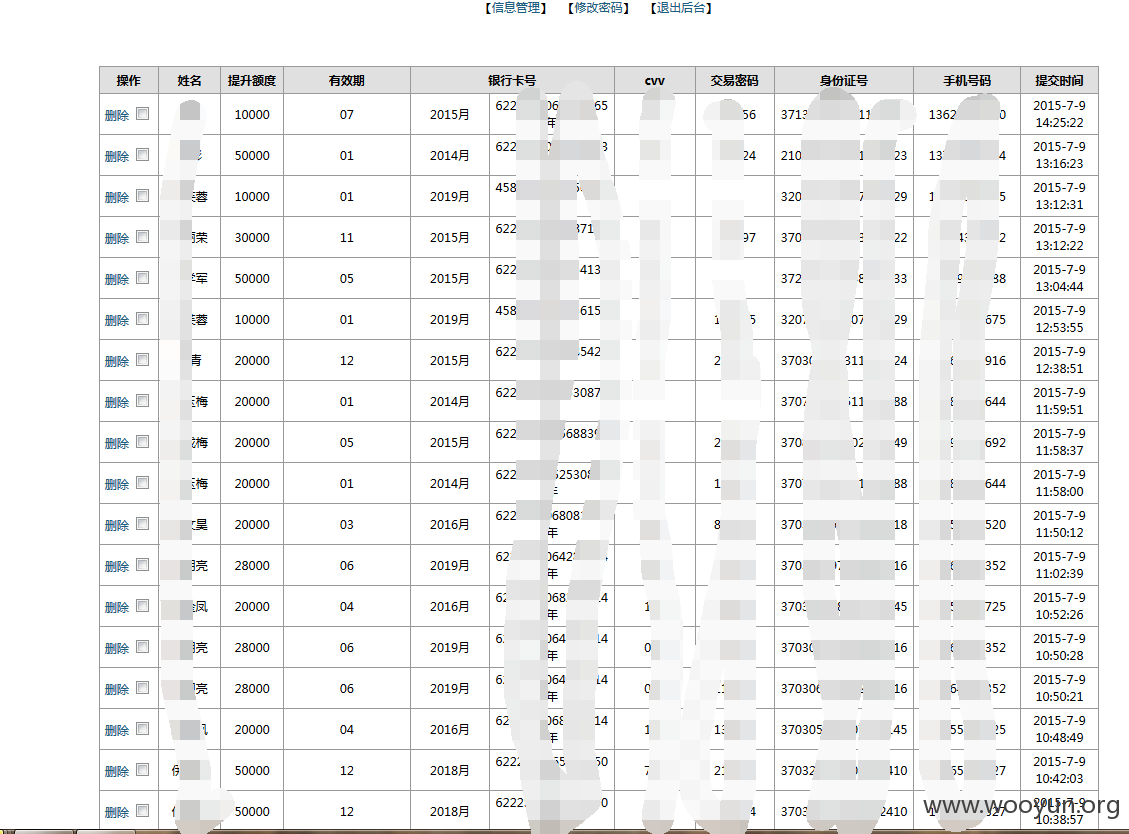

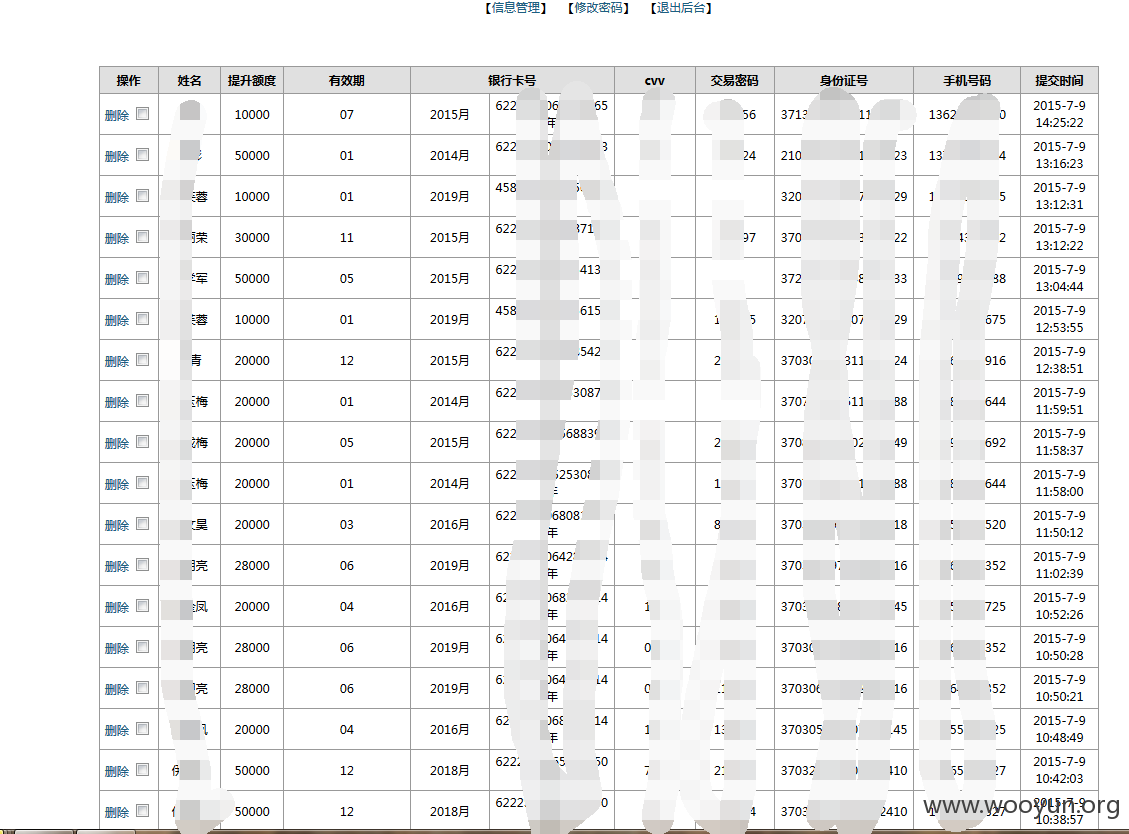

案例一、http://www.95559wsy.com/ 交通银行钓鱼

其实源码还是和10086那套源码一样 后台有所改动 /facai/

获取到账户密码 admin 666666

这个域名好像是昨天才刚注册的 信息量还是不错的 一直有鱼进来

利用原理:95559+英文字母 伪基站发信 客户上钩

(其他银行钓鱼原理一样 银行电话+英文字母)

案例二、http://www.95533ilci.com 建设银行钓鱼

这个是一个新的源码 无需密码查看的 后台页面 http://www.95533ilci.com/xiongdi88.asp

直接查看的 域名也是昨天注册的 不过研究发现来了一条鱼马上就被删了 原因应该是黑产的人删的吧

盗刷银行卡原理:http://wooyun.org/bugs/wooyun-2015-0120426

漏洞证明:

修复方案:

从根源上发现问题

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-07-13 14:41

厂商回复:

CNVD确认所述情况,已经转由CNCERT直接通报给对应银行集团公司,由其后续协调网站管理部门处置.

最新状态:

暂无