漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0124910

漏洞标题:某通用弱口令可令韩国全国的免费WIFI大量被控制

相关厂商:LG

漏洞作者: 路人甲

提交时间:2015-07-06 16:37

修复时间:2015-08-24 19:08

公开时间:2015-08-24 19:08

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-06: 细节已通知厂商并且等待厂商处理中

2015-07-10: 厂商已经确认,细节仅向厂商公开

2015-07-20: 细节向核心白帽子及相关领域专家公开

2015-07-30: 细节向普通白帽子公开

2015-08-09: 细节向实习白帽子公开

2015-08-24: 细节向公众公开

简要描述:

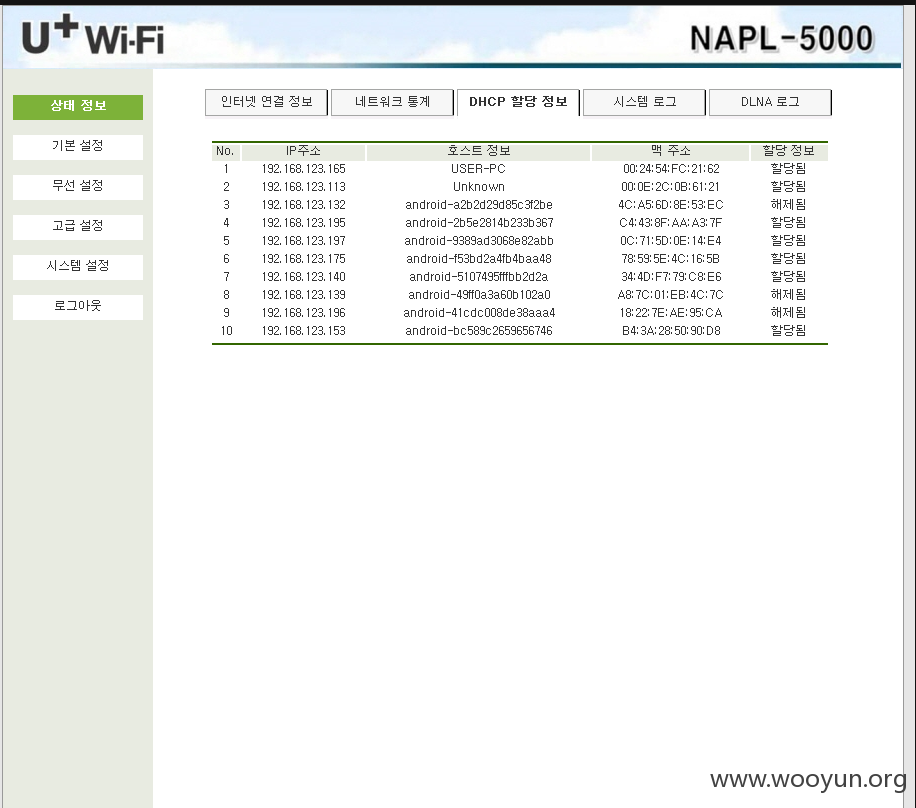

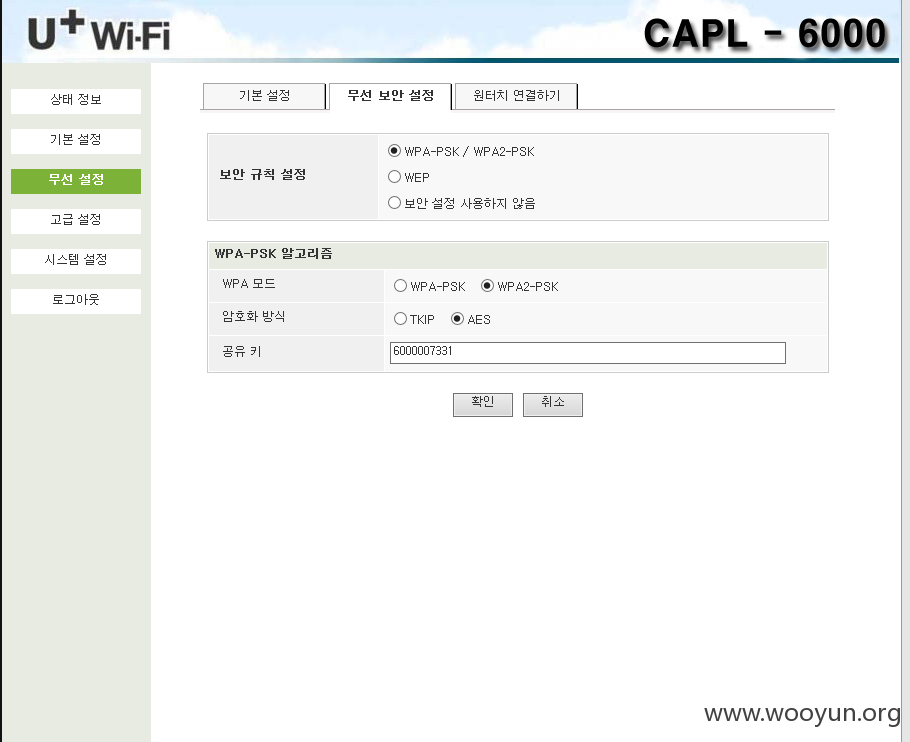

控制了路由器能干嘛?给人断网?把路由器刷坏?或者把别人都T下去、修改WIFI密码自己独享WIFI?再或者把电信账号带回去自己用?再高级点DNS欺骗、DNS挟持。我只能想到这么多了。

估计韩国国内已经有利用案例了吧,毕竟这项服务已经提供了这么久了。

详细说明:

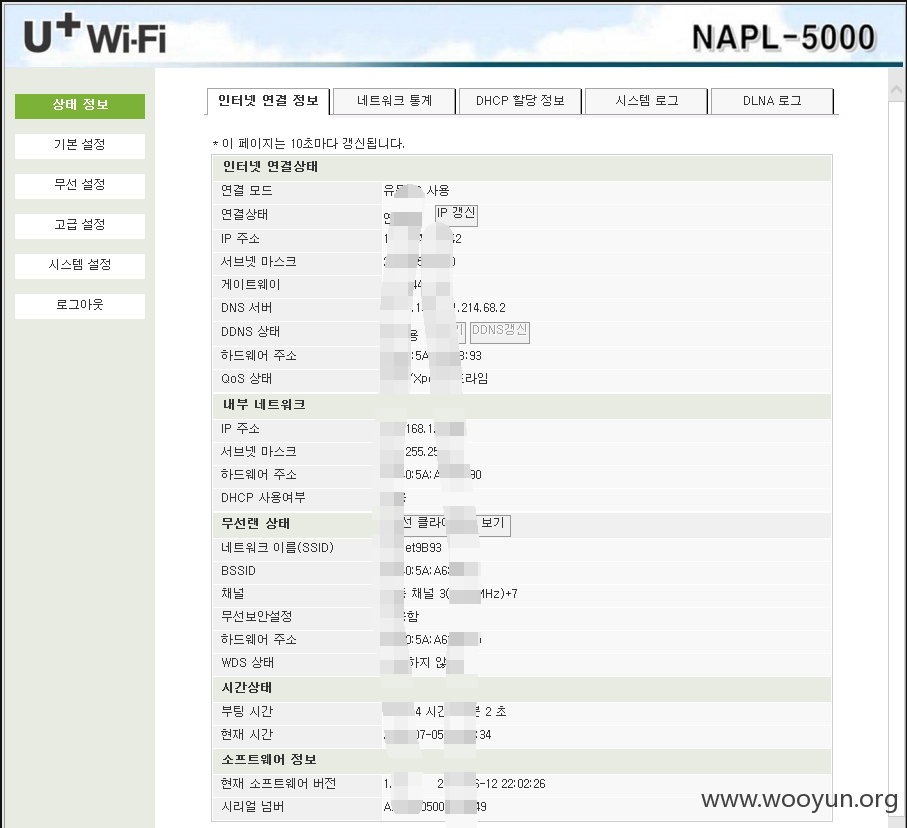

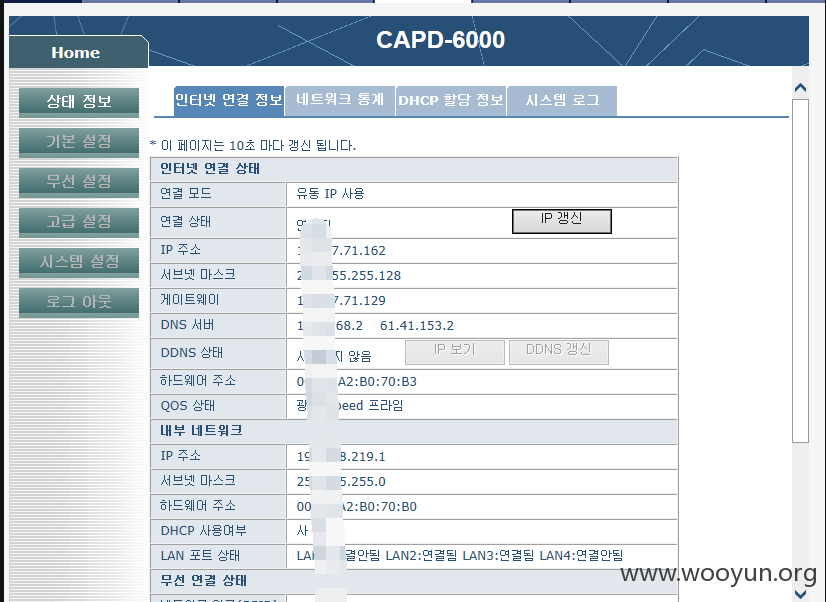

LG U+WIFI是LG公司面向韩国全国国民开通免费的wifi无线网络。路由数量遍布全国。

不试不知道,的确很难想象如此大的公司提供的如此大规模的服务会有弱口令漏洞。

而且可怕的是路由器全部可以远程控制。

弱口令:

无需密码。不管什么型号的路由,只要是U+的Wifi基本上都是弱口令,由于在国内没发实地测试,反正能扫到的都是100%中...

漏洞证明:

修复方案:

你们懂的

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-07-10 19:07

厂商回复:

最新状态:

暂无