漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120971

漏洞标题:拿下阿里巴巴台湾分支机构主站

相关厂商:阿里巴巴

漏洞作者: newline

提交时间:2015-06-16 22:35

修复时间:2015-08-02 10:16

公开时间:2015-08-02 10:16

漏洞类型:命令执行

危害等级:低

自评Rank:3

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-16: 细节已通知厂商并且等待厂商处理中

2015-06-18: 厂商已经确认,细节仅向厂商公开

2015-06-28: 细节向核心白帽子及相关领域专家公开

2015-07-08: 细节向普通白帽子公开

2015-07-18: 细节向实习白帽子公开

2015-08-02: 细节向公众公开

简要描述:

管理员安全意识过弱导致了入侵事件的发生

详细说明:

起初我在看马先生的微博,看到了一篇他写自己在台湾的新闻,虽然没说什么,但是能看的出来还是为了台湾分公司的事情,后来我上网搜索了一下,发现了一个www.alibaba-tw.com ,刚看到的时候,心里在想,这做的比我的还像,骗子站吧? 后来去看了下whois, 发现还真不是骗子站,人家是正统的阿里巴巴的分公司

后来去主站联系我们那里看了一下, 给出的联系人邮箱, 依然是alibaba-inc.com的子域邮箱

后来我想,黑一下看看吧? 于是先后在www.alibaba-tw.com/ 后面,先后尝试了admin , manage managercenter 最后http://www.alibaba-tw.com/managementcenter/ 发现了后台, 来到了后台,发现没有验证码, 先猜一下吧, 猜了三四遍, 最后 admin alibabatw 成功登录了后台

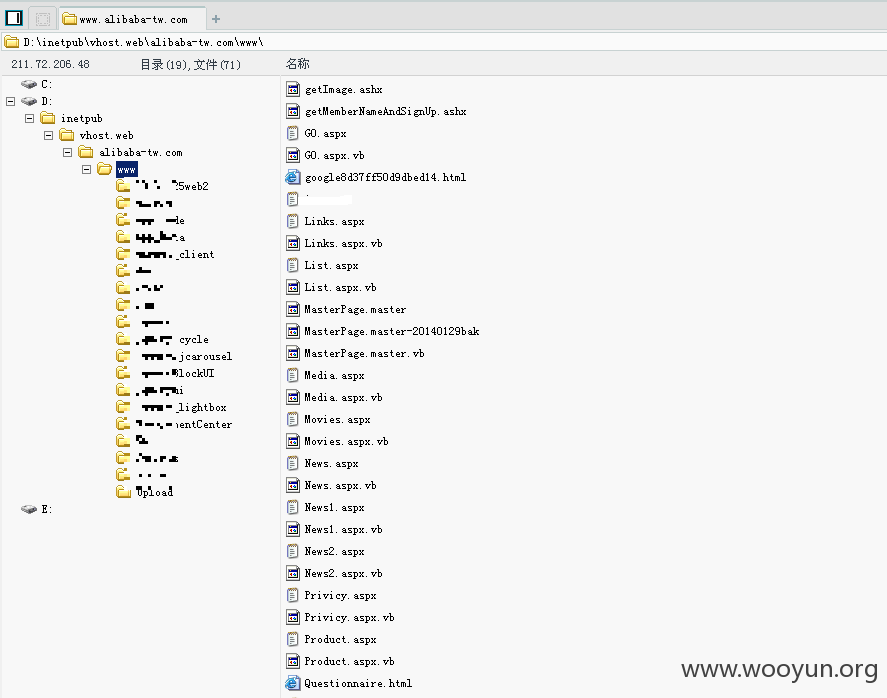

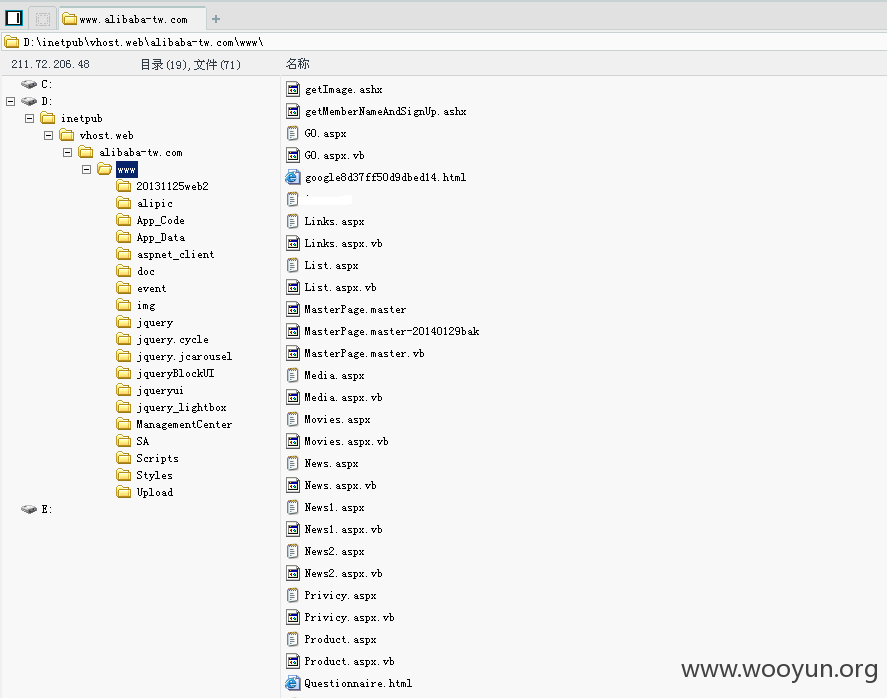

为了安全起见我已经把密码改成了loveliang, 刚登录后台的时候,我想准备拿shell看看, 后来发现上传是ckfinder, 安全做的挺好, 没戏, 再后来发现, 后台里人家那账户密码ftp 不写着呢么, 于是我就登录了FTP

alibaba-tw.com

alibaba1234

ftp://211.72.206.48/

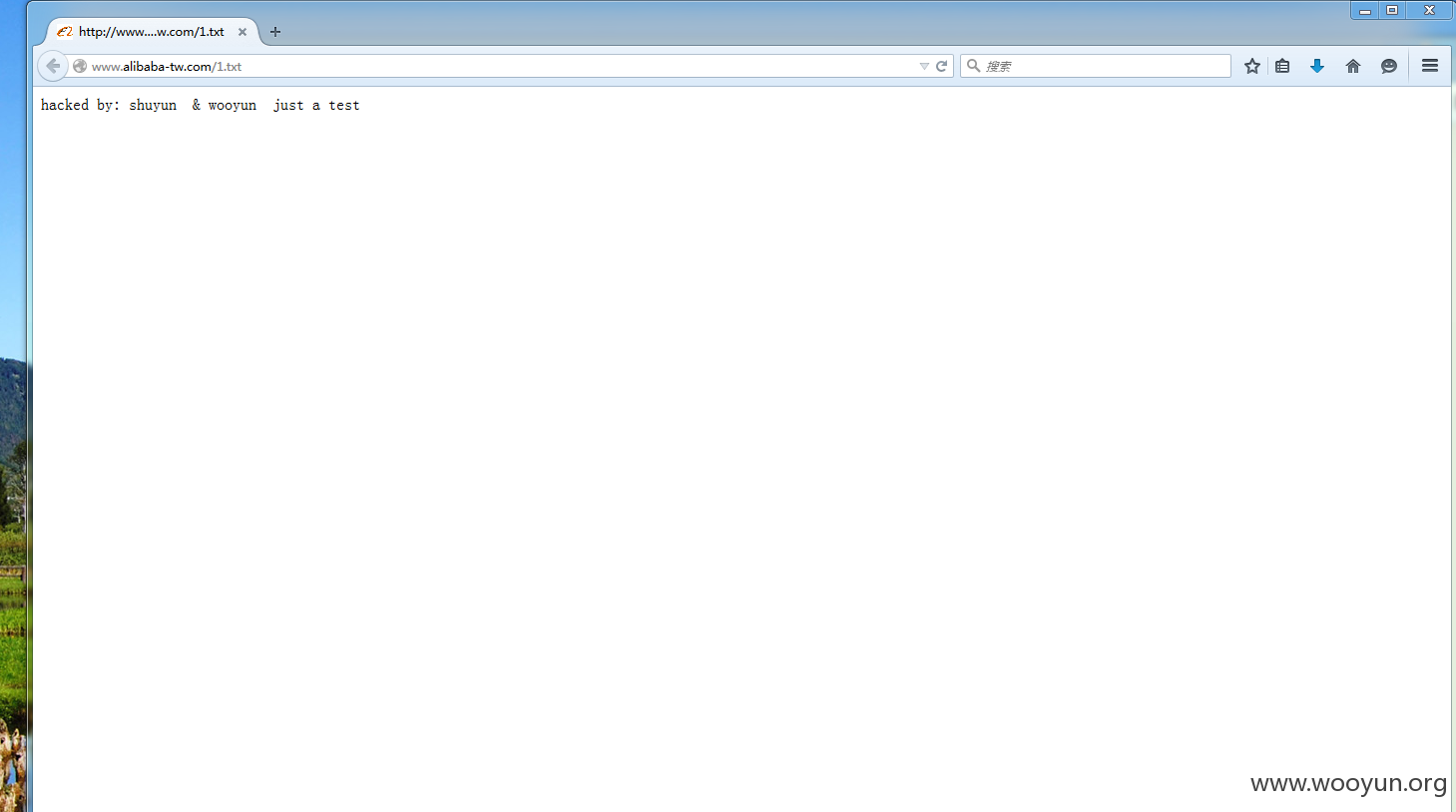

登录完了ftp后,我给自己传了一个马上去

马的名字是inc.aspx

最后留下了一个txt , 当作证明,渗透测试算结束。

漏洞证明:

修复方案:

如果有可能的话,可以给分公司的员工培训培训安全基础。

版权声明:转载请注明来源 newline@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-06-18 10:14

厂商回复:

您好,经确认该服务器不在生产机房,漏洞已经在处理。感谢newline对阿里巴巴安全的关注!

最新状态:

2015-06-18:您好,补充说明一下,www.alibaba-tw.com 是阿里巴巴台湾分支机构的站点,阿里巴巴台湾主站是: http://www.alibaba.com/countrysearch/TW-Taiwan.html?tracelog=ggs_tw。感谢您对我们的支持与关注。