漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117322

漏洞标题:八戒宝P2P理财任意账户密码重置涉及身份证以及金钱

相关厂商:八戒宝

漏洞作者: zowie

提交时间:2015-05-31 18:20

修复时间:2015-07-15 18:22

公开时间:2015-07-15 18:22

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-31: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

八戒宝手机端找回密码处api接口直接返回了验证CODE导致可以随意重置任意密码,可以抓到本金、利息、姓名、身份证、可遍历所有用户、涉及金钱未敢深入,求厂商送礼物!!!!!!

详细说明:

1.app端登录直接去找回密码,填入要找回的手机,需要(手机、验证码、新密码)

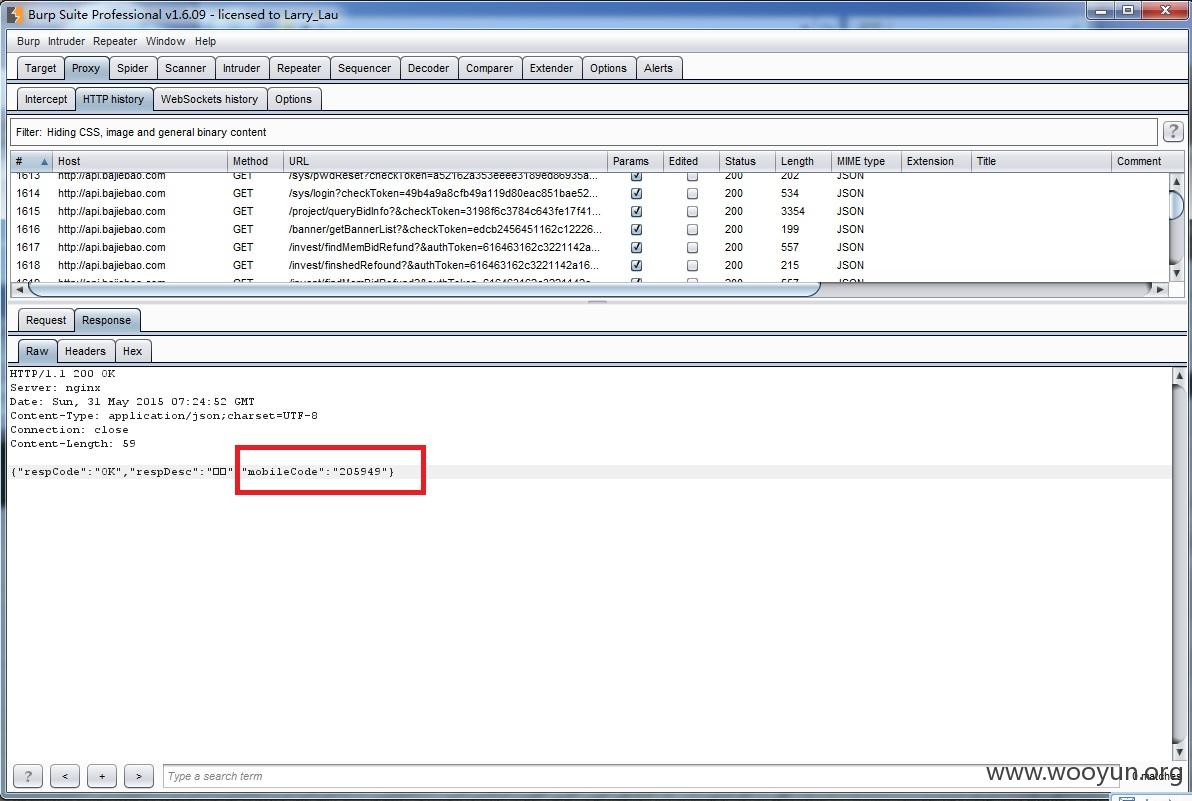

2.app端随便输入个手机号,抓包看到api接口直接返回了mobliecode!!!!!

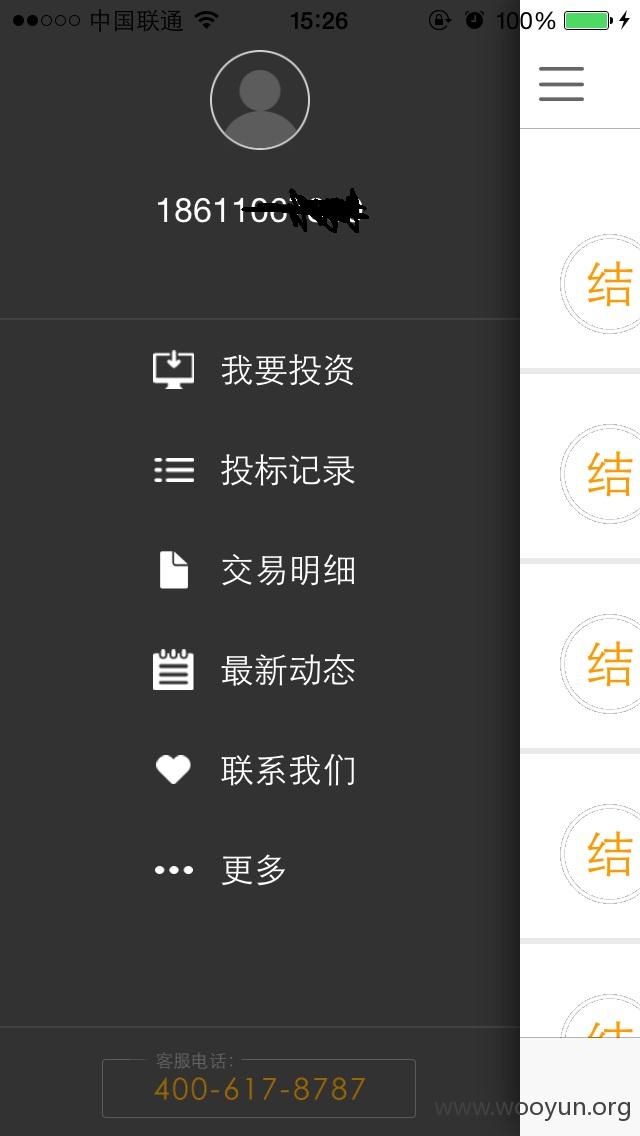

3.利用返回的verfcode和手机号,重置一个新密码,然后登入账户咯

4.这人没买多少啊才几万块钱

5.每天的利息也1块多钱

6.算了算该用户大概买了2万多

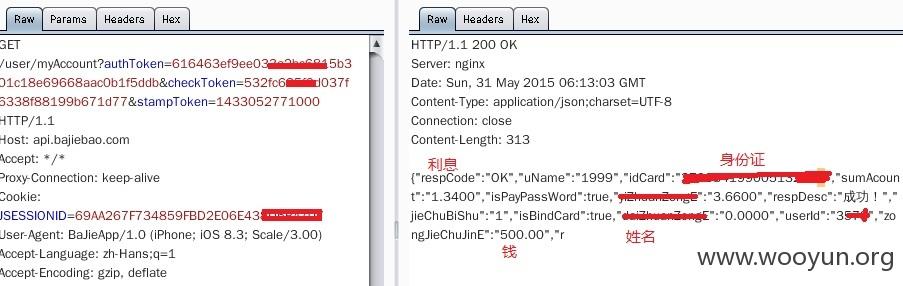

7.登录该用户还可以看到该用户的身份证、姓名、钱。。。

8.拿到用户最高权限了可以随便操作该账户 涉及金钱未深入 管理员审核敏感位置是不是都打码了

9.听说你们已经融资好几轮了 ~~~~~求发礼物~~~~

漏洞证明:

1.app端登录直接去找回密码,填入要找回的手机,需要(手机、验证码、新密码)

2.app端随便输入个手机号,抓包看到api直接返回了mobliecode

3.利用返回的verfcode和手机号,重置一个新密码,然后登入账户咯

4.这人没买多少啊才几万块钱

5.每天的利息也1块多钱

6.算了算该用户大概买了2万多

7.登录该用户还可以看到该用户的身份证、姓名、钱。。。

8.拿到用户最高权限了可以随便操作该账户 涉及金钱未深入 管理员审核敏感位置是不是都打码了

9.听说你们已经融资好几轮了 ~~~~~求发礼物~~~~

修复方案:

你们比我懂

版权声明:转载请注明来源 zowie@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)