漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0116025

漏洞标题: 广西广电网络高清机顶盒漏洞之我的机顶盒你的业务系统

相关厂商:cncert国家互联网应急中心

漏洞作者: wefgod

提交时间:2015-05-25 12:39

修复时间:2015-07-14 01:12

公开时间:2015-07-14 01:12

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-25: 细节已通知厂商并且等待厂商处理中

2015-05-30: 厂商已经确认,细节仅向厂商公开

2015-06-09: 细节向核心白帽子及相关领域专家公开

2015-06-19: 细节向普通白帽子公开

2015-06-29: 细节向实习白帽子公开

2015-07-14: 细节向公众公开

简要描述:

最后一发。仅仅是连了下机顶盒,虽然水平退化严重,但是还是发现一些问题。目前利用可以直接访问的网段拿下的服务器,已经可以利用它作为跳板跳转到各类内部业务系统去,内网基本可以被全面突破,可获取用户数据、可获取内部文件信息主机信息,甚至可以影响用户正常看电视,搞不好还可以……

详细说明:

我还是在没有开通广电的宽带的情况下做的

为了了解一些基本的情况,先traceroute看看,了解一般需要经过哪些网段,相关的网段肯定就是相对比较重要的业务系统网段

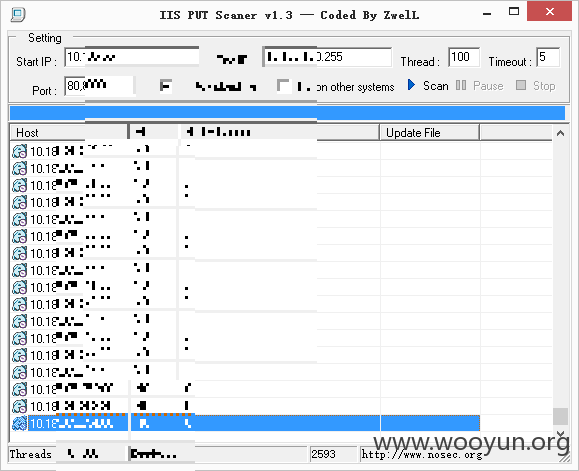

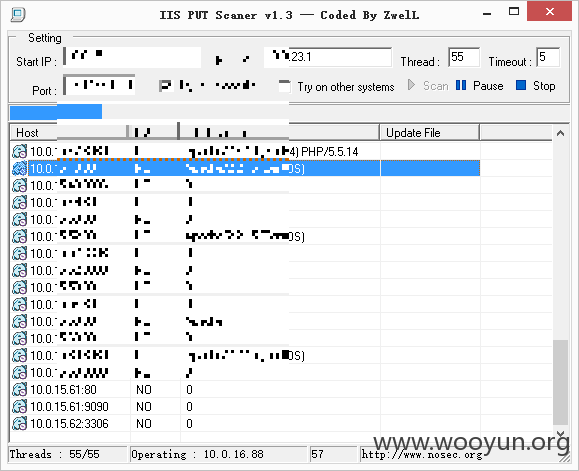

尝试访问关键IP的网段

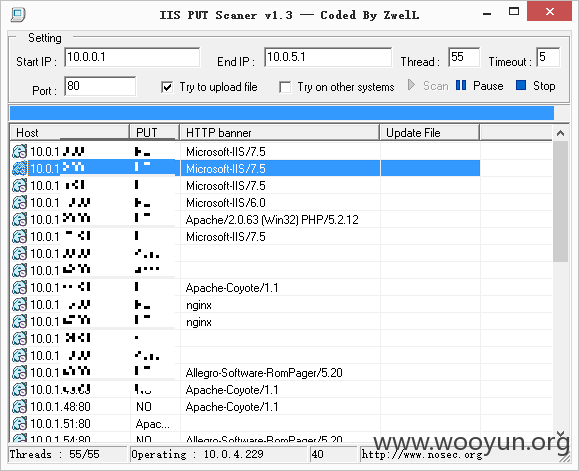

按这样看,基本是80端口都没有太多限制(不敢说完全没有限制,至少大部分都没有限制)

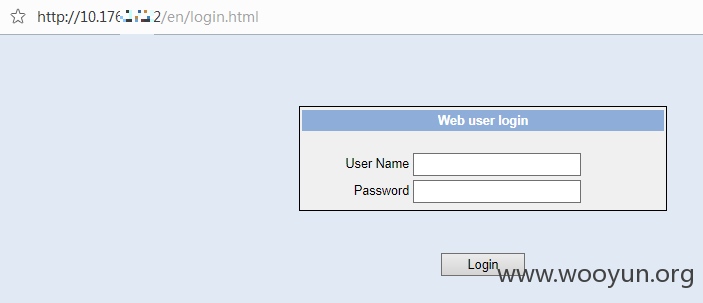

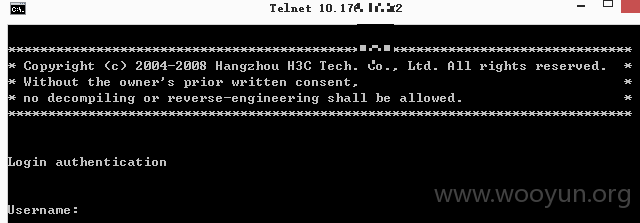

而且上面这台H3C的交换机,23端口也没有限制:

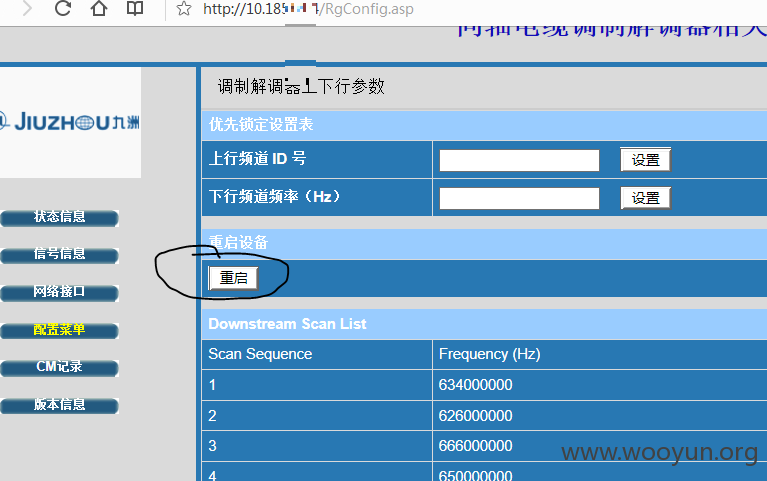

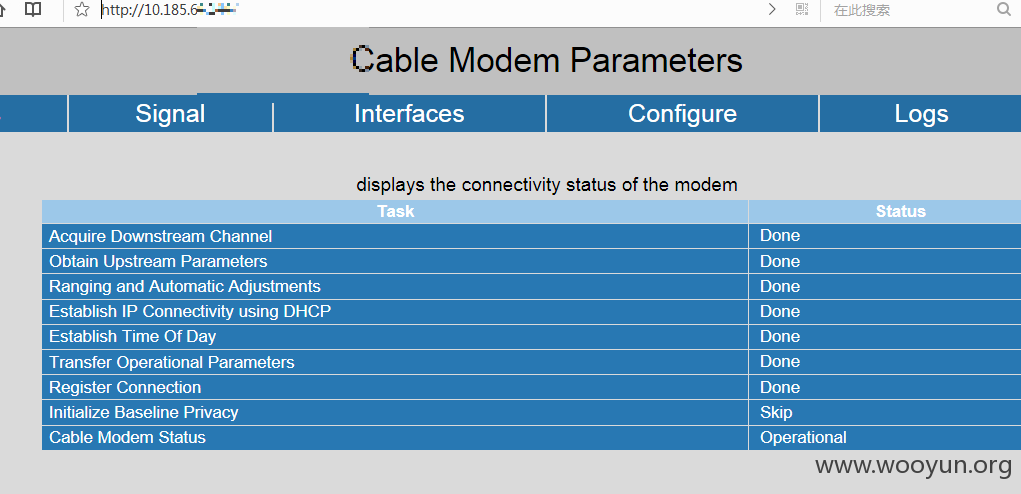

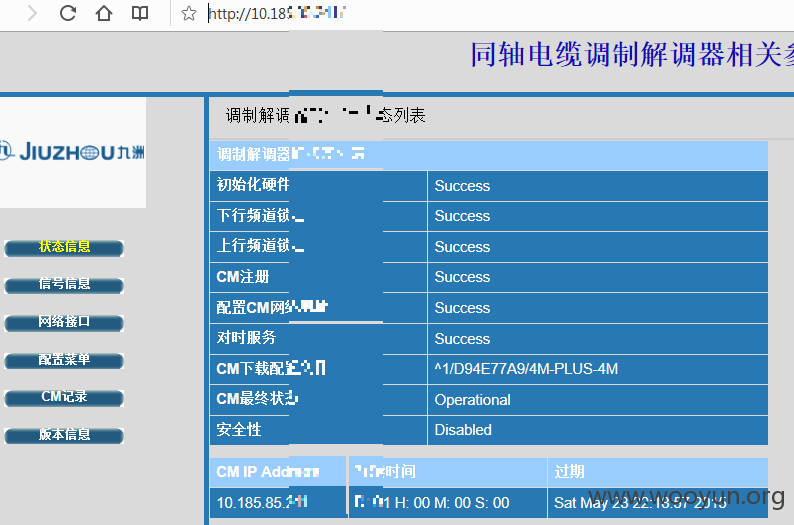

嘿嘿,再往前一点,看看其他IP

各种信息,各种参数。

重启的话,会咋样?估计很多网段的机顶盒会掉线

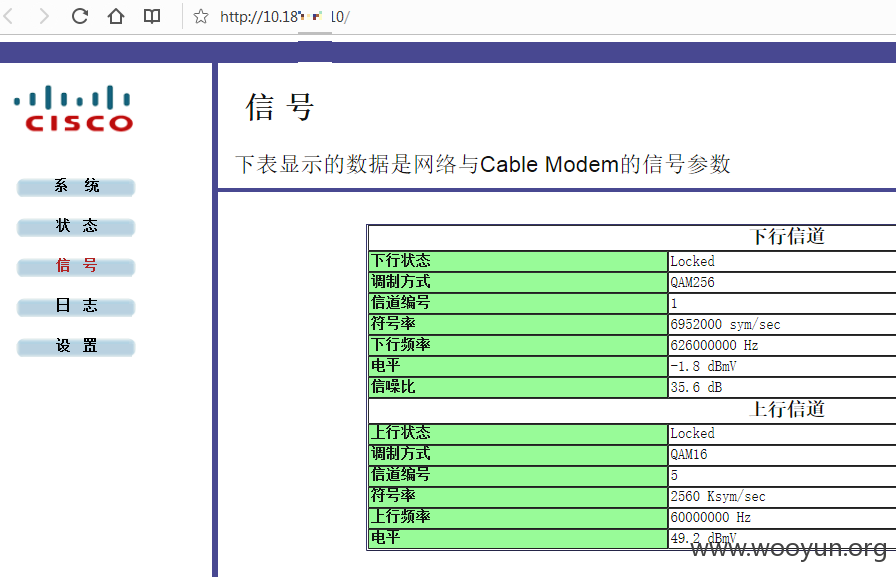

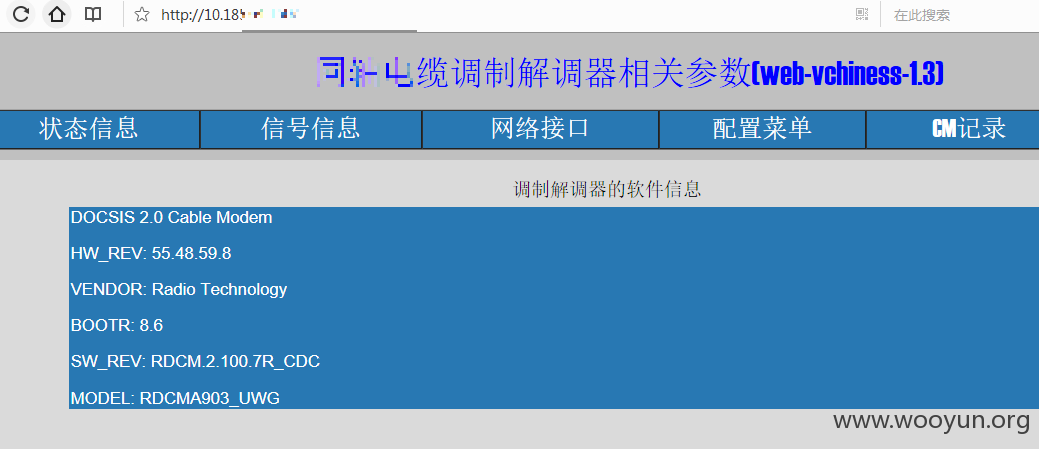

此类设备还有思科的

同一个网段还有很多这种管理同轴电缆的设备,如果一个小程序全面重启的话,估计业务影响会很严重

同时,此类设备还可以访问其23端口

这后面的一大帮子我就不截图了

以上基本可以确定这一部分网段是关乎到用户机顶盒的重要网段。

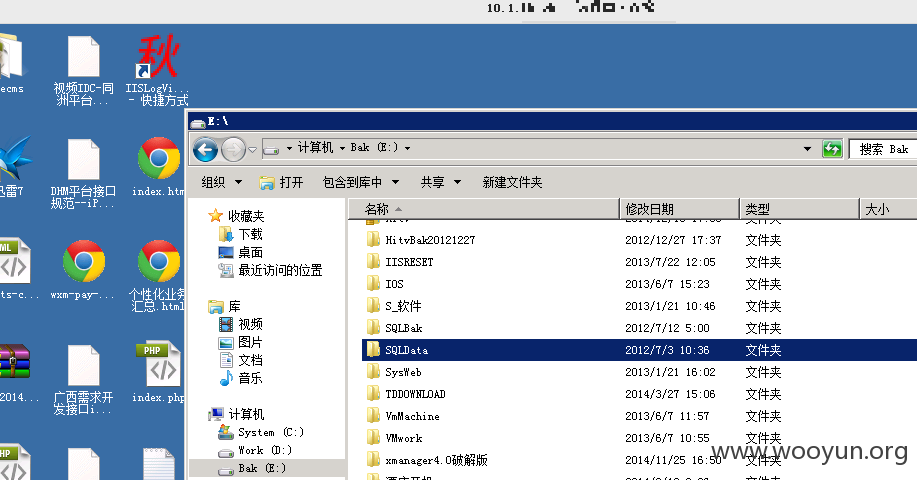

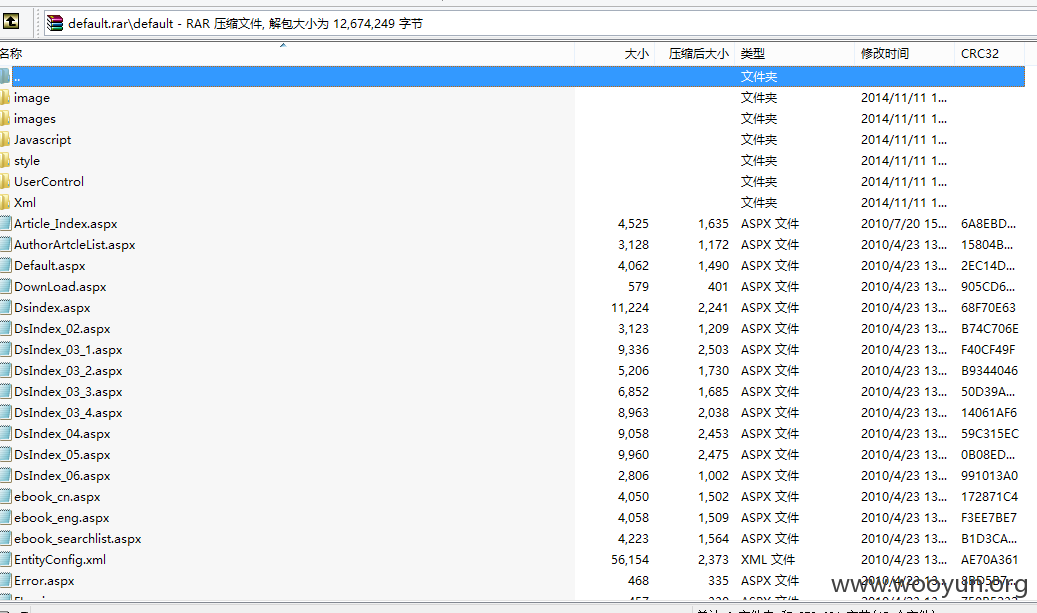

再看看10.1.15之类的网段

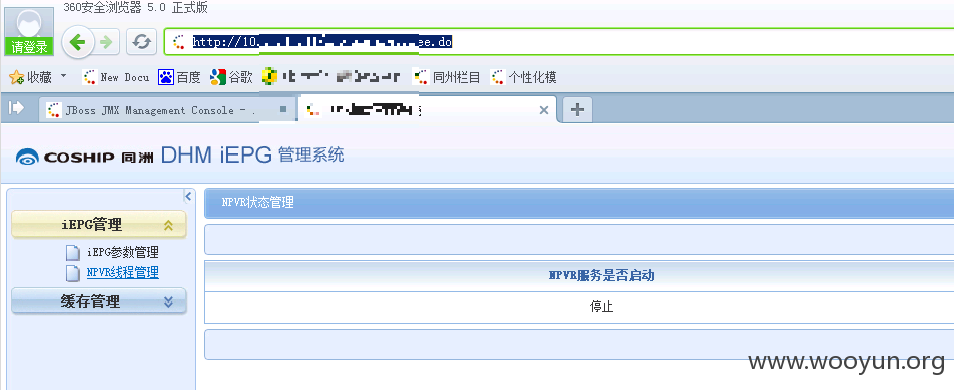

一看就是机顶盒首页里面的那些小游戏……估计此网段或附近的网段很关键

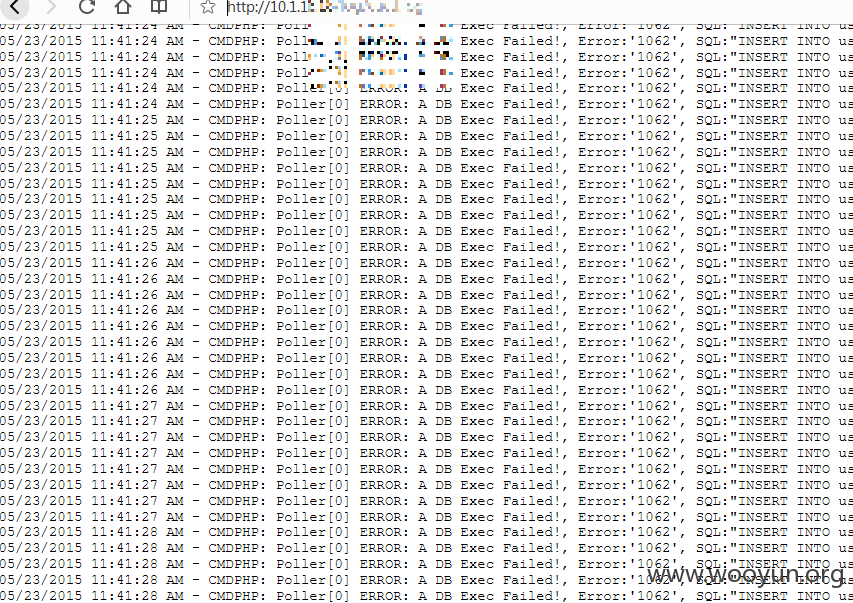

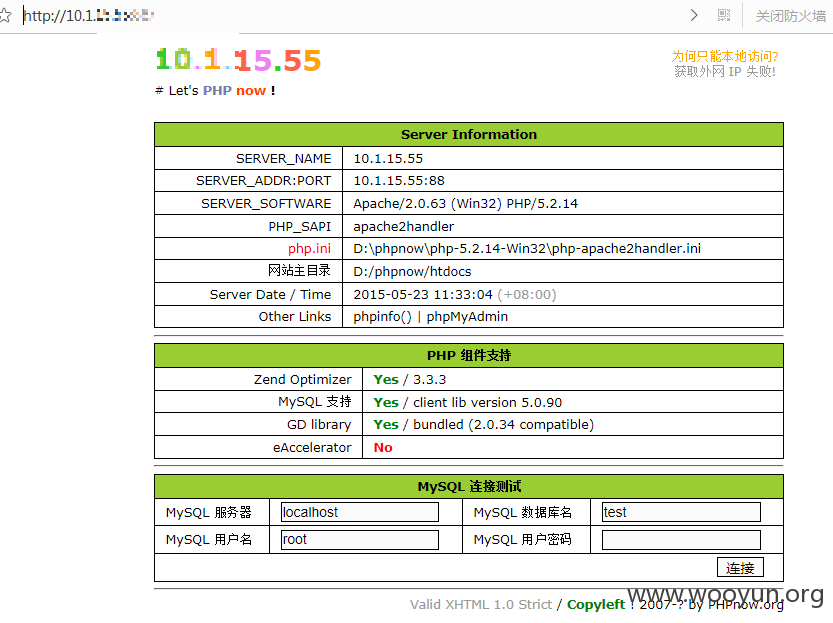

监控系统

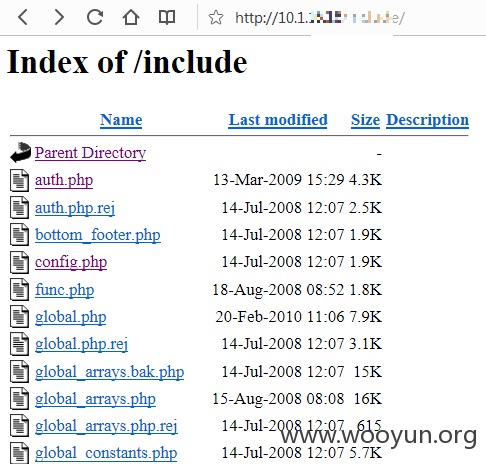

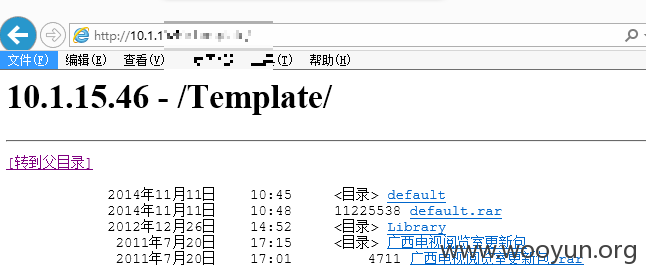

还有目录遍历

漏洞证明:

好吧,前面预热了那么多,开始正题吧

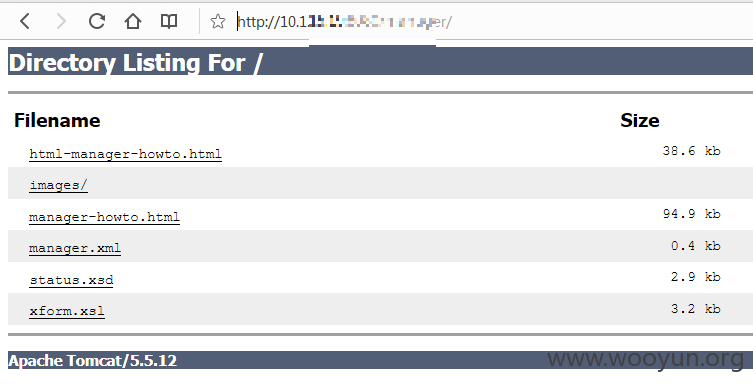

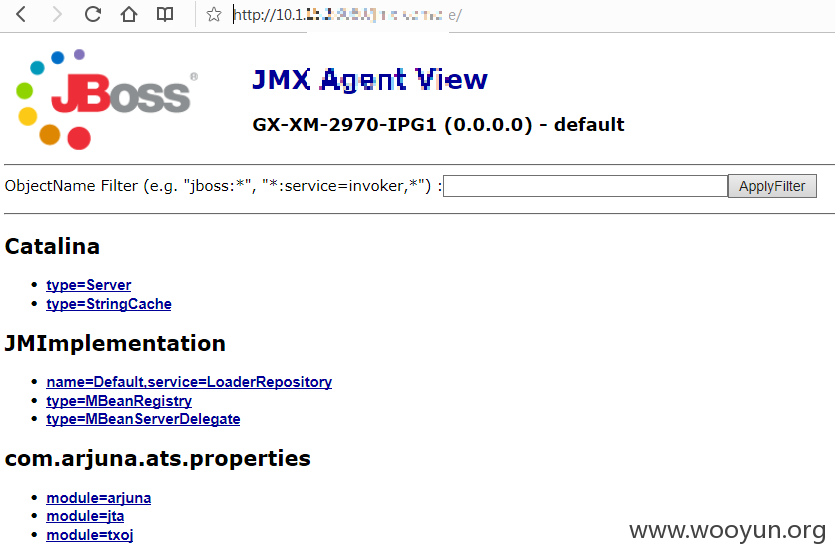

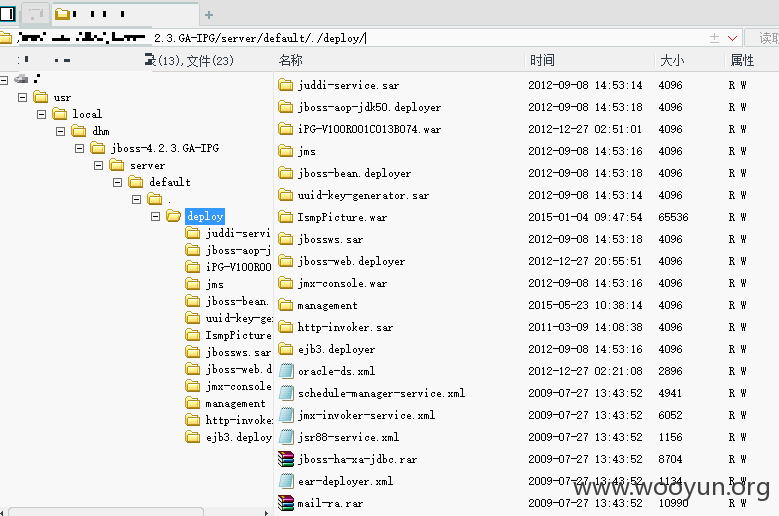

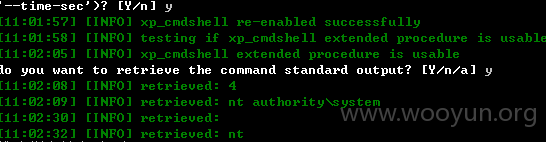

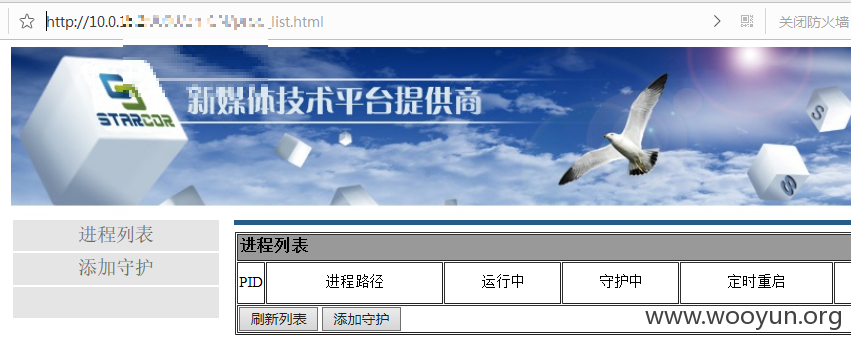

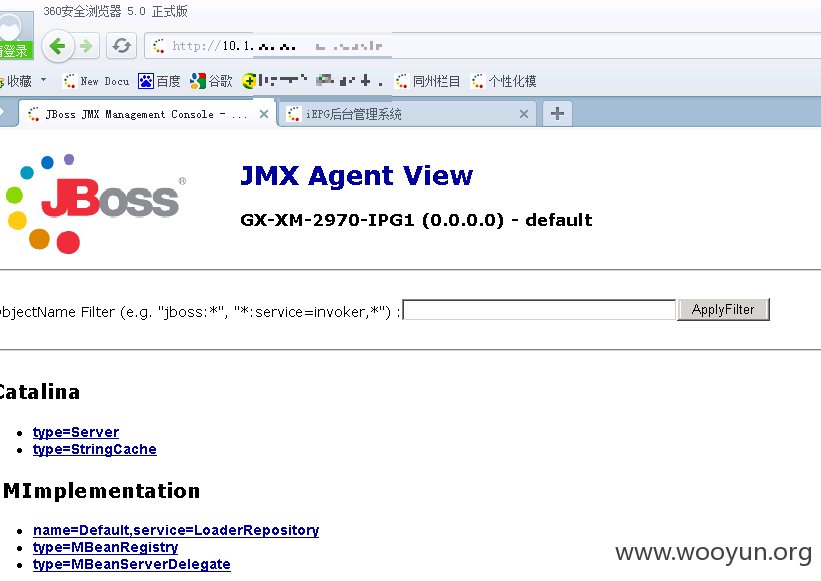

jboss,已shell

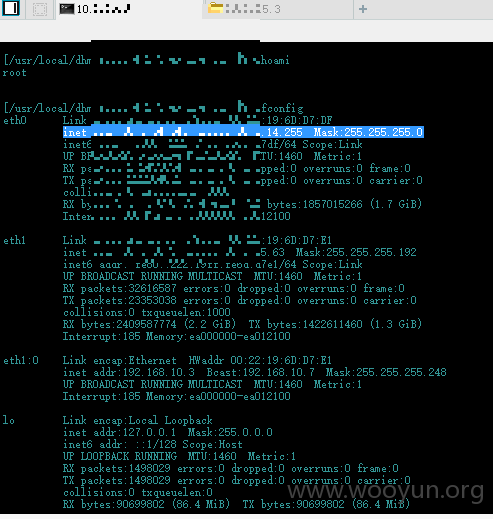

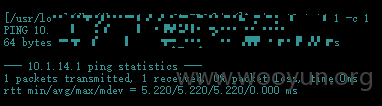

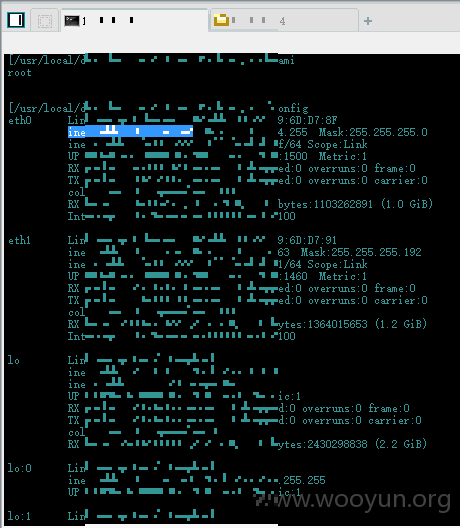

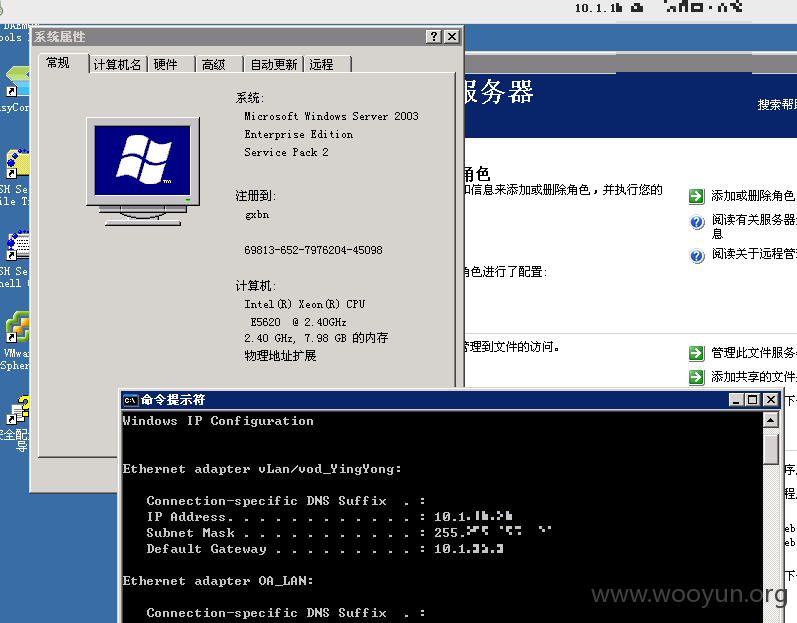

Root权限,而且有两个网卡,虽然目前我们访问不到10.1.14.*,但是有这台跳转机,还怕到不了吗?

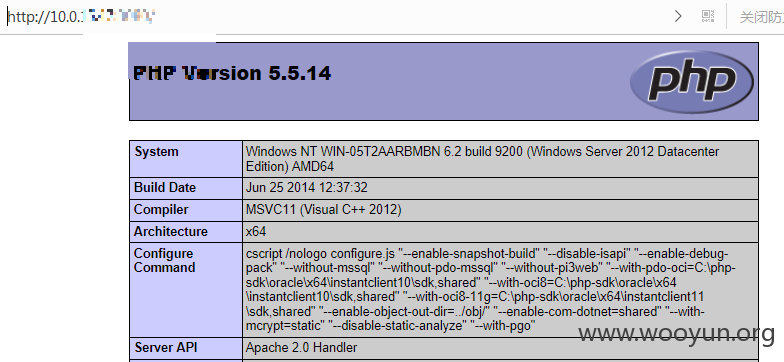

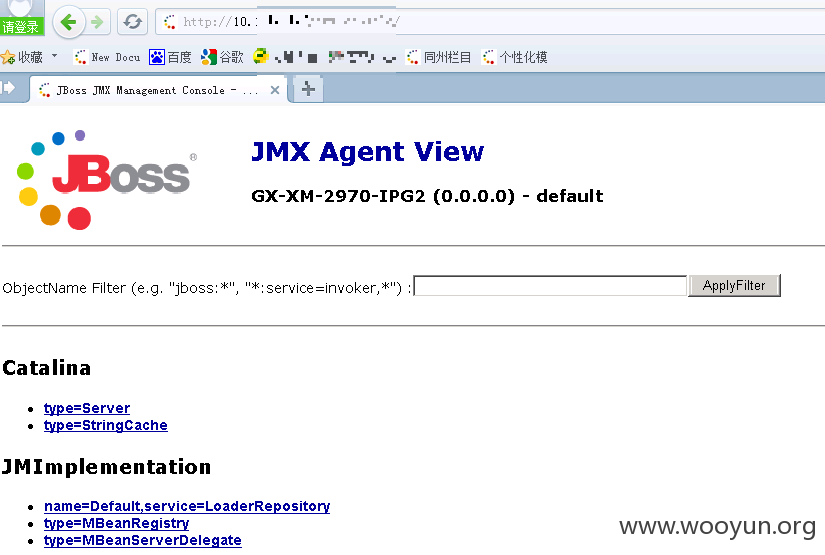

第二台jboss,shell

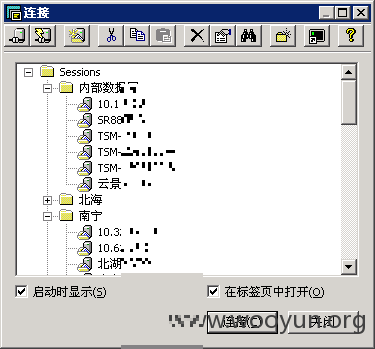

第二台跳转机!

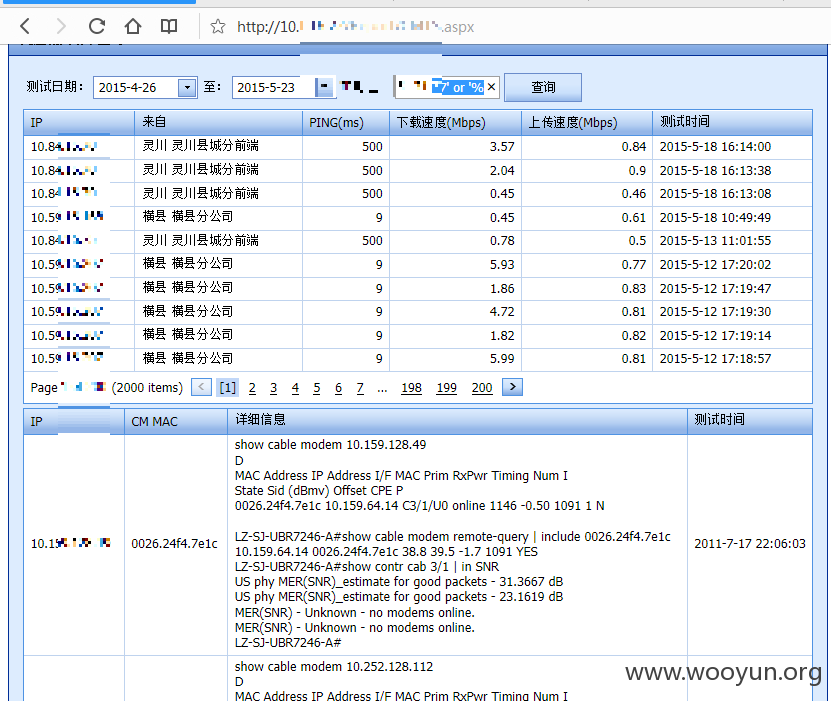

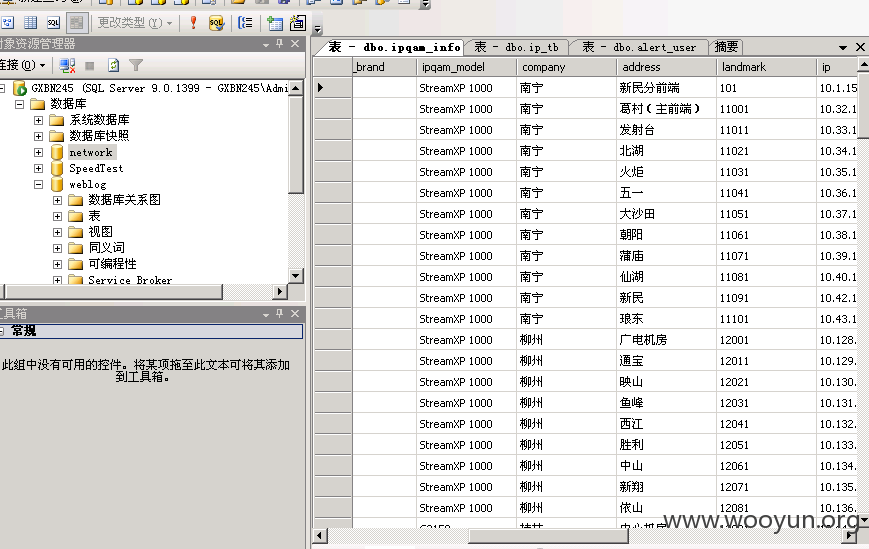

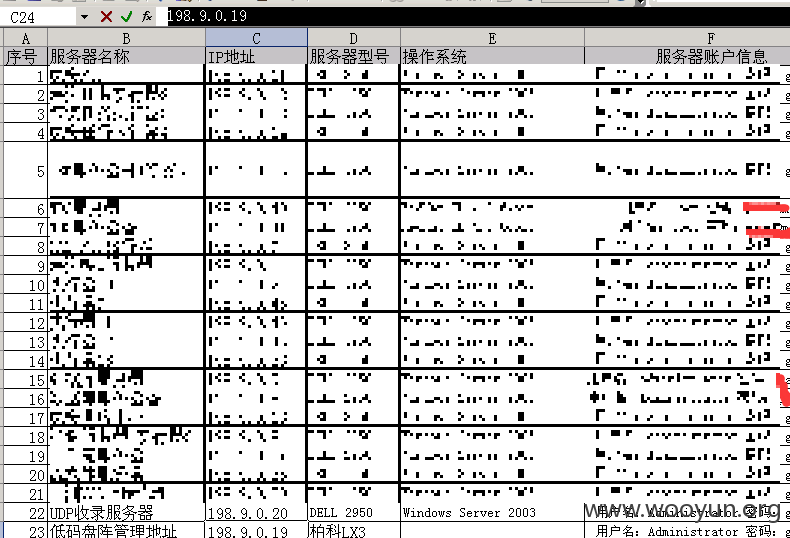

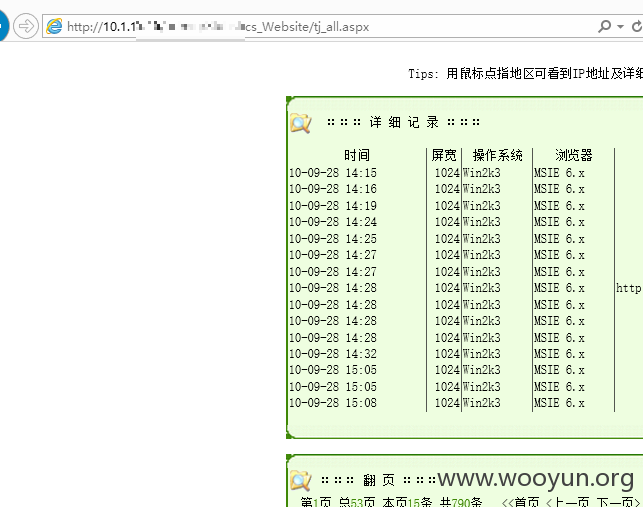

IP地址存在注入,同时此处可以查出很多机顶盒的地址!包括机顶盒所属的地区

由于是站库分离,数据库的地址如图:

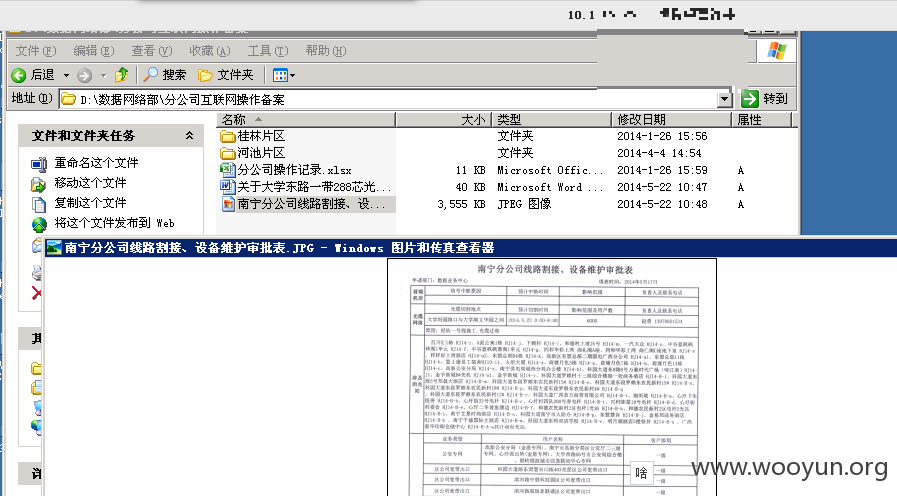

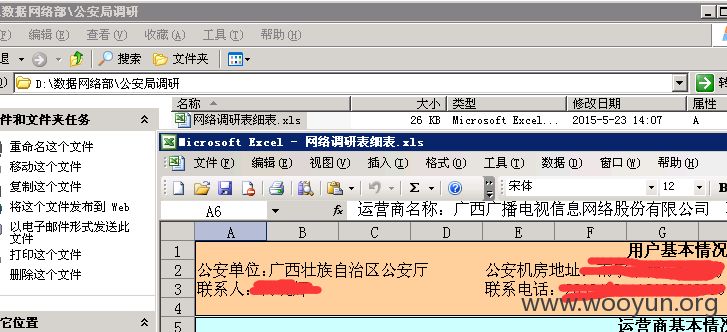

公安的调研

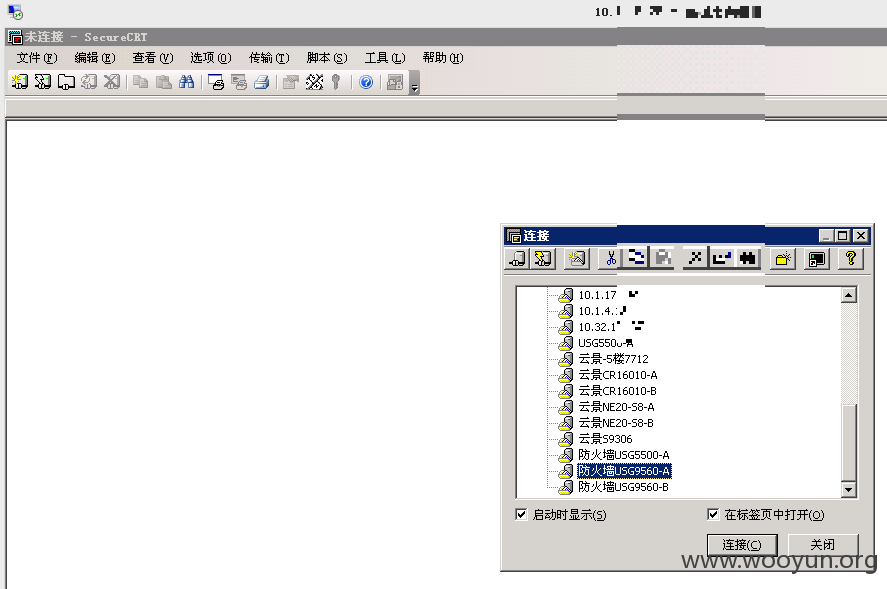

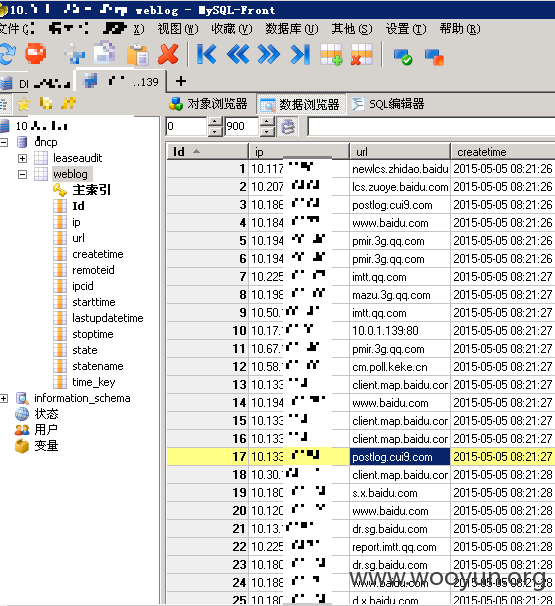

内部系统ip

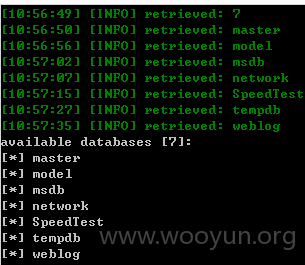

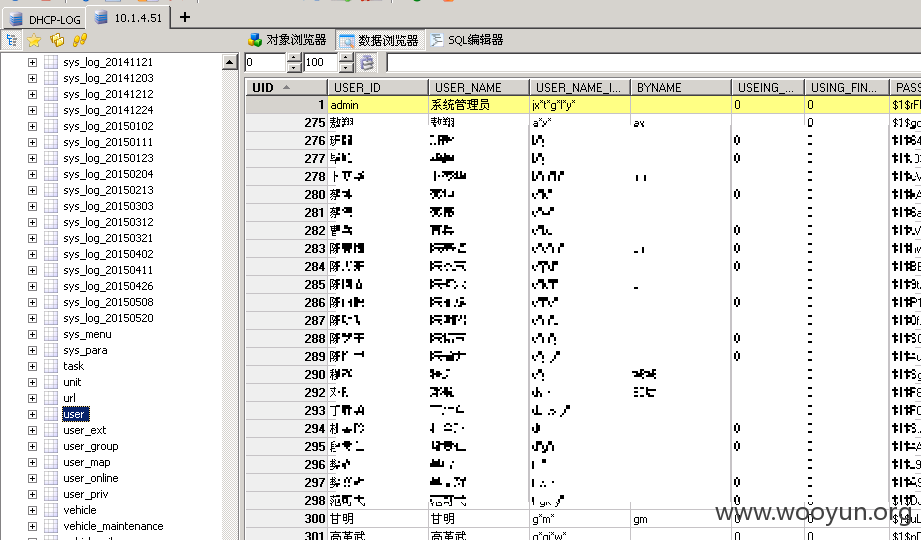

数据库信息

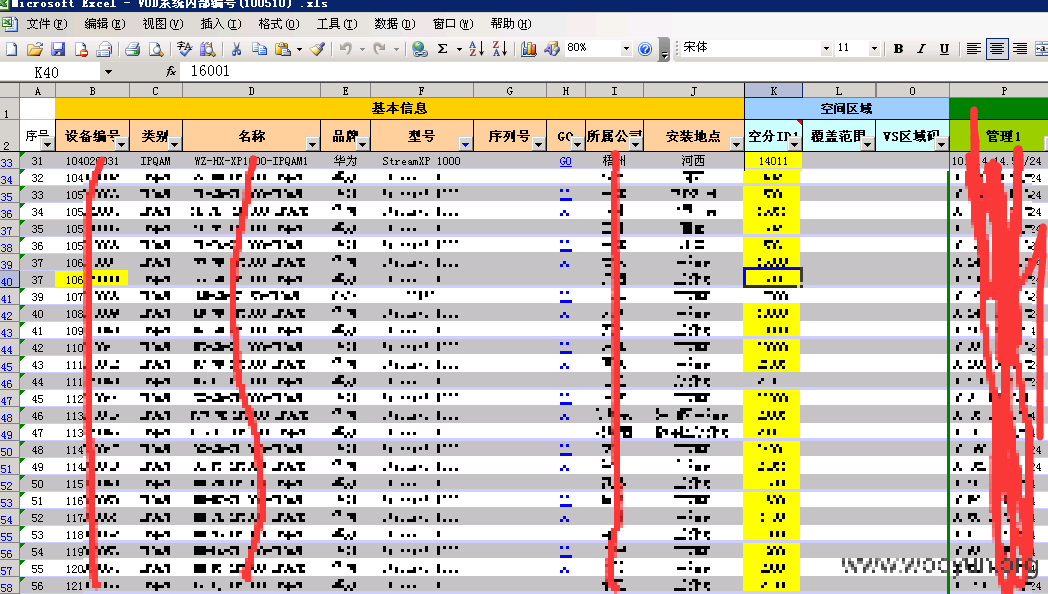

设备地址

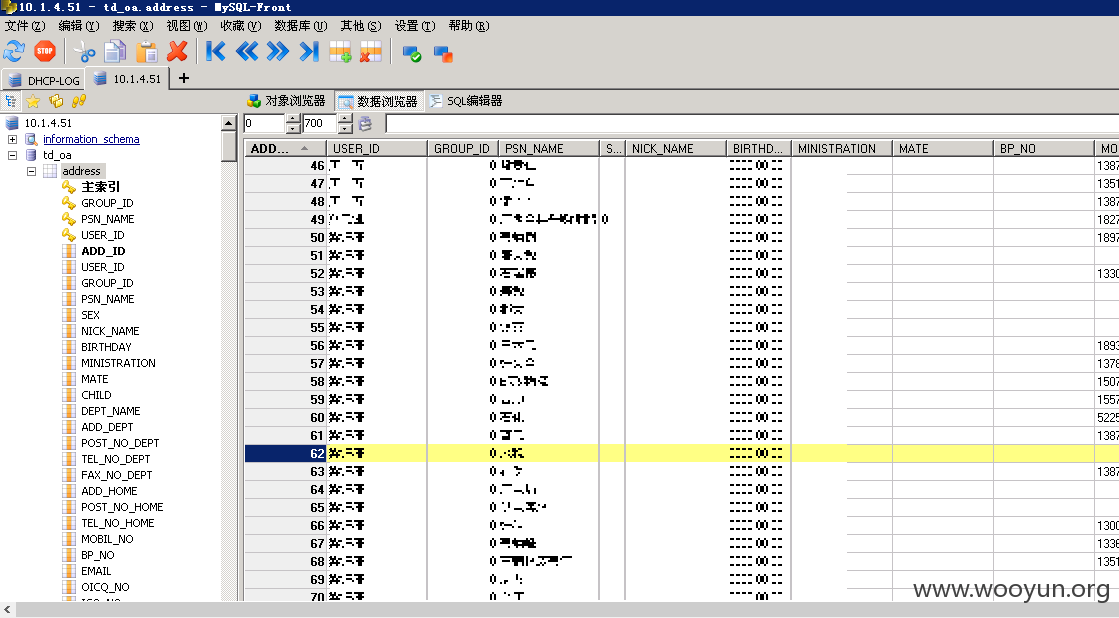

OA数据库信息:

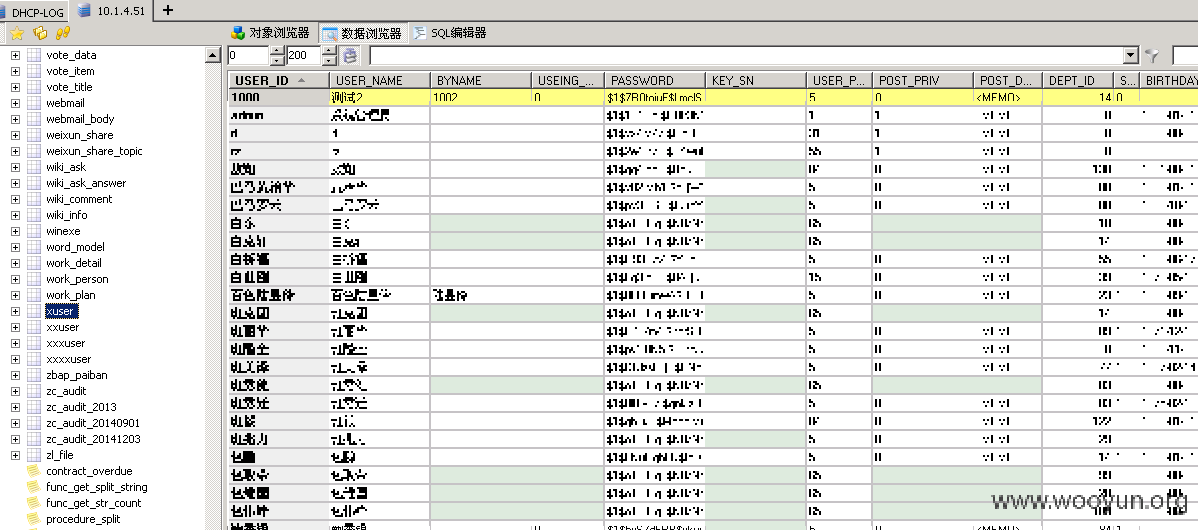

用户行为监控的数据库(此IP就是traceroute最后必须经过的那一跳)

设备密码

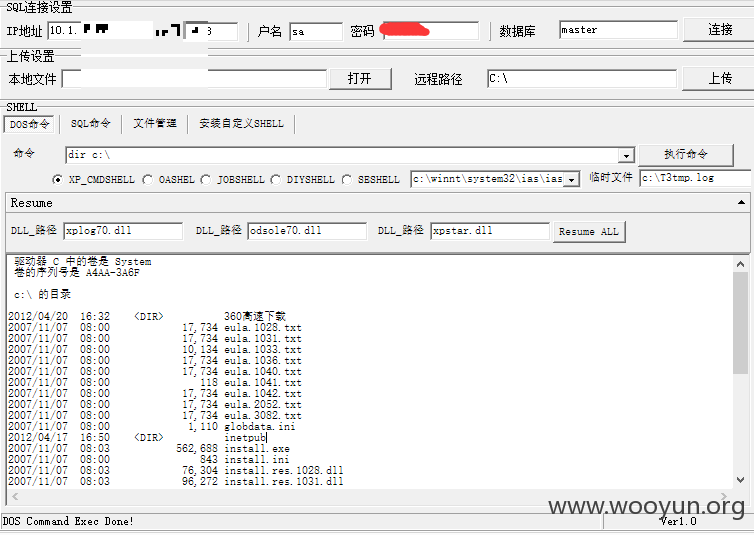

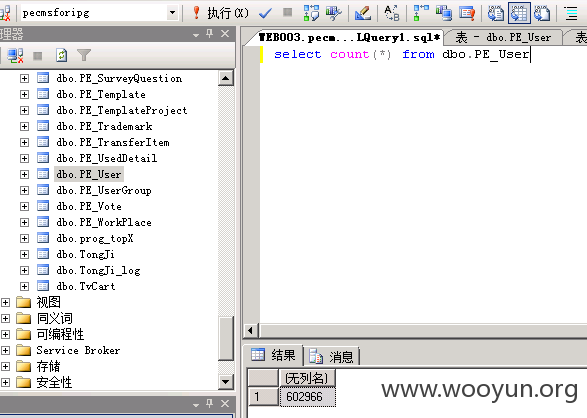

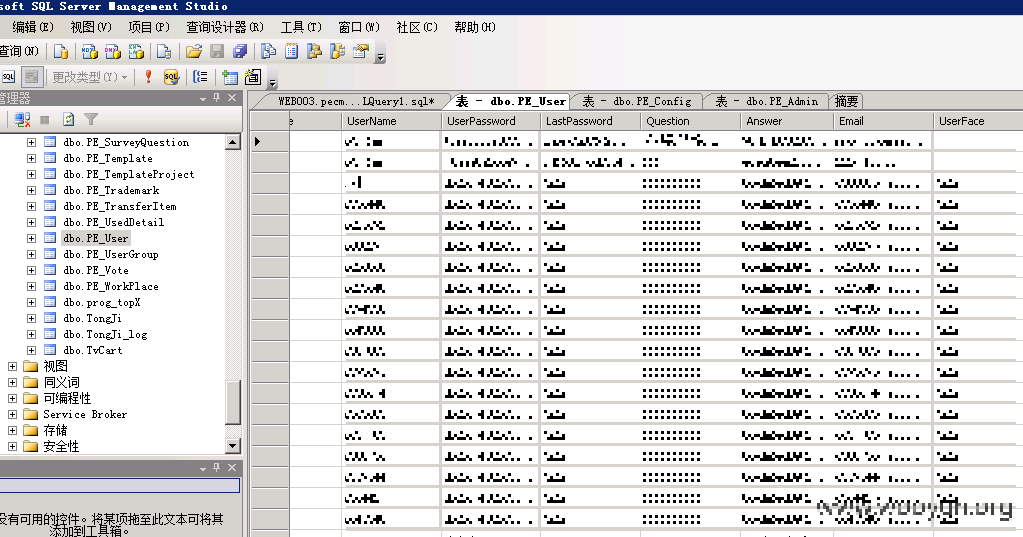

10.1.15.55数据库

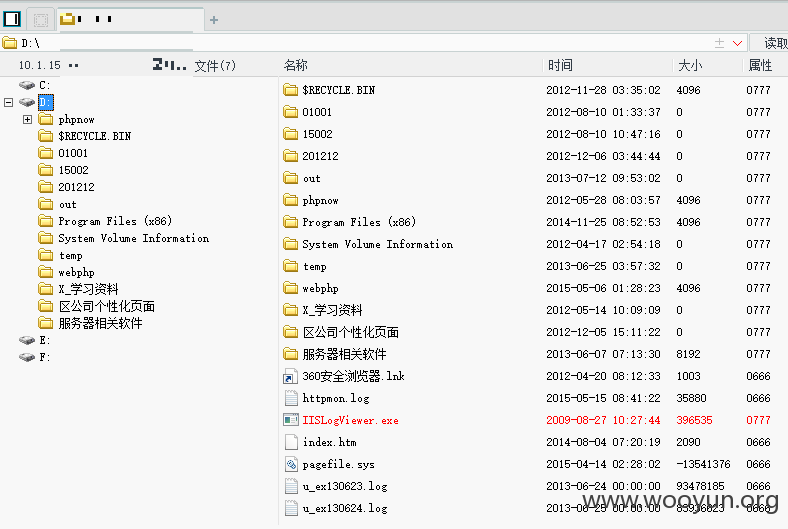

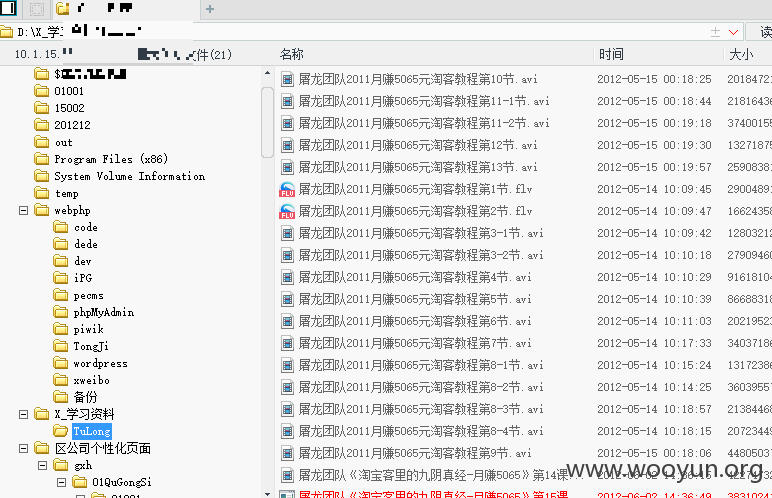

不错的学习资料

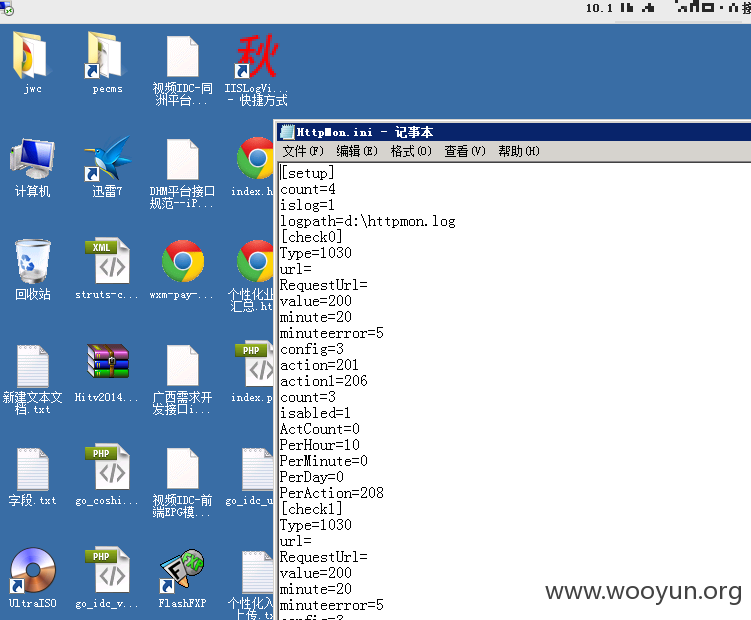

远程桌面:

用户数据60万

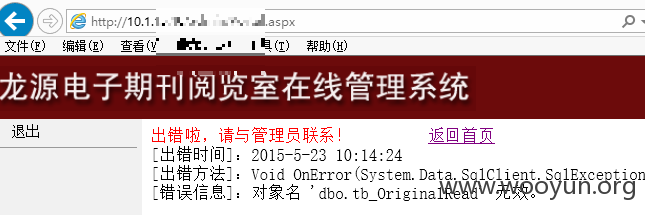

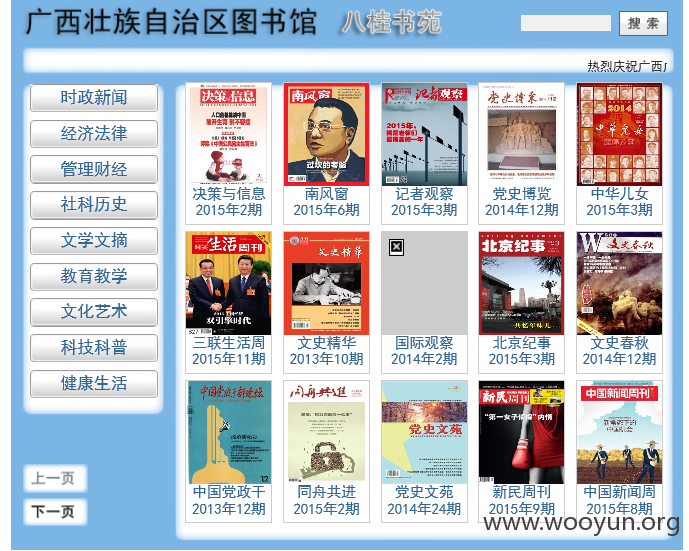

甚至好像还有广西图书馆的系统在这?

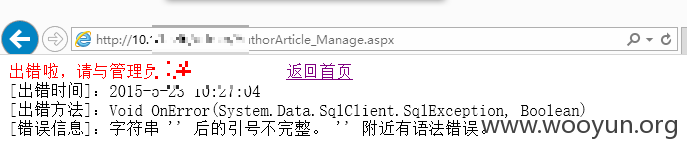

admin/admin可惜进去报错了

其他网段如

admin/admin可登陆

时间关系,这网段就不深入了

利用拿到的机器的权限,再简单深入一下子

有jboss,可以继续深入,但是点到为止吧

点到为止,不再深入。

修复方案:

加强内网管理,严格隔离网段。

版权声明:转载请注明来源 wefgod@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-05-30 01:11

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给广西分中心,由其后续协调网站管理单位处置。

最新状态:

暂无