漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-089549

漏洞标题:某主机商漏洞导致多个网站GetShell

相关厂商:cncert国家互联网应急中心

漏洞作者: superbing

提交时间:2015-01-04 14:41

修复时间:2015-02-18 14:42

公开时间:2015-02-18 14:42

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-04: 细节已通知厂商并且等待厂商处理中

2015-01-09: 厂商已经确认,细节仅向厂商公开

2015-01-19: 细节向核心白帽子及相关领域专家公开

2015-01-29: 细节向普通白帽子公开

2015-02-08: 细节向实习白帽子公开

2015-02-18: 细节向公众公开

简要描述:

详细说明:

http://www.hunan.gov.cn/hxbxxds/ssbb/201412/t20141230_1196349.html

都拿了第一名了,我帮你看看菊花安全不。

旁站权限太小,我想还是日了主机商进去好了!还是抽白沙烟日站!走起!

http://www.jiacetest.com/about.html 这里是介绍

首先看了下站,居然是个虚拟机。。。以为很简单的 结果。。。。太TMD难了,主机商太变态。

拿了旁站的shell,无任何用处。。。。。。。

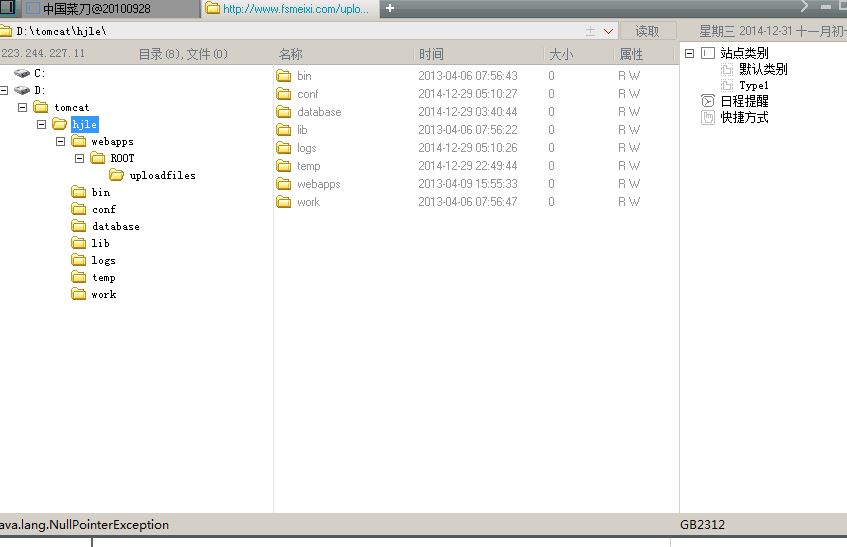

http://www.fsmeixi.com/uploadfiles/201303271623290.jsp 一句话 密码 SB

权限小,提权没希望

换个思路,日主机商。

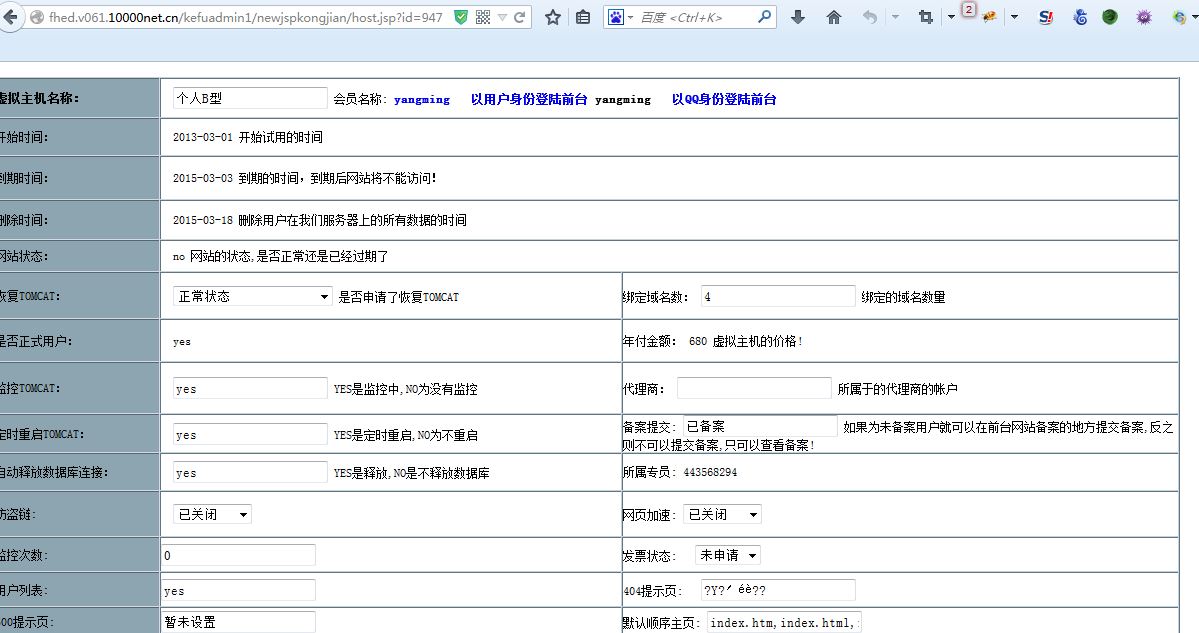

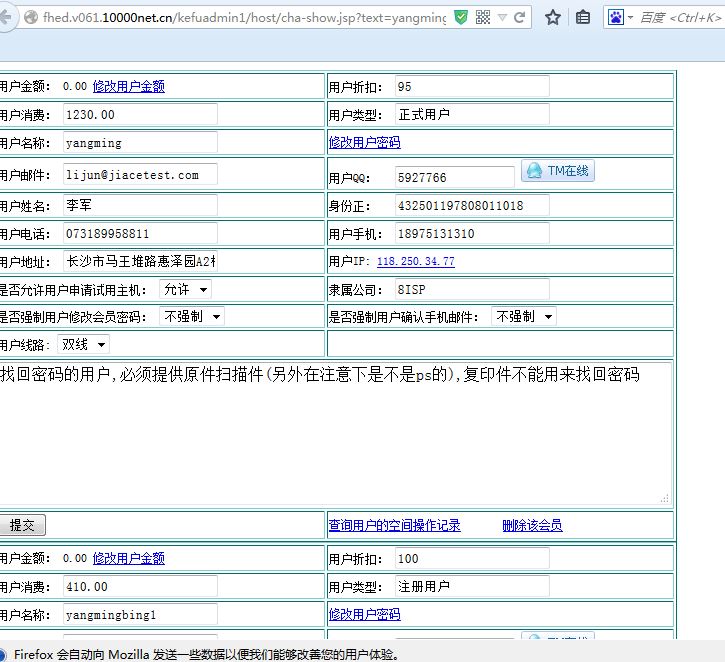

思路很简单,XSS插主机商,然后登陆查询 佳策 的账号,然后就没有然后了!

http://www.jspkongjian.net/ 注册个账号 有问必答处 留下xss

成功插到cookie

用得到的cookie进入管理后台

用户还蛮多的哈,不过我不眼红,哥是冲着佳策来的

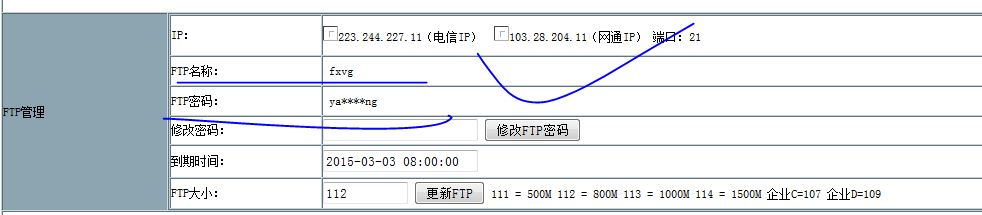

然后就是找账号,找FTP之类的了,没啥好说的 贴图:

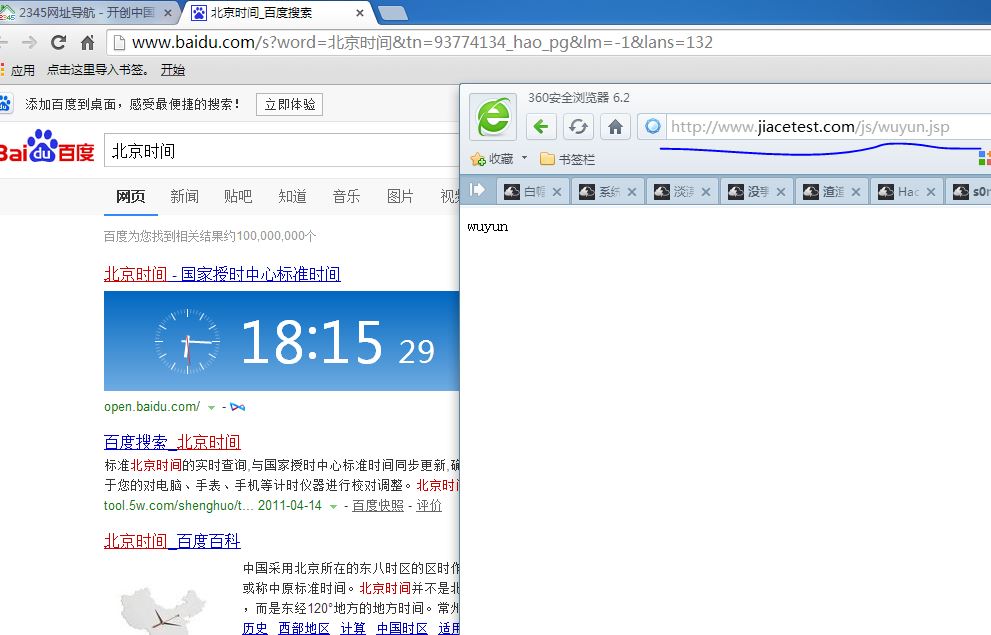

FTP后主站留wuyun 靓照

漏洞证明:

如上

修复方案:

这个自己会的,好歹也是叫做测评中心!

版权声明:转载请注明来源 superbing@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-01-09 11:05

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给湖南分中心,由湖南分中心后续协调网站管理单位处置。

最新状态:

暂无