漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115403

漏洞标题:良品铺子内网漫游内网命令执行拿下内网shell

相关厂商:良品铺子

漏洞作者: 鸟云厂商

提交时间:2015-05-21 20:24

修复时间:2015-07-06 09:32

公开时间:2015-07-06 09:32

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-21: 细节已通知厂商并且等待厂商处理中

2015-05-22: 厂商已经确认,细节仅向厂商公开

2015-06-01: 细节向核心白帽子及相关领域专家公开

2015-06-11: 细节向普通白帽子公开

2015-06-21: 细节向实习白帽子公开

2015-07-06: 细节向公众公开

简要描述:

良品铺子内网漫游-内网命令执行-拿下内网shell

详细说明:

看漏洞的时候看到了良品铺子

顺手挖一挖

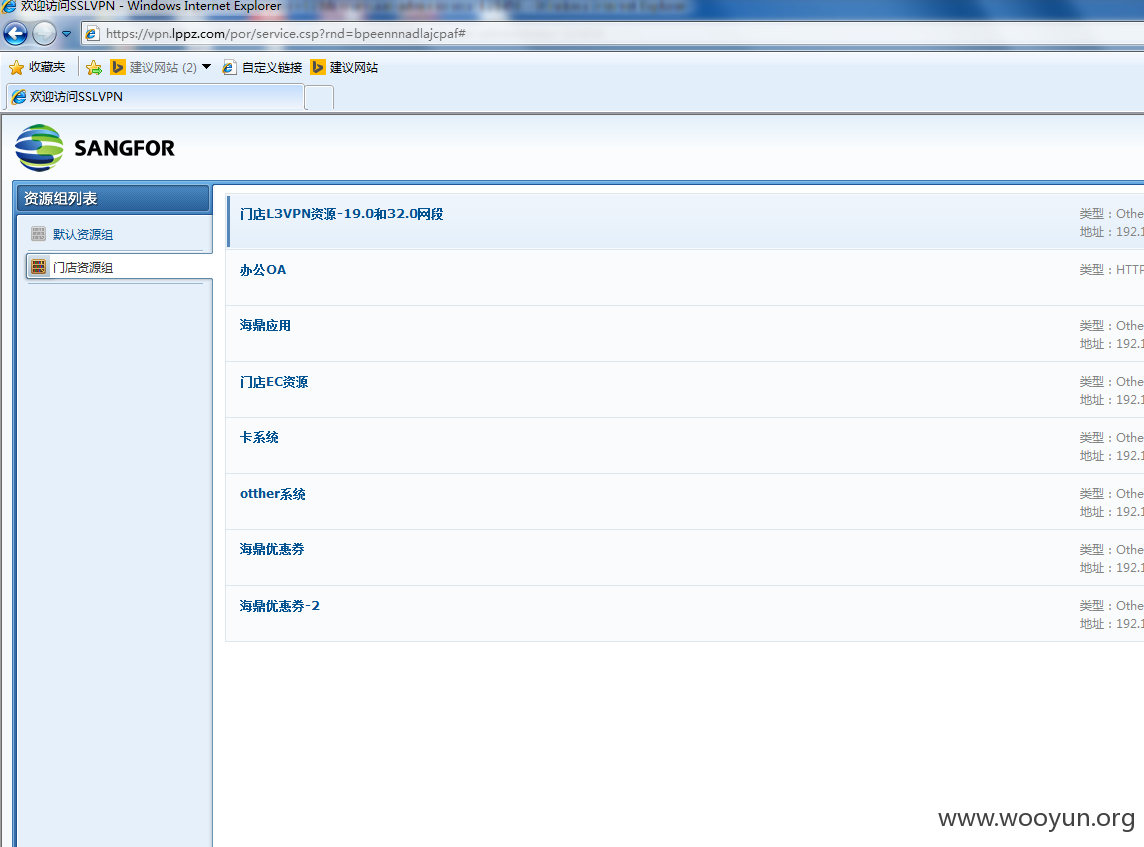

#1 首先找到了VPN入口

https://vpn.lppz.com

sangfor VPN

猜到弱口令:test/test,已经修改为test/Wooyunniao1

进入内网

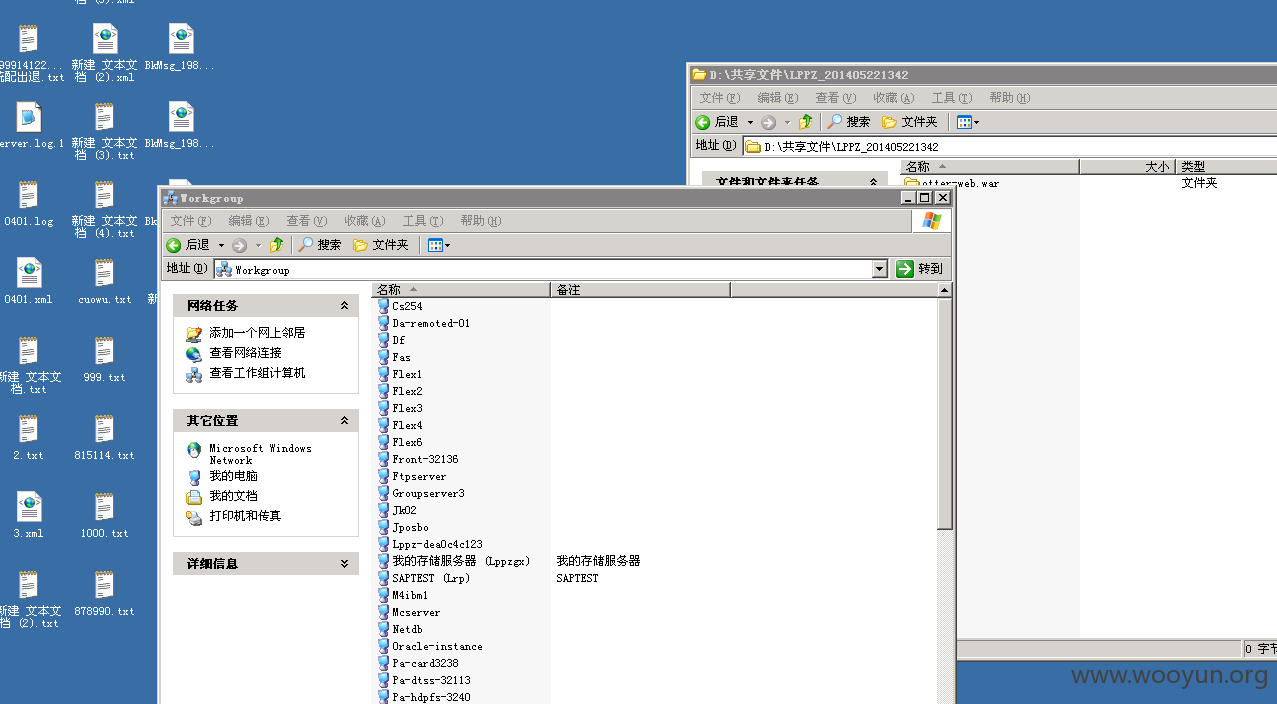

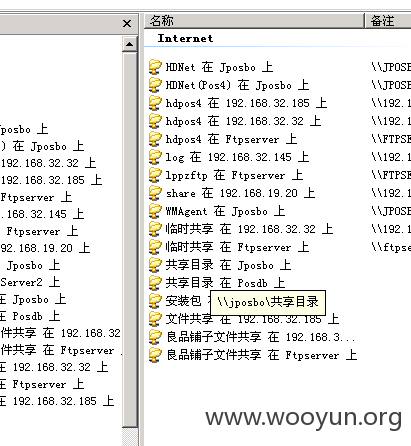

#2 随手翻了翻内网系统

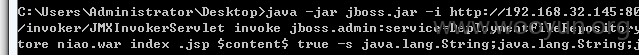

发现http://192.168.32.145:8080存在Jboss的JMXInvokerServlet漏洞

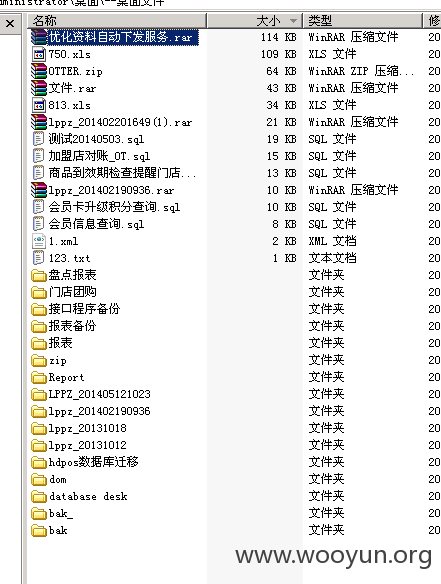

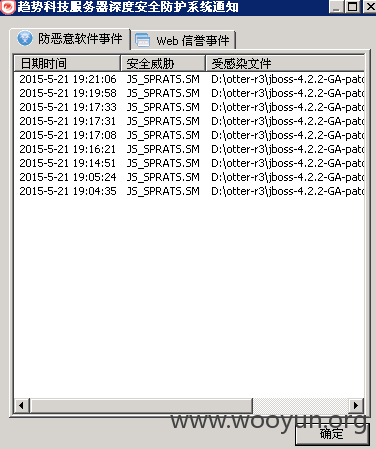

远程写了各种文件到服务器上,最后都解析错误,猜测服务器有安全防护相关的软件

于是换个姿势

写入:

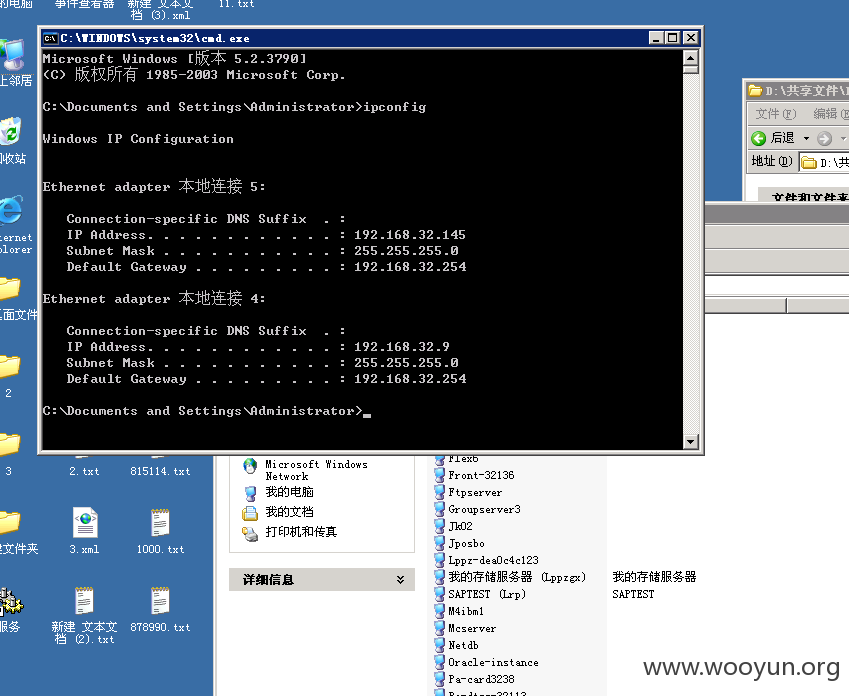

然后执行命令修改administrator的密码,原意是想添加用户,但是添加的用户无法登陆。

成功执行

mstsc.exe -u administrator -p 123456

漏洞证明:

修复方案:

http://192.168.32.9:8080

http://192.168.32.38:8080

http://192.168.32.40:8080

也存在该漏洞,不做过多检测

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-05-22 09:31

厂商回复:

弱口令无敌啊。。多谢来搞。。。

最新状态:

暂无