漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-060043

漏洞标题:圆通某转运系统tomcat引发的“血”案

相关厂商:圆通

漏洞作者: 氓氓童鞋

提交时间:2014-05-09 15:20

修复时间:2014-06-23 15:20

公开时间:2014-06-23 15:20

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-09: 细节已通知厂商并且等待厂商处理中

2014-05-09: 厂商已经确认,细节仅向厂商公开

2014-05-19: 细节向核心白帽子及相关领域专家公开

2014-05-29: 细节向普通白帽子公开

2014-06-08: 细节向实习白帽子公开

2014-06-23: 细节向公众公开

简要描述:

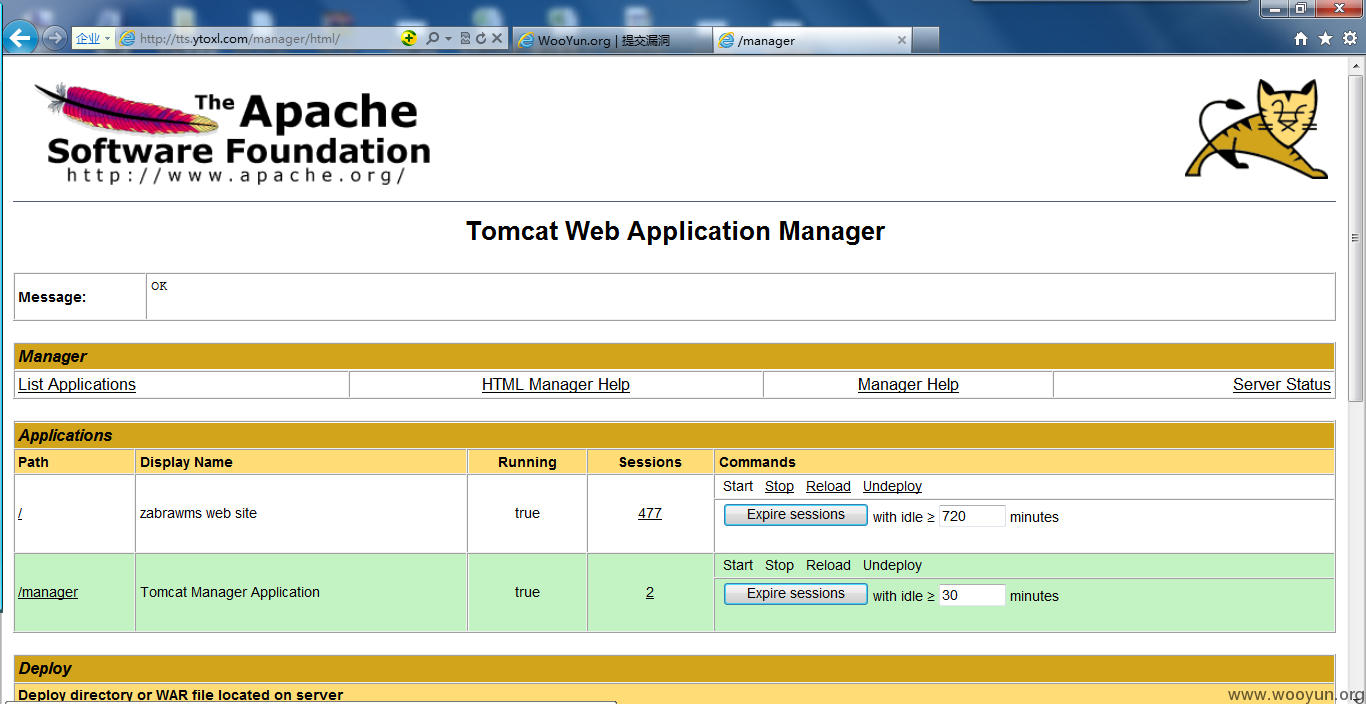

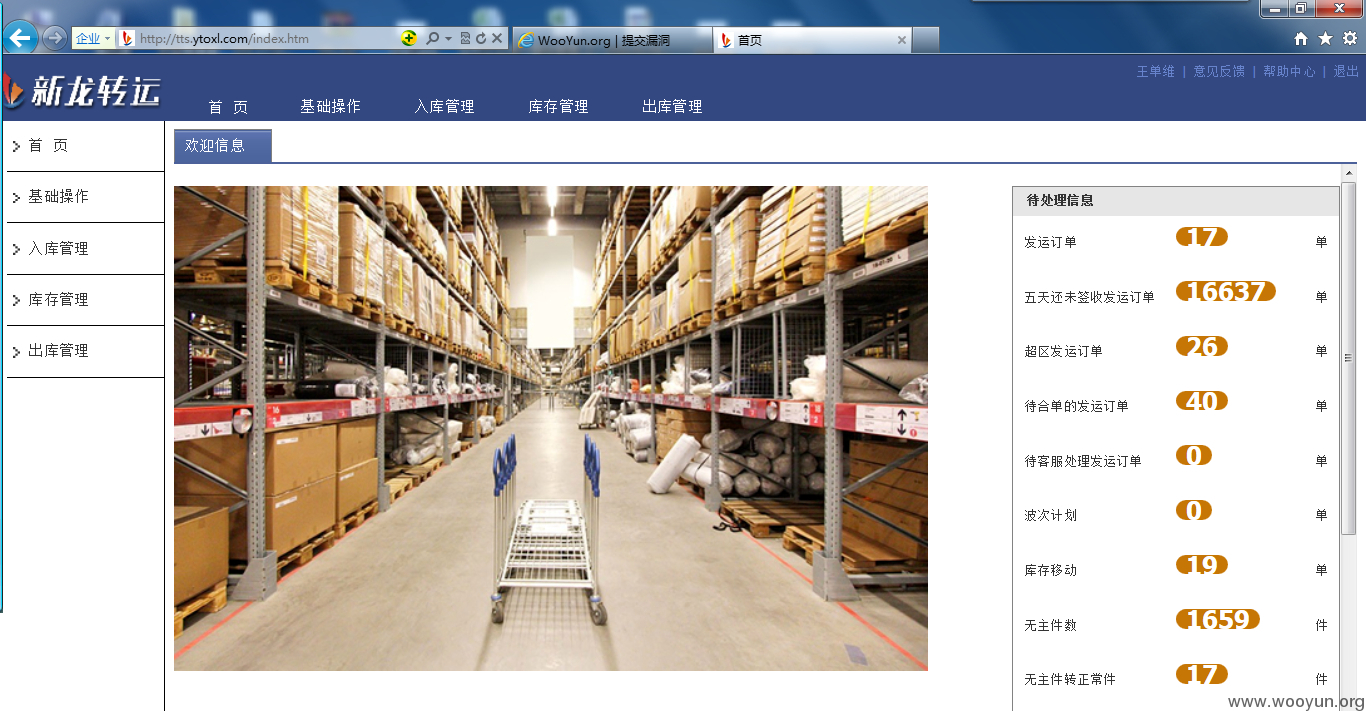

圆通新龙转运系统tomcat应用管理后台存在弱口令tomcat,tomcat,进入之后可对系统应用进行停止,重新启动,虽然权限不多,但可查看登录用户session,再结合大厂商内部人员安全意识不足,最终进入此内部员工系统,用户的订单信息嘛,一目了然

详细说明:

虽然这个系统是圆通新龙电子商务有限公司的,但是你们拥有同一个老爹(上海圆通蛟龙投资发展(集团)有限公司)。。。。。你们不会不管吧????打断了骨头还连着筋呢(用户)

正题:

URL:http://tts.ytoxl.com/manager/html/

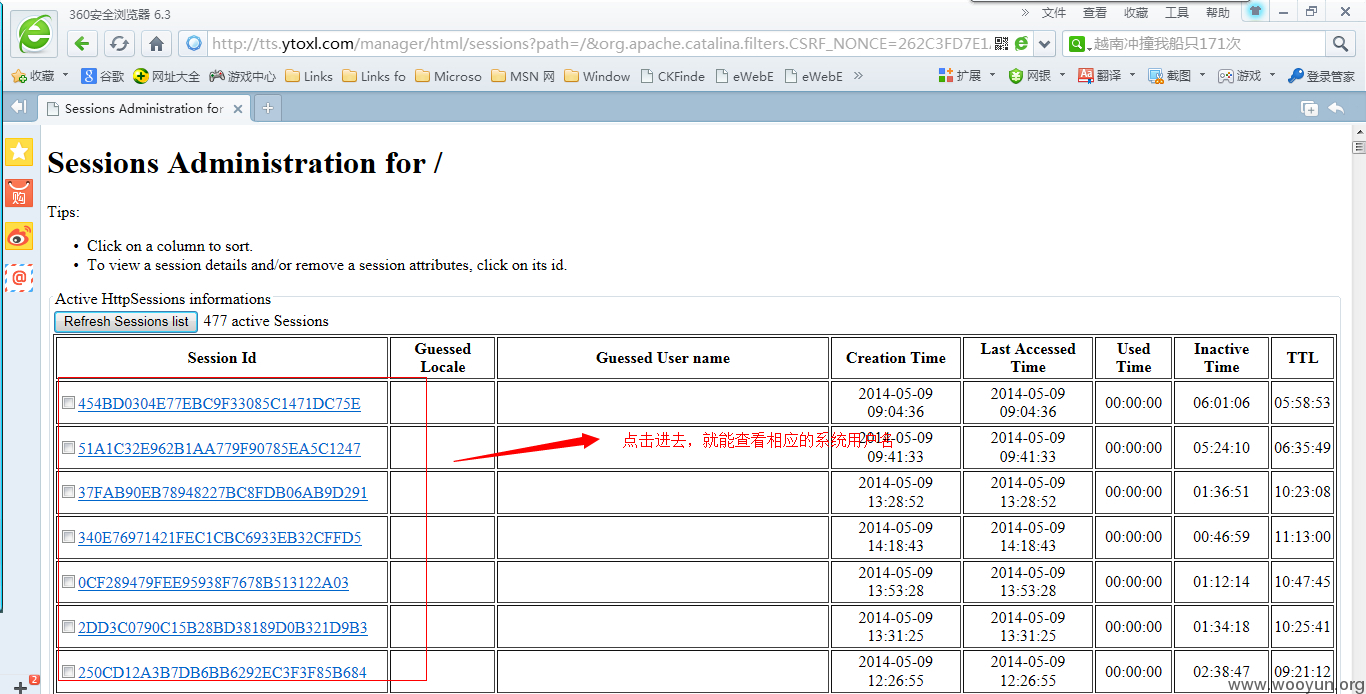

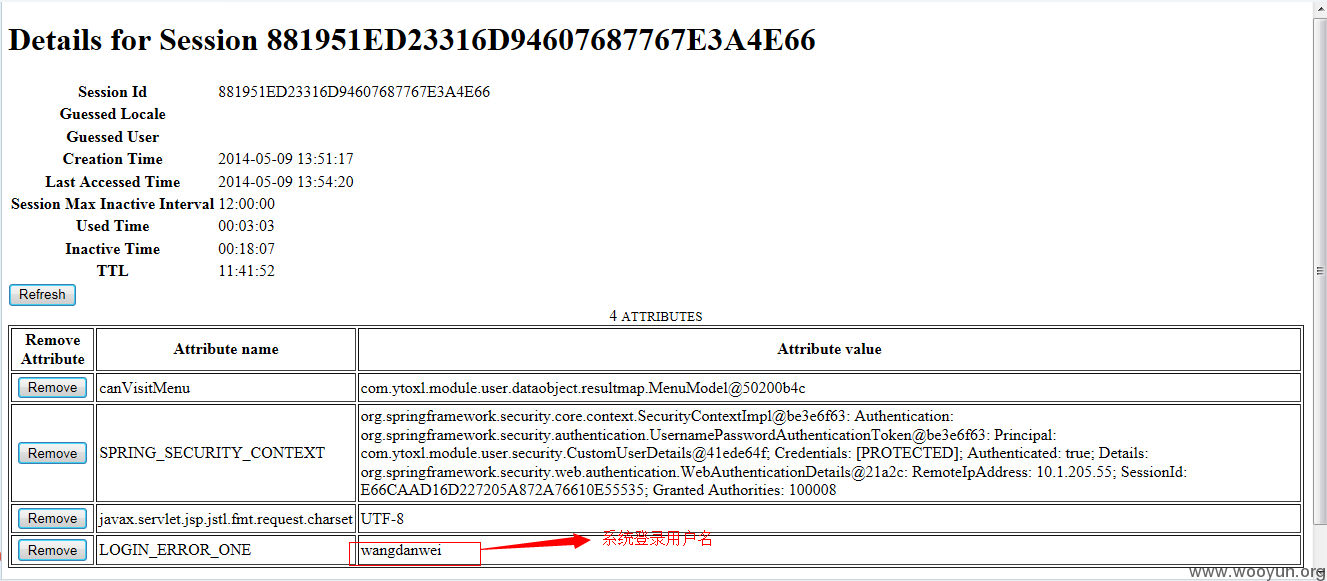

tomcat应用管理后台存在弱口令tomcat,tomcat,进入之后可对系统应用进行停止,重新启动,这个就不说了,虽然权限不多,但可查看登录用户session,再结合大厂商内部人员安全意识不足,密码很可能是初始设置,果然是123456

最终进入此内部员工系统,用户的订单信息嘛,一目了然

虽然没有看到管理员的session,但是只要等,总会有的

漏洞证明:

修复方案:

你懂的,今天开张了,圆通不表示表示?

版权声明:转载请注明来源 氓氓童鞋@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-05-09 17:25

厂商回复:

已经确认,立即整改,感谢支持。

最新状态:

暂无