漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111431

漏洞标题:某工程造价系统登录绕过,可直接看合同、招标控制价(底价)及各种房地产信息

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-05-08 15:07

修复时间:2015-08-10 15:26

公开时间:2015-08-10 15:26

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-08: 细节已通知厂商并且等待厂商处理中

2015-05-12: 厂商已经确认,细节仅向厂商公开

2015-05-15: 细节向第三方安全合作伙伴开放

2015-07-06: 细节向核心白帽子及相关领域专家公开

2015-07-16: 细节向普通白帽子公开

2015-07-26: 细节向实习白帽子公开

2015-08-10: 细节向公众公开

简要描述:

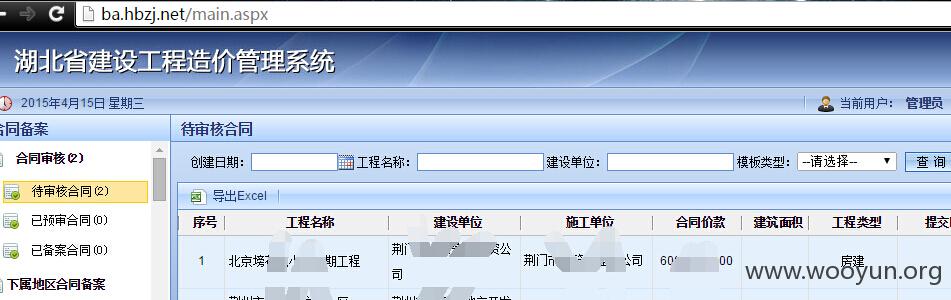

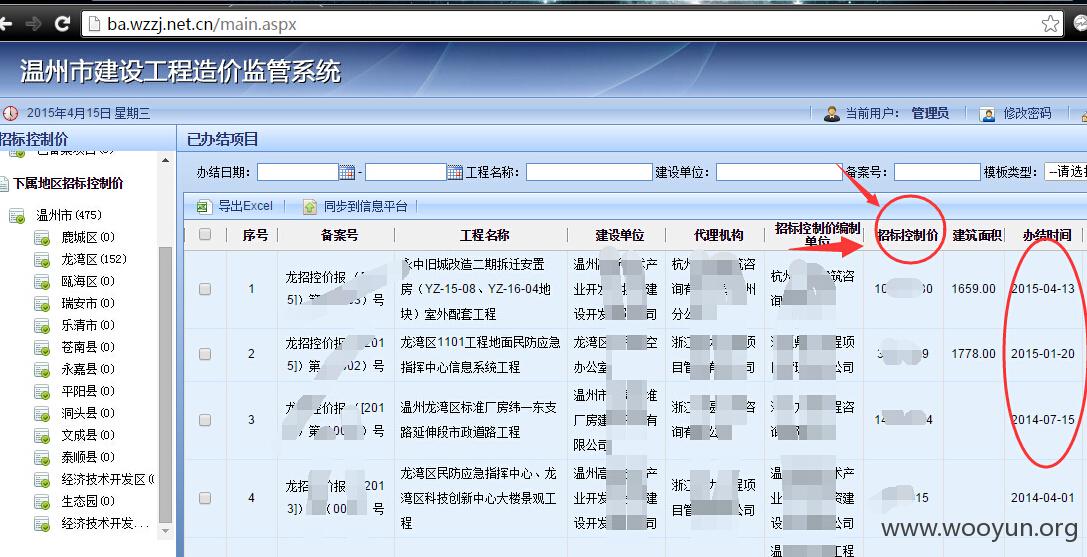

某工程造价系统登录绕过,影响多个省、市,直接看合同、招标控制价(底价),各种房地产信息~~可进行如投标摸底等高危操作

详细说明:

http://www.pinming.cn/公司的工程造价系统可以伪造cookie登录,影响多个省、市,直接看合同、招标控制价(底价),各种房地产信息~~可进行如投标摸底等高危操作

============================

先来几个受影响~~随便谷歌下就能有很多,比如:

某省:http://ba.hbzj.net/main.aspx

某市:http://59.173.86.71:81/login.aspx

某市:http://jhba.yewuguanli.com/

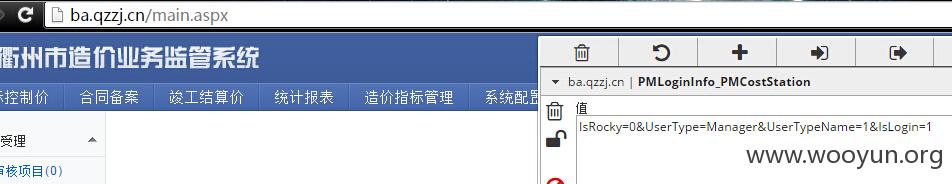

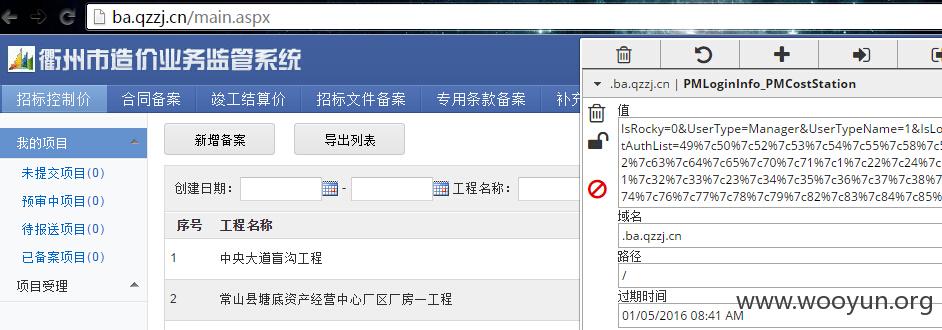

某市:http://ba.qzzj.cn/main.aspx

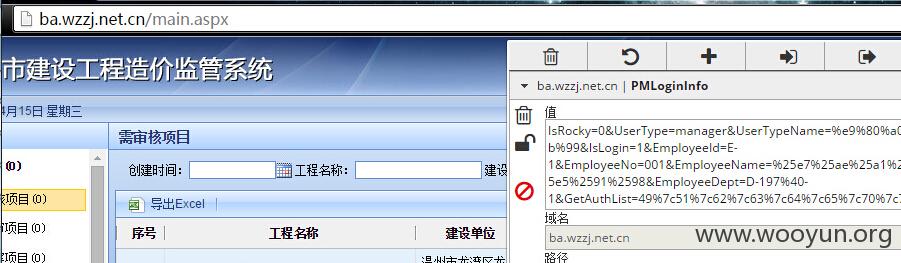

某市:http://ba.wzzj.net.cn/main.aspx

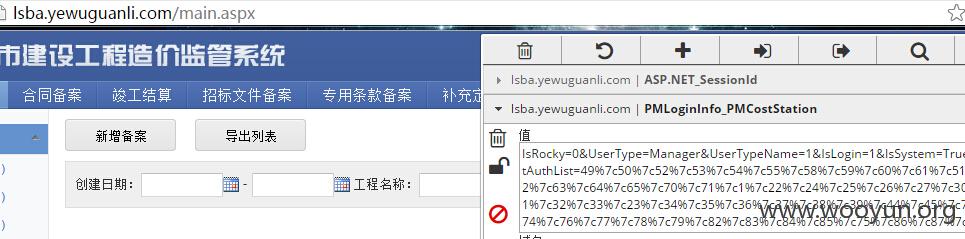

某市:http://lsba.yewuguanli.com/main.aspx

==========================

漏洞分两个:

1.老版本的系统,其伪造cookie为:

PMLoginInfo

然后直接访问main.aspx

===========================================

2. 新版本的cookie变一下,内容还是一样:

PMLoginInfo_PMCostStation

也是直接访问main.aspx

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-05-12 15:24

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式向软件生产厂商通报。

最新状态:

暂无