漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106654

漏洞标题:广东公交网SQL注射+ewebeditor越权访问后台

相关厂商:广东公交网

漏洞作者: 千斤拨四两

提交时间:2015-04-10 14:40

修复时间:2015-05-28 10:36

公开时间:2015-05-28 10:36

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-10: 细节已通知厂商并且等待厂商处理中

2015-04-13: 厂商已经确认,细节仅向厂商公开

2015-04-23: 细节向核心白帽子及相关领域专家公开

2015-05-03: 细节向普通白帽子公开

2015-05-13: 细节向实习白帽子公开

2015-05-28: 细节向公众公开

简要描述:

网站多处存在SQL注射漏洞,爆出多个数据库以及网站后台管理员账号密码,在ewebeditor后台可直接访问后台。

详细说明:

注射点!

然后就可以丢到SQLMAP里跑数据库!

所有数据库的名称:

当前数据库里的表名:

存储账户密码的段:

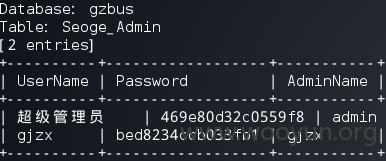

脱裤爆出账号密码:

得到账号密码可登录后台:

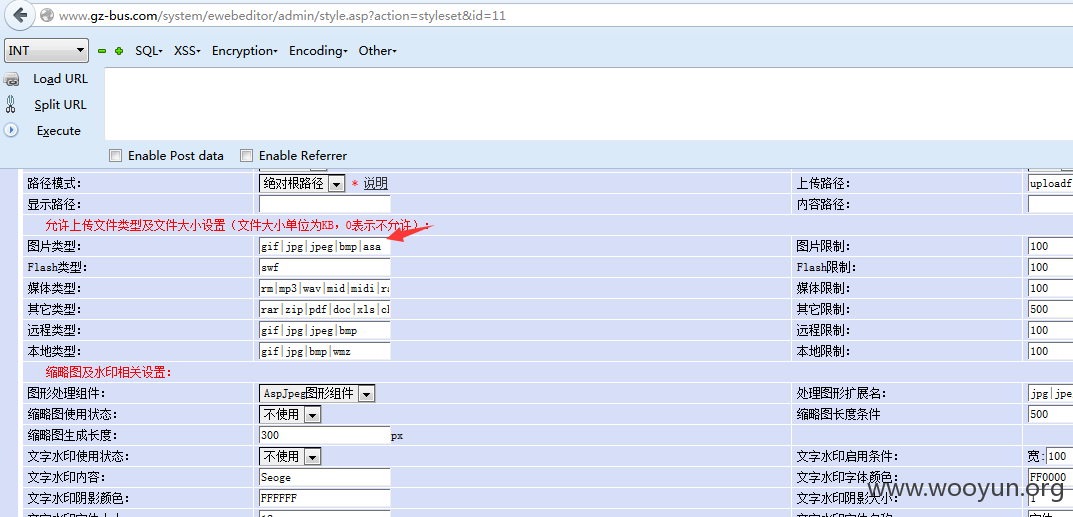

越权访问ewebeditor后台添加样式地址;

漏洞证明:

得到管理员数据的截图证明:

进入后台,看看有没有其他漏洞:

很可能存在风险的地方就是第三方编译器软件,可查到ewebeditor的版本号!

百度搜索此编译器的漏洞已经修补,没有直接到的后台用户密码,但万万没想到

后台无需权限可直接访问。

可添加样式或是在已有的样式上进行改动!

在上传图片的地方可添加上传文件的后缀,可添加asa,asp;jpg,cer都可以把小马后缀直接修改成这些在上传。

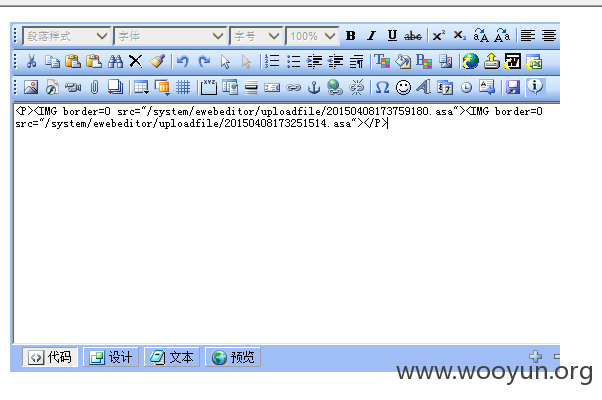

之后我们上传网马即可!

这样的漏洞网站存在很大的风险,得到的一定的权限对于数据泄露有着很大的危害,若不重视整个服务器都会沦陷。

修复方案:

网站设置得到,避免越权访问后台地址及目录,对于SQL注射漏洞,应该对于参数进行严格地过滤(危险的字符),添加一套过滤规则或是使用web防火墙,多次访问有恶意的访问都拉去黑名单不得频繁访问。给的建议只供参考

版权声明:转载请注明来源 千斤拨四两@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-04-13 10:35

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:10

正在联系相关网站管理单位处置。

最新状态:

暂无