漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163223

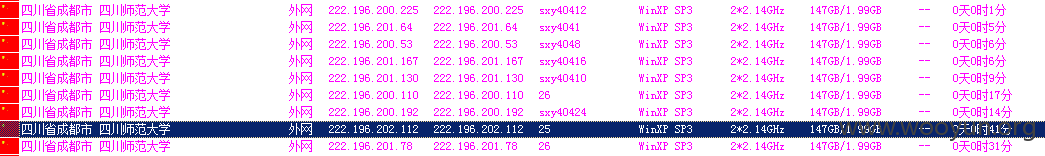

漏洞标题:四川师范大学机房某ip段集体1433弱口令

相关厂商:sicnu.edu.cn

漏洞作者: 路人甲

提交时间:2015-12-22 12:35

修复时间:2015-12-23 14:40

公开时间:2015-12-23 14:40

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-22: 细节已通知厂商并且等待厂商处理中

2015-12-23: 厂商已经确认,细节仅向厂商公开

2015-12-23: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

管理员非常抱歉!!!!!!

对不起,对不起,对不起!

详细说明:

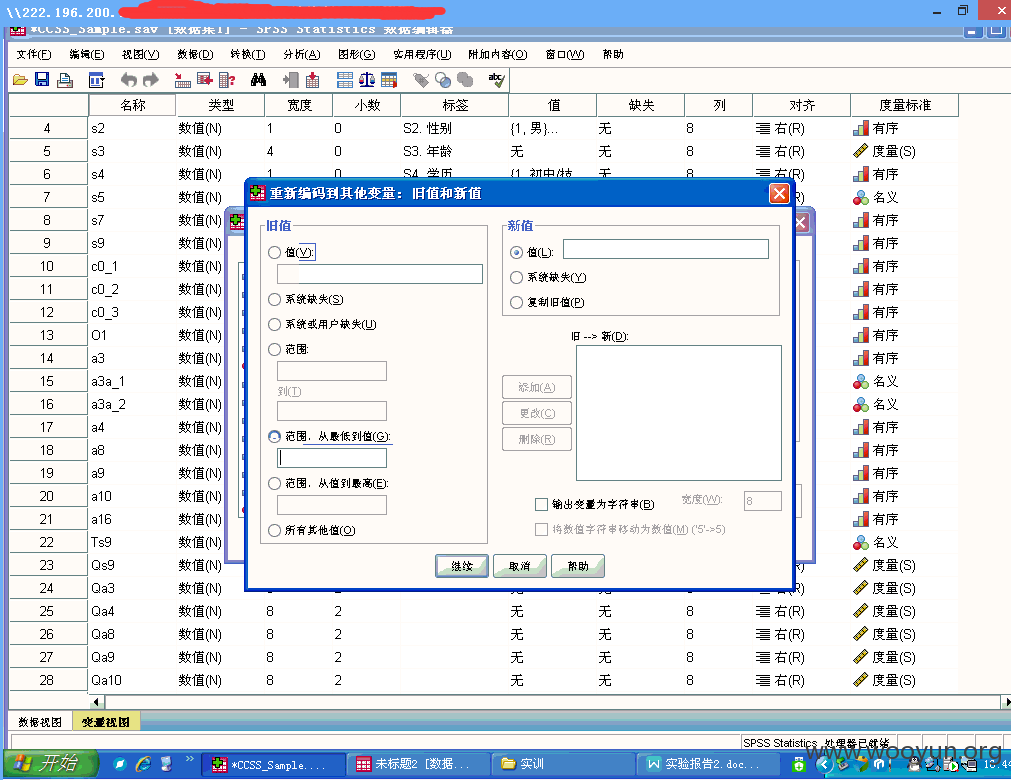

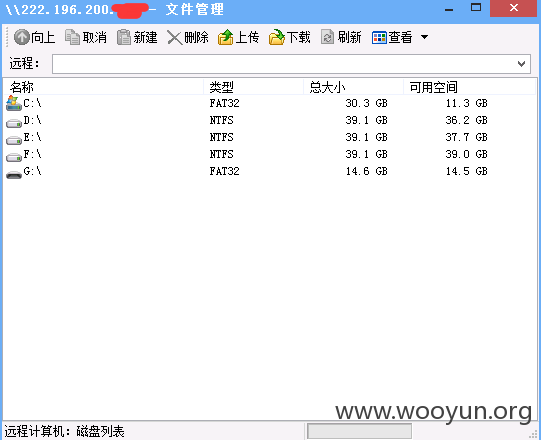

无聊就玩了玩1433端口抓鸡结果。。。。。。。

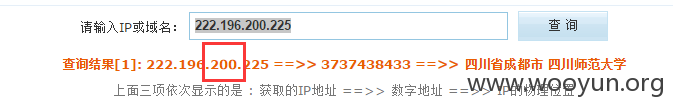

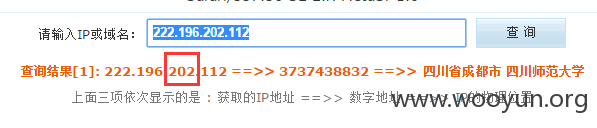

四川师范大学机房ip段222.196.200.0------222.196.202.255 (目测只有这一点具体请管理员仔细检查!!!)

1433端口问题

帐号KISAdmin

密码ypbwkfyjhyhgzj

漏洞证明:

修复方案:

最后对管理员说一下非常抱歉,因为像抓鸡这样的都会对计算机产生一些垃圾文件!

对不起,对不起,对不起!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-23 14:38

厂商回复:

某若干机房实验软件的初始密码。。。已处理谢谢支持!

最新状态:

2015-12-23:已处理!