漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101019

漏洞标题:今日头条某站越权操作可影响主站可发敏感信息

相关厂商:字节跳动

漏洞作者: bey0nd

提交时间:2015-03-12 21:07

修复时间:2015-04-26 21:08

公开时间:2015-04-26 21:08

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-12: 细节已通知厂商并且等待厂商处理中

2015-03-13: 厂商已经确认,细节仅向厂商公开

2015-03-23: 细节向核心白帽子及相关领域专家公开

2015-04-02: 细节向普通白帽子公开

2015-04-12: 细节向实习白帽子公开

2015-04-26: 细节向公众公开

简要描述:

你关心的才是头条

详细说明:

http://mp.toutiao.com

这个站,类似于微信的公众号。可像关注的人推送一下东西。

注册了一个试试

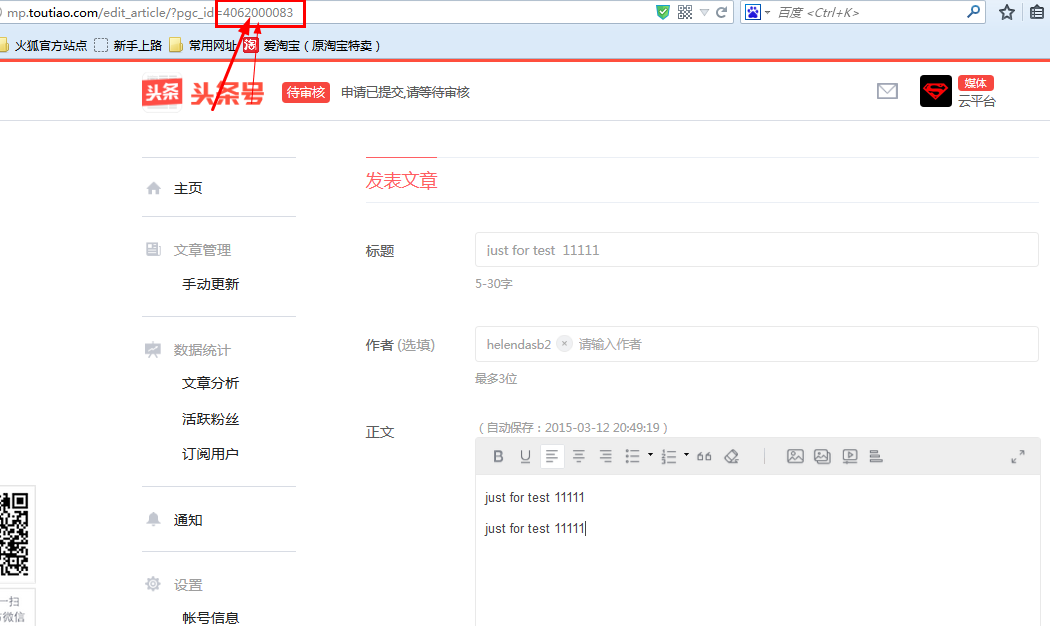

在新建一个文章以后,再编辑的时候会有一个id编号。

如上。

直接在get里面修改这个参数是不行的。

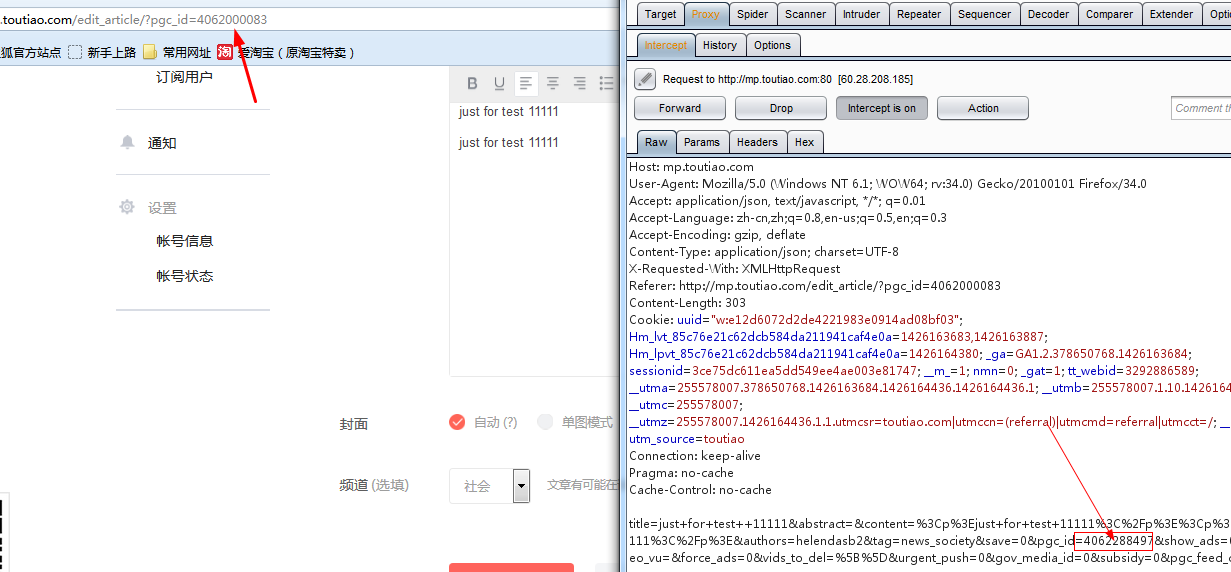

所有抓包吧,提交的时候,在post包里有这个参数。直接修改即可

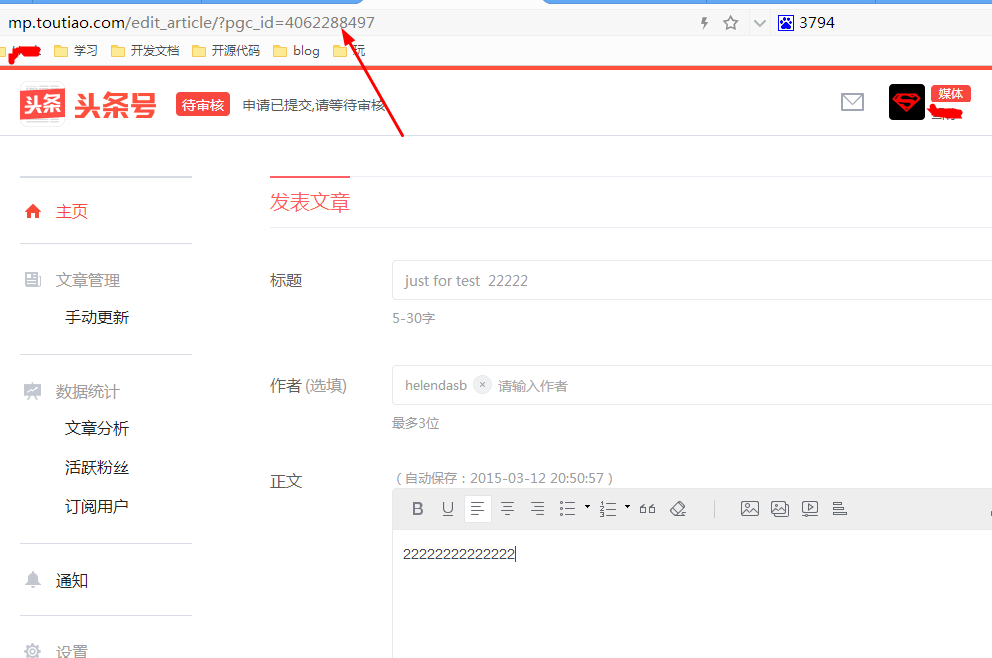

注册第二个号测试吧,省的改错别人的。

记下这个id信息。

抓包改id

继续。

提示成功。

然后看看当前账号下的文章信息。

多了一个

而另外一个号。

虽然这个号下面还有文章信息,但是内容已经变了,另外当前用户不能再操作这个文章了。

没有权限了。

编辑和删除都不行。

----------------------------------------------------------------------------

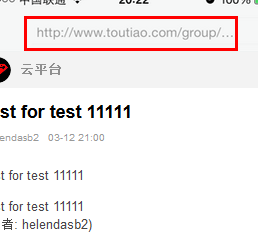

id可以直接在主站获取。

从这里就可以看出来。

漏洞证明:

上面说的很多了。。

修复方案:

权限

版权声明:转载请注明来源 bey0nd@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-03-13 12:28

厂商回复:

确认漏洞。已经修复。

最新状态:

暂无